Misc 入门指北

题目描述:

1 | 来看看最基础的入门知识吧! |

PDF文档里有base编码,赛博厨子一把梭

最后flag为

1 | moectf{h@v3_fun_@t_m15c_!} |

打不开的图片1

题目描述:

1 | 青青发了一张西电的风景图,但是怎么打不开 |

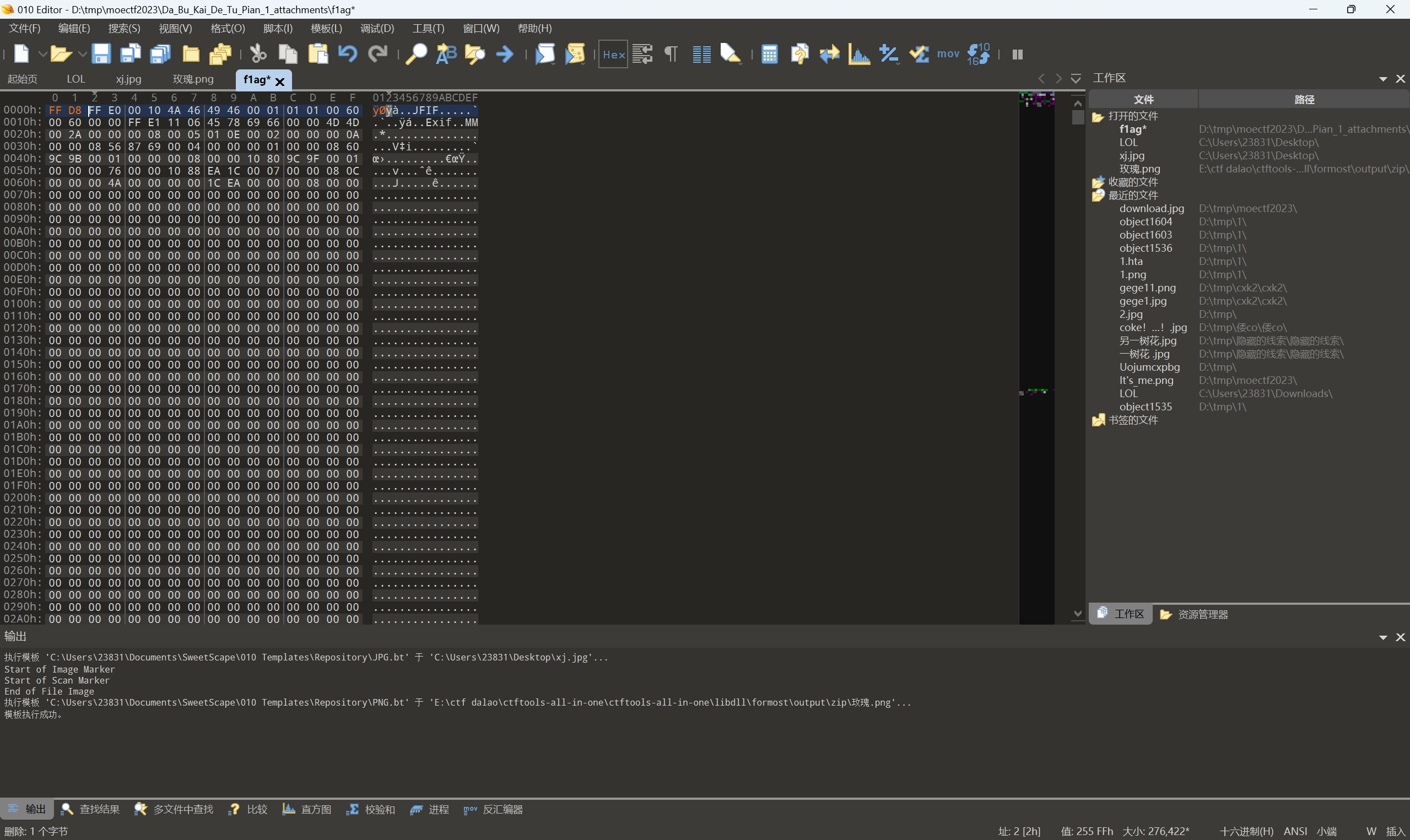

010修改文件头

补充后保存,并将后缀改为JPG

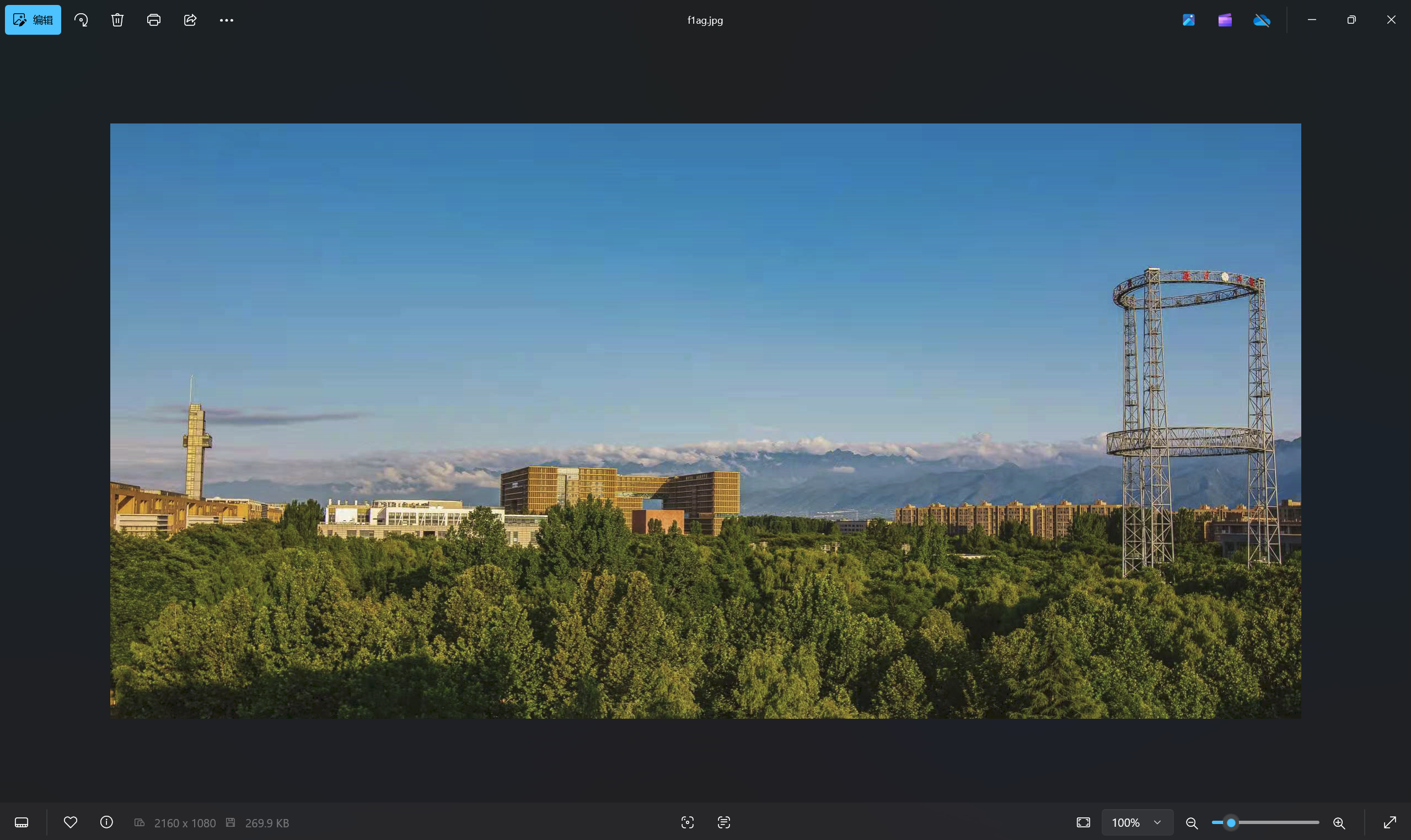

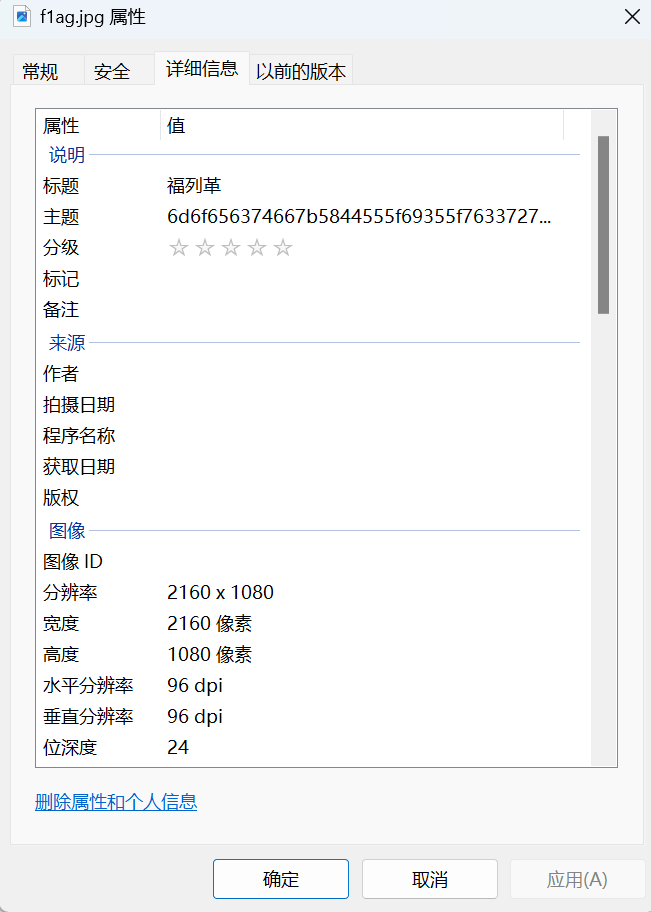

查看图片属性

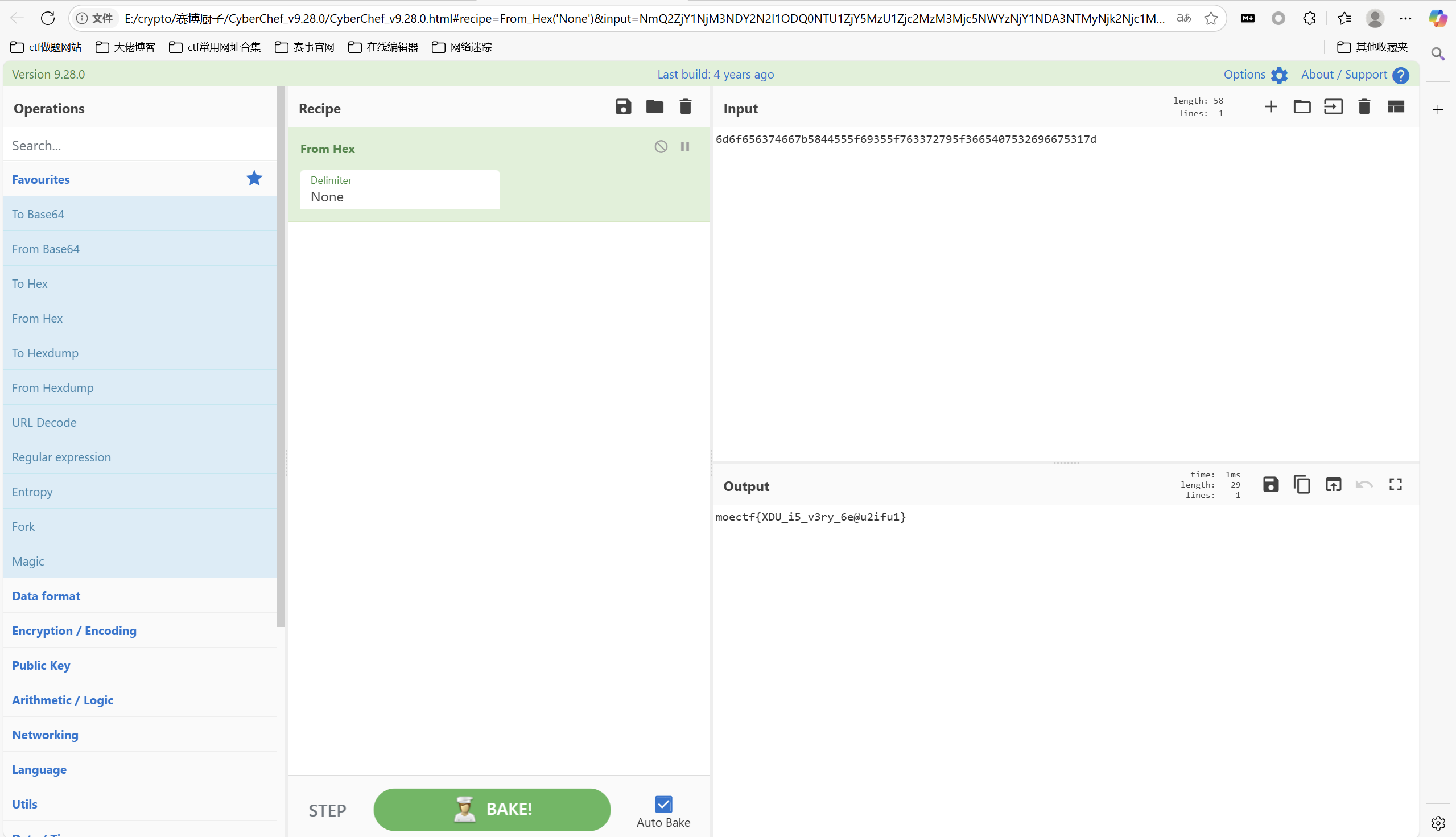

赛博厨子一把梭

最后flag为

1 | moectf{XDU_i5_v3ry_6e@u2ifu1} |

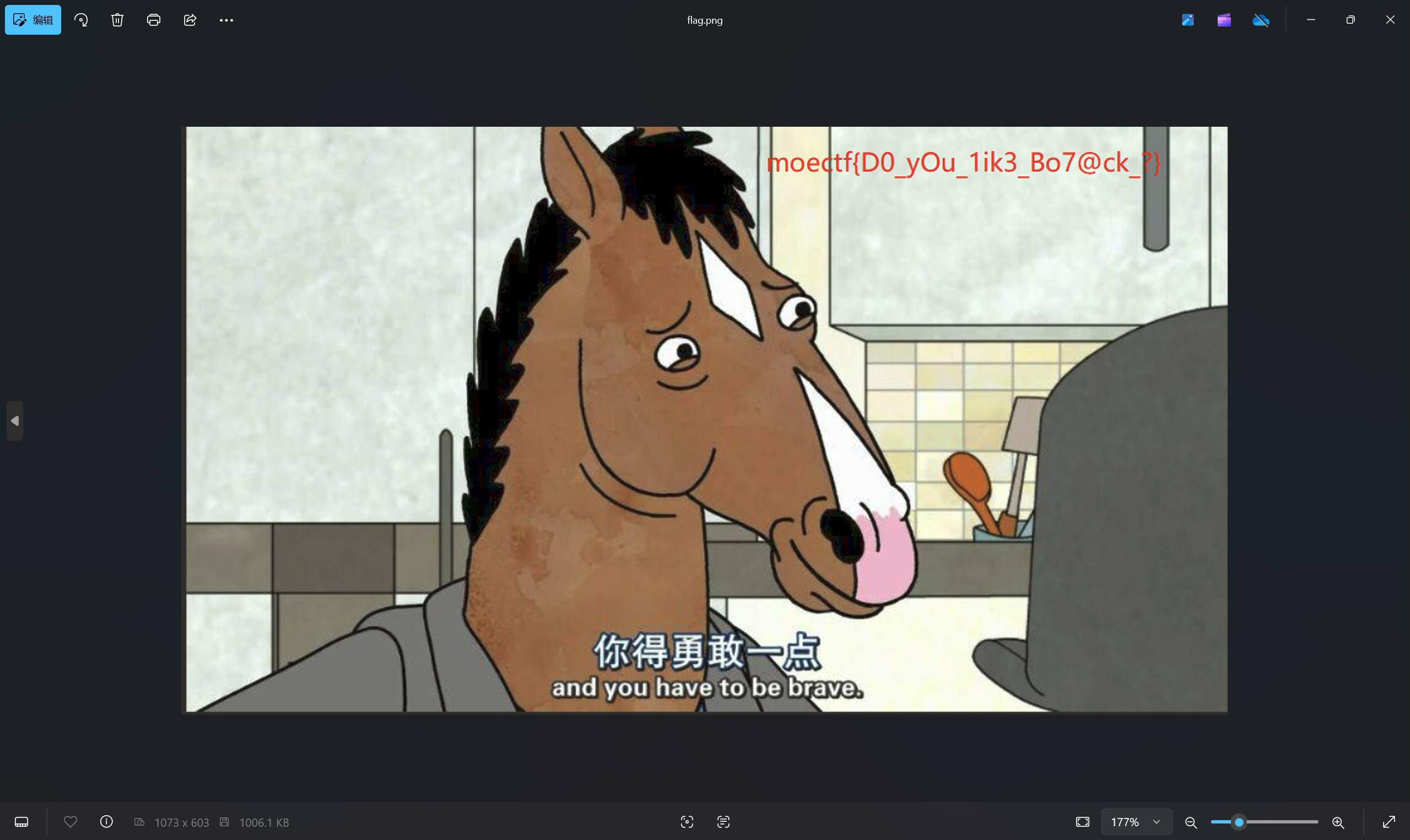

打不开的图片2

题目描述:

1 | 青青又发了一张图片,但是怎么牛头不对马嘴 |

修改PNG文件头

修改后保存并更改后缀

最后flag为

1 | moectf{D0_yOu_1ik3_Bo7@ck_?} |

狗子(1) 普通的猫

题目描述:

1 | [The Magical Cat Ep.1] 对,你没有听错。狗子是一只猫。 Rx 兴致勃勃地把他新养的猫的叫声发给了我们。为表情谊,Rx 也把 Flag 放在文件里,送给了我们。 (The Magical Cat 是一套带剧情(?)的系列题,包含六道难度循序渐进的 Misc 题目。) |

010查看文件得到flag

最后flag为

1 | moectf{eeeez_f1ag_as_A_G1ft!} |

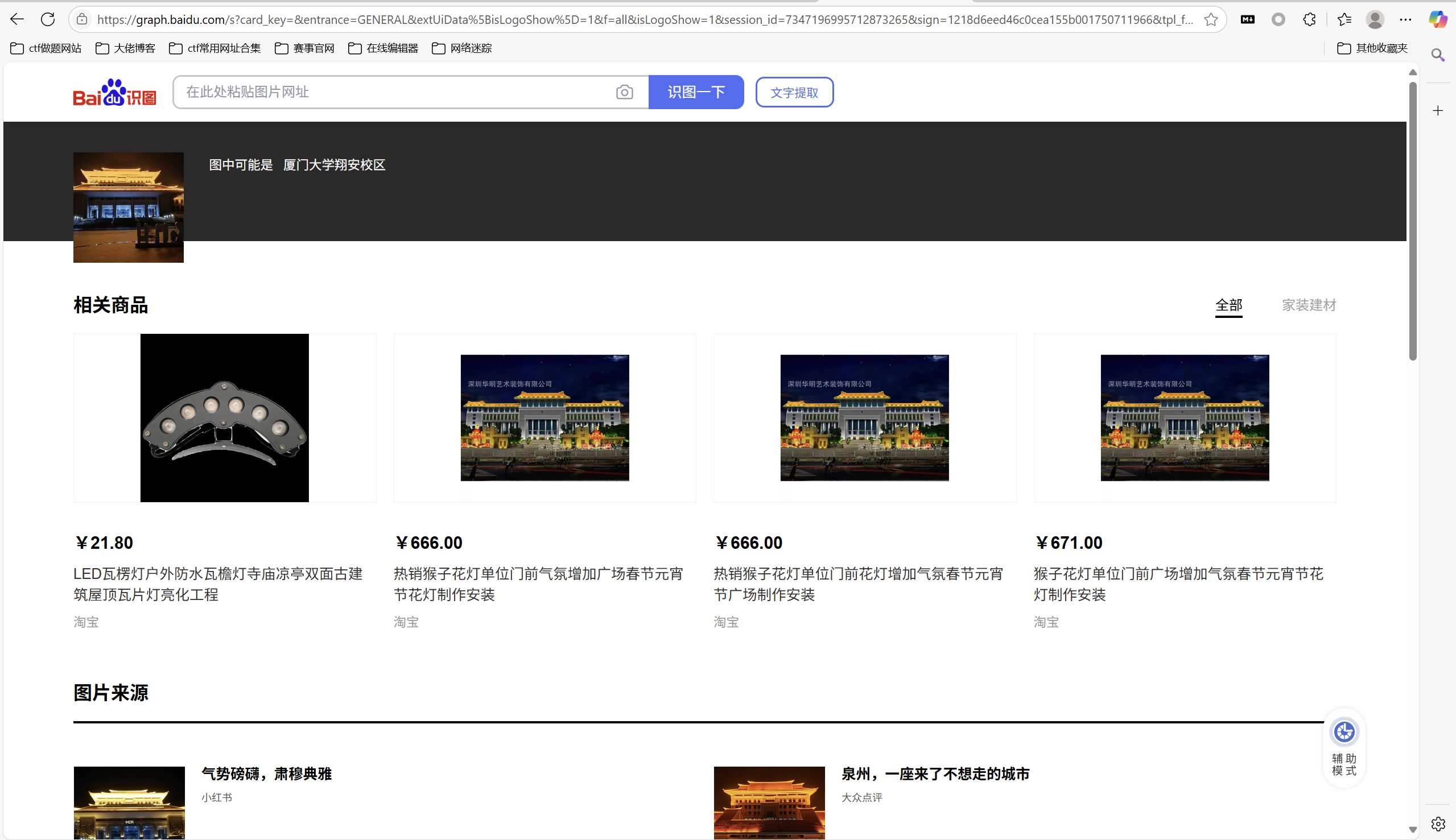

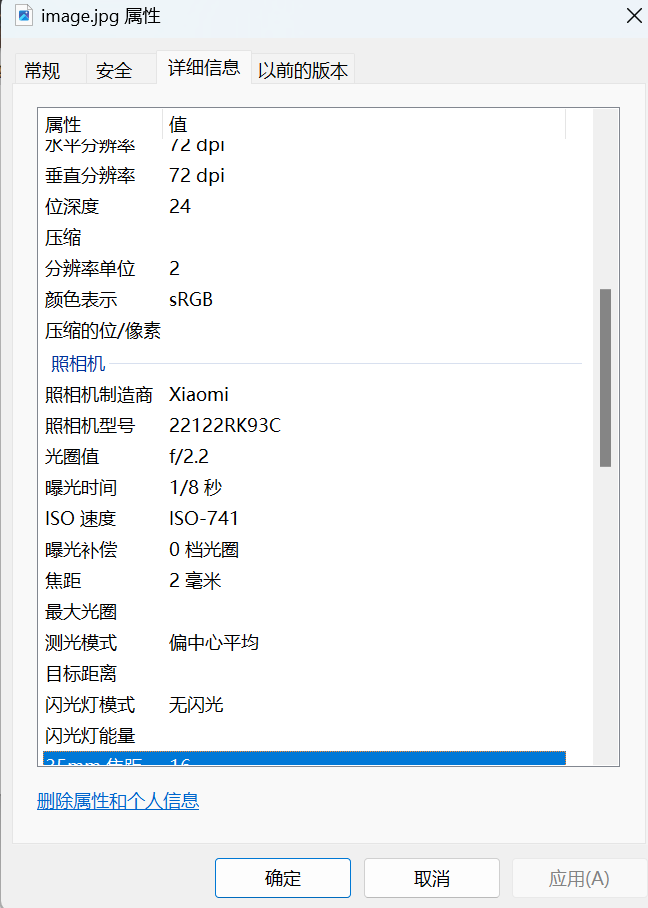

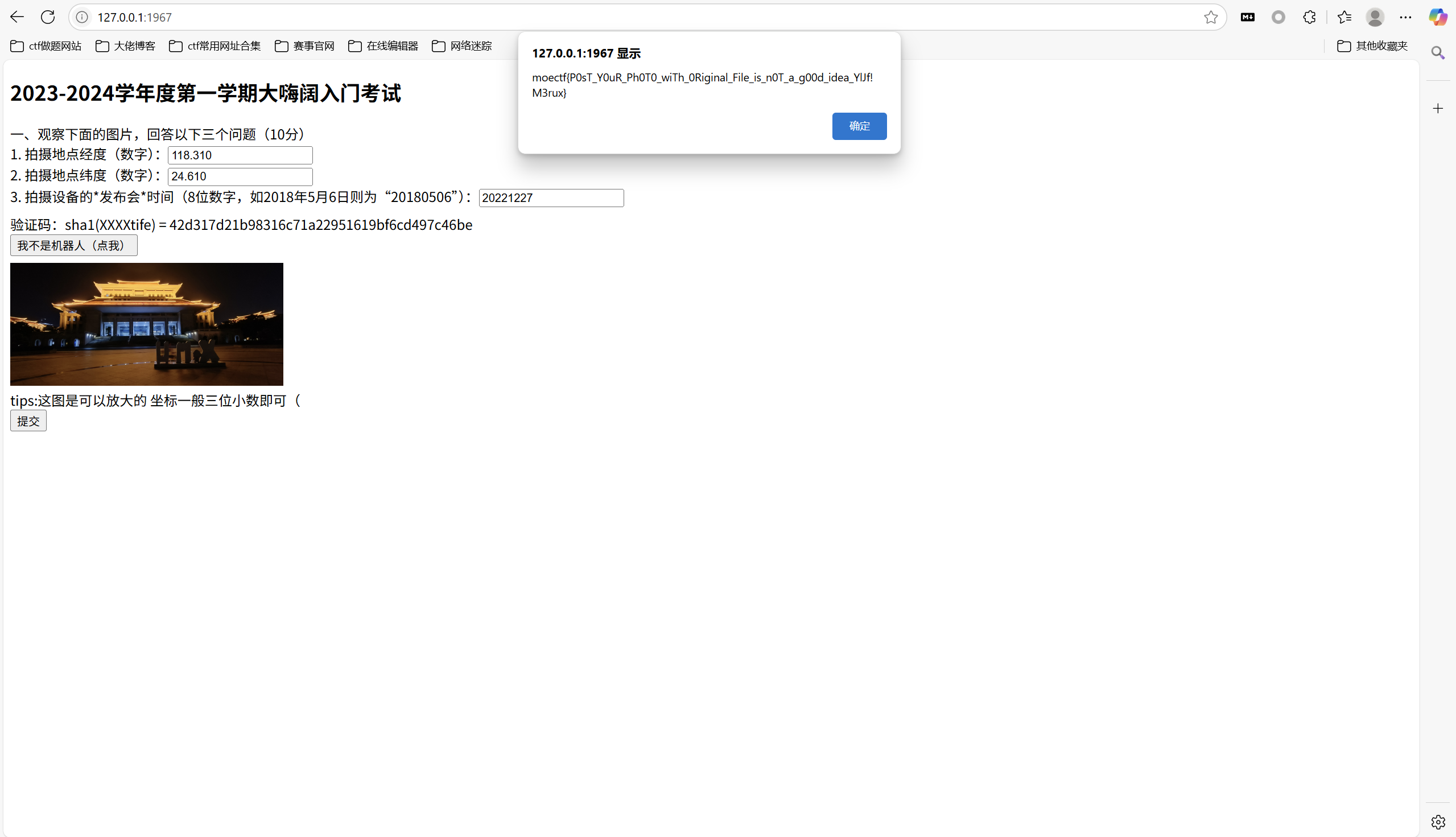

building near lake

题目描述:

1 | 一位群友在群里发了一张照片,细心的可可发现,他的照片居然发了原图!这不得找出他的坐标,给他一点小小的警告? |

开启环境

百度识图得到

1 | 厦门大学翔安校区德旺图书馆 |

查询经纬度

1 | 118.310,24.610 |

查看图片属性

百度搜索照相机型号发现是Redmi k60,搜索发布时间是2022年12月27日

提交答案

最后flag为

1 | moectf{P0sT_Y0uR_Ph0T0_wiTh_0Riginal_File_is_n0T_a_g00d_idea_YlJf!M3rux} |

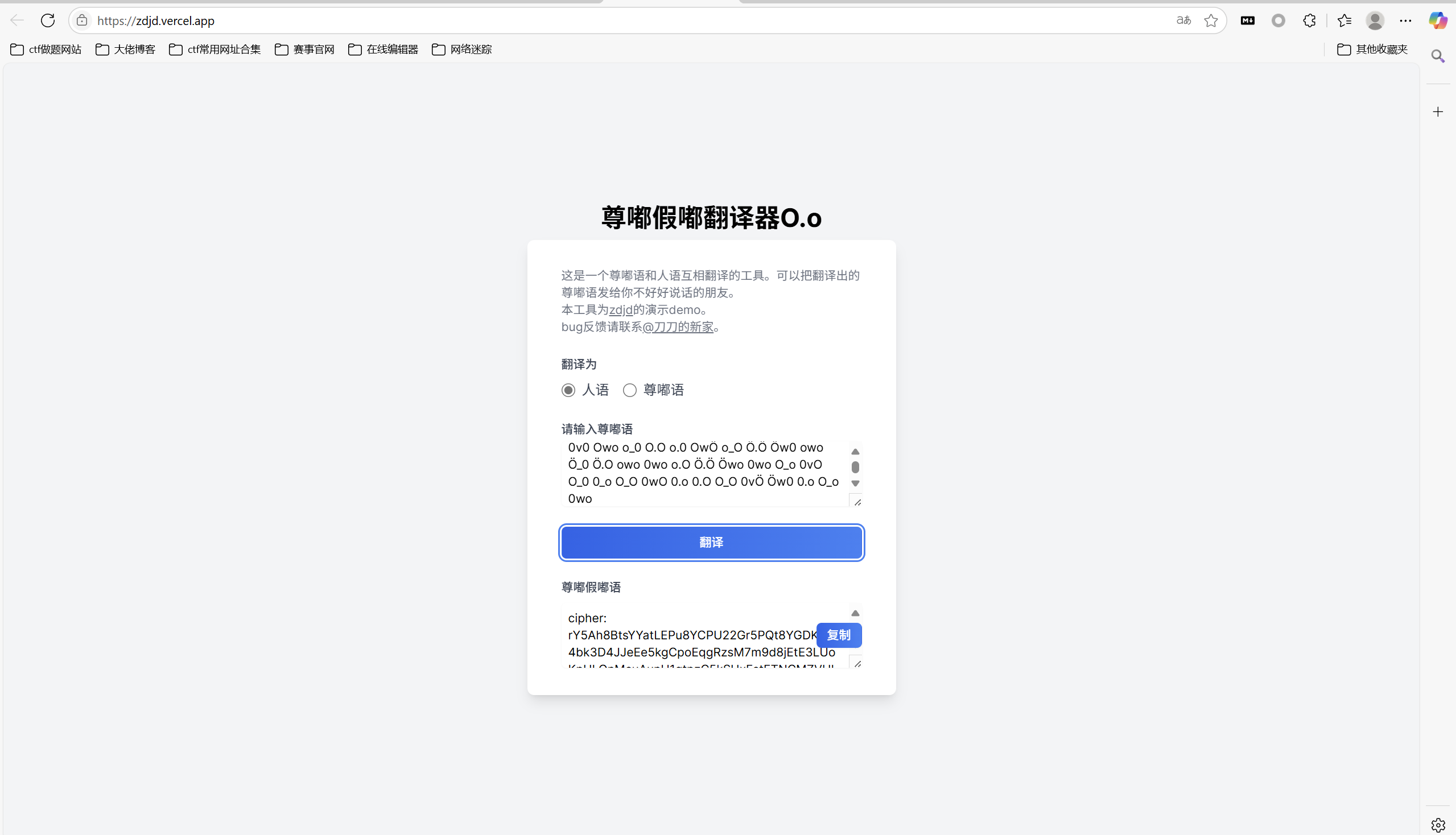

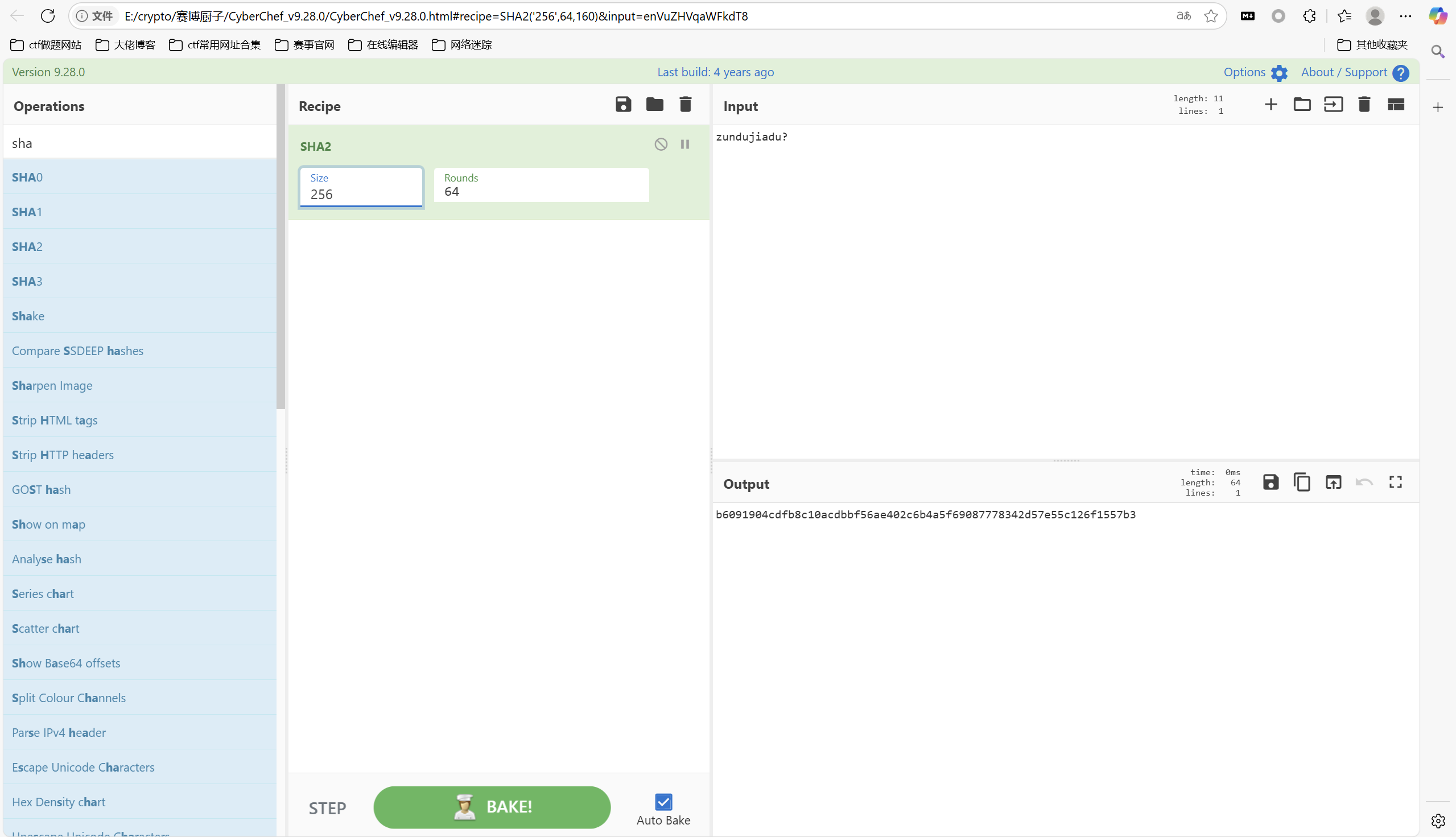

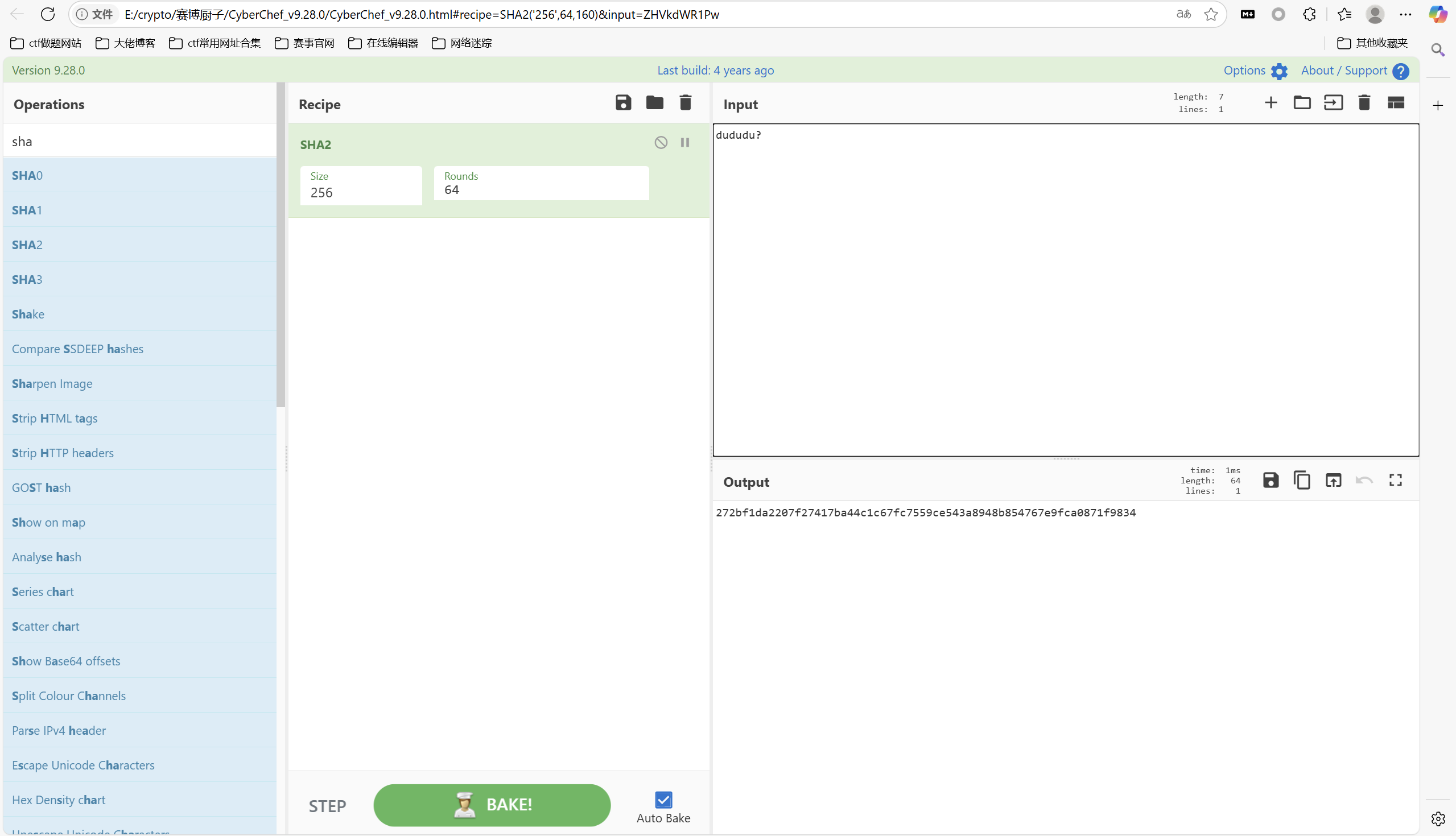

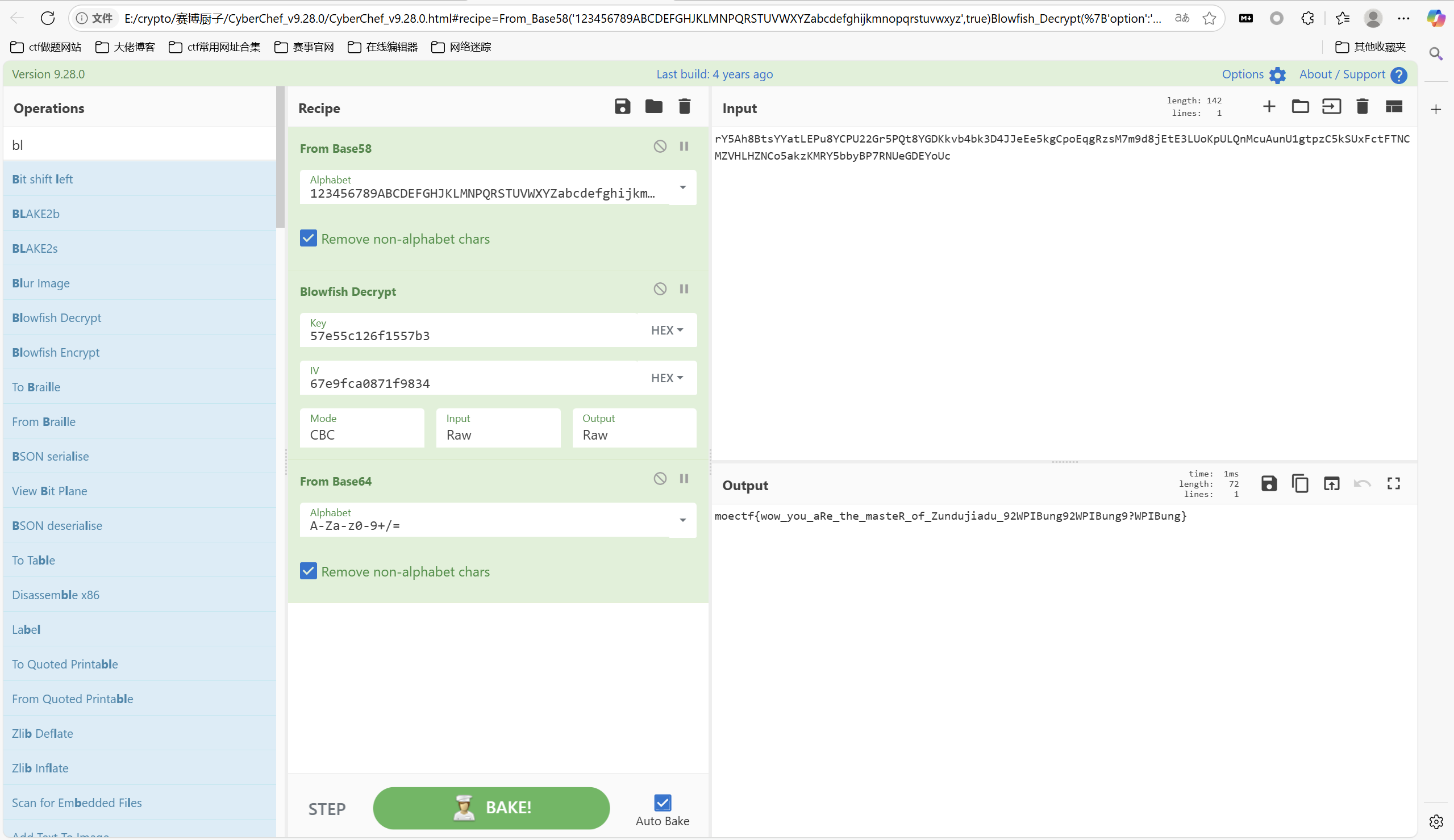

尊嘟假嘟?

题目描述:

1 | 嘟嘟嘟 |

尊嘟假嘟解密

1 | cipher: rY5Ah8BtsYYatLEPu8YCPU22Gr5PQt8YGDKkvb4bk3D4JJeEe5kgCpoEqgRzsM7m9d8jEtE3LUoKpULQnMcuAunU1gtpzC5kSUxFctFTNCMZVHLHZNCo5akzKMRY5bbyBP7RNUeGDEYoUc |

先对key和iv进行SHA2加密

得到

1 | key:57e55c126f1557b3 |

先base58解密再Blowfish Decrypt解码最后base64解密,赛博厨子一把梭

最后flag为

1 | moectf{wow_you_aRe_the_masteR_of_Zundujiadu_92WPIBung92WPIBung9?WPIBung} |

烫烫烫

题目描述:

1 | 锟斤拷锟斤拷锟斤拷 |

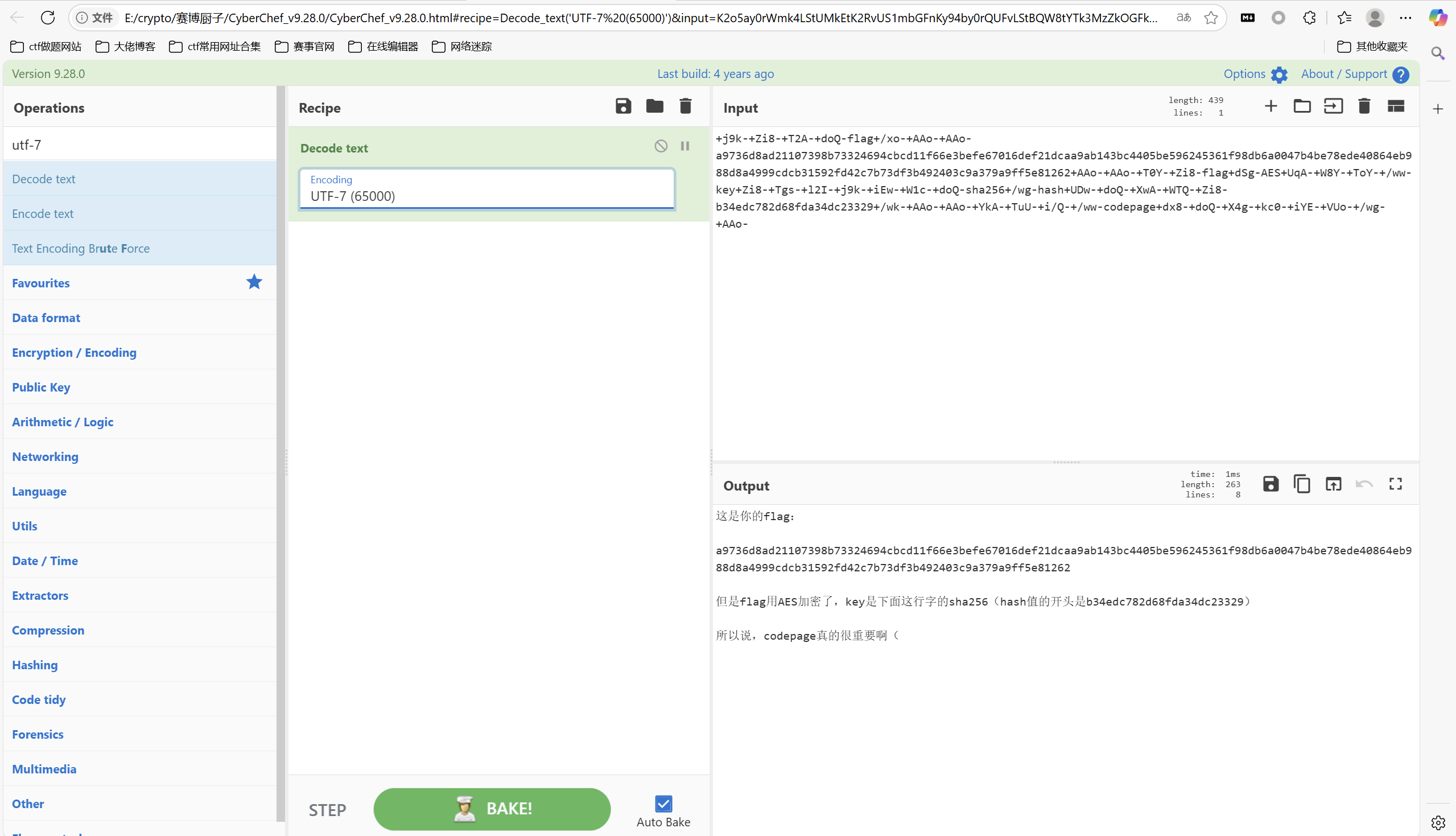

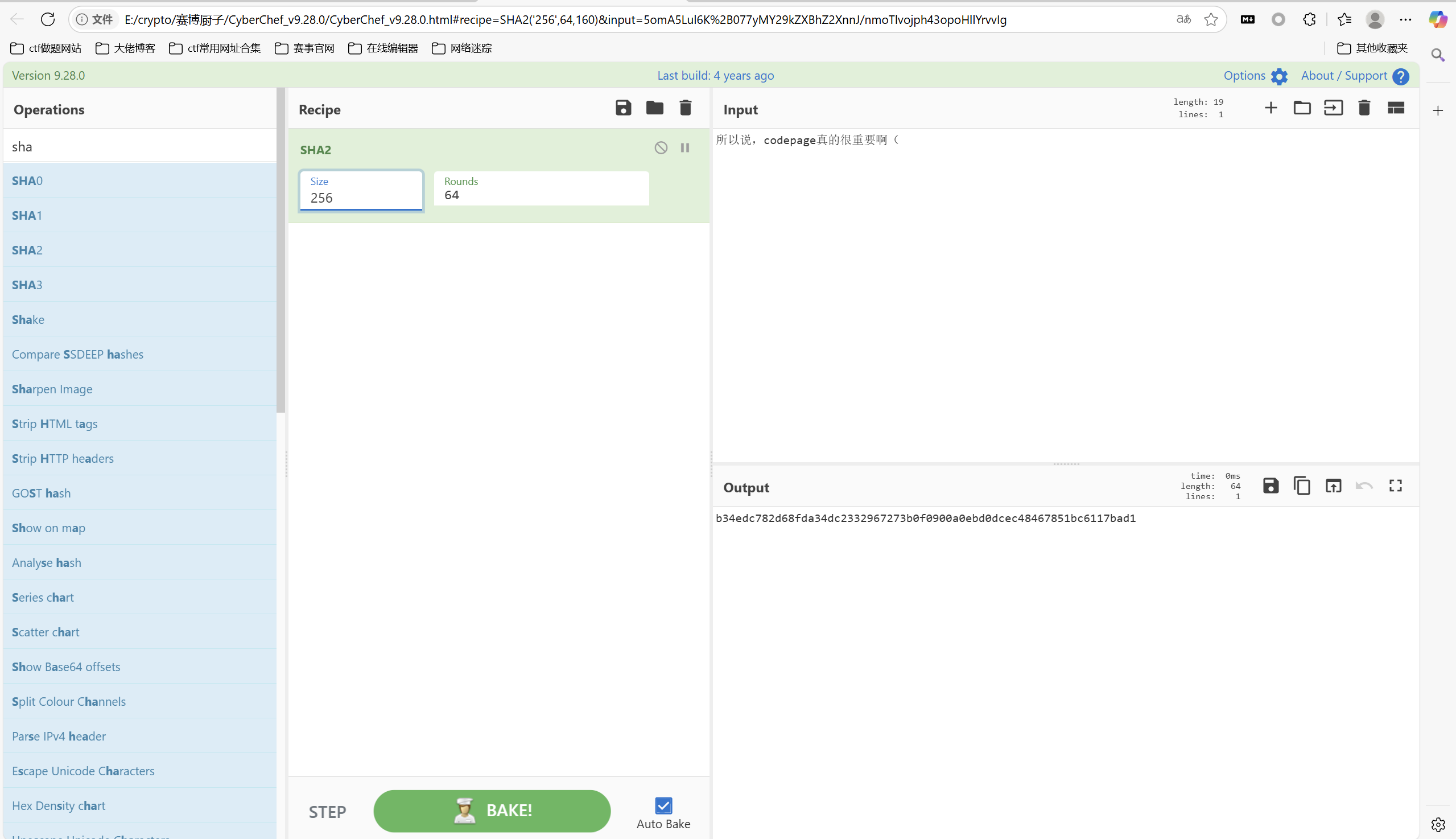

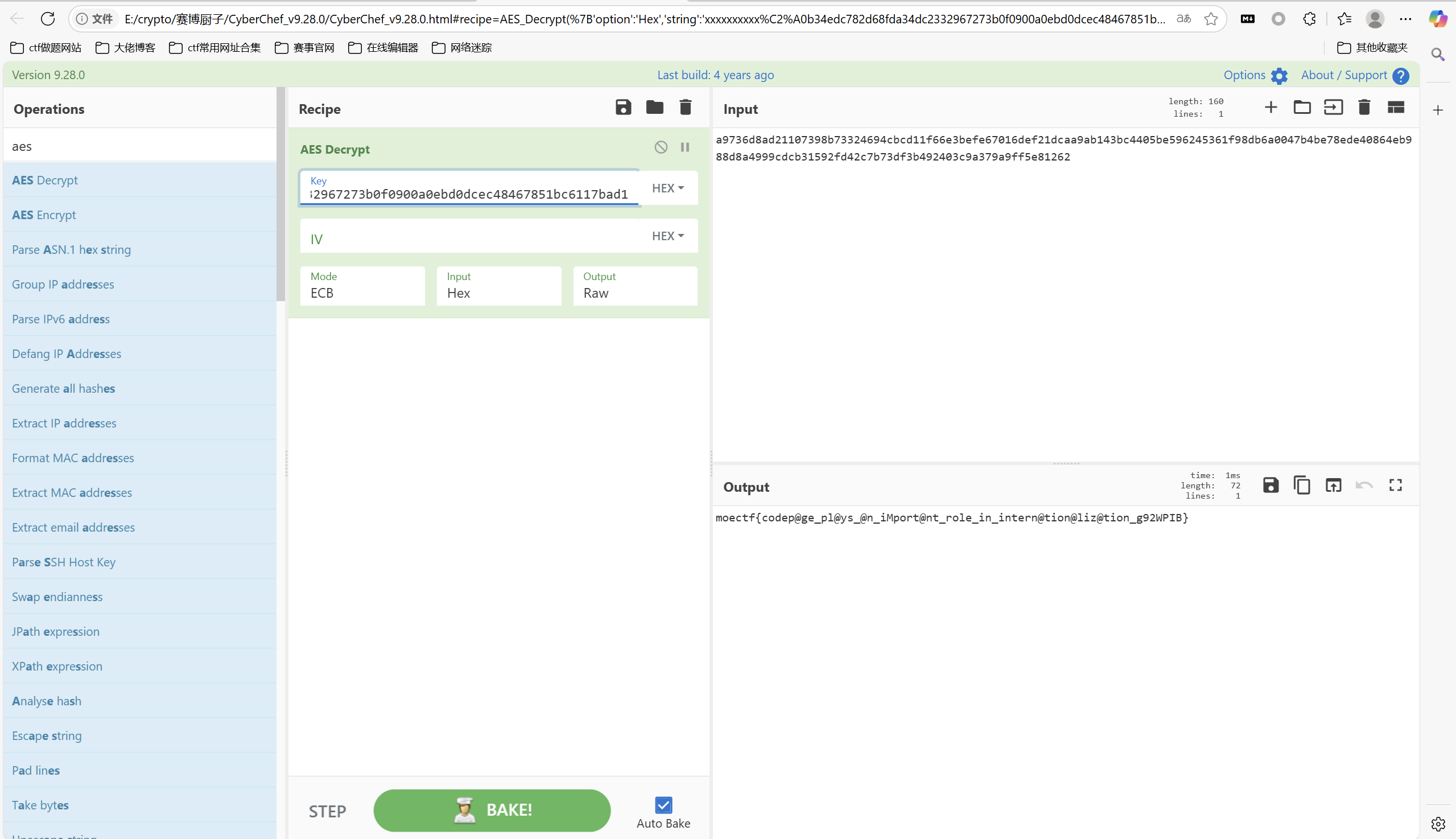

utf-7解密

1 | 这是你的flag: |

对“所以说,codepage真的很重要啊(”进行sha256加密

1 | b34edc782d68fda34dc2332967273b0f0900a0ebd0dcec48467851bc6117bad1 |

AES解密,赛博厨子一把梭

最后flag为

1 | moectf{codep@ge_pl@ys_@n_iMport@nt_role_in_intern@tion@liz@tion_g92WPIB} |

狗子(2) 照片

题目描述:

1 | [The Magical Cat Ep.2] 这只猫肯定在这照片里留了点东西。 我们前往了 Rx 家,见到了狗子,并拍到了他的珍贵照片。可是按下快门的下一刻,我们都察觉了一丝不对劲。 Rx 提出了一个可能性——狗子在拍照的一瞬间往图片 隐写 了信息。一开始只是玩笑话,可是可可检验了自己手上的照片,发现真的有隐藏的内容。 没人知道一只猫是怎么做到这件事的。但或许有另一种可能……这是后话。 |

赛博厨子一把梭

最后flag为

1 | moectf{D0ggy_H1dd3n_1n_Pho7o_With_LSB!} |

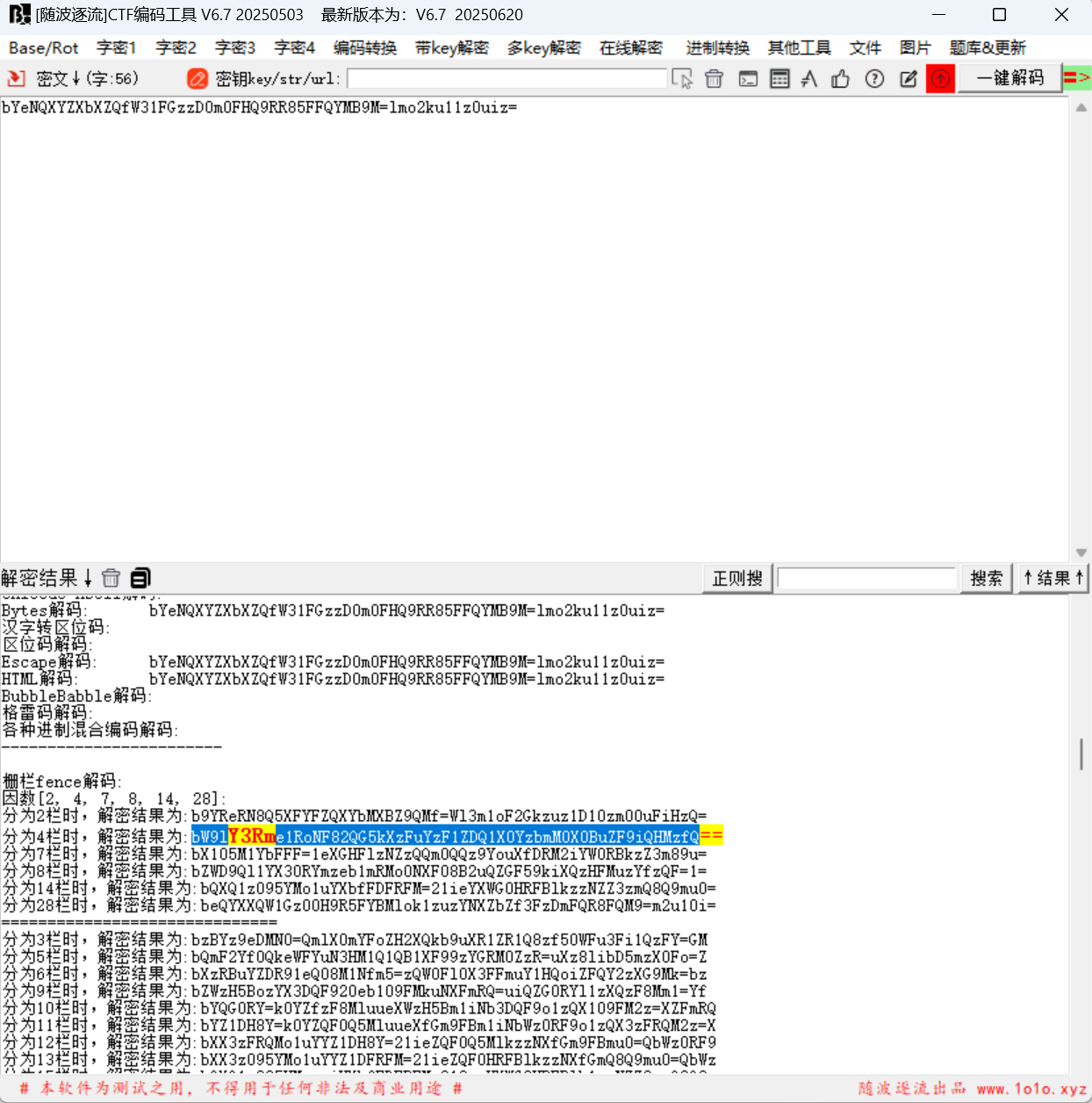

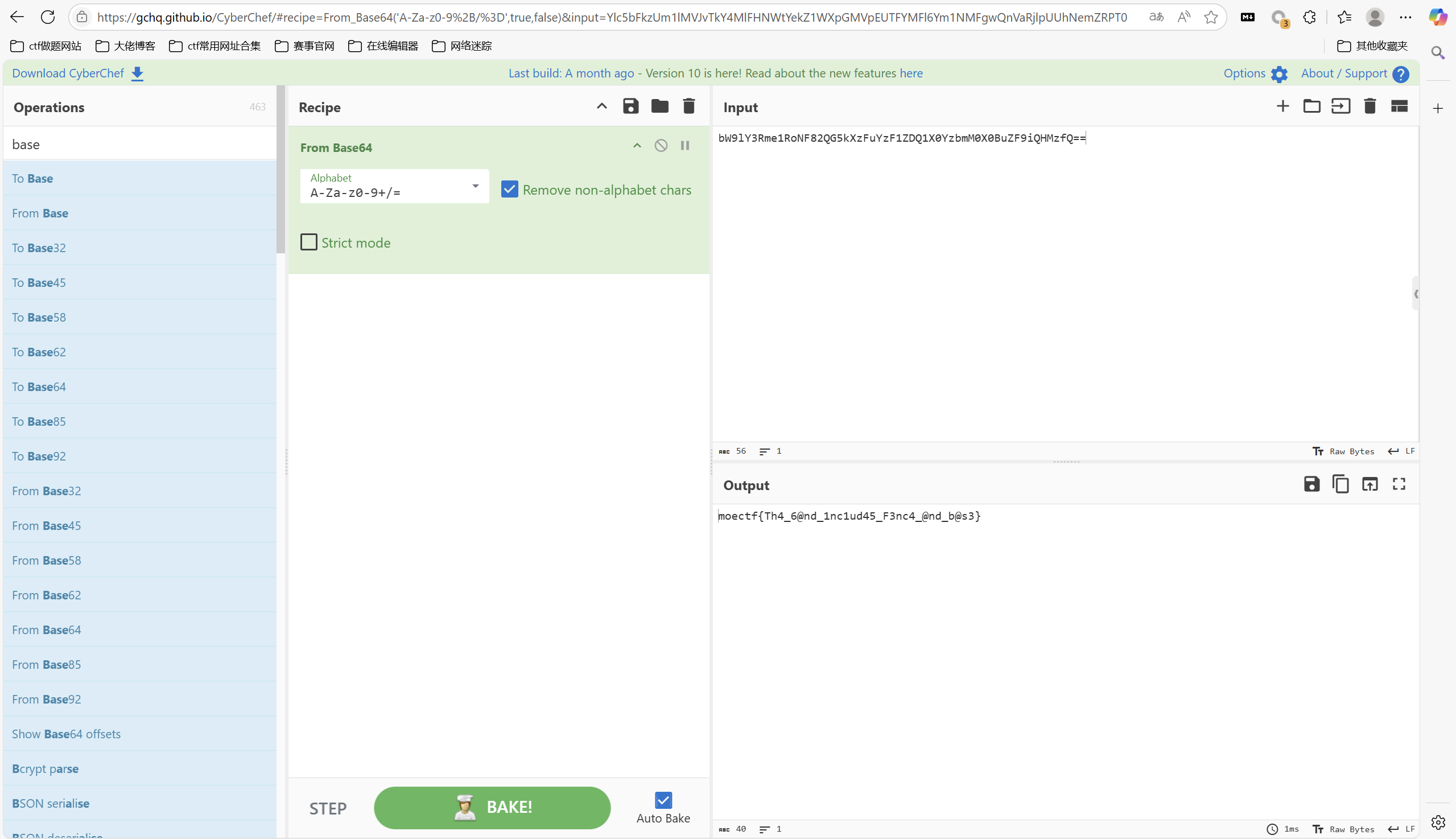

base乐队

题目描述:

1 | 青青决定组建一只乐队,但是来的只有山田凉,怎么回事呢 |

赛博厨子一把梭

随波逐流一把梭

赛博厨子一把梭

最后flag为

1 | moectf{Th4_6@nd_1nc1ud45_F3nc4_@nd_b@s3} |

奇怪的压缩包

题目描述:

1 | 或许他不是个压缩包? |

改后缀.ppt打开

flag1

flag2

flag3

flag4

最后flag为

1 | moectf{2ip_?_n0_i4_pp4x!} |

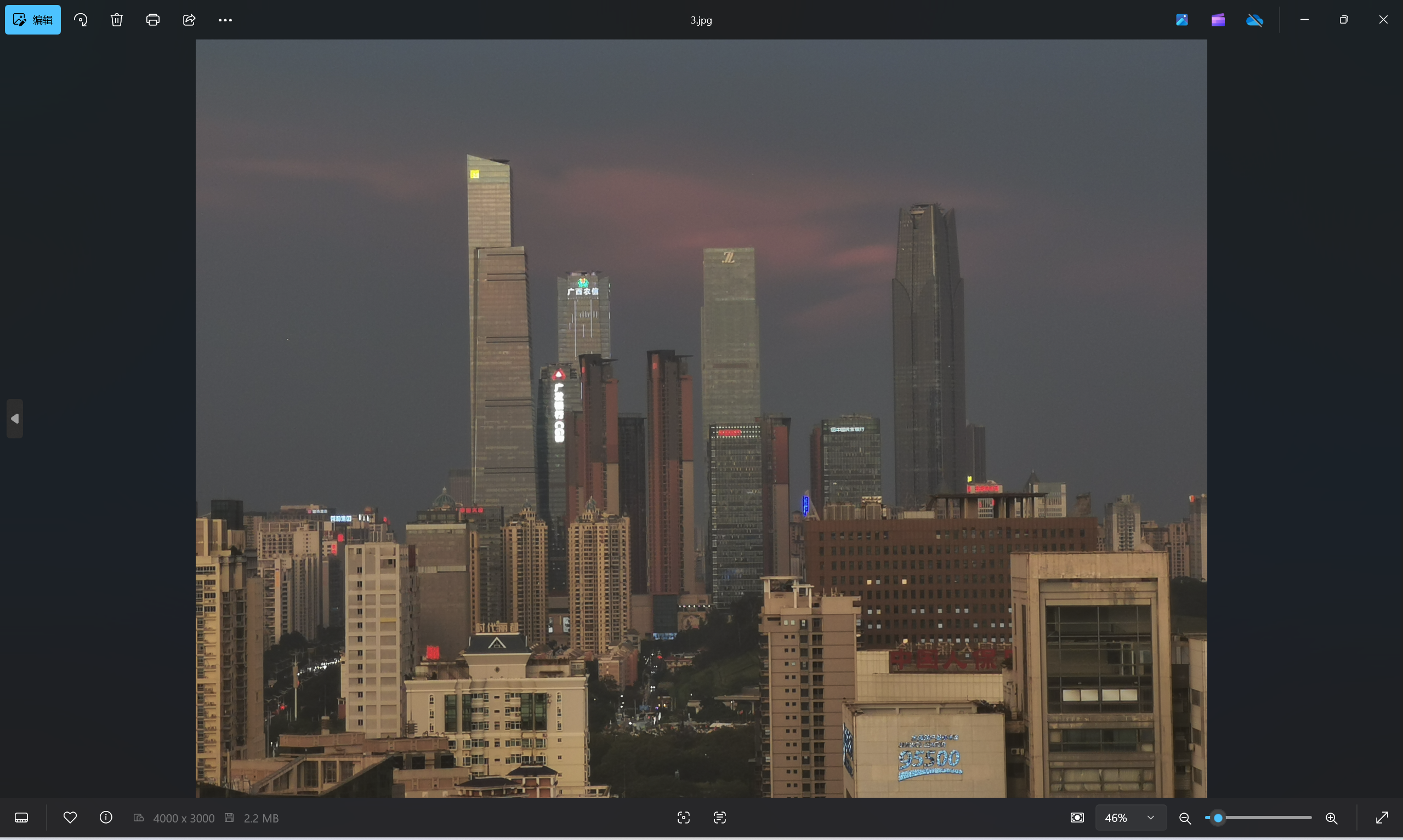

机位查询

题目描述:

1 | 青青在网上看到几个大师拍的城市风光很羡慕,也想去拍同款,你可以帮他找到这几张照片是在哪拍的吗 找出三张照片分别是在哪栋楼拍摄的,flag为1.2.3三张照片拍摄点的前两个字的拼音,三个拍摄点之间用_隔开 如:若找到的拍摄点分别为“世界之窗”“未来之瞳”“帝王大厦”,则flag为moectf{shijie_weilai_diwang} |

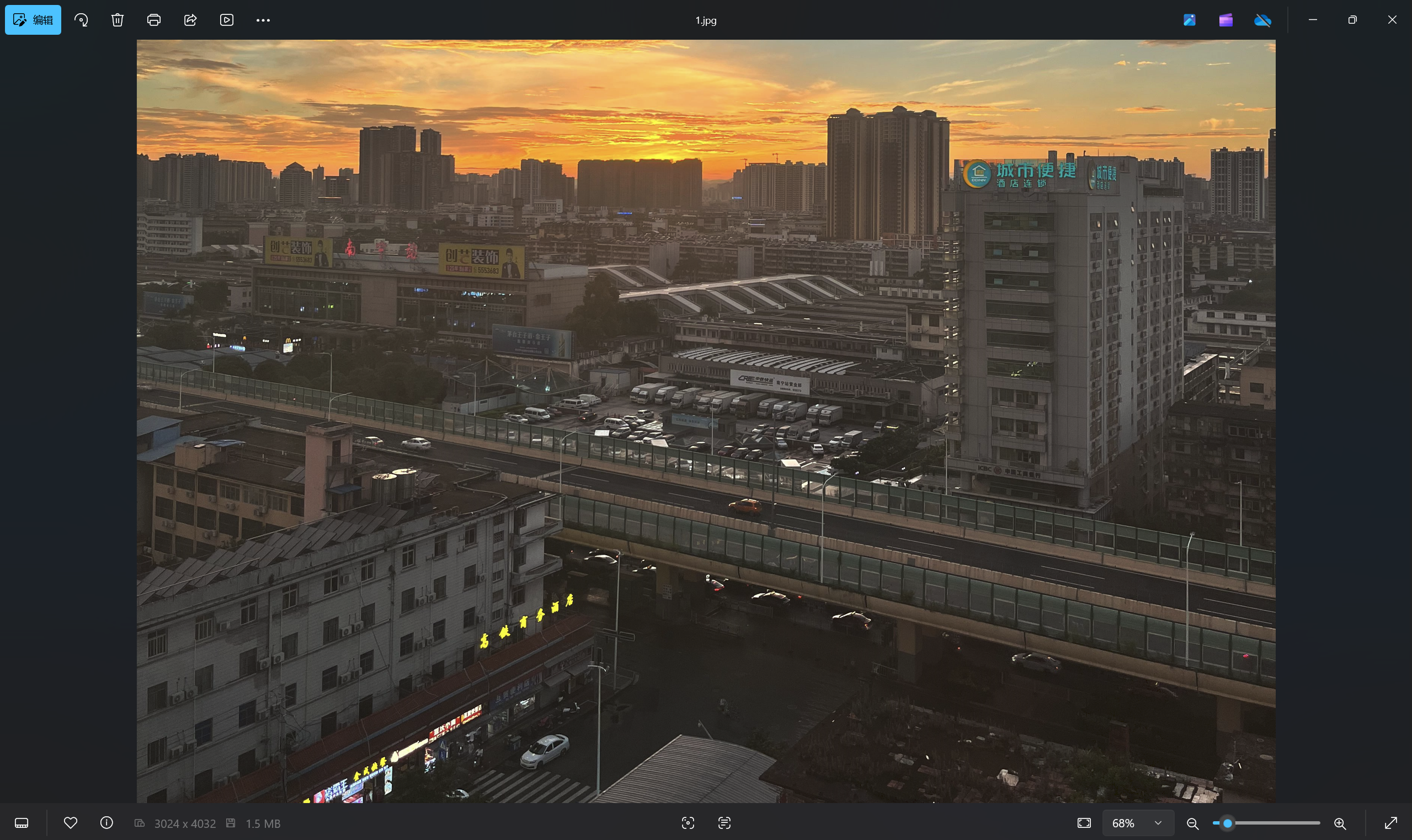

照片1

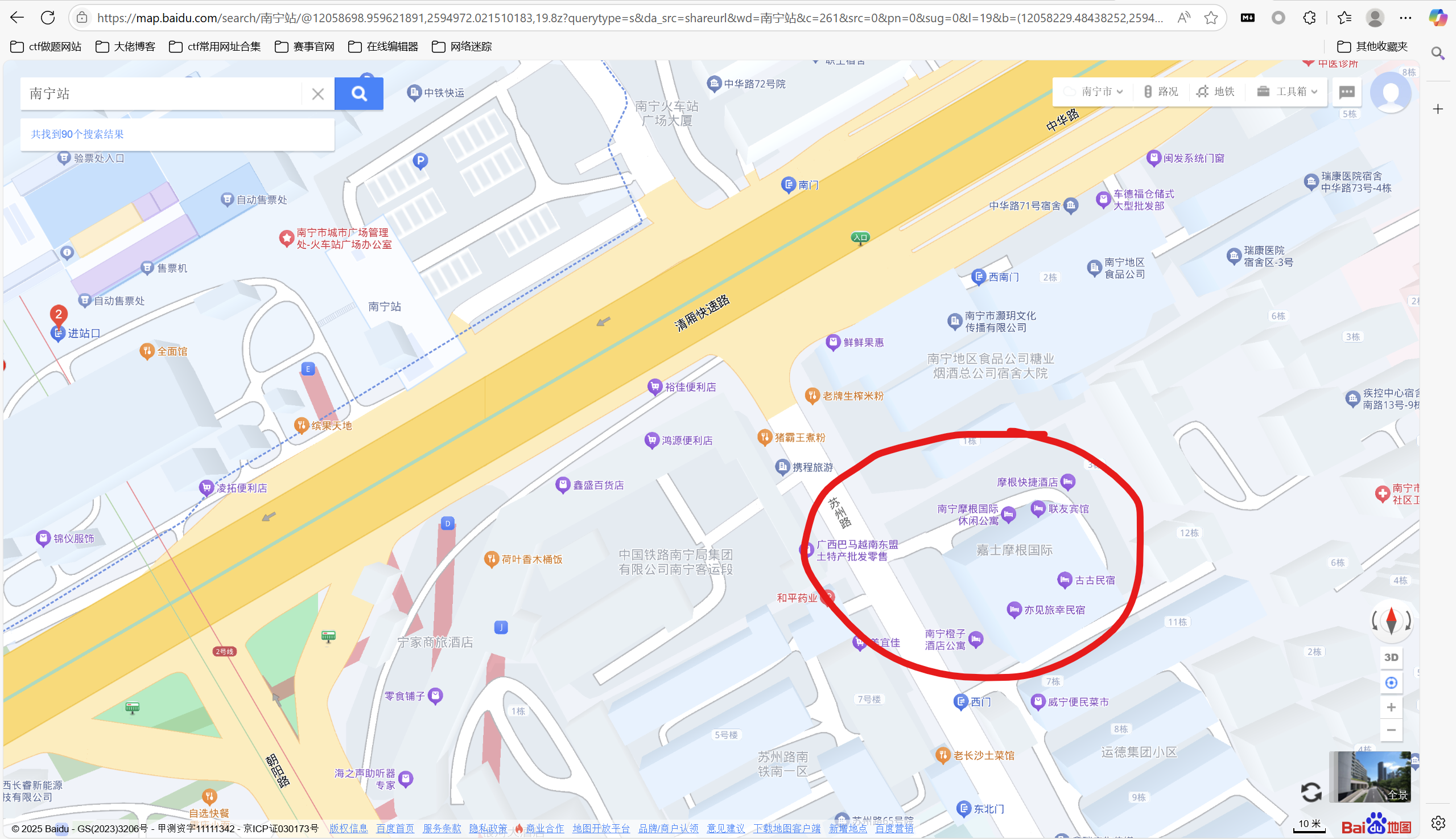

百度地图搜索南宁站

1 | 嘉士摩根国际 |

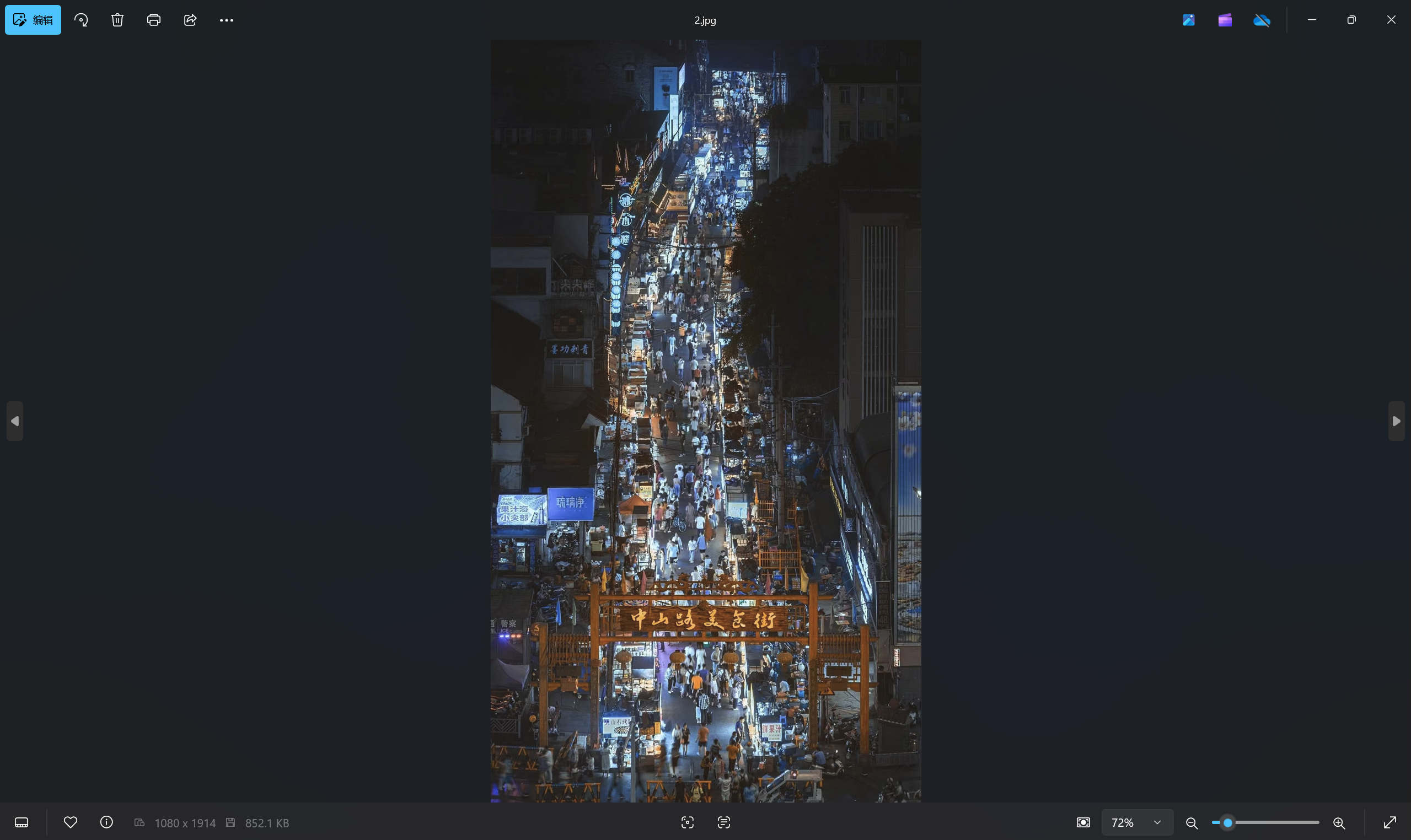

照片2

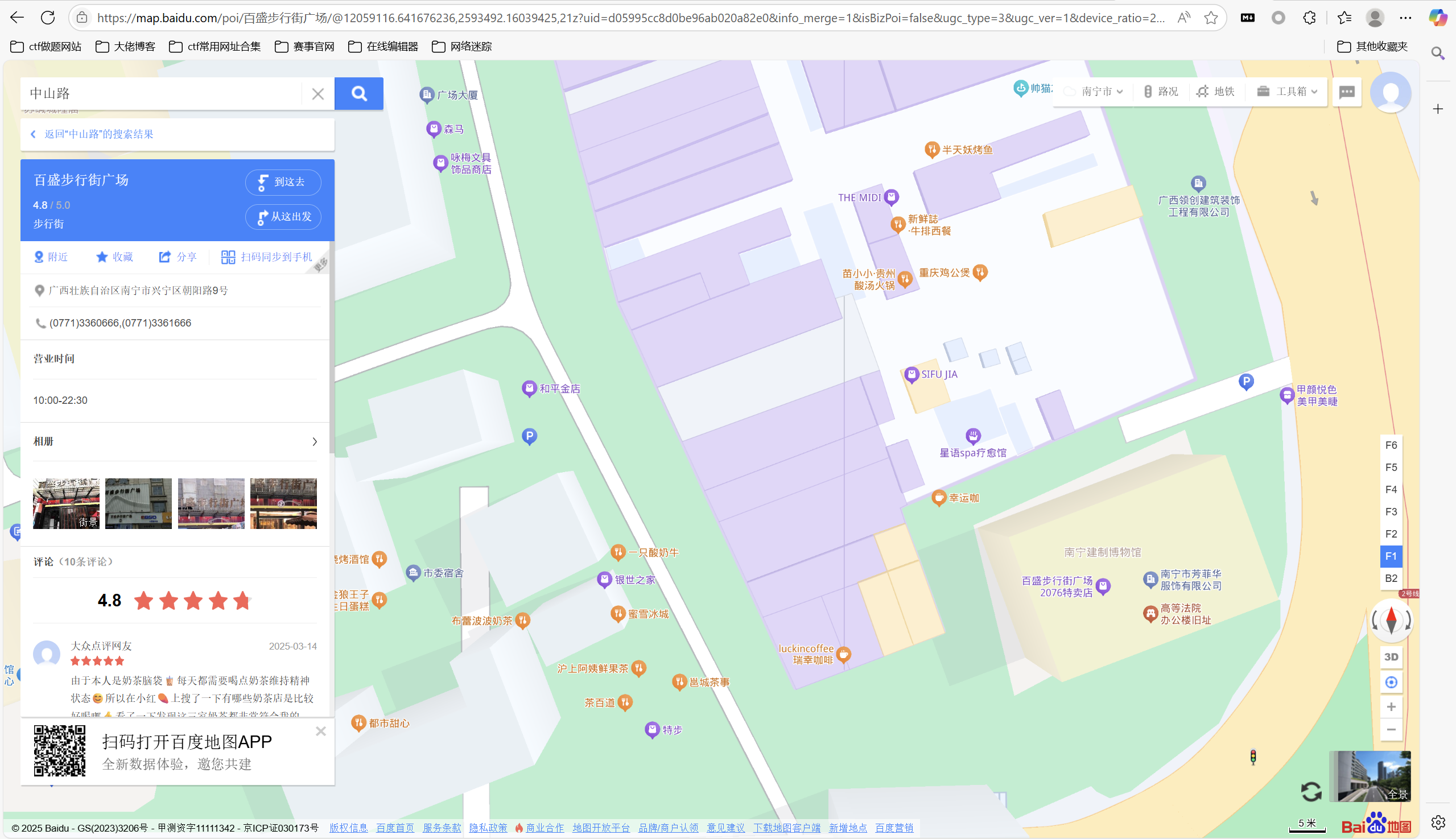

搜索中山路美食街

1 | 百盛步行街广场 |

照片3

直接放进magic exif一把梭

1 | 汇金苑 |

最后flag为

1 | moectf{jiashi_baisheng_huijin} |

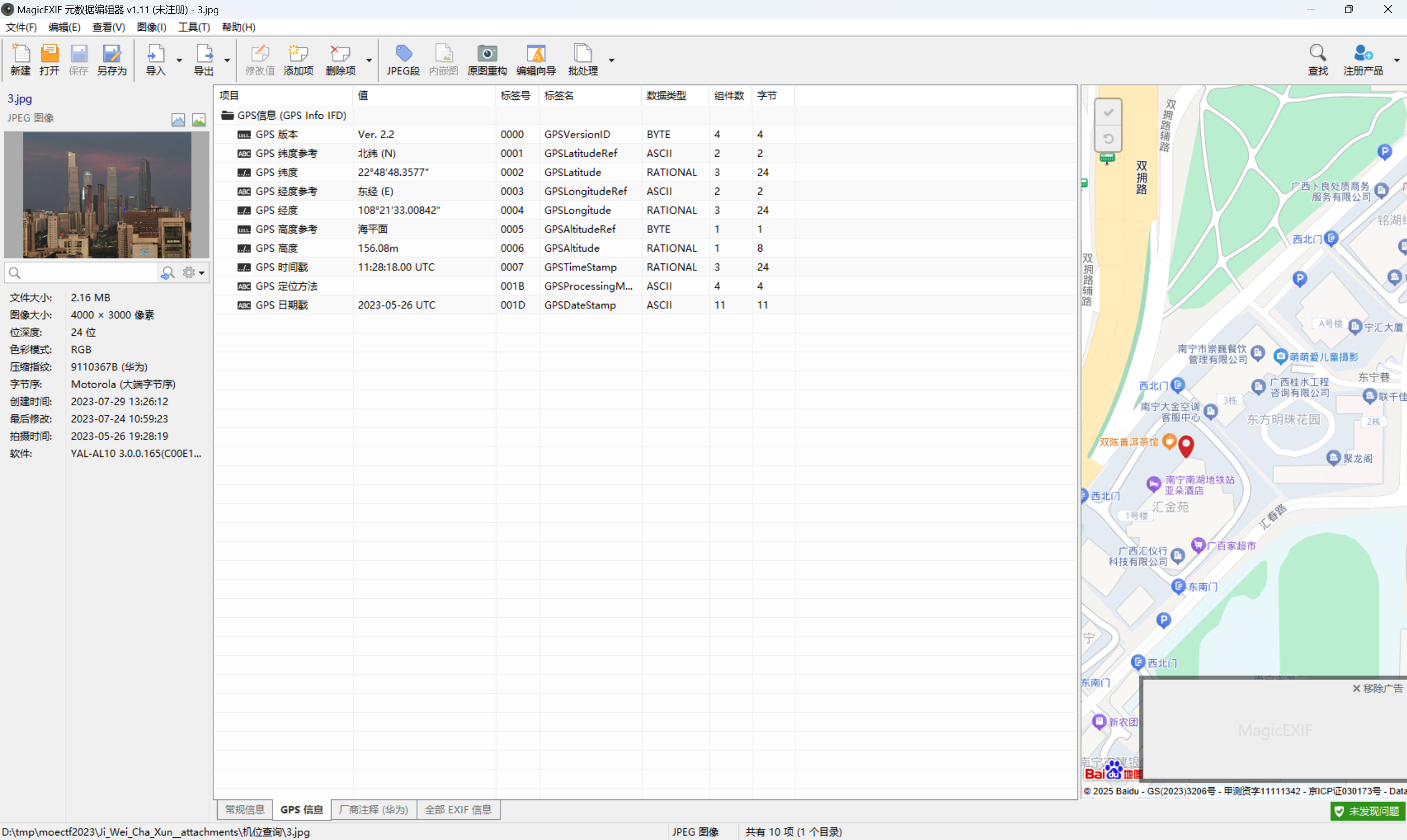

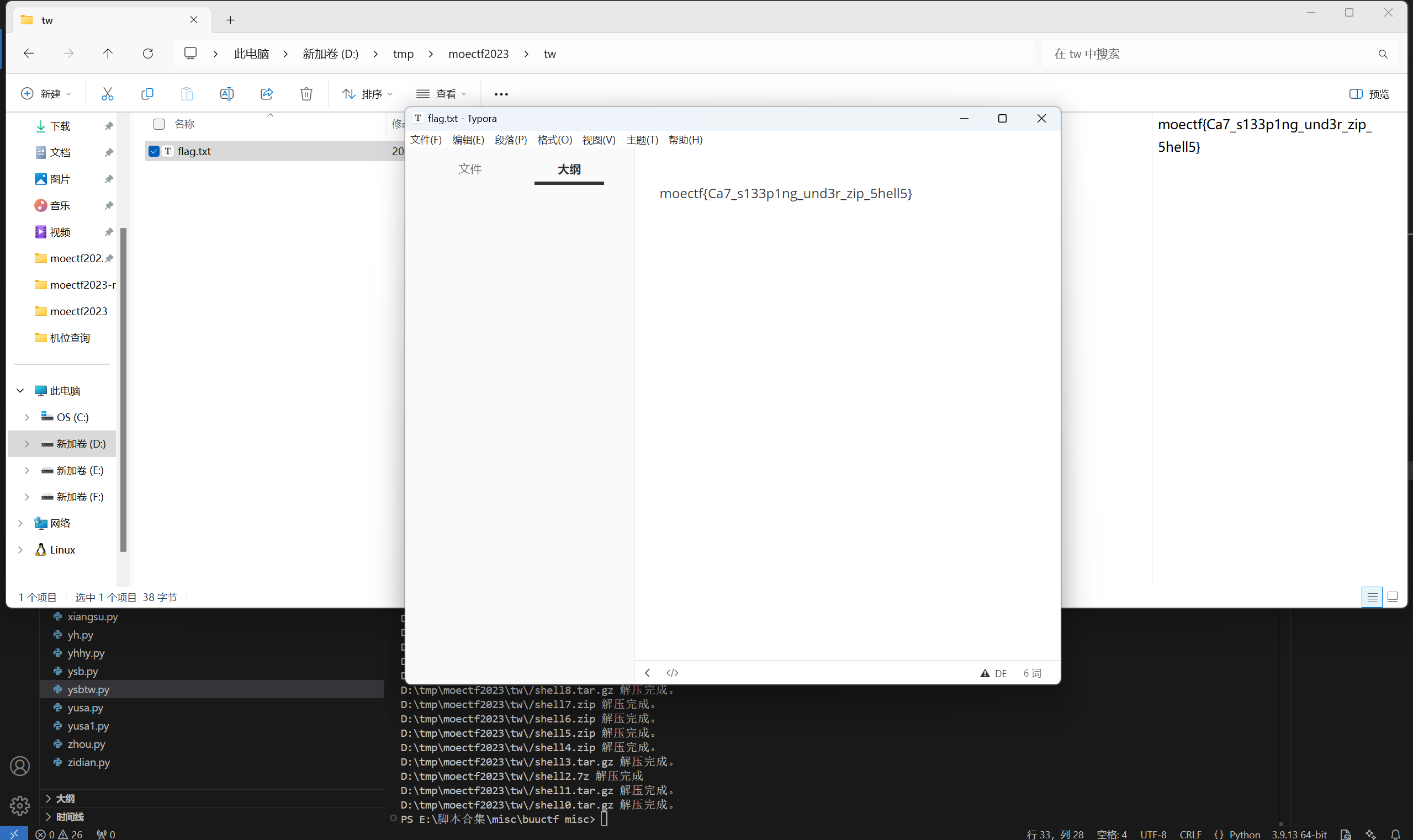

狗子(3) 寝室

题目描述:

1 | [The Magical Cat Ep.3] 这只猫在沙发底下睡觉的时候,Rx应该不会想到,狗子身外的无数层屏障壁,正如同套娃一样,将他与宇宙另一侧的喧嚣隔绝开来。战争在那里打响,而战争的幸存者,正躲在沙发和一层层守护之下。 |

压缩包套娃

exp:

1 | import os |

运行得到

最后flag为

1 | moectf{Ca7_s133p1ng_und3r_zip_5hell5} |

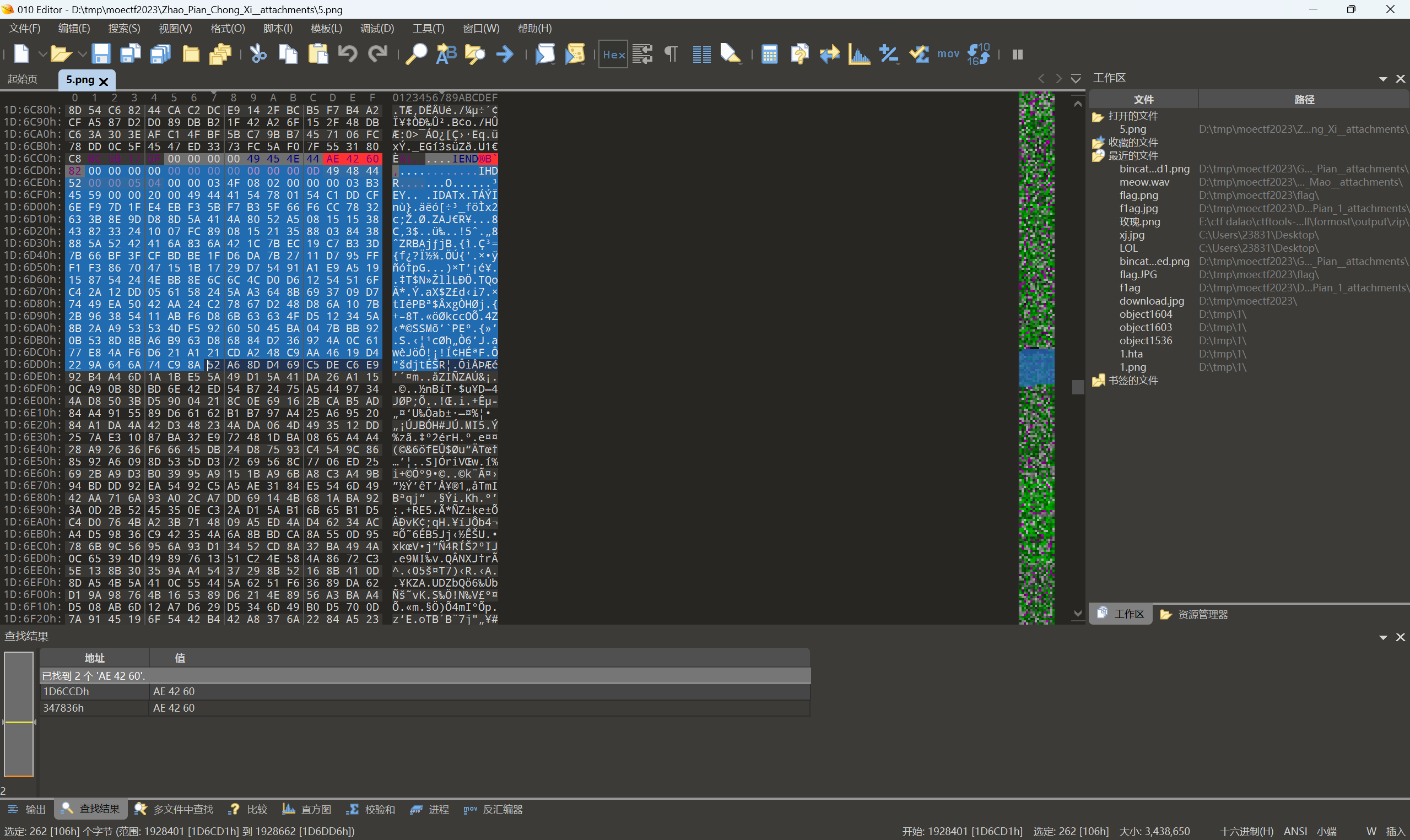

照片冲洗

题目描述:

1 | 青青在给照片加水印的时候不小心把两张照片粘在一起了,你有什么头绪吗 flag以moectf{}形式提交 |

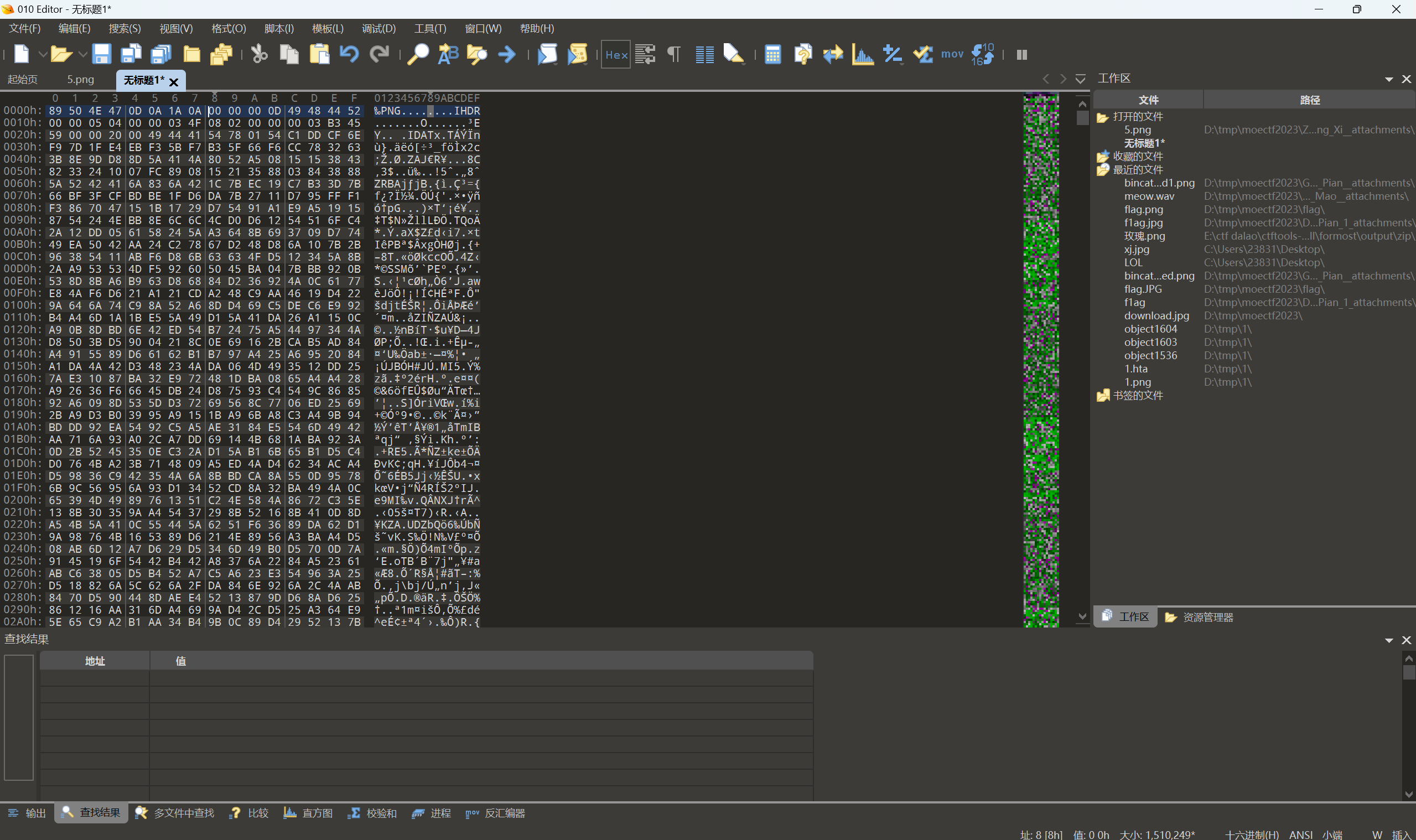

010发现文件藏着另一张png文件

其分离出来并补充文件头

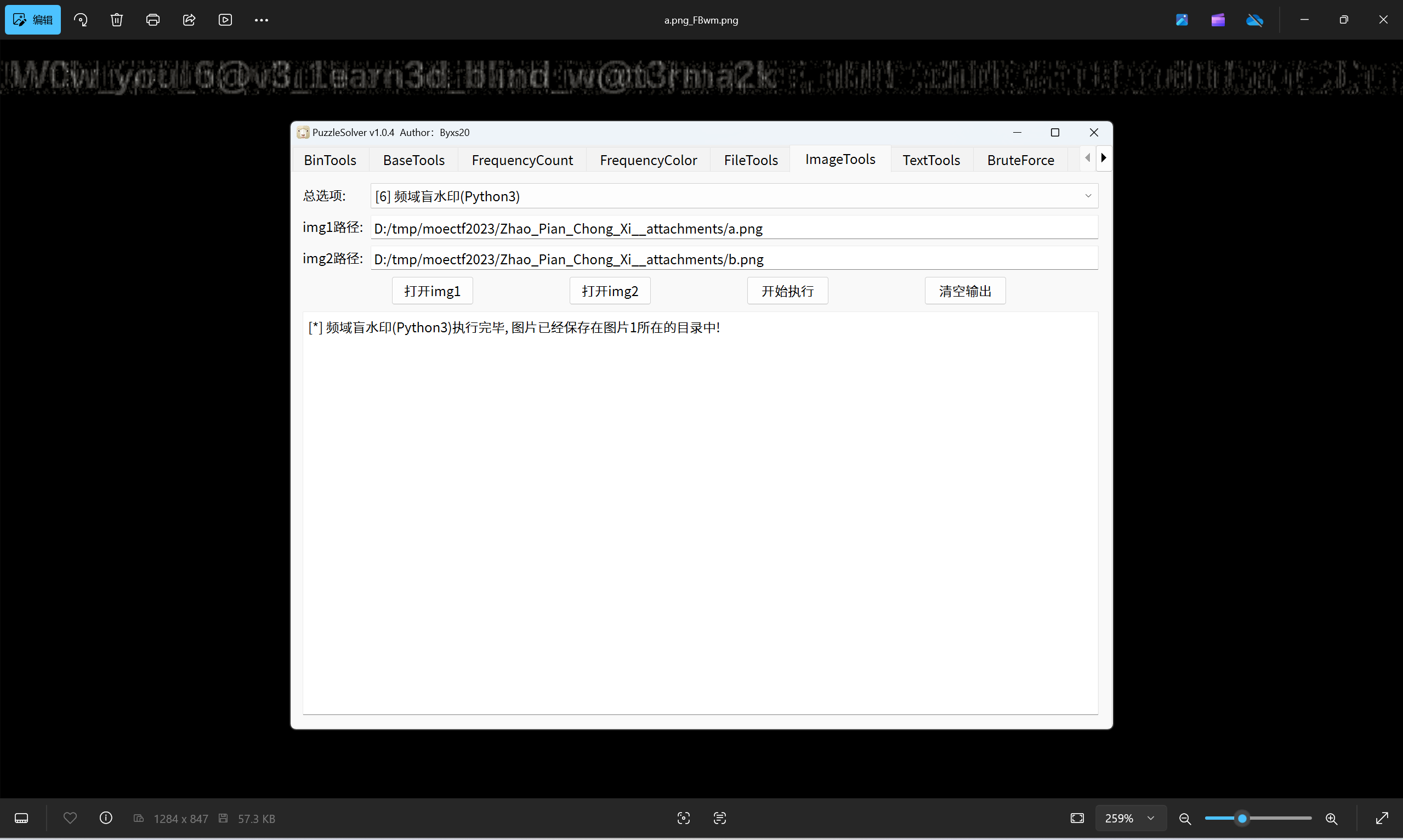

分离出来发现两张图片一模一样,双图频域盲水印攻击

最后flag为

1 | moectf{W0w_you_6@v3_1earn3d_blind_w@t3rma2k} |

狗子(4) 故乡话

题目描述:

1 | [The Magical Cat Ep.4] 这只猫在刨他的猫砂。Rx 很头疼,因为他的排泄物随着细砂扬了一地。但是狗子不在乎。在飞溅这些猫砂的时候,他谱写的的是他的故乡。 提示:狗子所用的语言,似乎在地球上某款知名沙盒游戏也出现过…… 注意:最终得到的内容为纯英文小写字母,请使用 moectf{} 包裹,例如 moectf{answer}。 |

画图

1 | import cv2 |

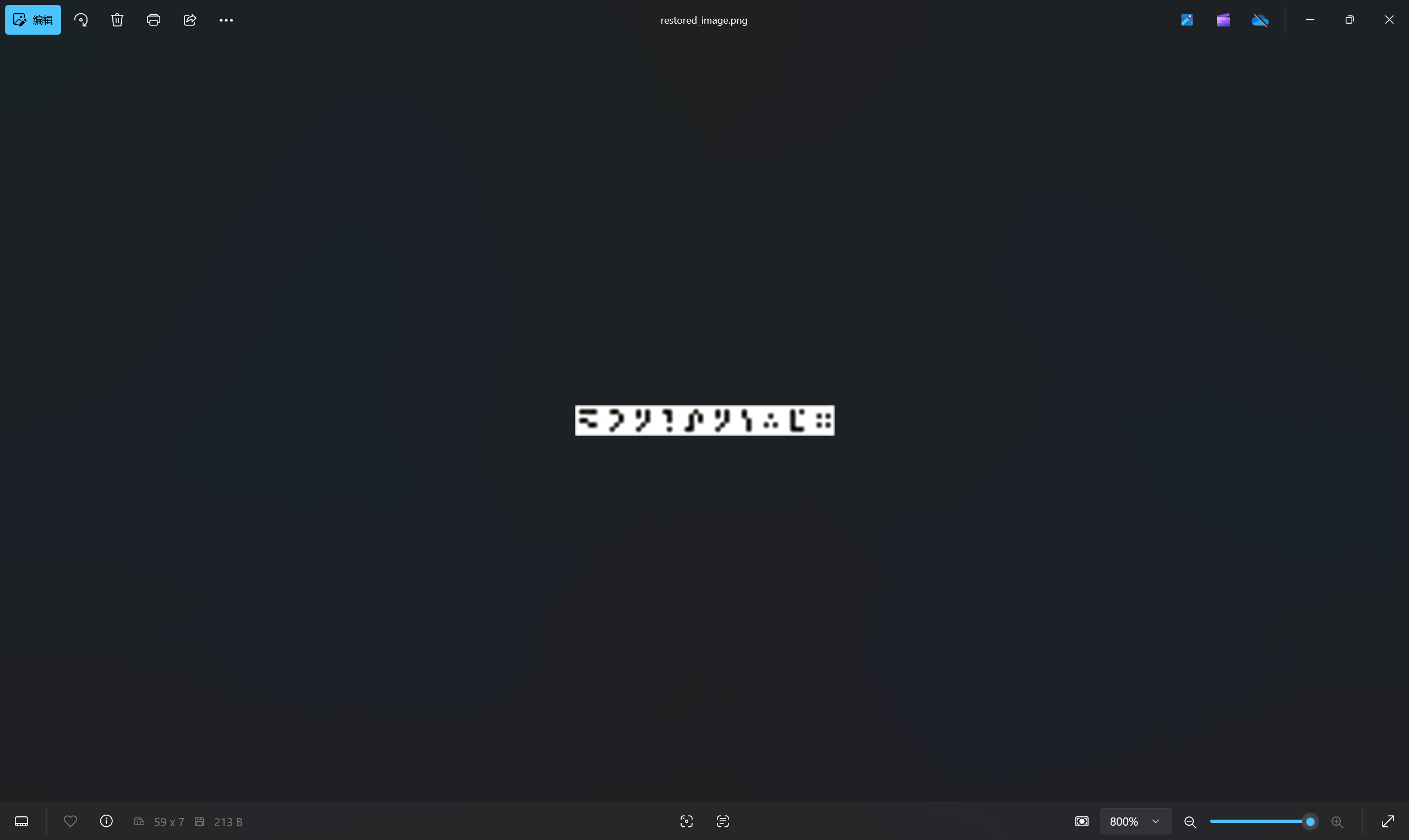

运行得到

标准银河字母表对照

最后flag为

1 | moectf{dontanswer} |

magnet_network

题目描述:

1 | 注:本题暂时无hint,不建议新手尝试 |

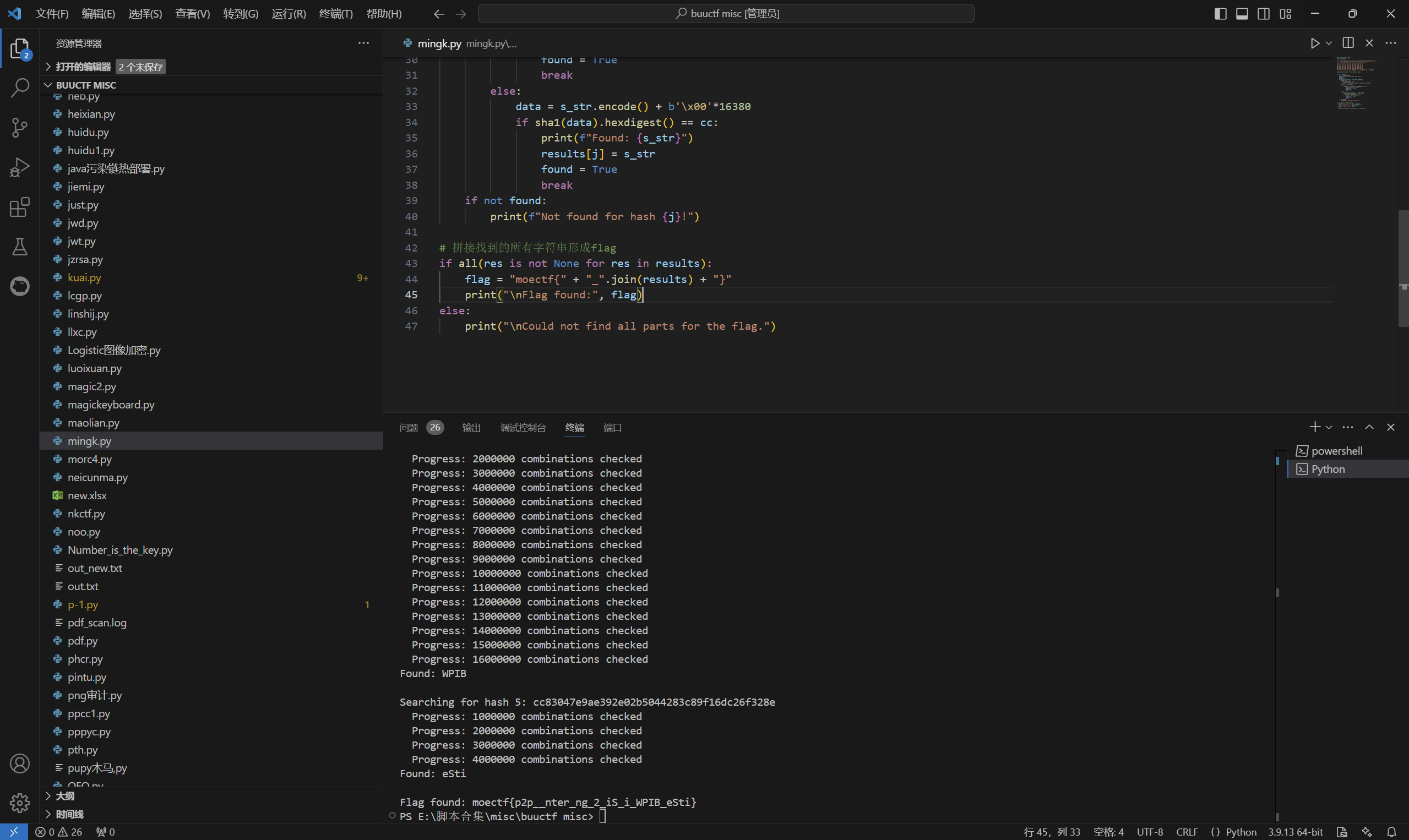

exp:

1 | from hashlib import sha1 |

运行得到

最后flag为

1 | moectf{p2p_iS_intereSting_2WPIB} |

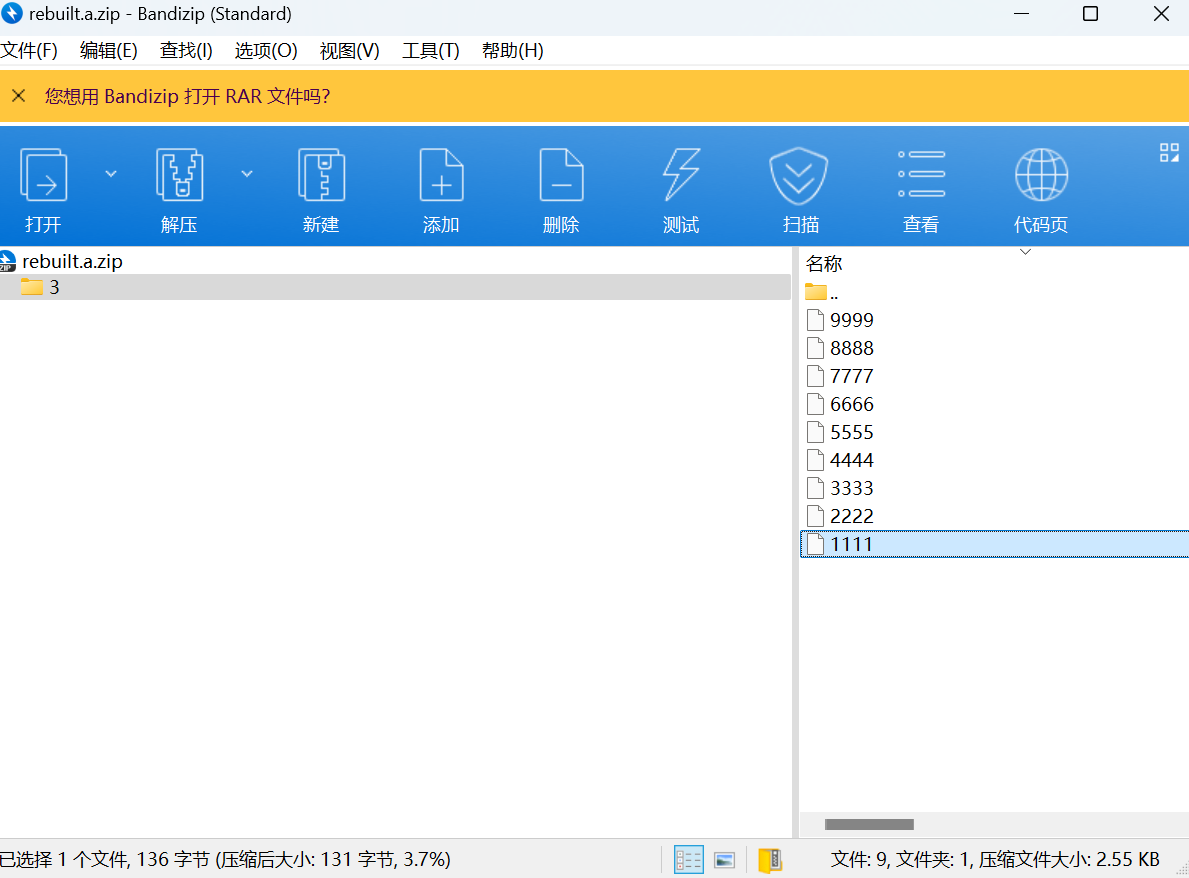

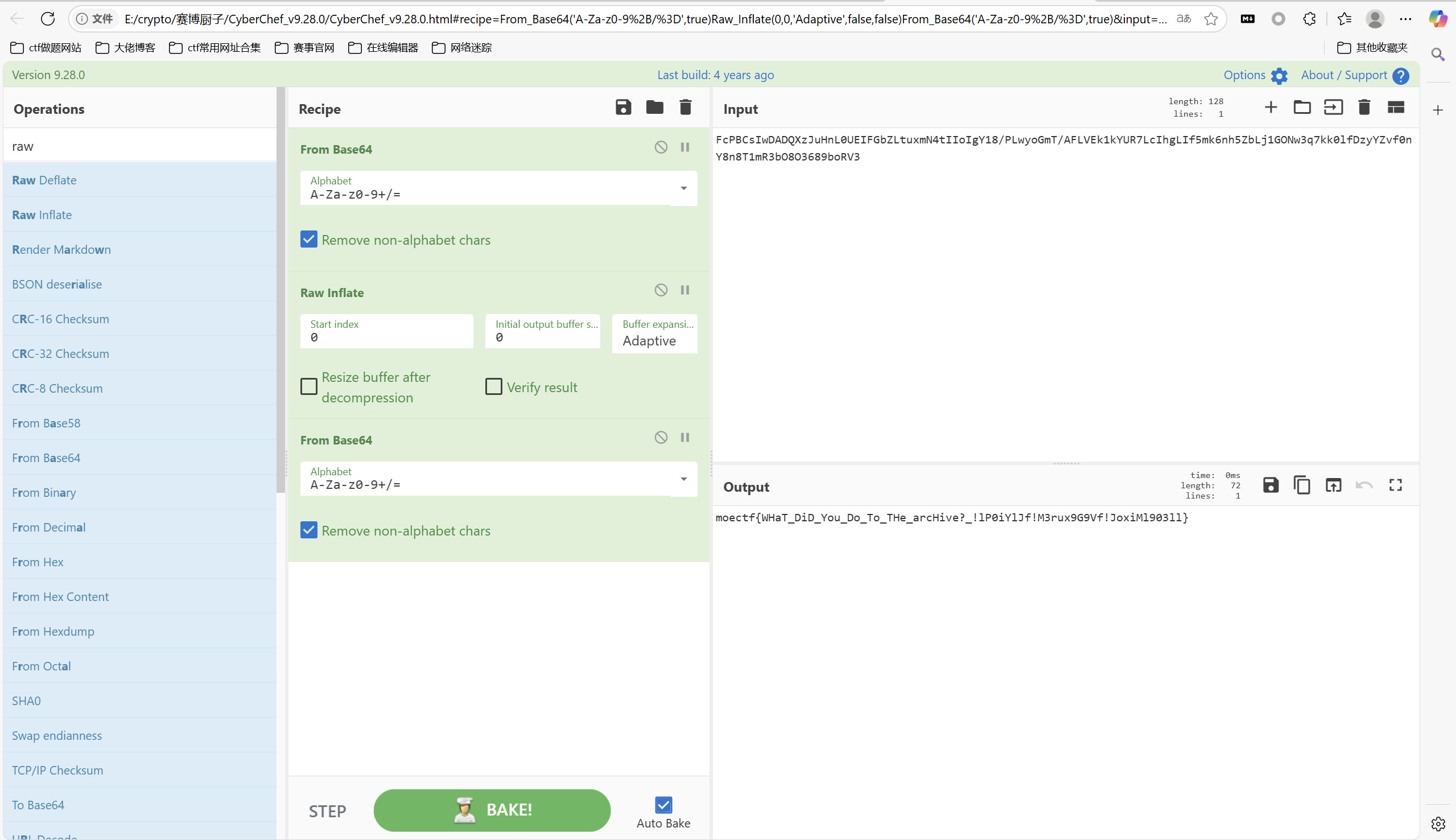

weird_package

题目描述:

1 | “你在我的压缩包里面做了什么” “没...没有啊”(心虚 |

修复压缩包解压

尝试到最后一个9999数据有用,赛博厨子一把梭

最后flag为

1 | moectf{WHaT_DiD_You_Do_To_THe_arcHive?_!lP0iYlJf!M3rux9G9Vf!JoxiMl903ll} |

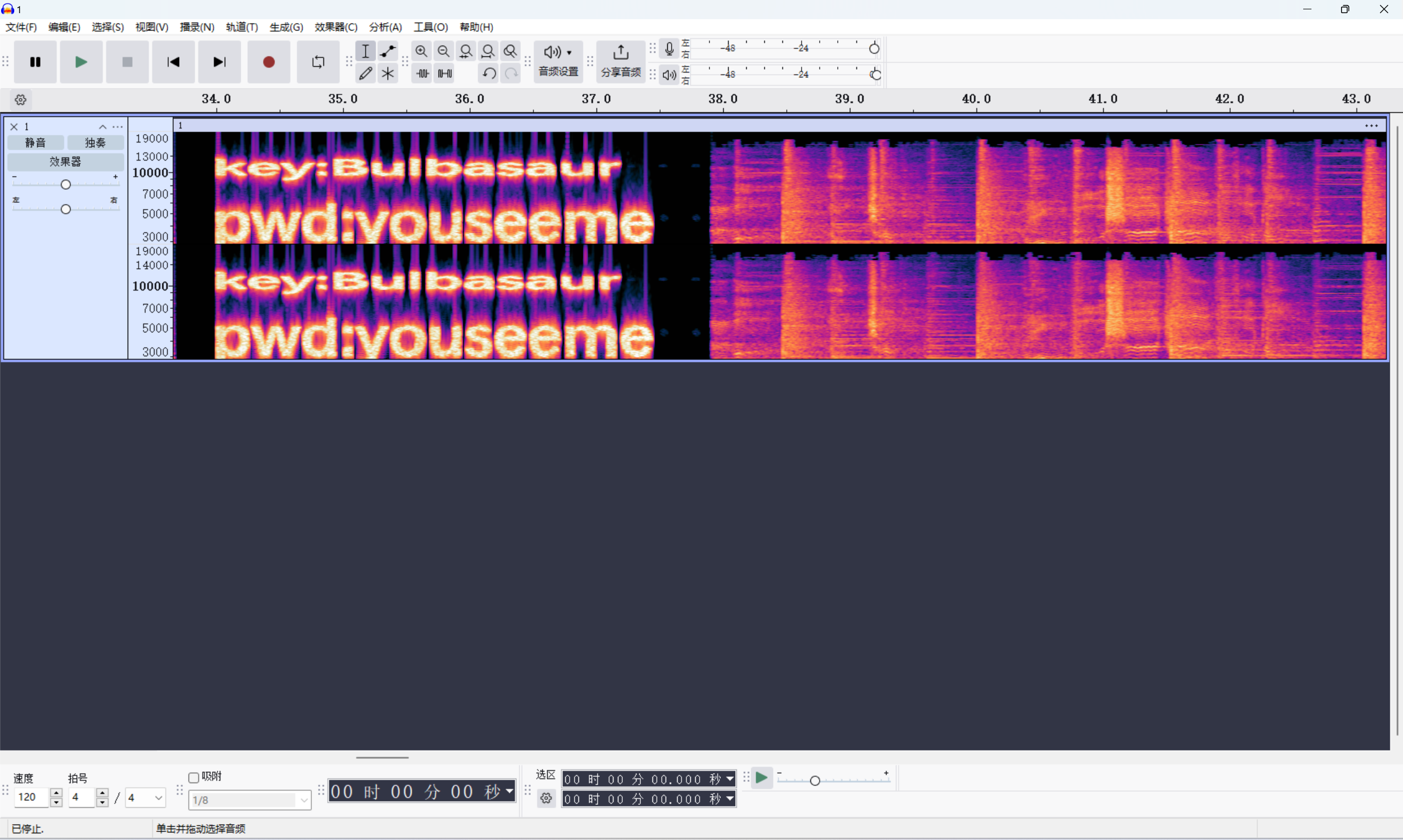

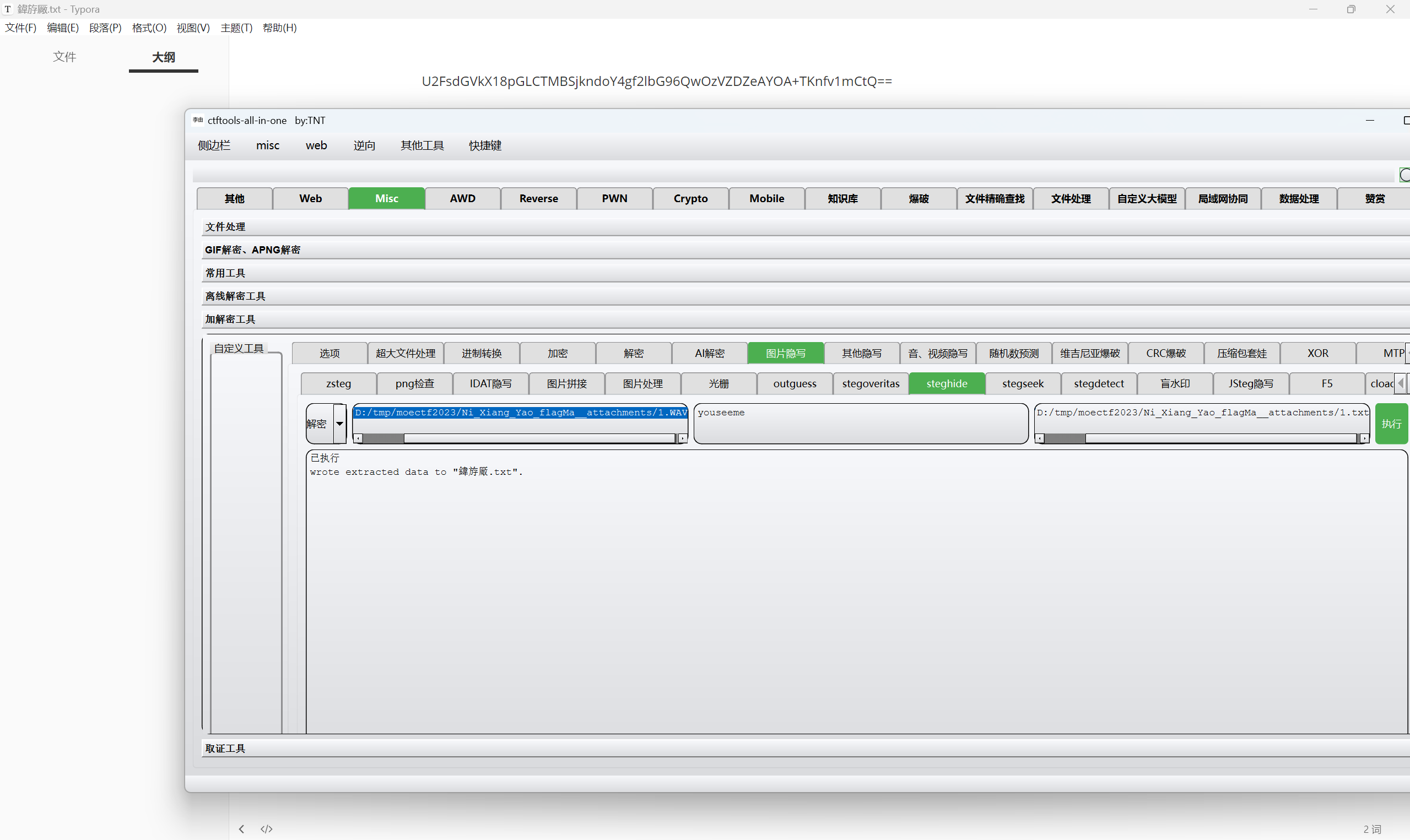

你想要flag吗

题目描述:

1 | 青青向littlebean索要flag,但是littlebean只给他发了一段音频让他自己想办法,你能帮帮青青吗 |

查看音频频谱

steghide隐写 密码是youseeme

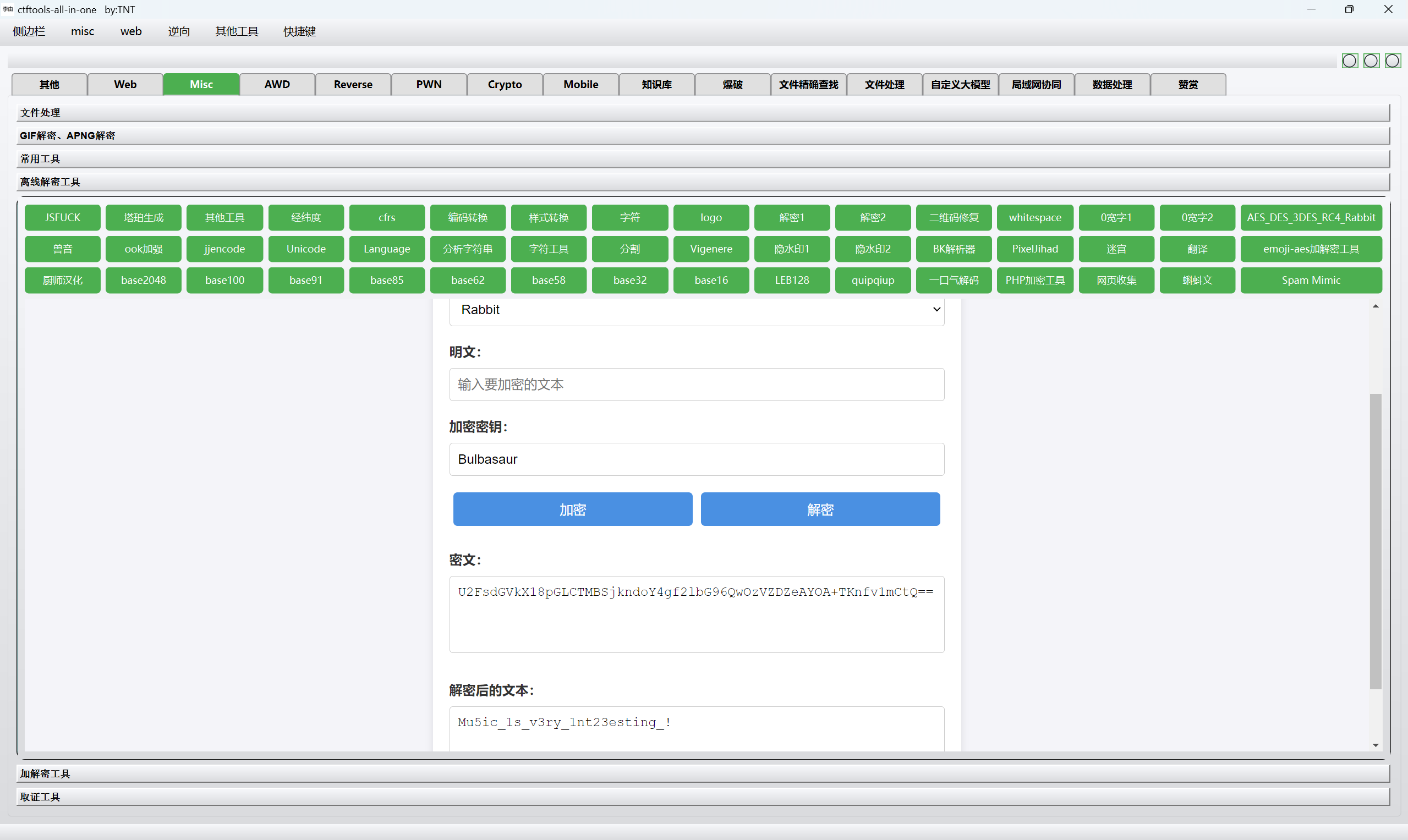

rabbit解密

最后flag为

1 | moectf{Mu5ic_1s_v3ry_1nt23esting_!} |

狗子(5) 毛线球

题目描述:

1 | [The Magical Cat Ep.5] 这只猫终于还是带着玩具毛线球跑路了。 他要跑去哪里?除了毛线球,他又带走了什么? 你派出了你的猫(cat),去追踪狗子的踪迹。 (请通过 WSRX 转发题目后使用 nc 连接本题。) |

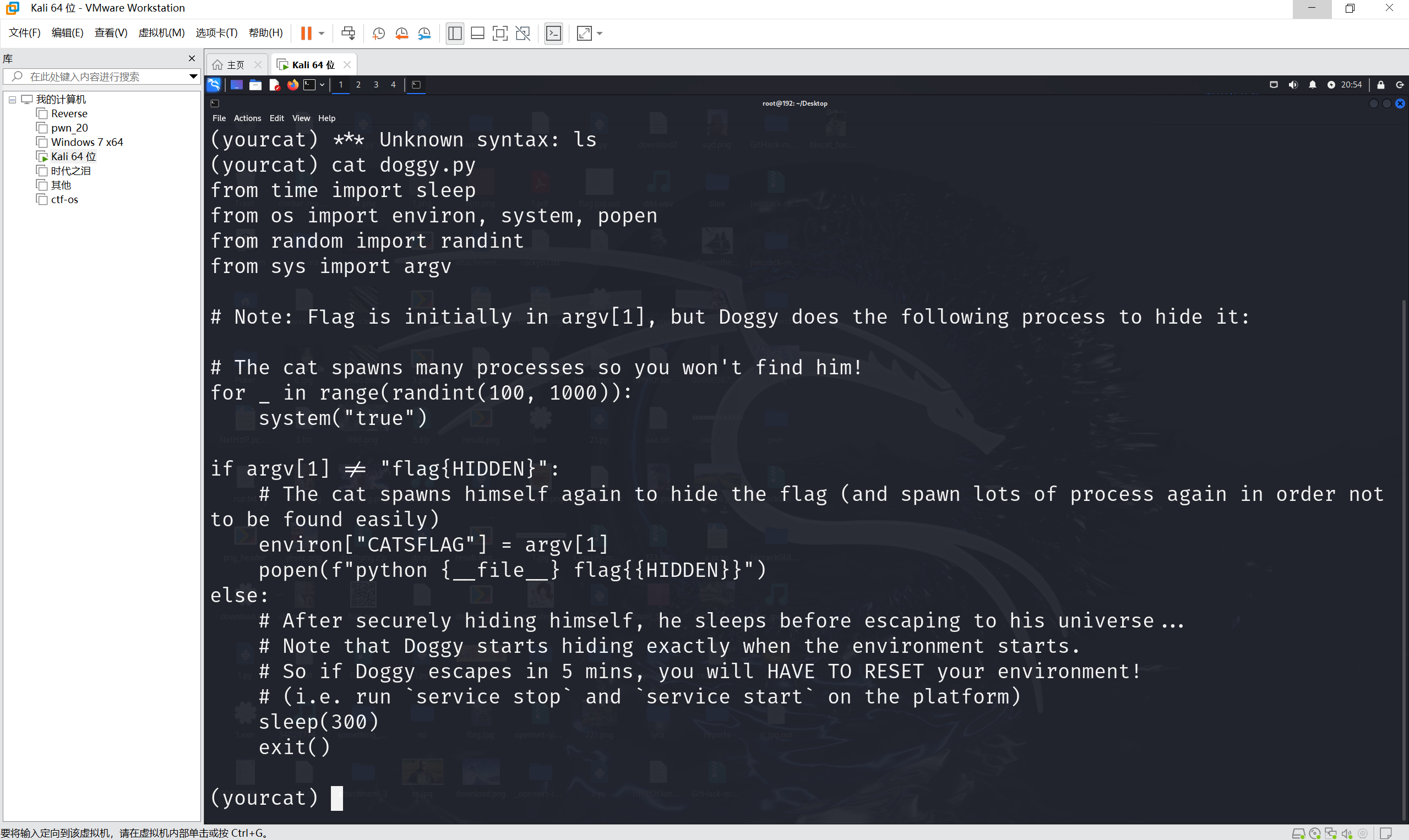

查看源码

1 | 随机 100~1000 次运行 /bin/true |

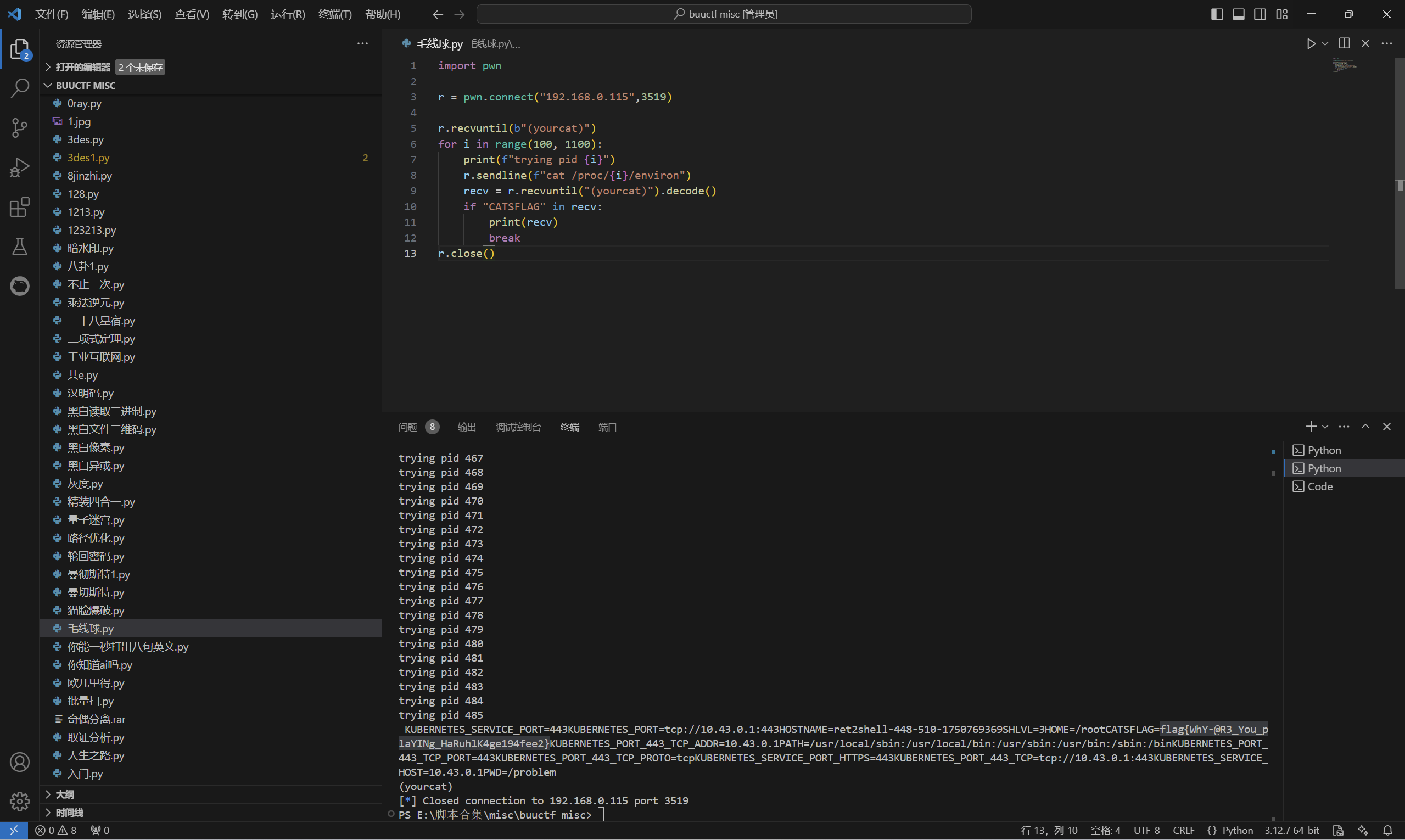

exp:

1 | import pwn |

运行得到

最后flag为

1 | flag{WhY-@R3_You_plaYINg_HaRuhlK4ge194fee2} |

狗子(6) 星尘之猫

题目描述:

1 | [The Magical Cat Ep.6] 对,你没有听错。狗子是一只来自宇宙的猫。 追查“毛线球”的过程中,狗子的身份已不言自明。他通过隐藏在房间中的超空间传送门返回了他的世界,而现在我们的当务之急,是找到 Flag,逃脱这个名为 pyjail 的是非之地。 请解出来的师傅私聊出题人@可可今天吃什么 对一下答案 (题目地址:nc cl.akarin.tk 10001) |

源码

1 | import re |

发现flag在flag.txt里面,并且可以open,但是不能read,绕过read函数读取文件内容即可 payload:

1 | [*open("flag"+chr(46)+"txt")] |