轩辕杯misc

Hexagram Protocol

参考

题目描述:

1 | 太极生两仪,两仪生四象,四象生八卦。古人以八卦演数,衍变万象。如今这八卦图之中,藏着一段秘文,等待有缘人去破解。 Flag 格式:flag{...} |

hint:

1 | 八卦图顺序为伏羲先天八卦,按乾☰为北方向顺时针排列。试着思考“八卦进制”的意义。 |

下载附件

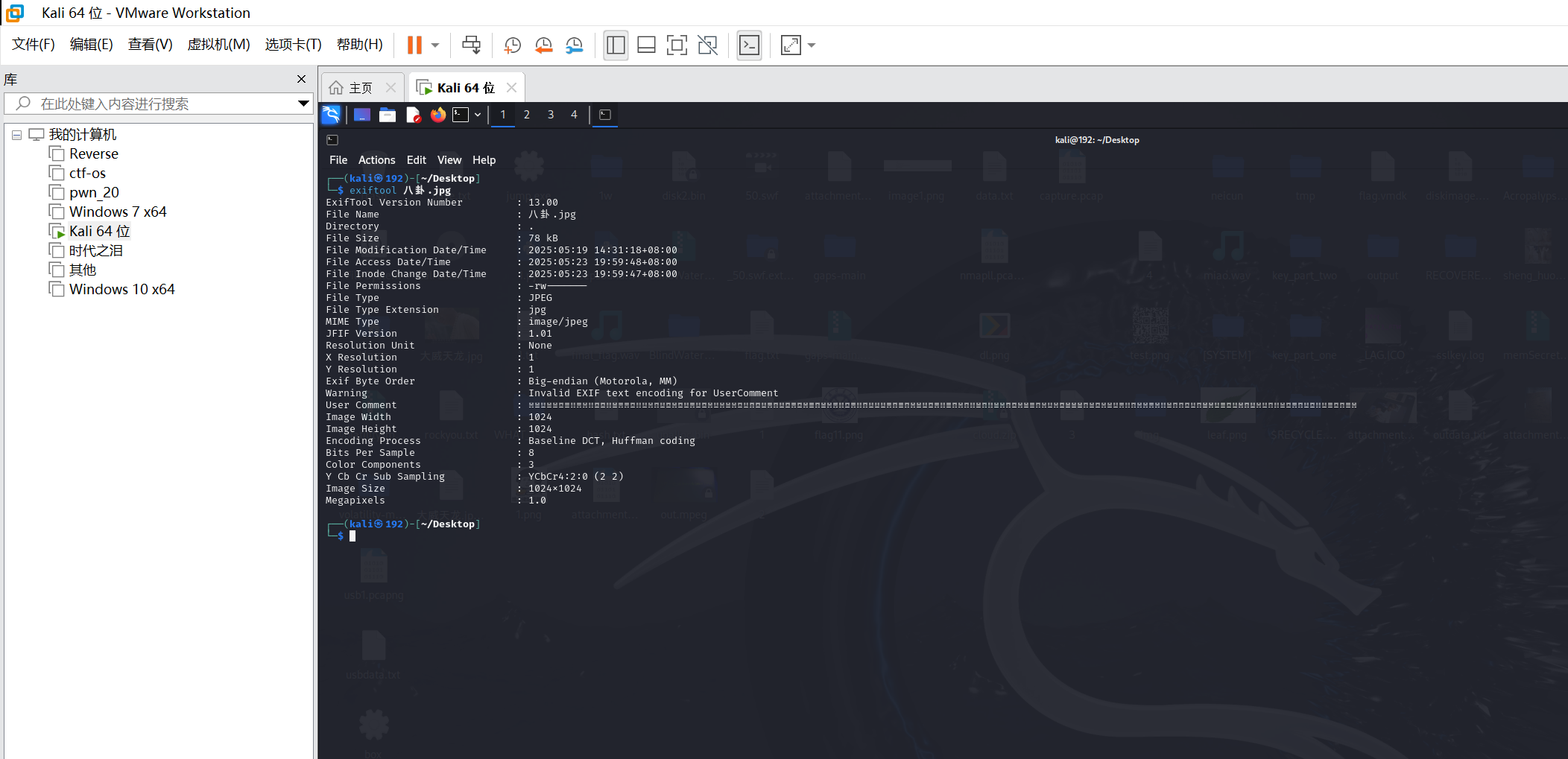

exiftool发现八卦符号

提取

1 | ☵☱☳☱☱☲☰☷☴☵☷☲☲☷☱☴☴☲☷☳☵☶☳☲☵☲☳☴☳☲☵☳☵☱☵☲☳☶☲☳☴☶☳☲☴☲☵☰☶☱☵☴☷☲☴☷☶☳☳☳☴☶☰☶☵☱☳☲☴☷☰☶☵☶☷☱☶☷☱☵☶☲☵☱☰☶☵☳☵☲☱☱☱☶☱☲☵☱☳☴☷☶☵☵☴☵☷☱☶☶☲☳☶☱☵☳☰☲☳☵☶☳☵☳☶☷☱☲☴☶☳☲☷☳☰☲☶☰☵ |

1 | ☵☰☶☲☰☳☷☲☳☶☴☲☱☷☶☳☵☳☶☵☳☲☰☳☵☱☶☳☲☶☶☱☷☵☴☵☵☶☷☴☳☱☵☲☱☶☱☱☱☲☵☳☵☶☰☱☵☲☶☵☱☷☶☱☷☶☵☶☰☷☴☲☳☱☵☶☰☶☴☳☳☳☶☷☴☲☷☴☵☱☶☰☵☲☴☲☳☶☴☳☲☶☳☲☵☱☵☳☵☲☳☴☳☲☵☲☳☶☵☳☷☲☴☴☱☷☲☲☷☵☴☷☰☲☱☱☳☱☵ |

对照

二进位制64卦排序: 伏羲64卦生成过程总图及八宫64卦排序图比较 - 知乎

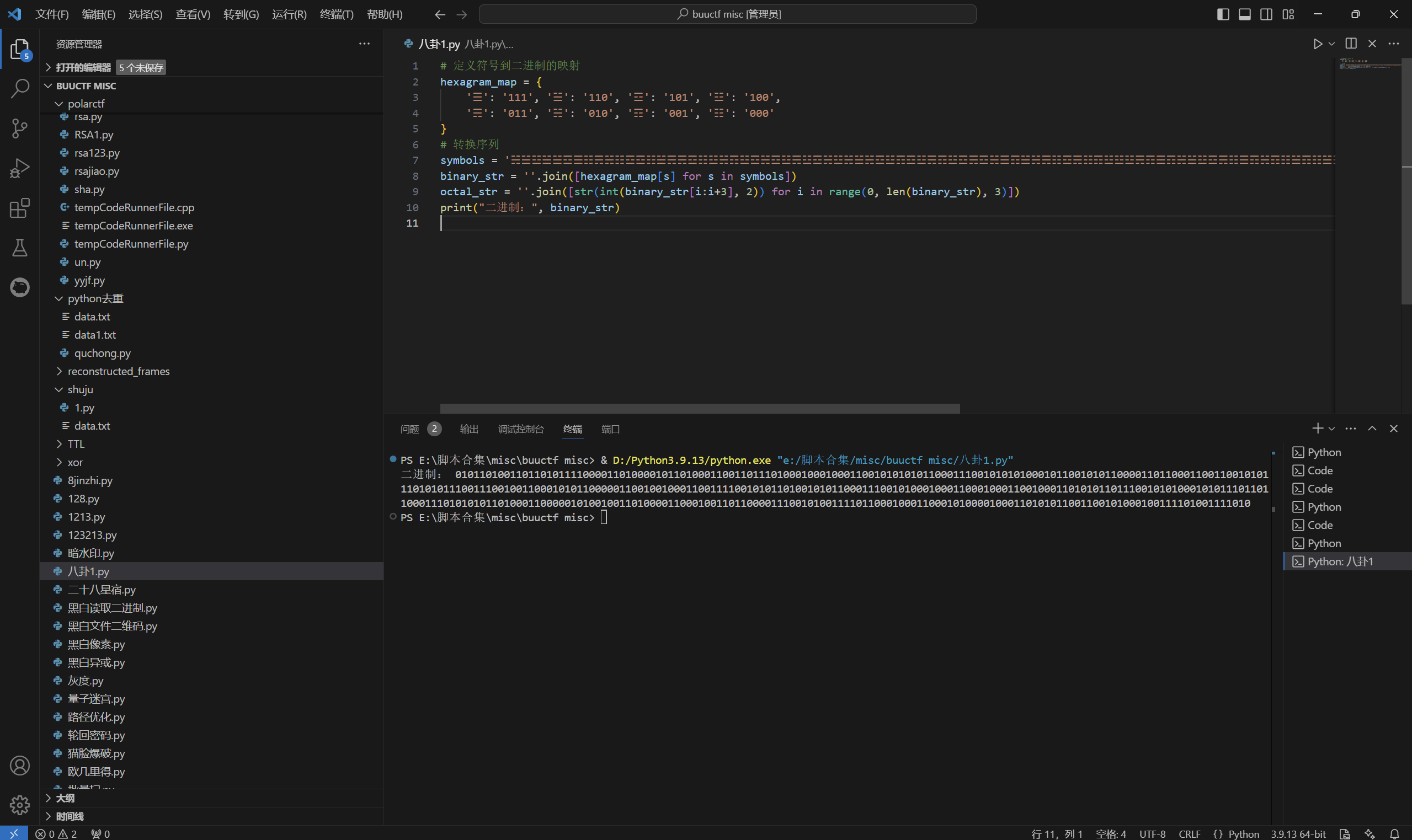

exp:

1 | # 定义符号到二进制的映射 |

运行得到

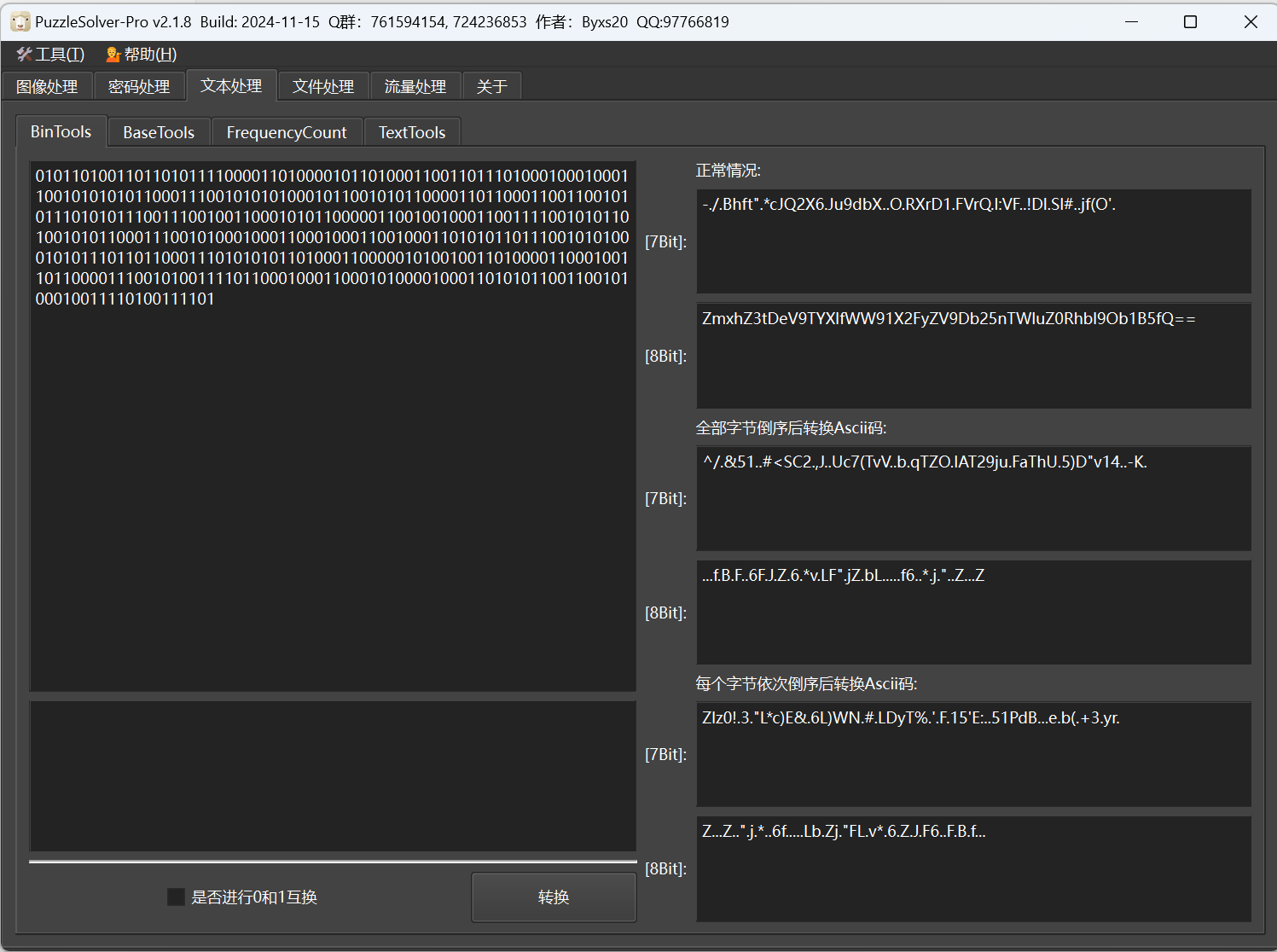

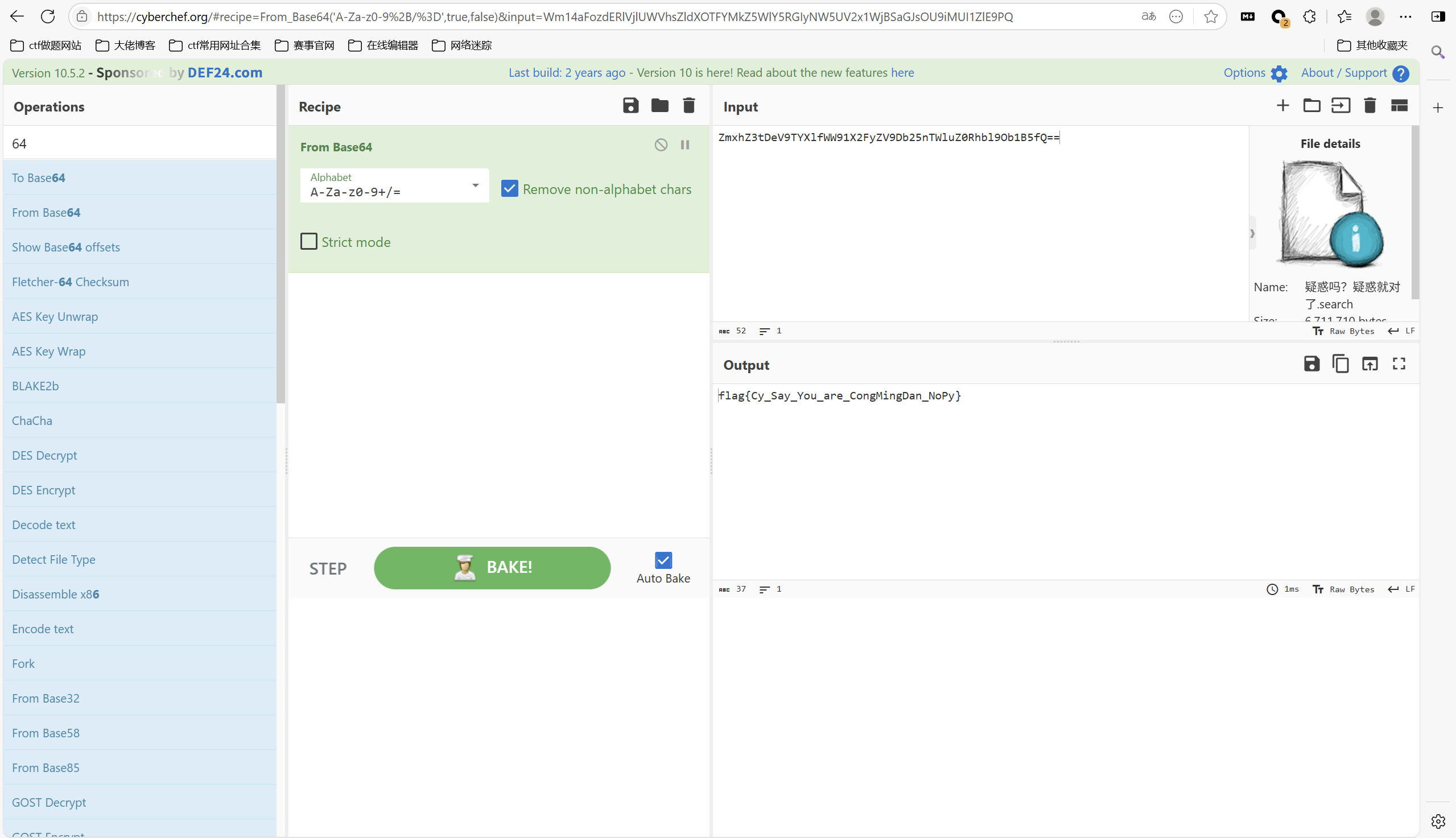

b神工具一把梭

base解密

最后flag为

1 | flag{Cy_Say_You_are_CongMingDan_NoPy} |

Terminal Hacker

题目描述:

1 | 黑客的世界,从敲下第一个命令开始…… 进入你的终端,尝试找出那串藏在系统深处的字符串。 附件: hacker.exe 找到隐藏的 flag。 flag 格式: flag{...} |

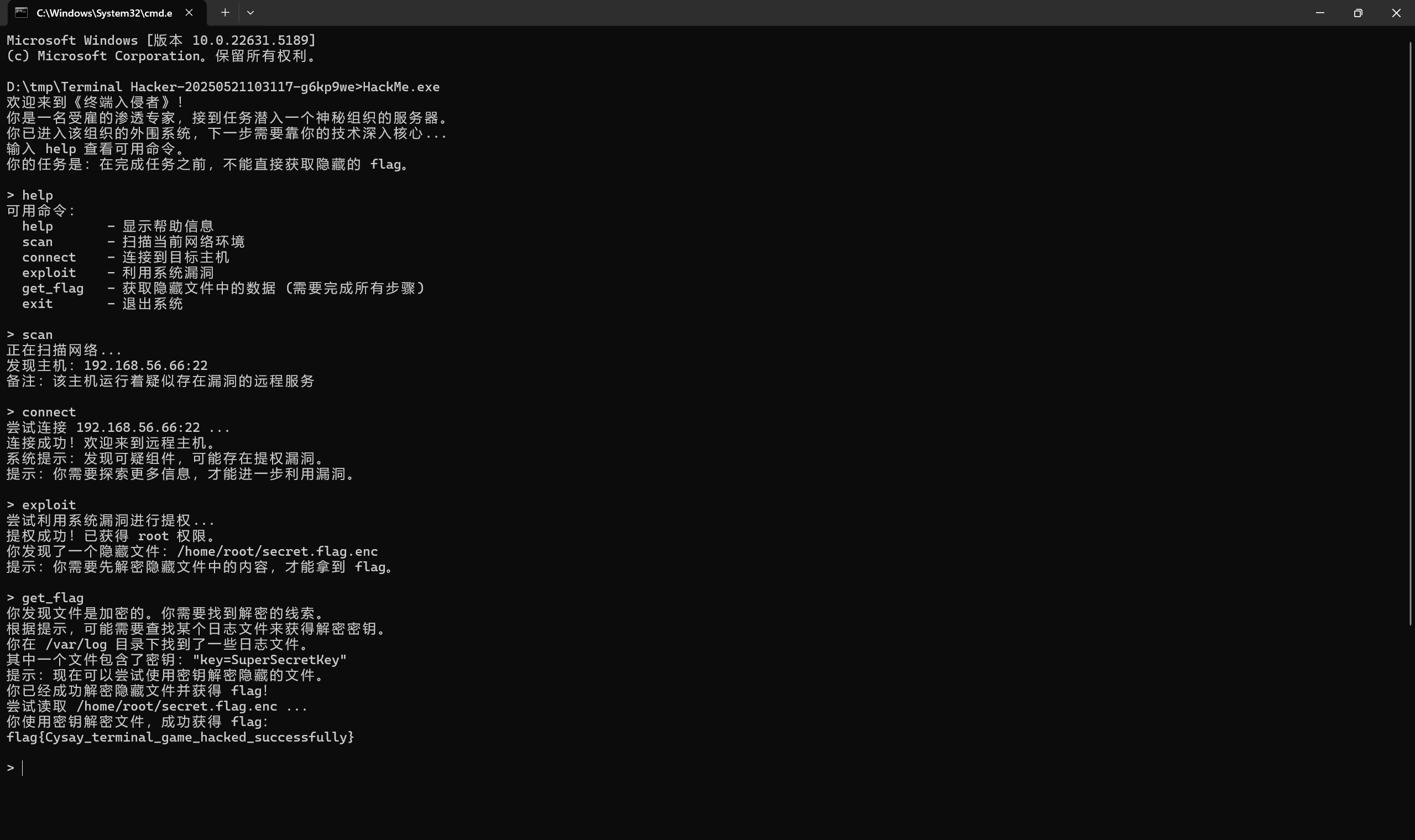

下载附件,运行exe顺着步骤一步步得到flag

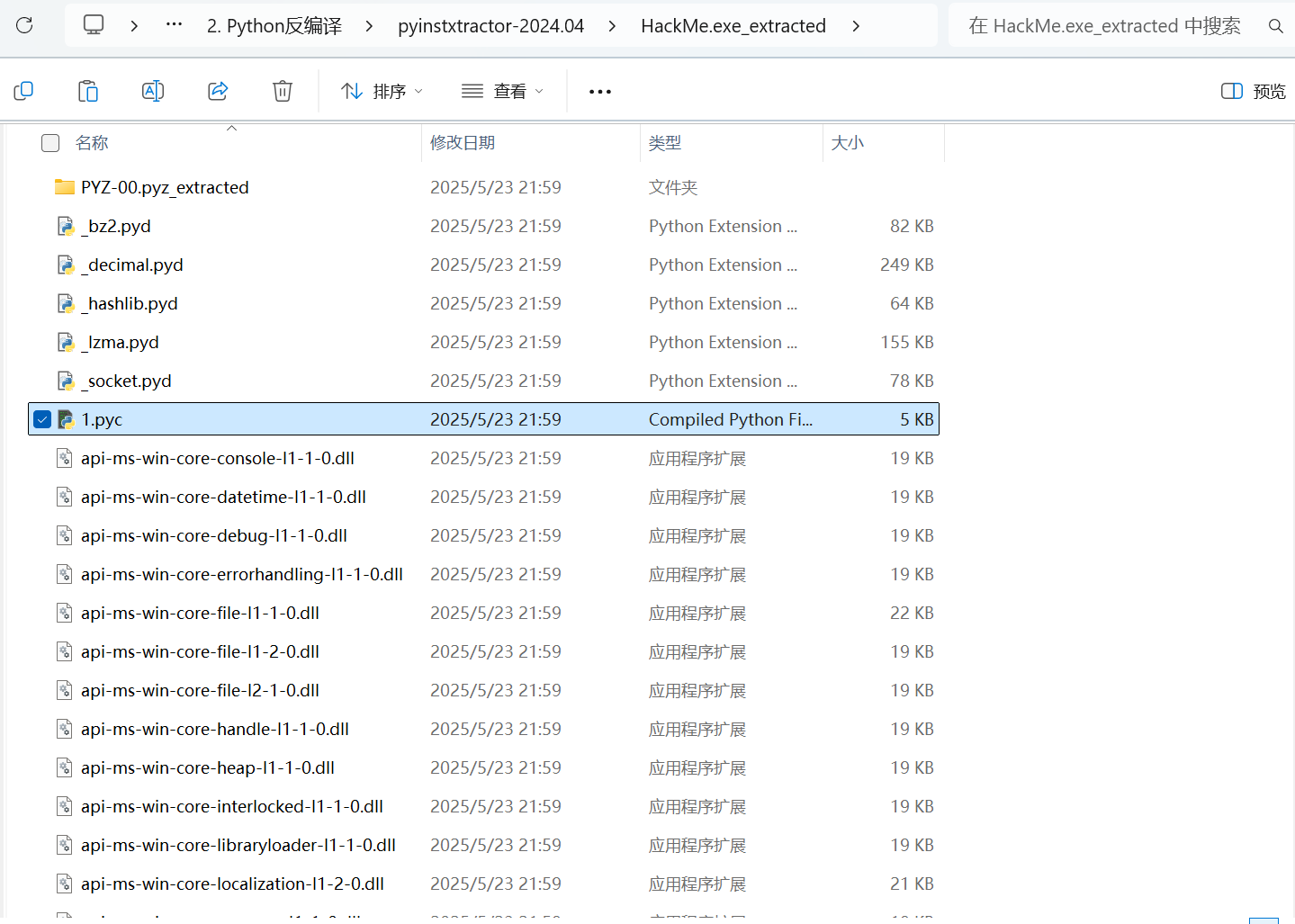

另一种方法:

pyinstxtractor解包

1 | python pyinstxtractor.py HackMe.exe |

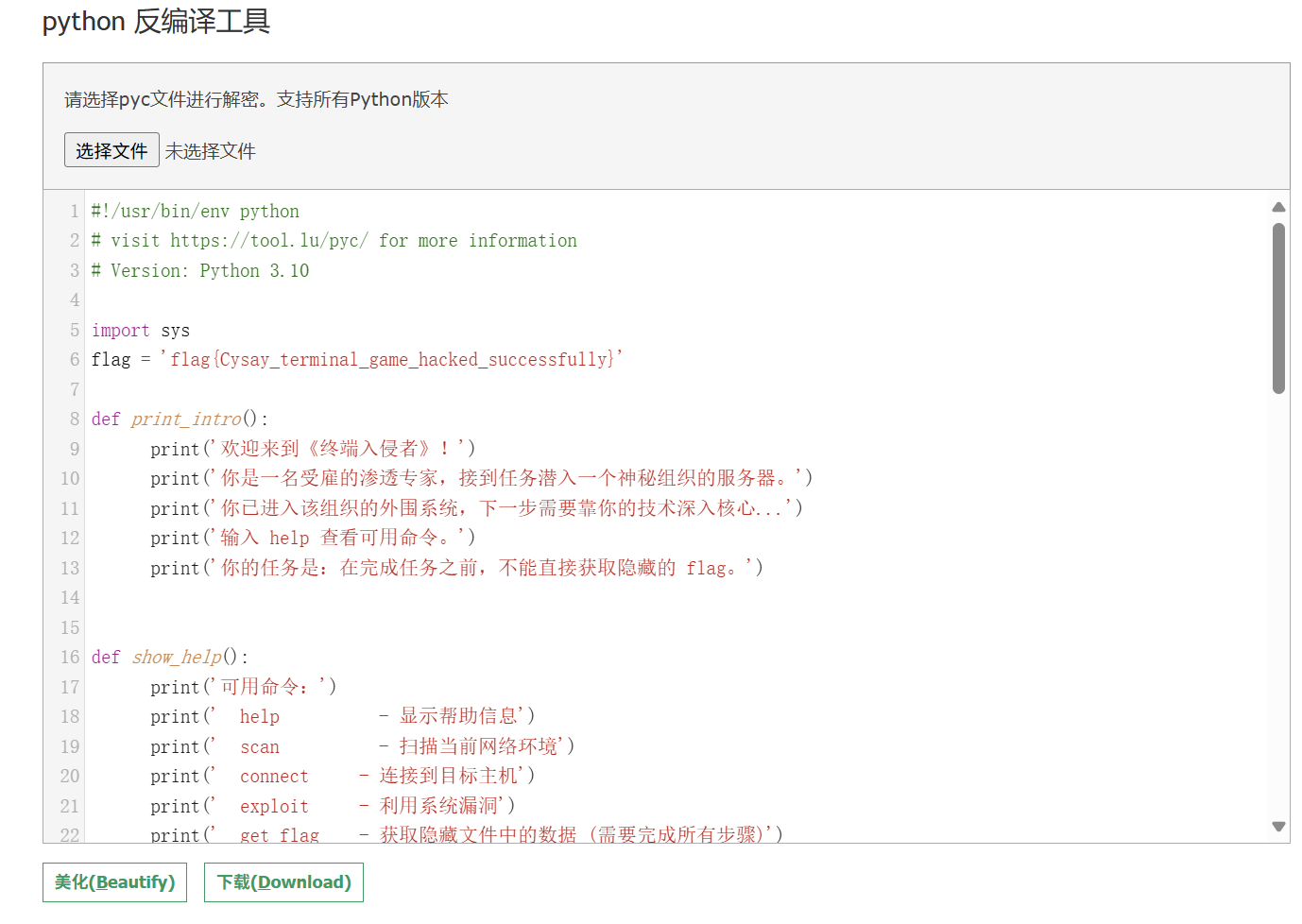

pyc反编译

最后flag为

1 | flag{Cysay_terminal_game_hacked_successfully} |

一大碗冰粉

题目描述:

1 | 你是大黑客,这次你入侵了icej3lly的个人电脑,准备跟踪他的行踪,但是icej3lly好像并不害怕⌓‿⌓,还跟你玩起了加密游戏,甚至把提示都给你了ƪ(˘⌣˘)ʃ。但当你正在查看桌面上的秘密文件和提示时突然断电了,只留下了这个内存镜像,多疑的你一定会有所发现吧˃ʍ˂ |

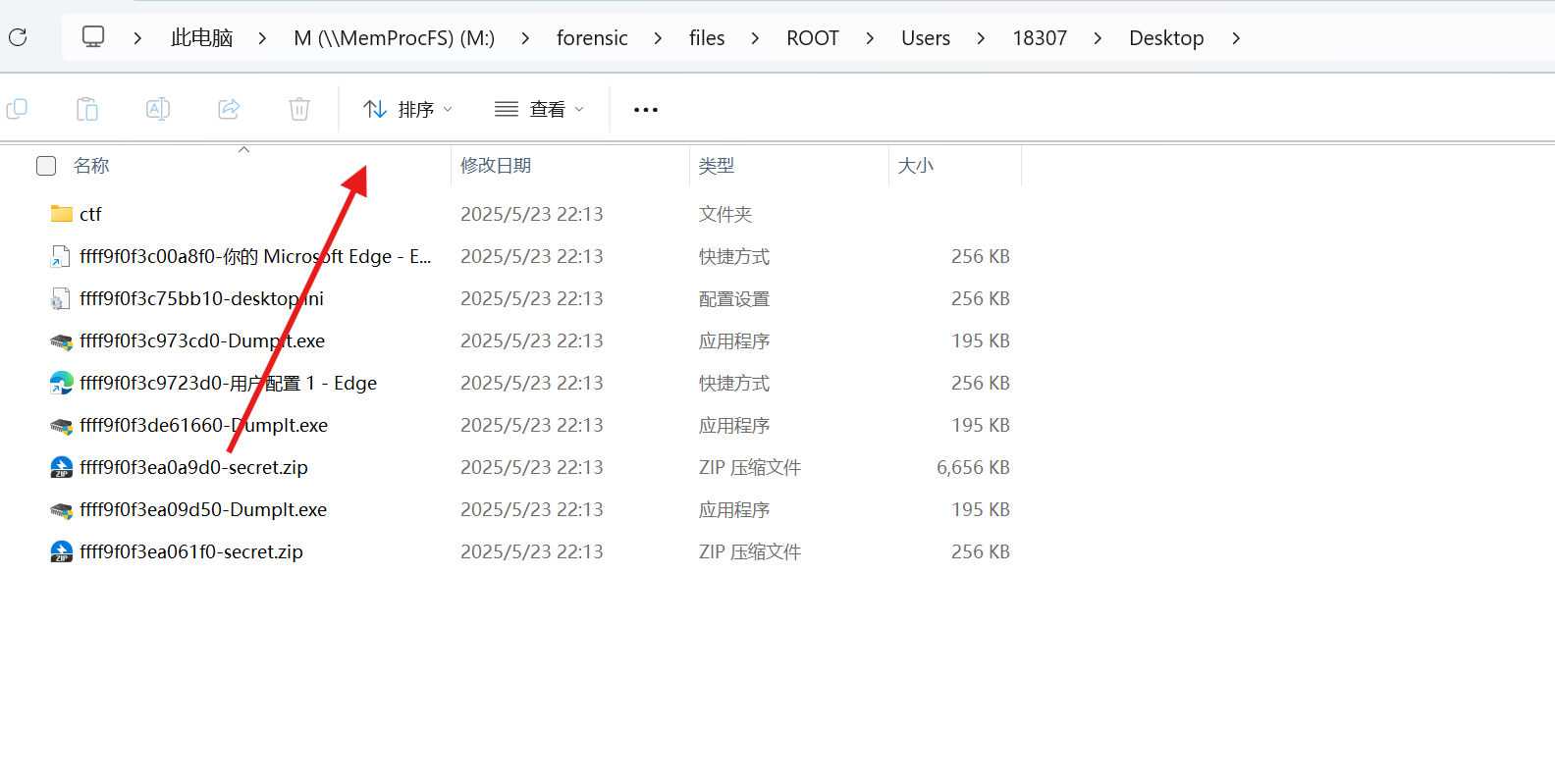

lovemem载入内存文件

win10镜像,不能用vol2或者3,只能用memProcfs打开

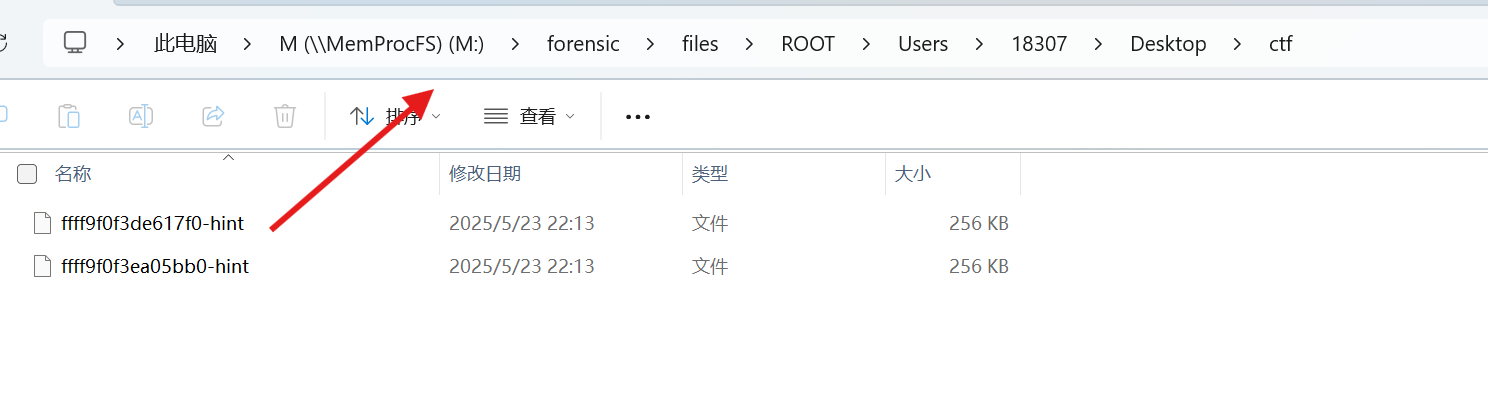

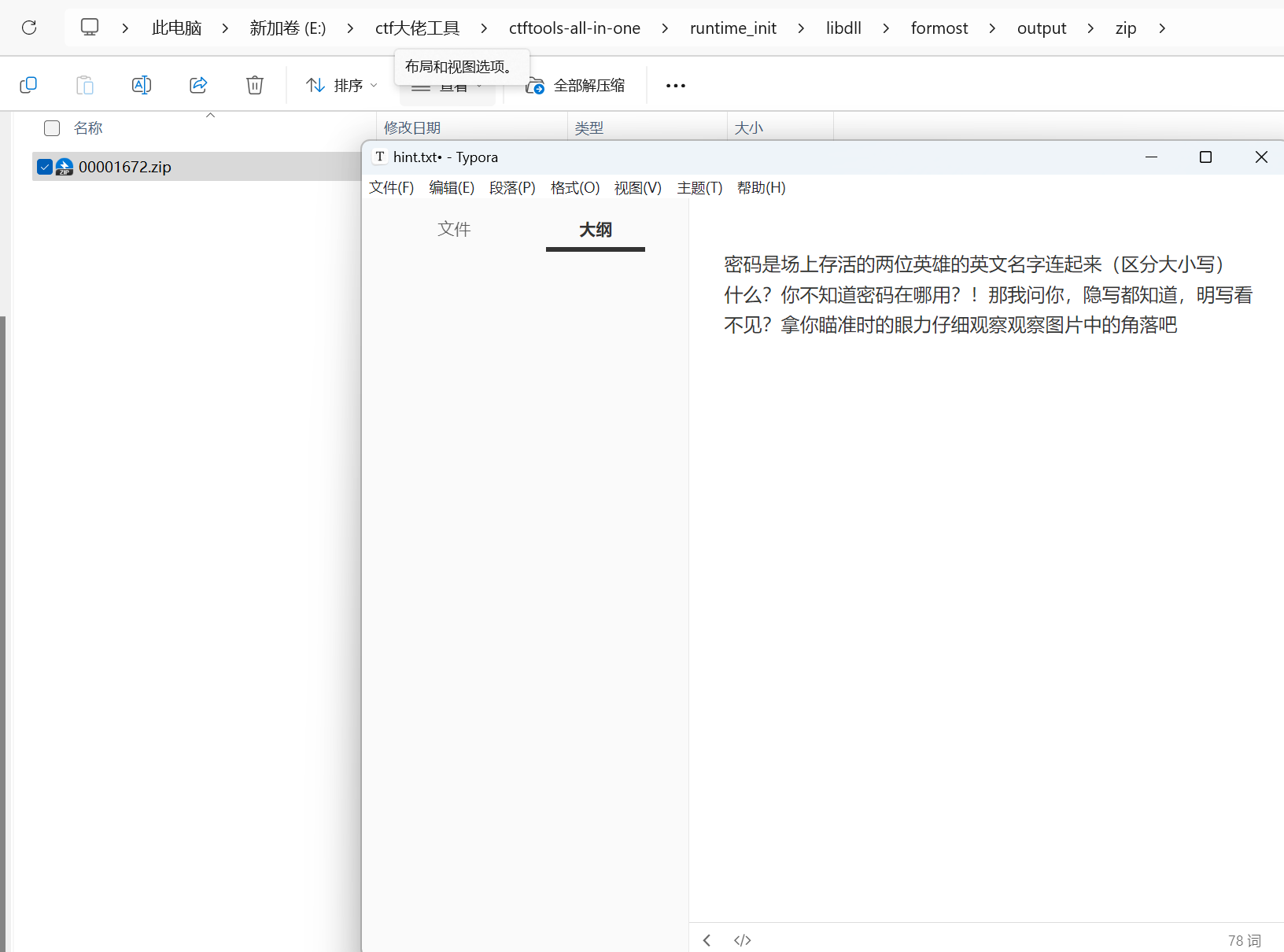

先查看hint文件

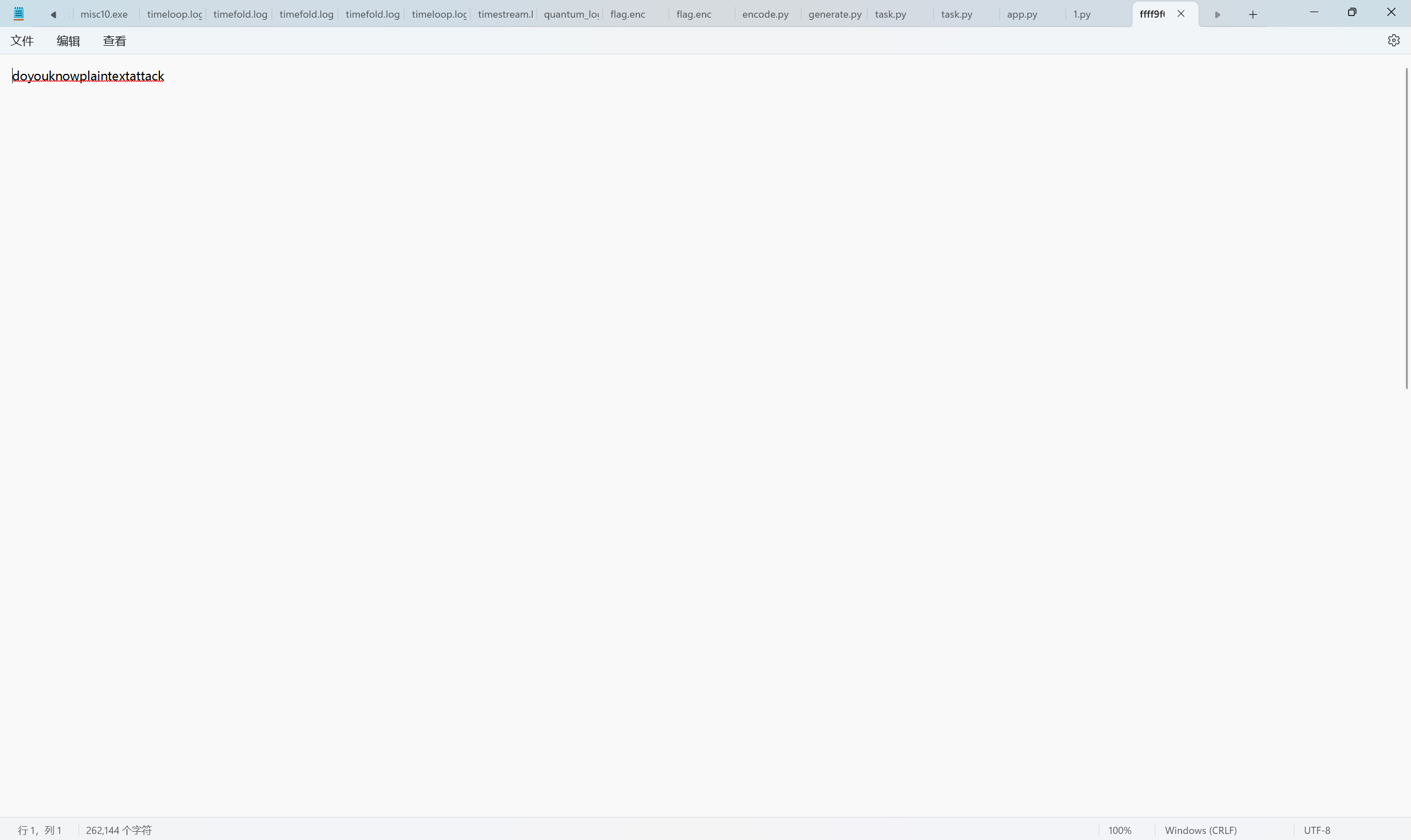

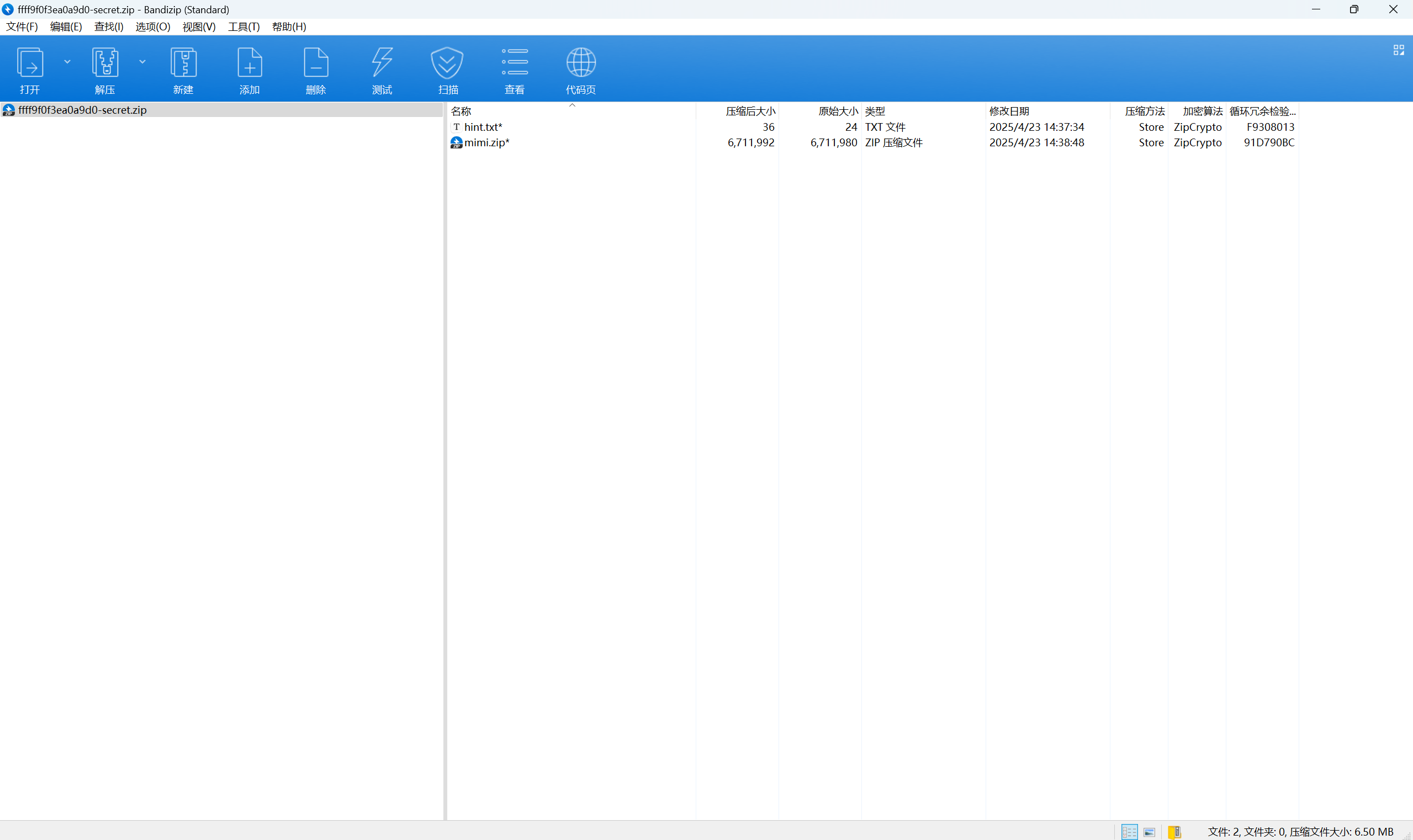

再看压缩包文件

发现压缩包错误,不影响点确定

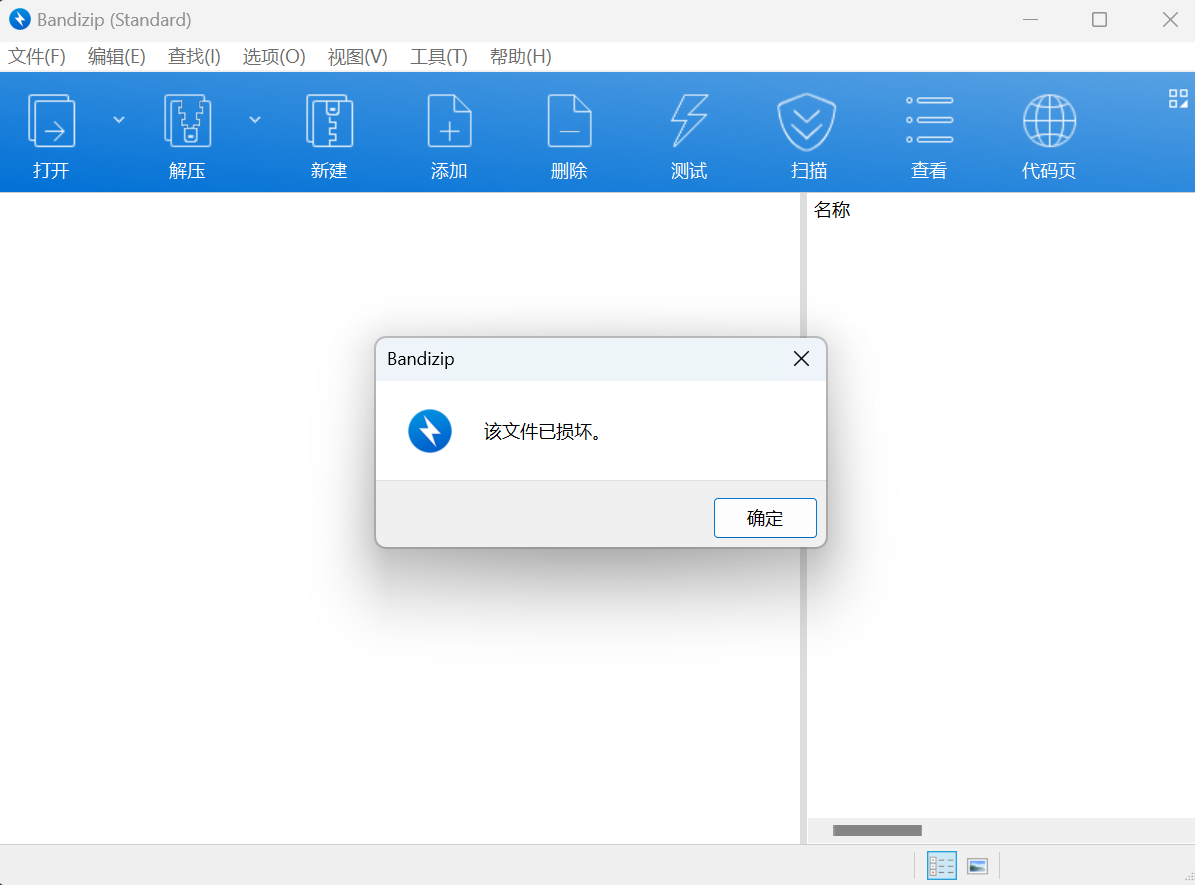

看压缩方法和加密算法,以及结合hint文件名,考虑明文攻击

结果攻击不了,考虑原因

原因一:

首先hint文件内存太大

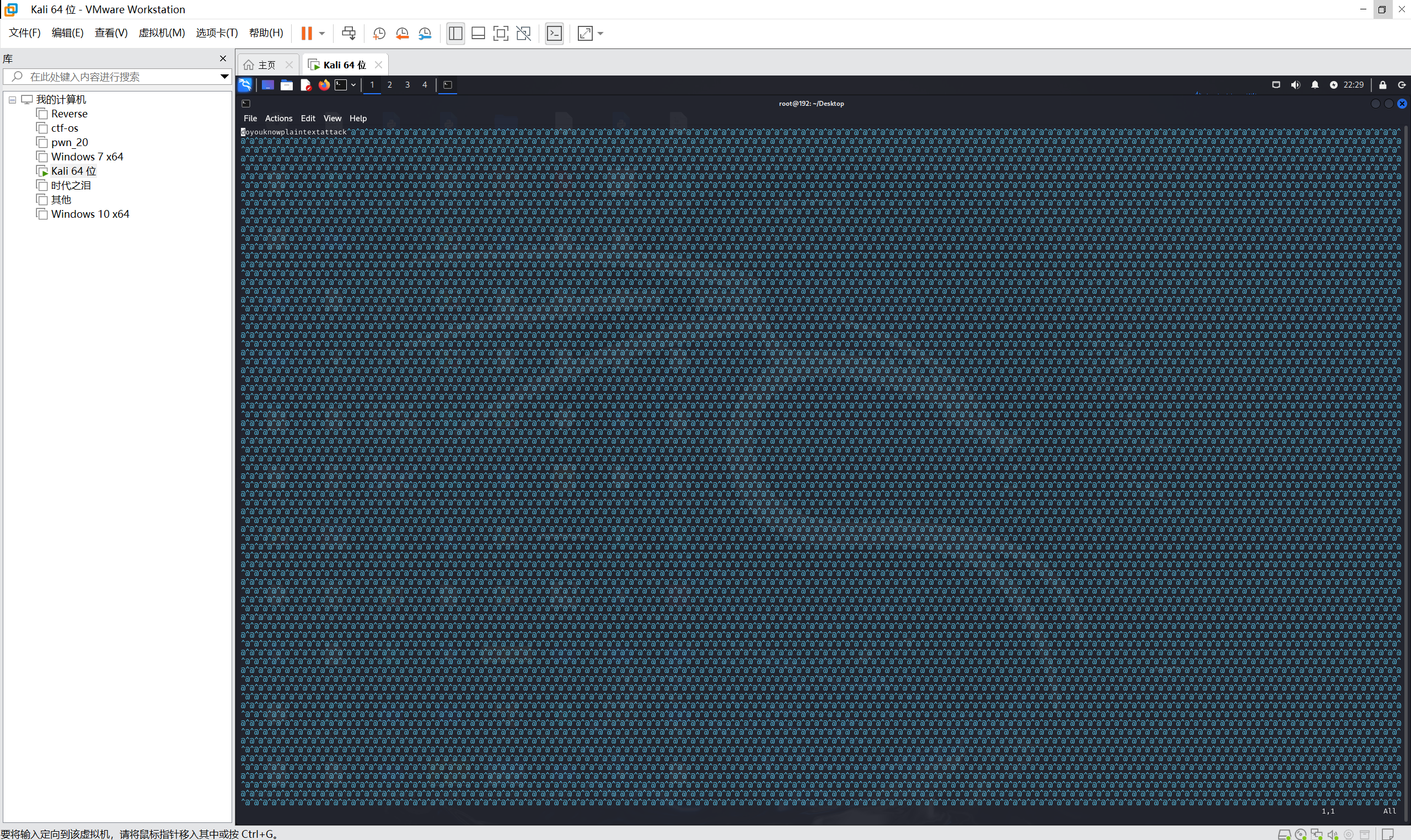

vi 查看一下

存在无效干扰字符,需要去除无效字符

原因二:

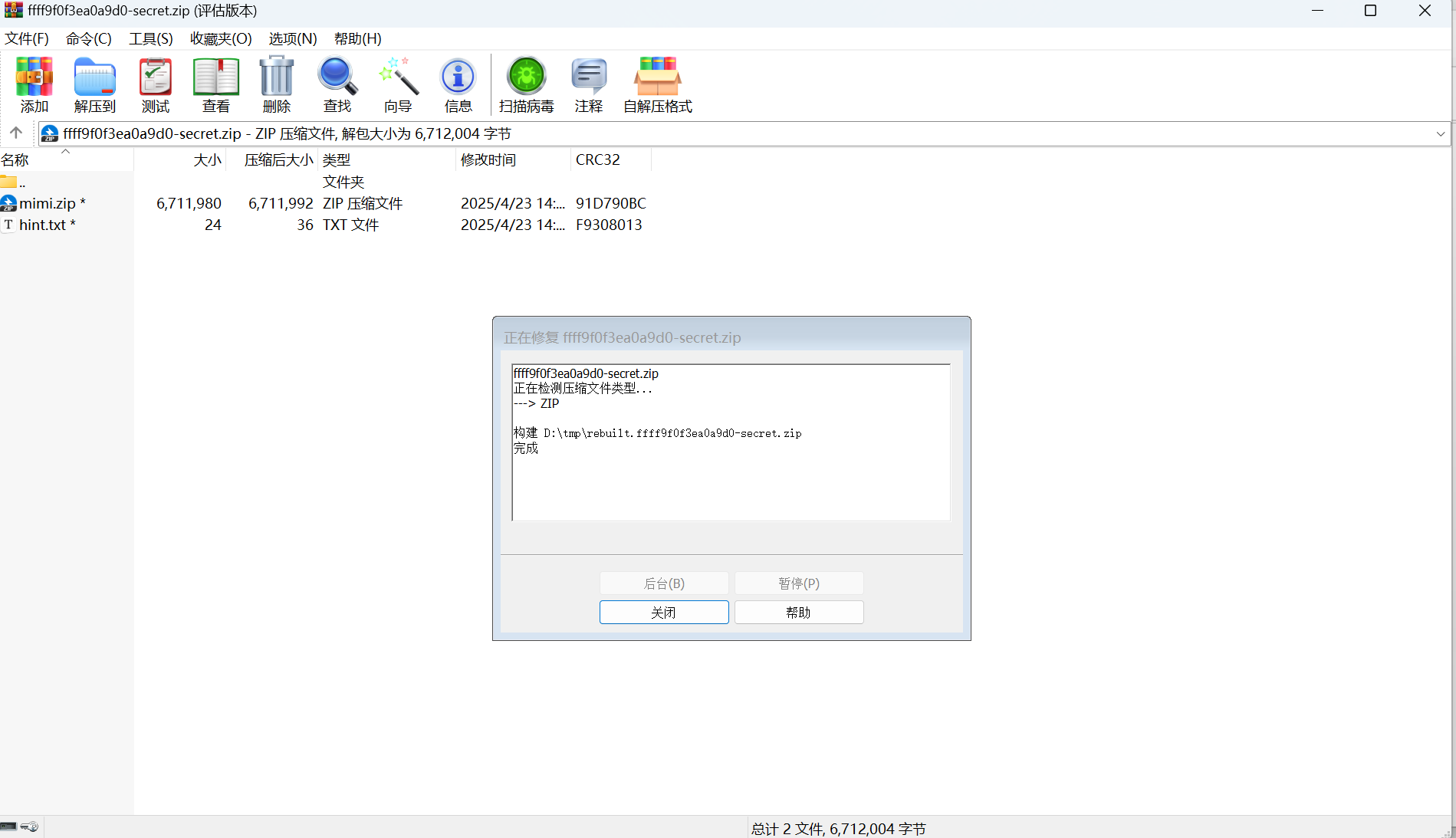

压缩包损坏,修复压缩包

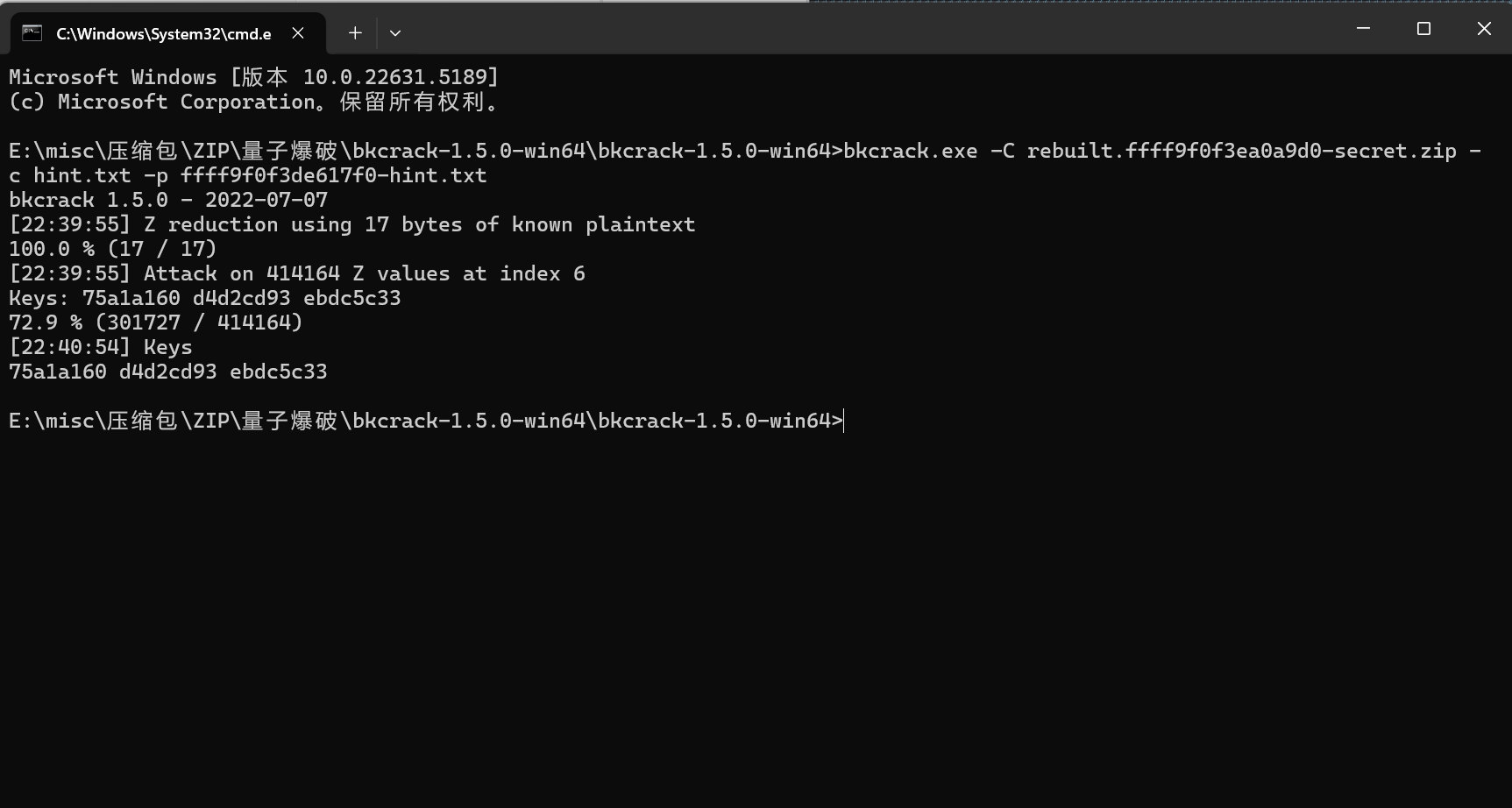

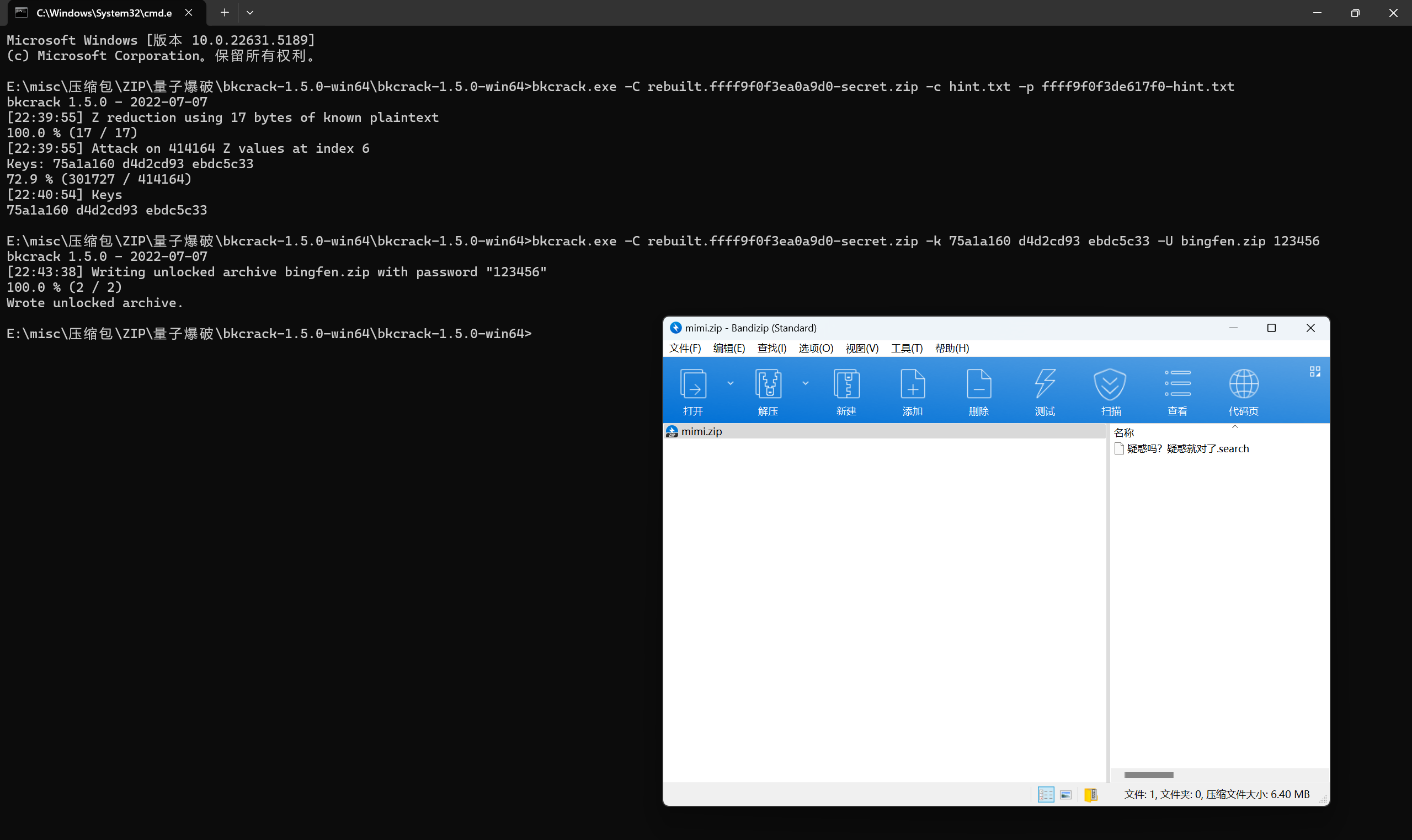

bkcrack明文攻击

1 | bkcrack.exe -C rebuilt.ffff9f0f3ea0a9d0-secret.zip -c hint.txt -p ffff9f0f3de617f0-hint.txt |

修改压缩包密码

1 | bkcrack.exe -C rebuilt.ffff9f0f3ea0a9d0-secret.zip -k 75a1a160 d4d2cd93 ebdc5c33 -U bingfen.zip 123456 |

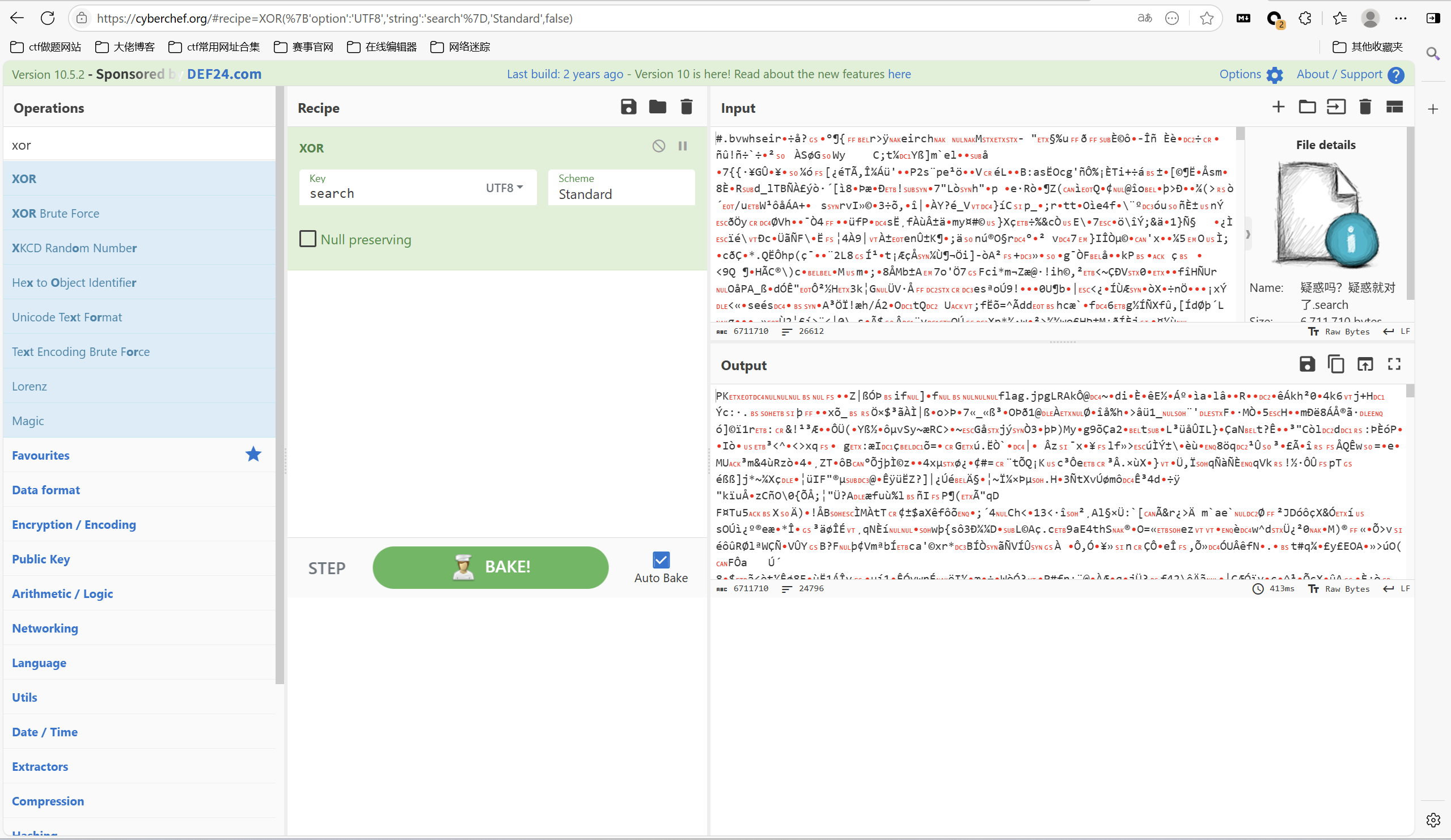

xor,key=search

保存并解压压缩包

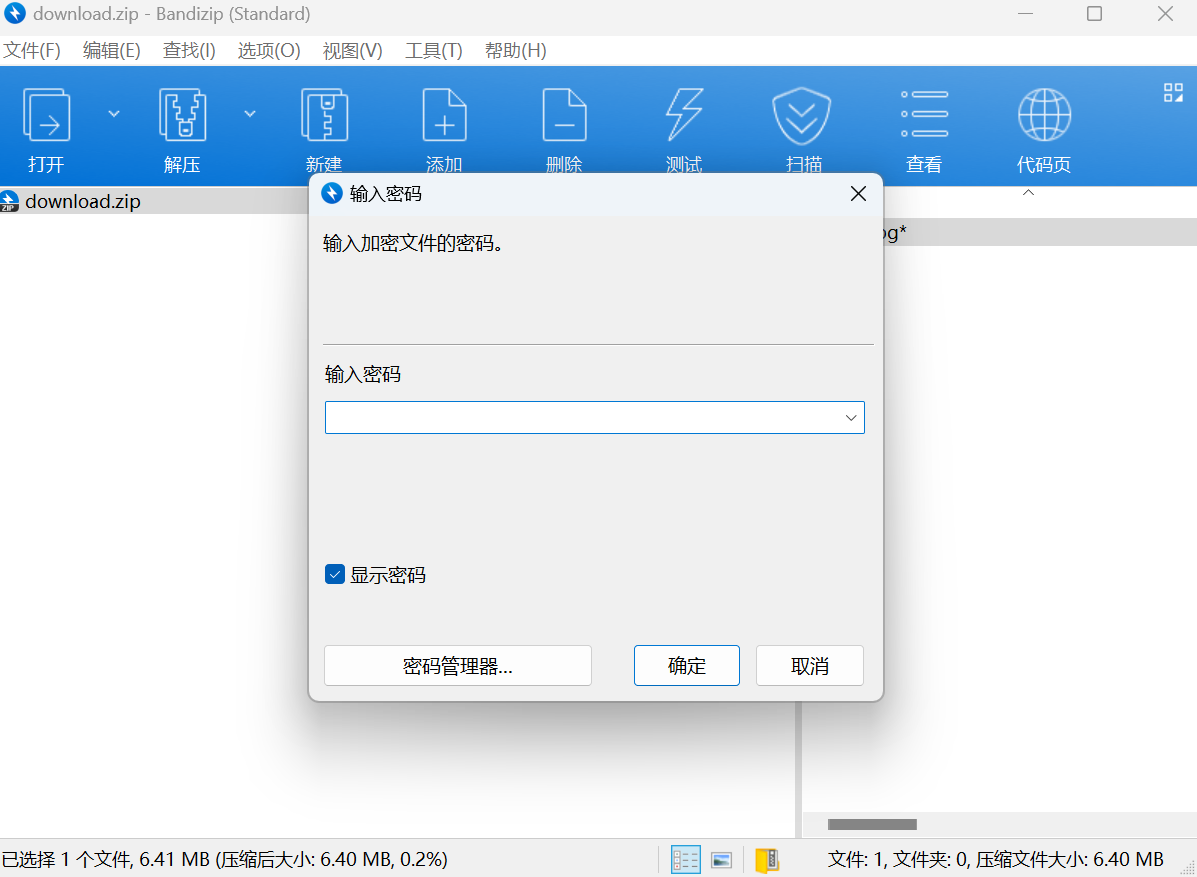

伪加密破解

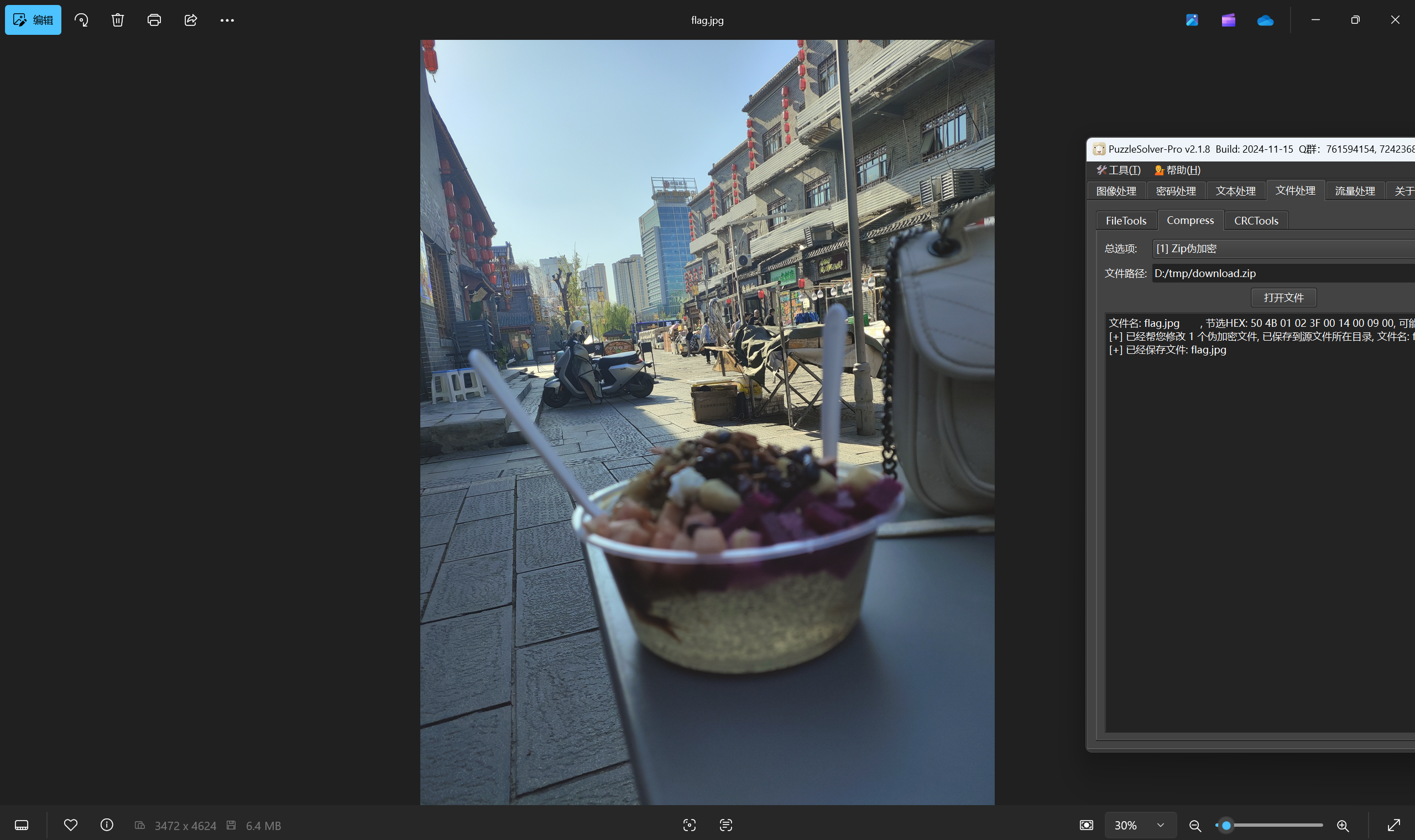

一眼社工题

思路:

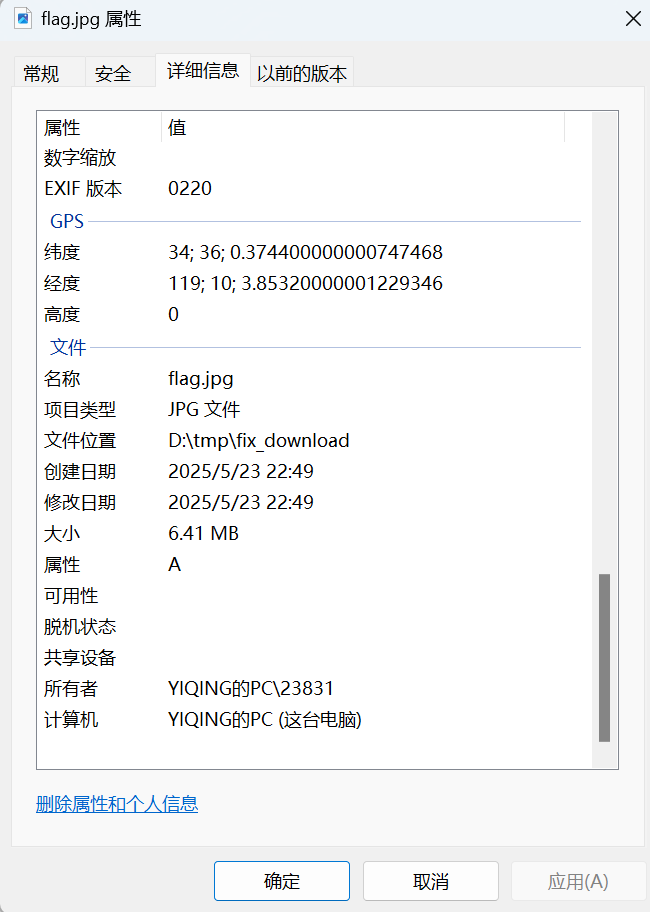

查看图片属性

经纬度定位

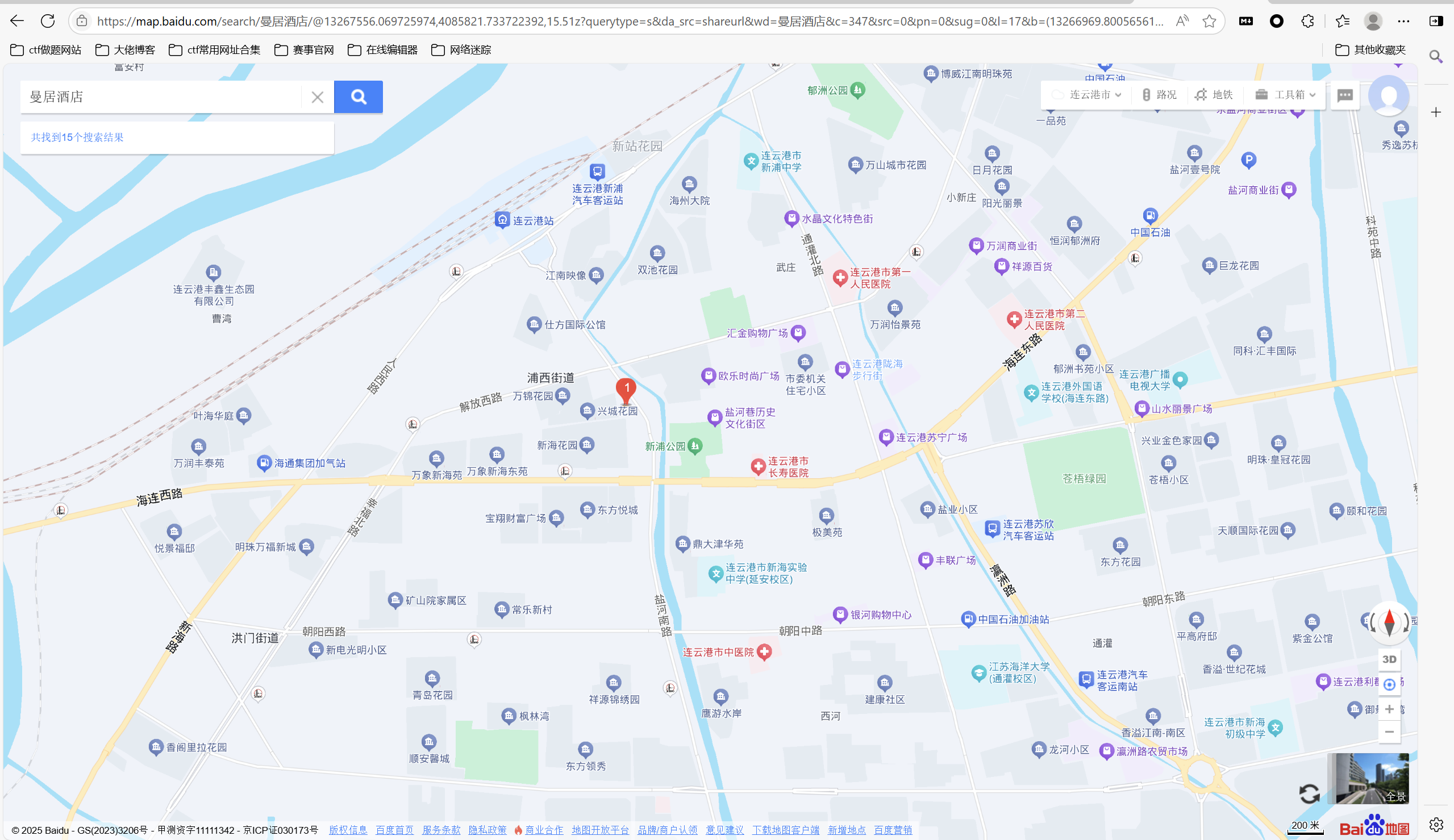

根据图片看到远处酒店名称

搜索酒店查看附近

根据图片得知这是类似小吃街或者步行街的地方,找到关键地方

最后flag为

1 | flag{江苏省连云港市海州区陇海步行街} |

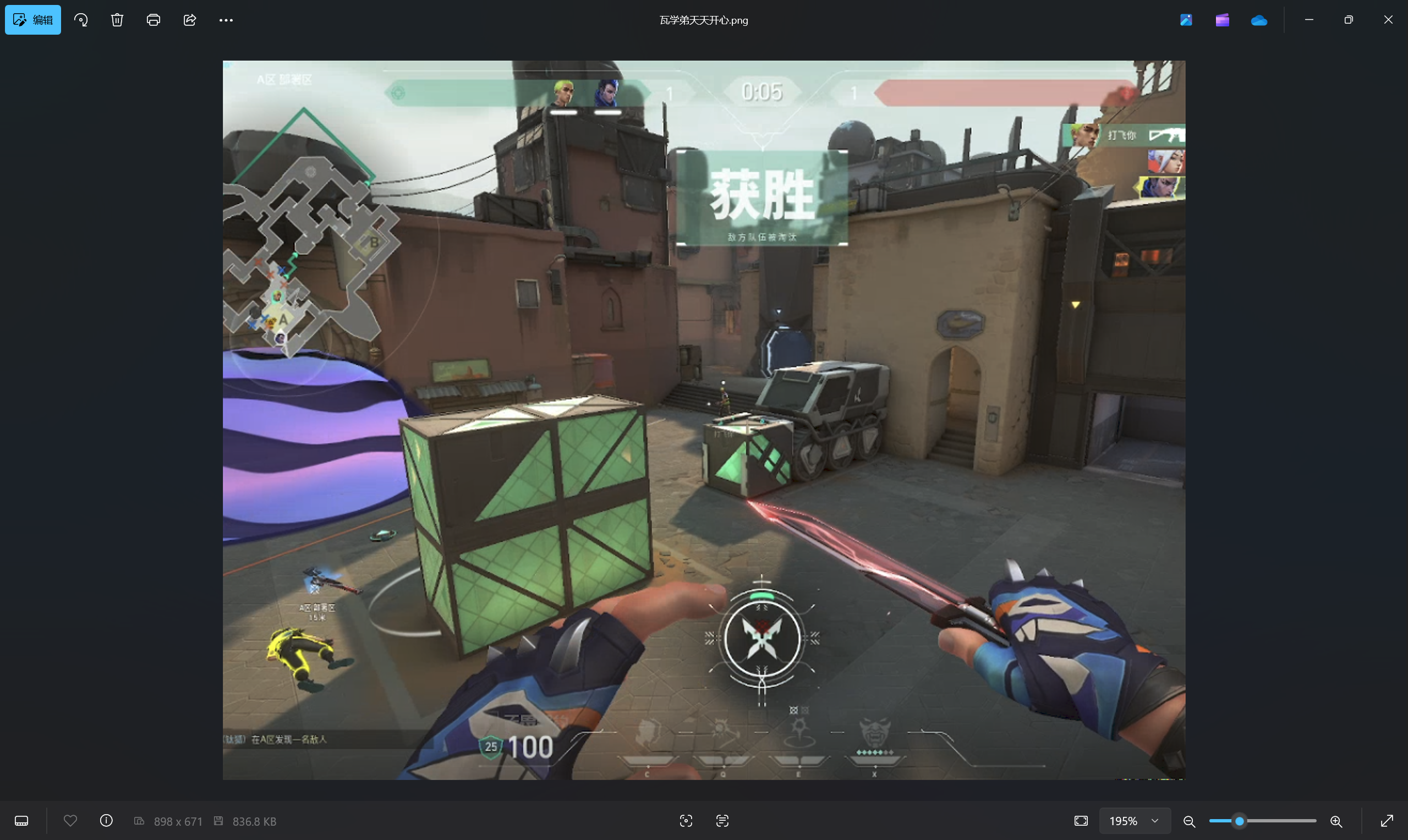

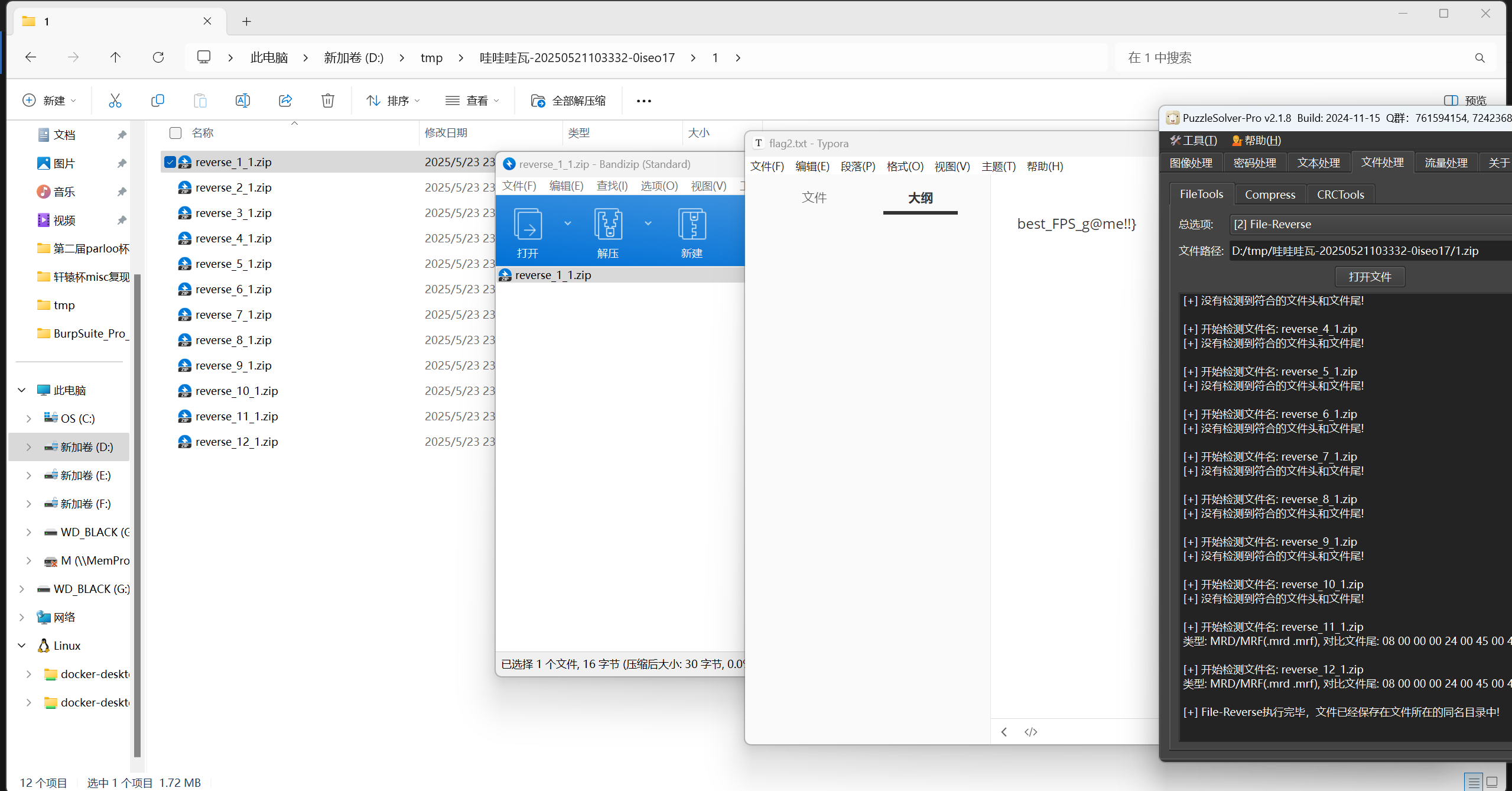

哇哇哇瓦

题目描述:

1 | 有款游戏越打越饥饿就是电脑瓦罗兰特,这里没有人给你压力,全是妹妹加油打气,我很清楚你没什么实力但是瓦妹不离不弃,大妹子声甜技术又好,少萝御姐概率不小... |

下载附件

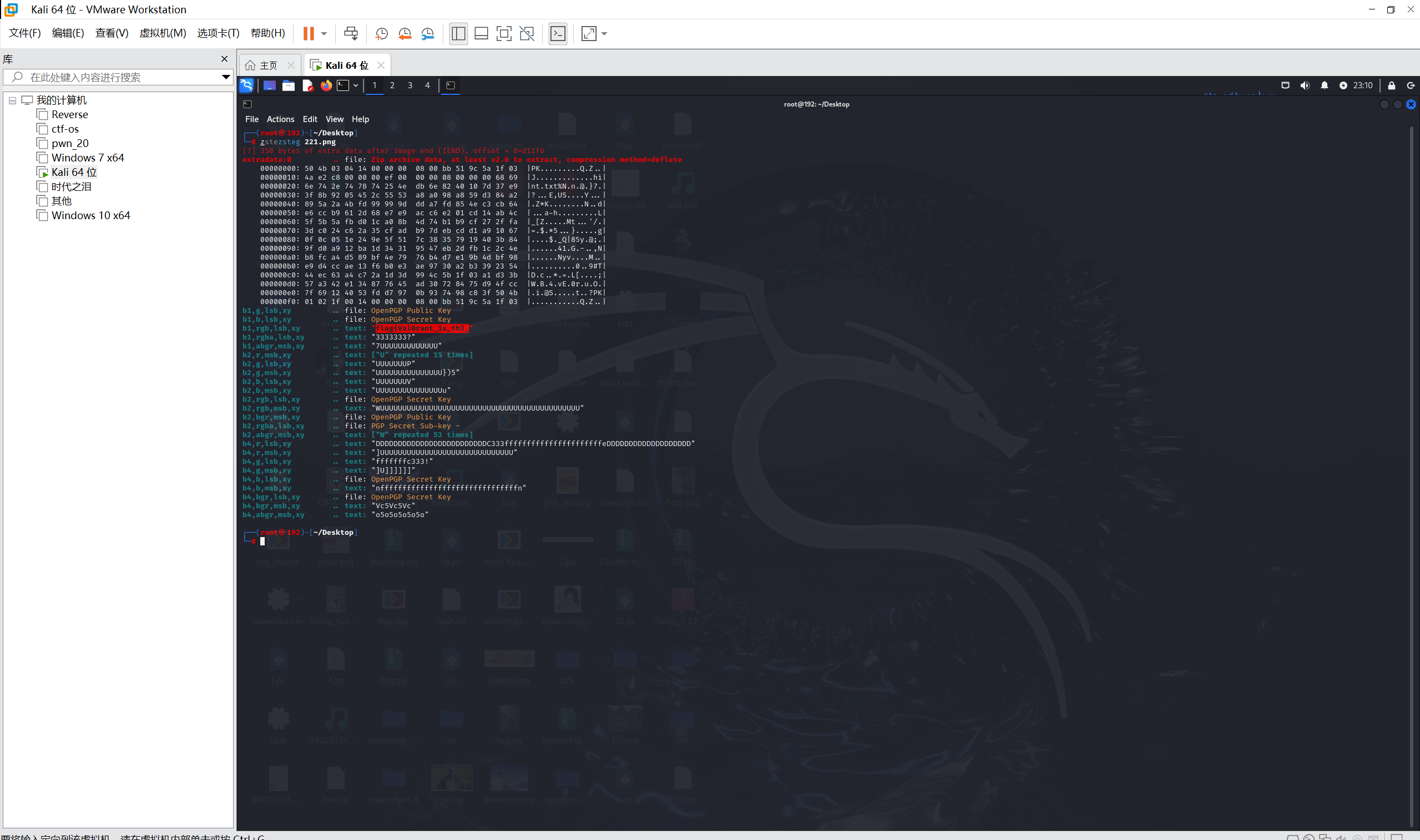

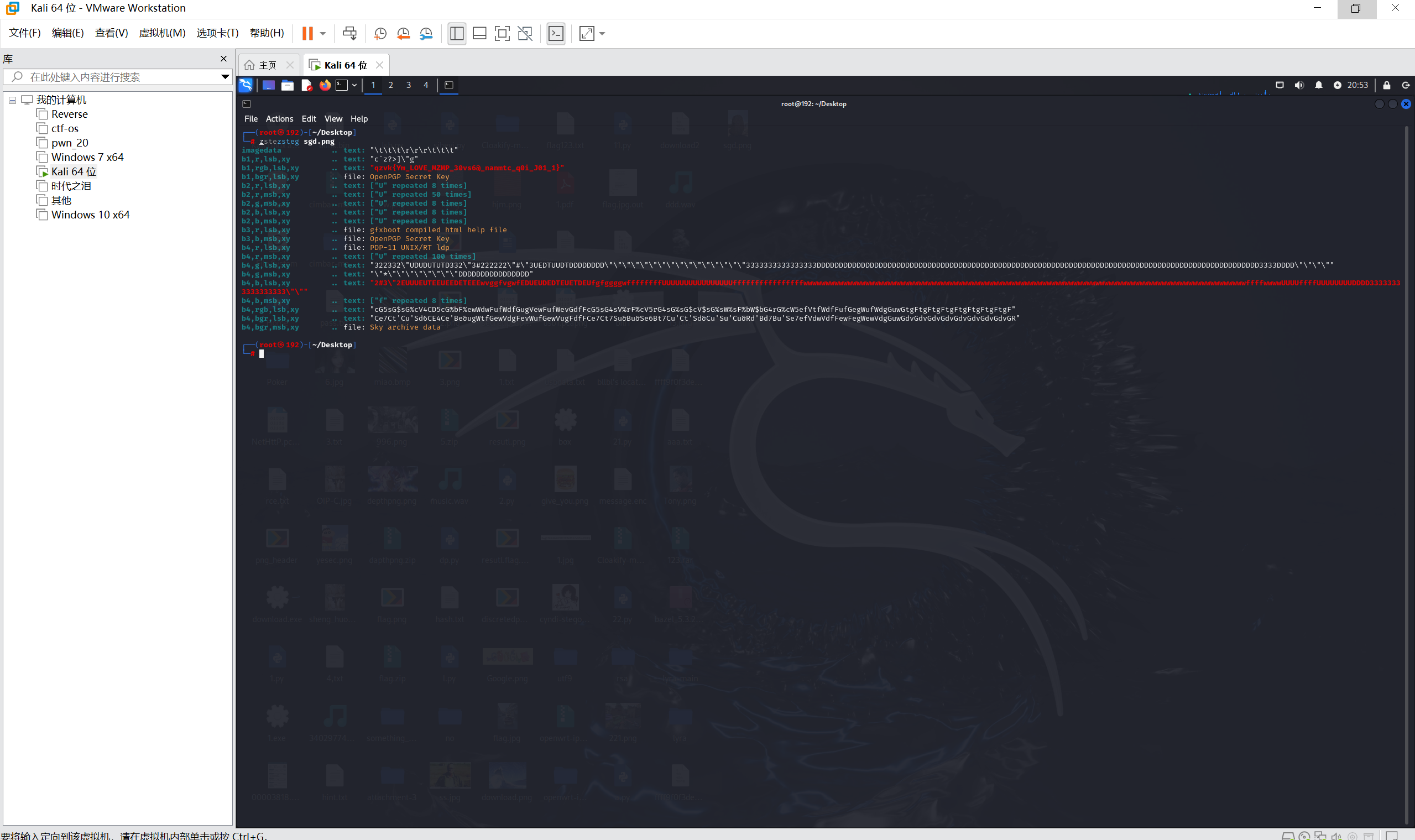

zsteg一把梭

得到第一部分flag

1 | flag{Val0rant_1s_th3_ |

foremost提取文件

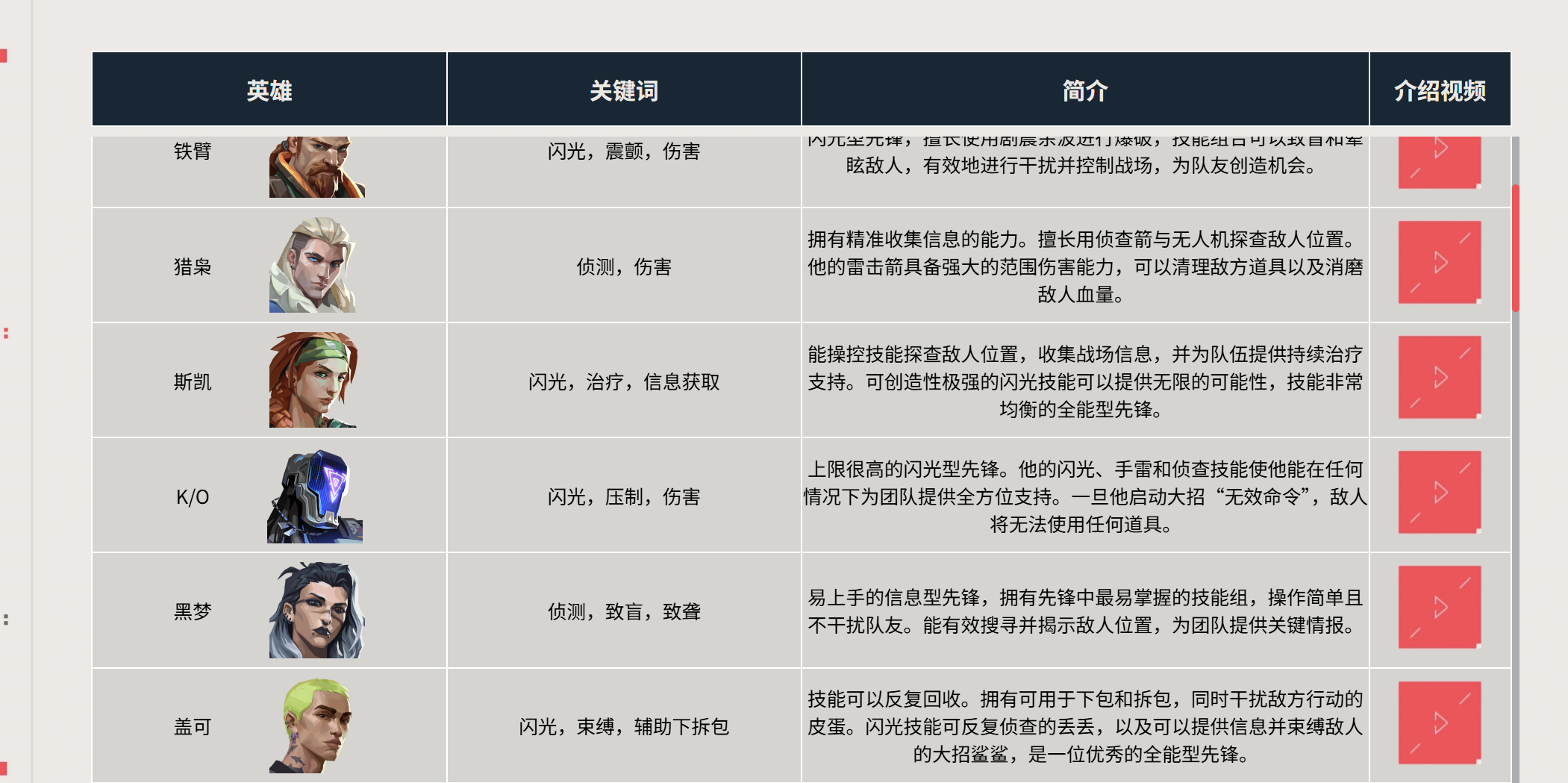

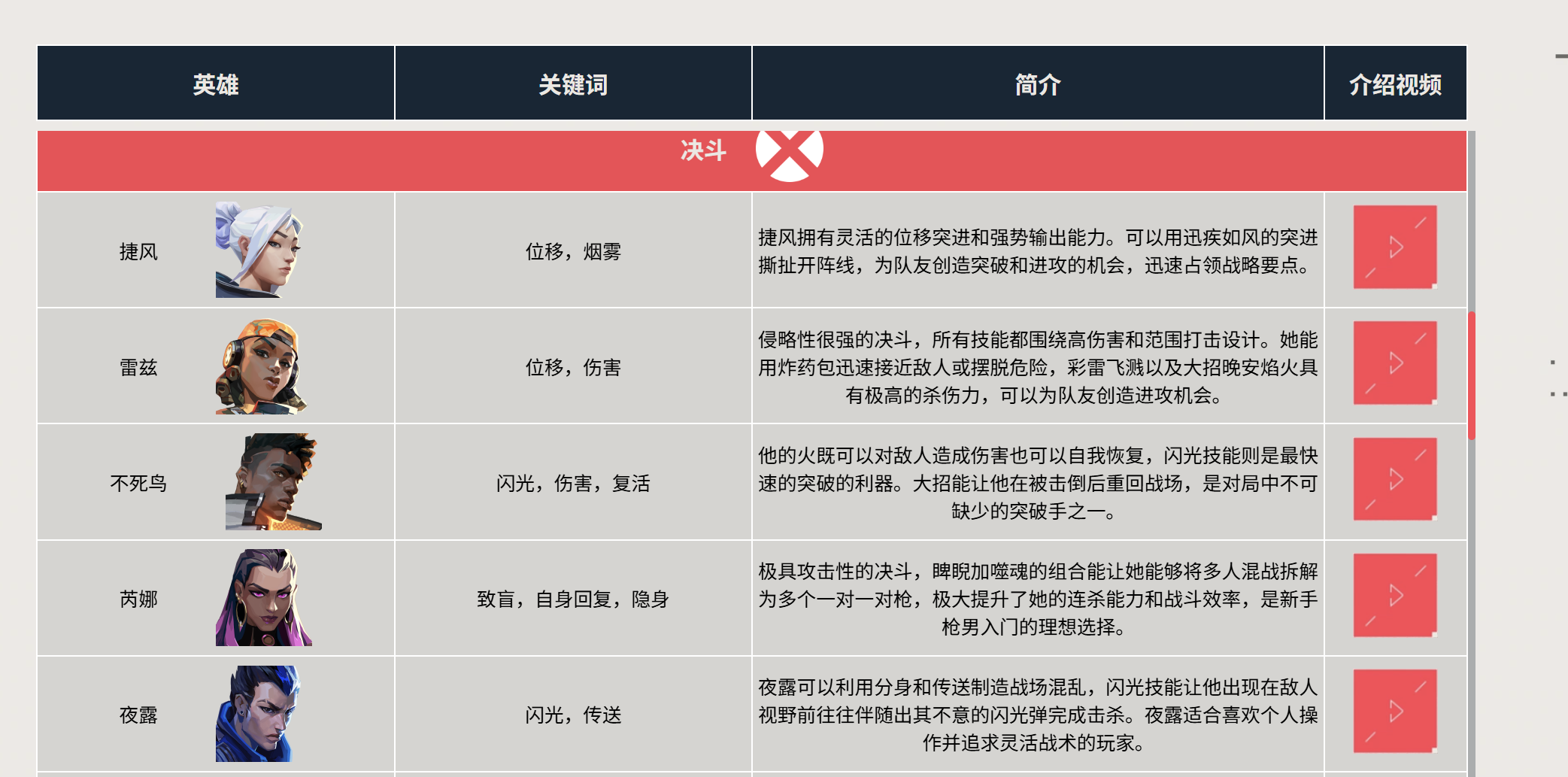

搜索无畏契约英雄

对照得到英雄

1 | GekkoYoru |

发现图片右下角有不自然色块

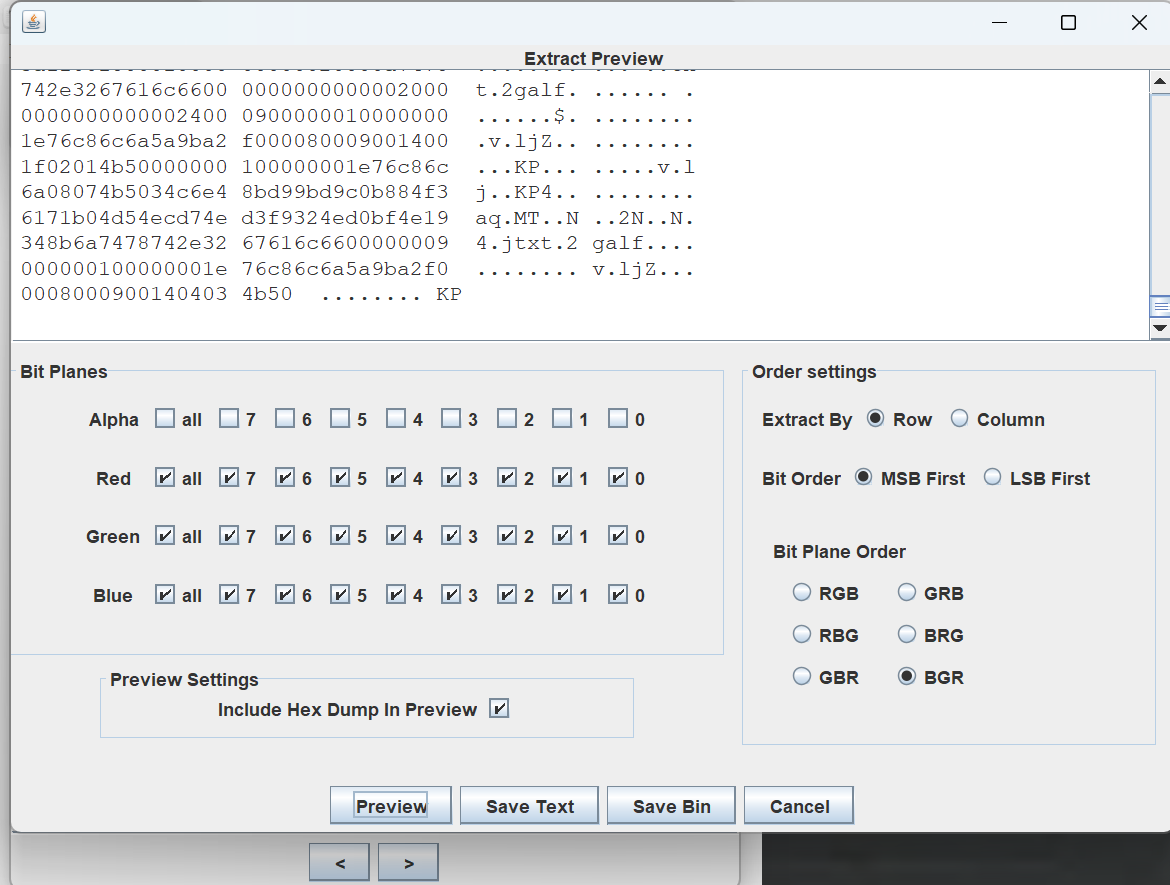

stegsolve提取

保存文件,直接b神工具一把梭

最后flag为

1 | flag{Val0rant_1s_th3_best_FPS_g@me!!} |

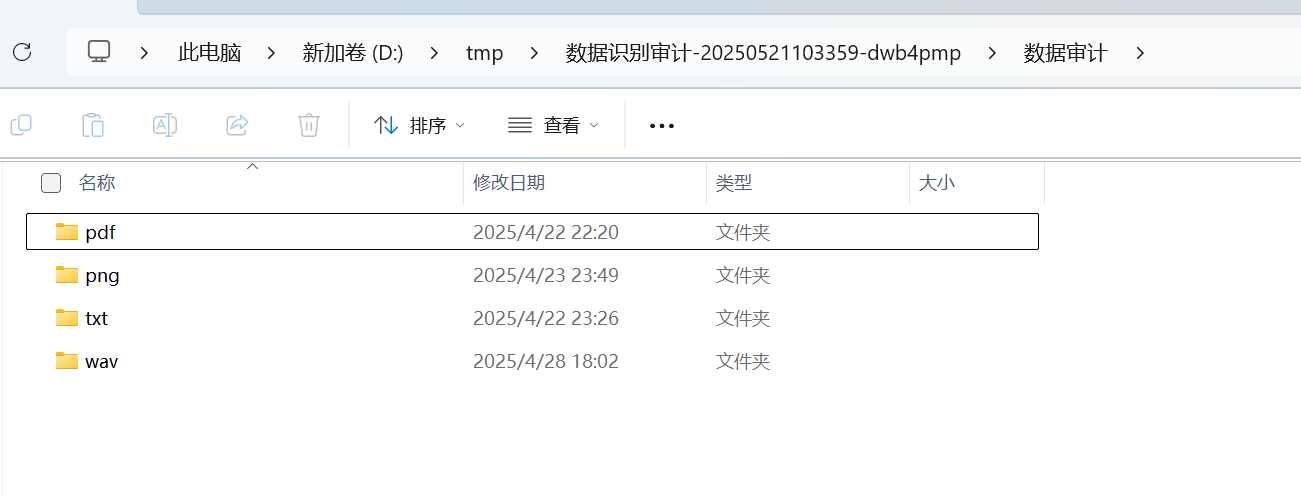

数据识别与审计

题目描述:

1 | 公司管理员在商品测评汇总平台中的文件服务器,存放了一些商品相关或者用户上传的文件数据,包括 TXT,图片,PDF,音频数据。在各种数据中,可能泄露了一些敏感信息或者某些用户插入了恶意代码到 各种类型数据中,每个类型有5个。请选手对于各种数据类型的文件进行审计,找到带有敏感信息或者恶意代码的数据文 件,并将文件名列出来。flag为md5(文件名排序) |

下载附件

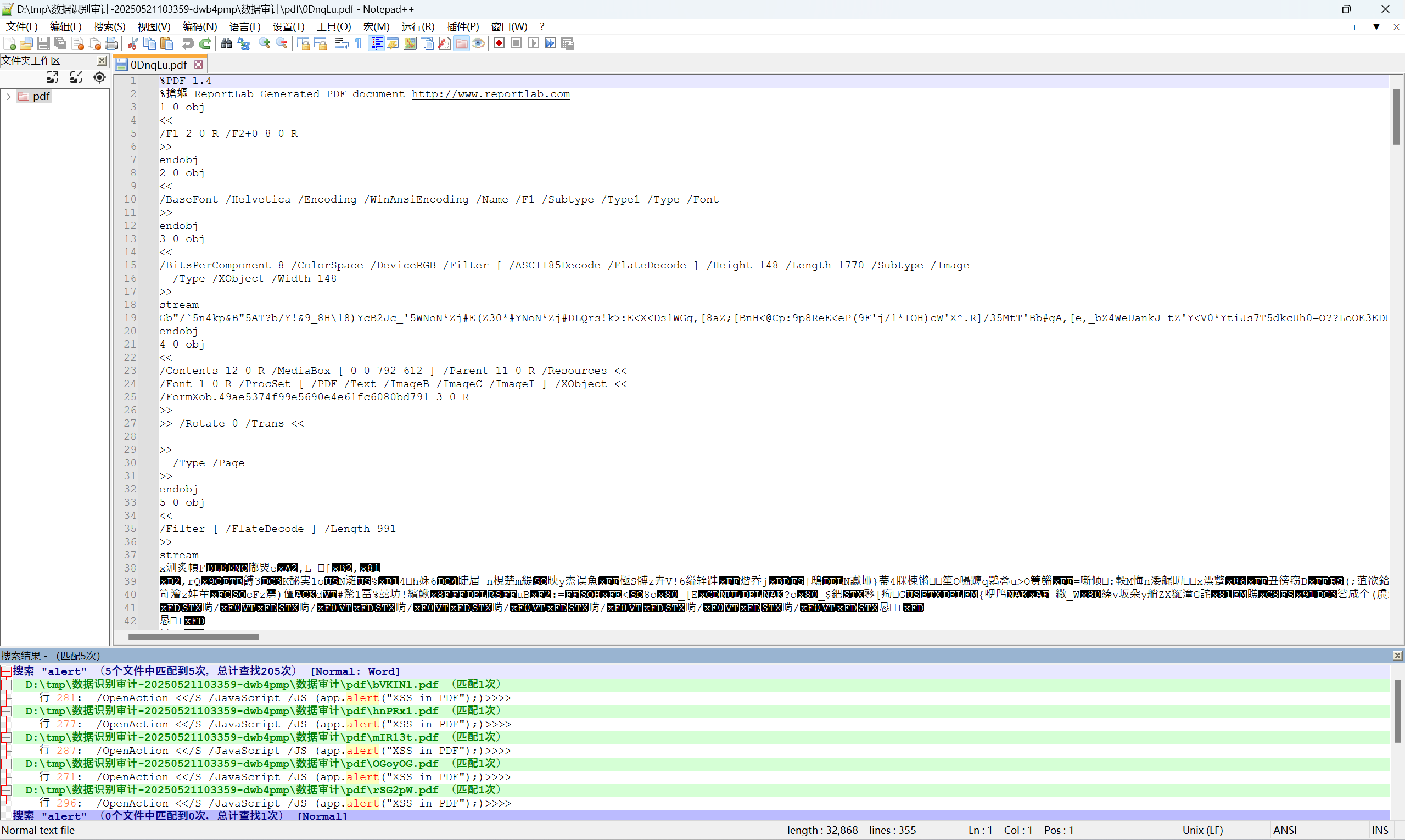

pdf审计

notepad搜索alert

png审计

火绒查杀

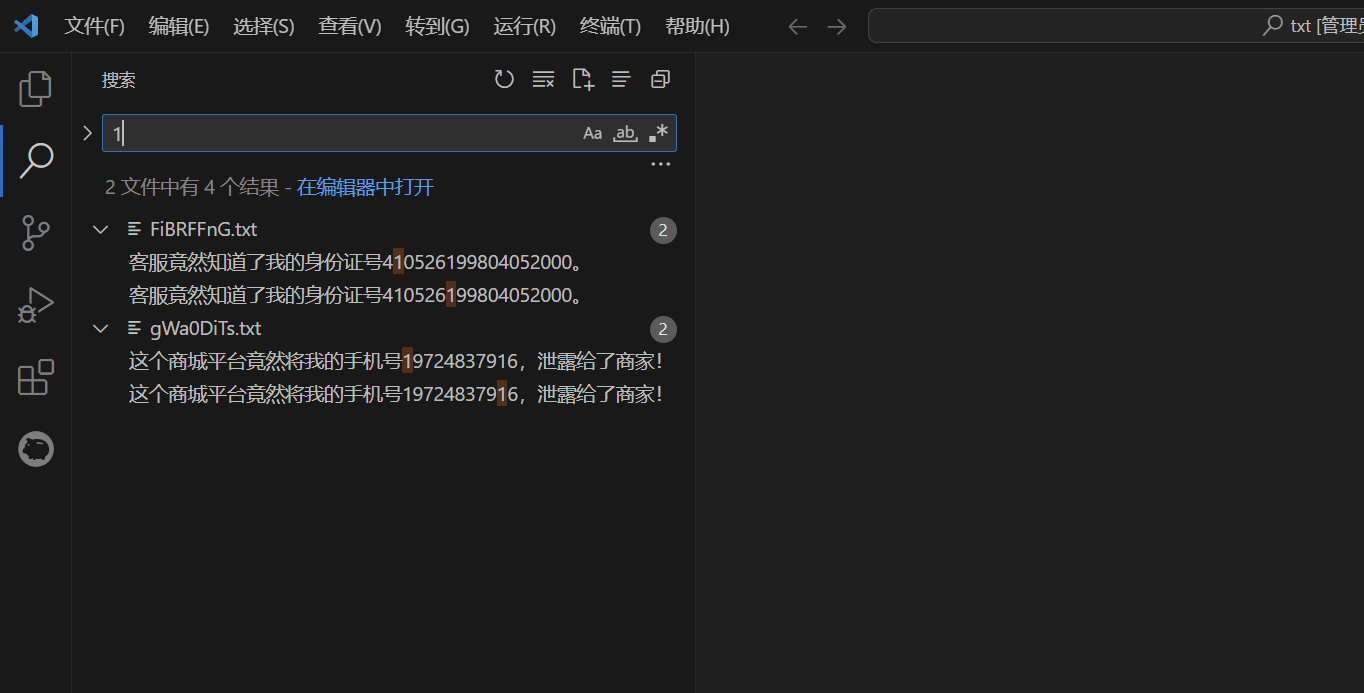

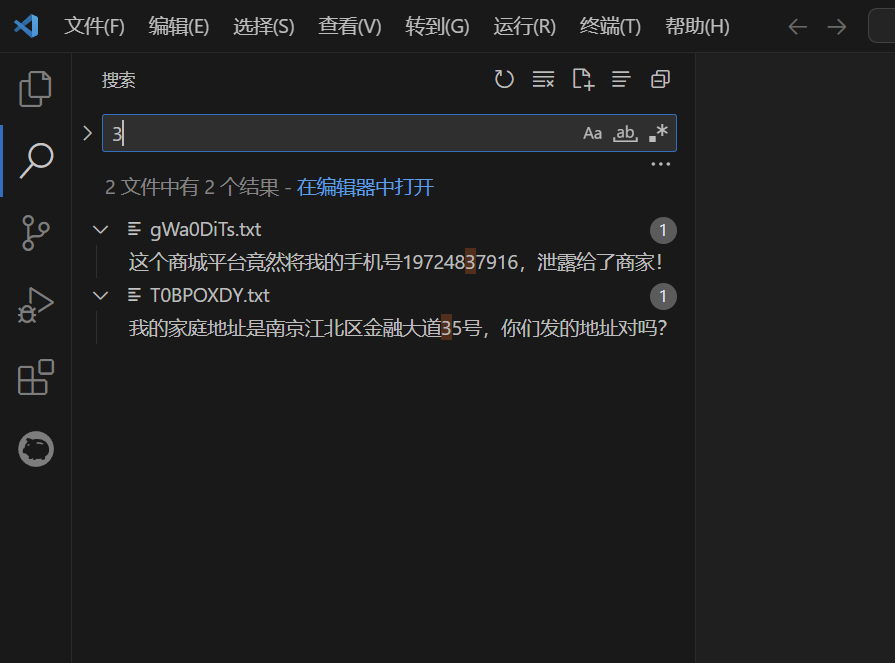

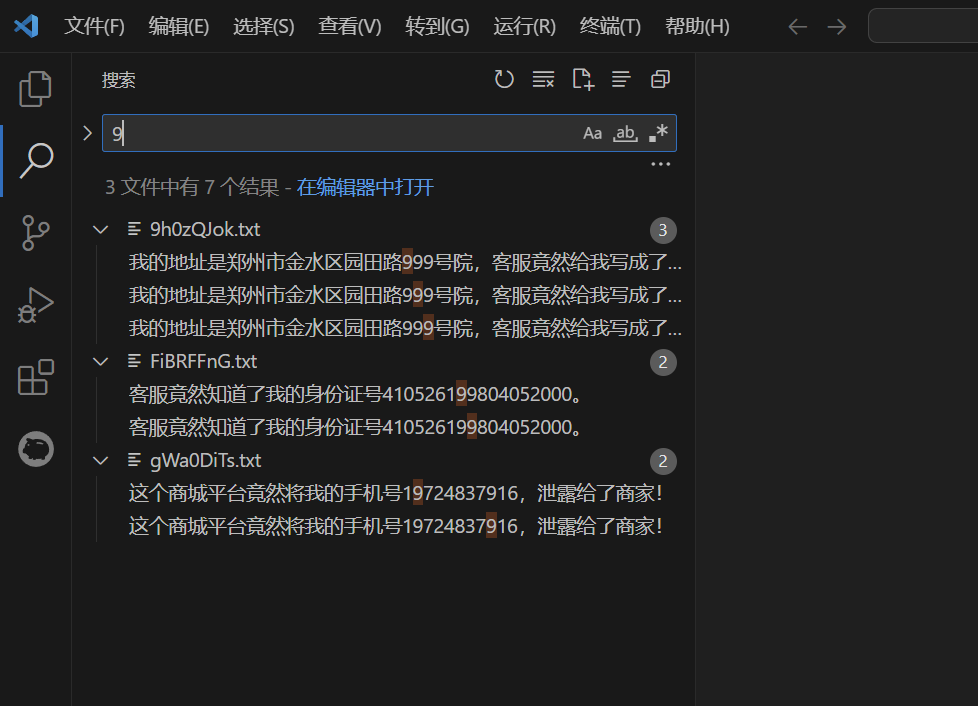

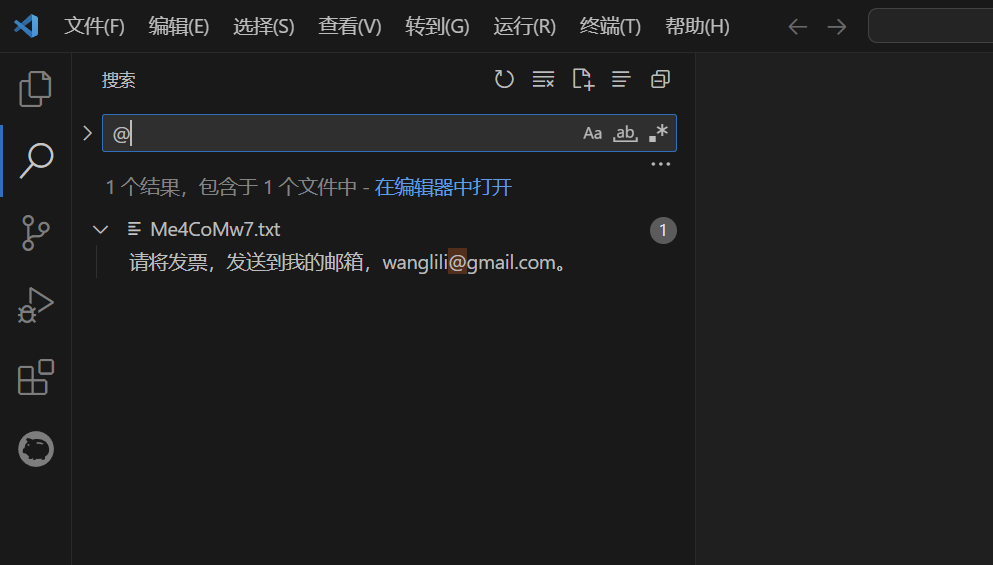

txt审计

vscode搜索数字,邮箱过滤

wav审计

1 | import os |

最后排个序

1 | 9h0zQJok.txt, FiBRFFnG.txt, gWa0DiTs.txt, Me4CoMw7.txt, T0BPOXDY.txt,a4ijc0fu.png, b7aykkl9.png, lhf82t3d.png, sofhifed.png, wxrozxe3.png,bVKINl.pdf, hnPRx1.pdf, mIR13t.pdf, OGoyOG.pdf,rSG2pW.pdf,Bd2IYe3.wav, bjVwvcC.wav, H0KDChj.wav, ou9E9Mh.wav, UEbzH4X.wav |

md5加密

最后flag为

1 | flag{234ed8ef5421c5e559420dbf841db68f} |

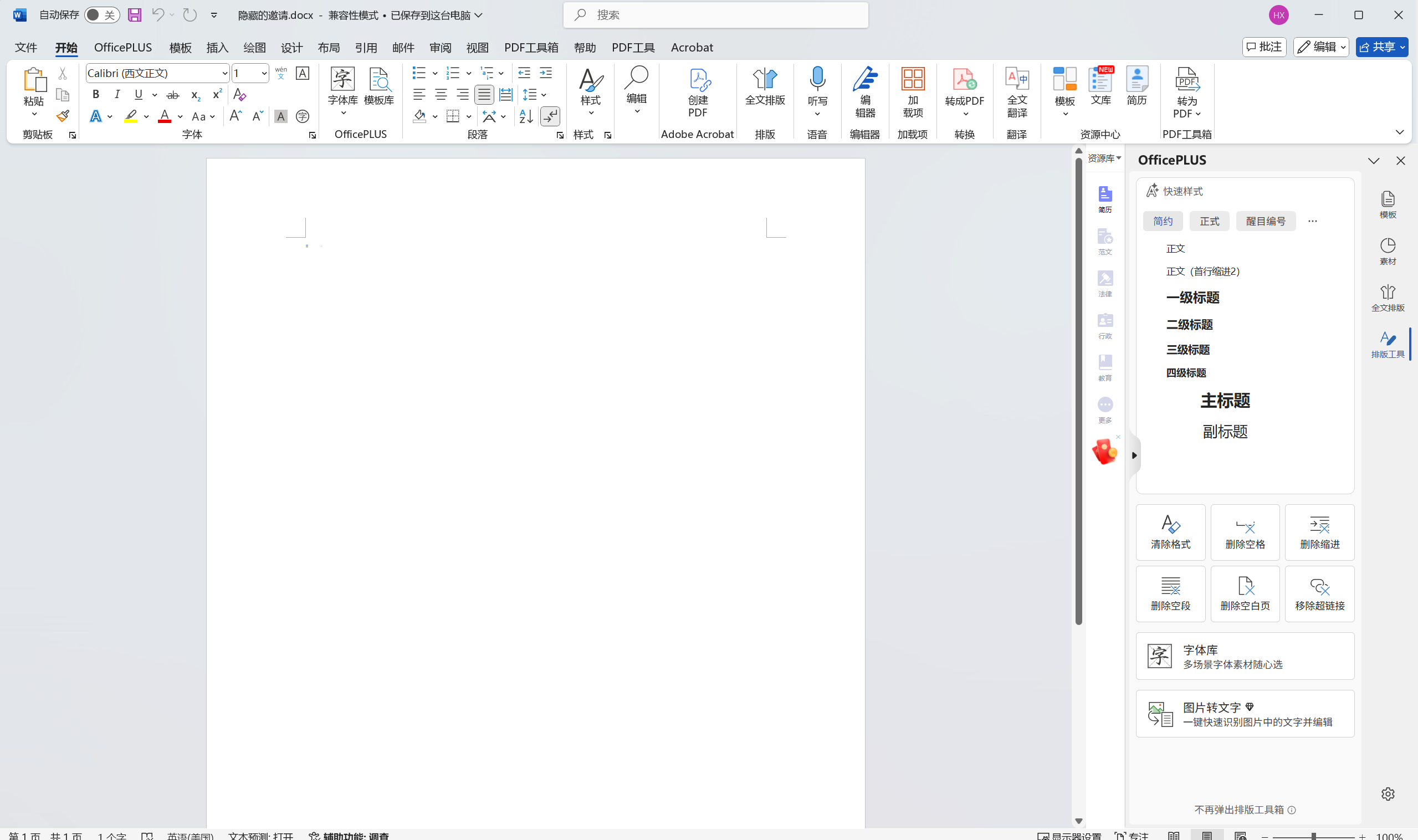

隐藏的邀请

题目描述:

1 | 格式: flag{} |

下载附件

全选修改字体颜色,放大字体

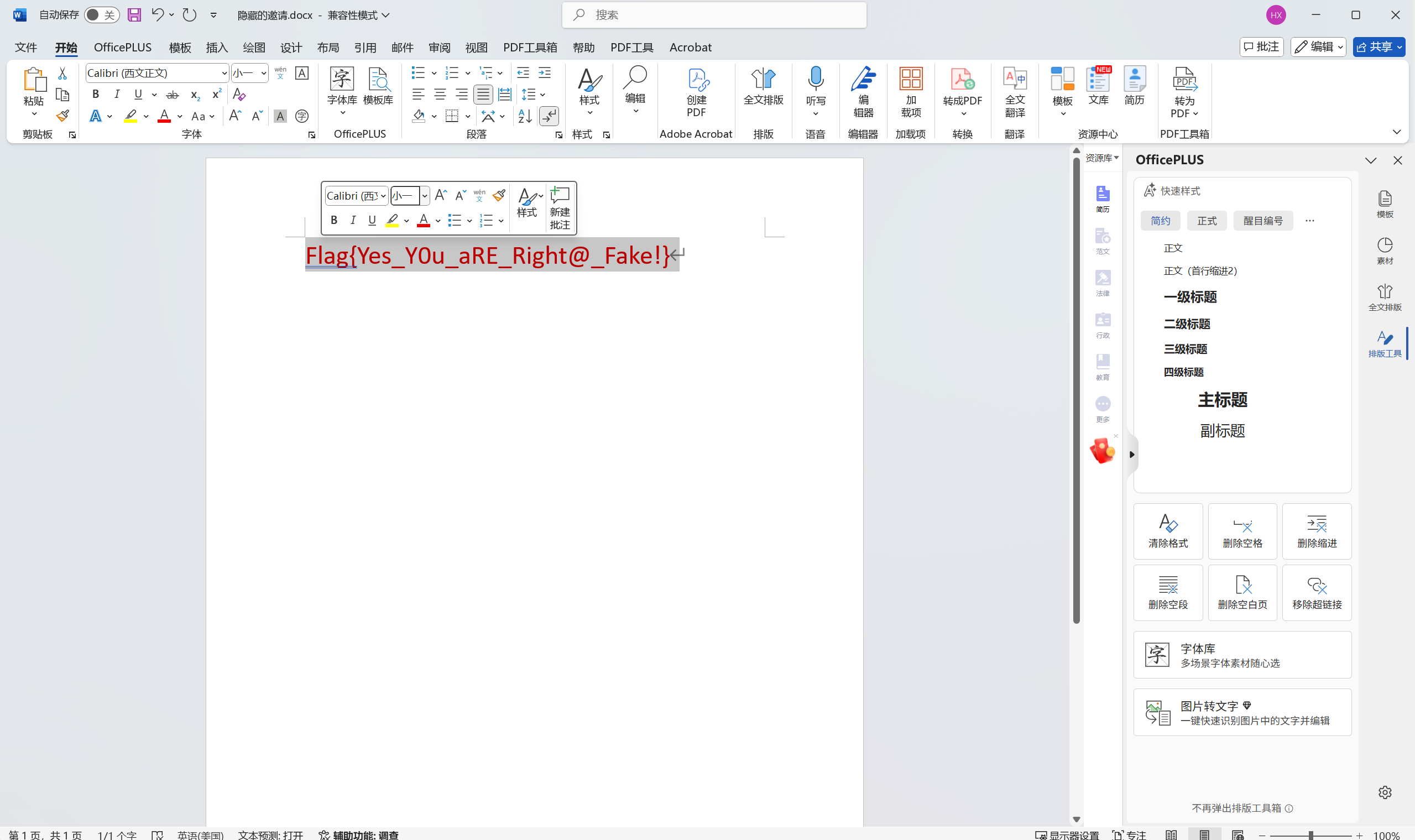

假flag,改后缀.zip查看Cyyyy.xml,往下翻找到十六进制数

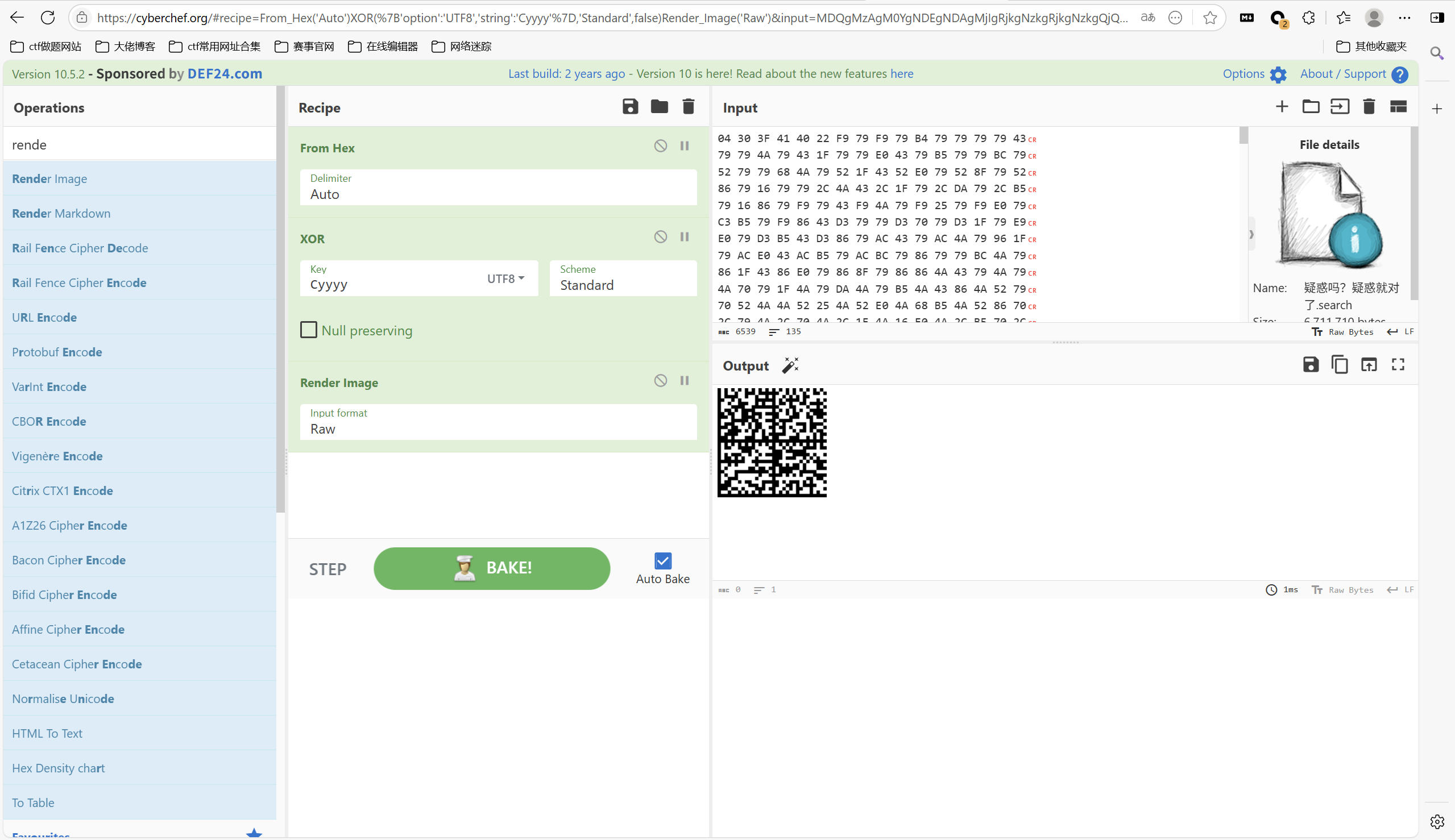

异或 key=Cyyyy,赛博厨子一把梭

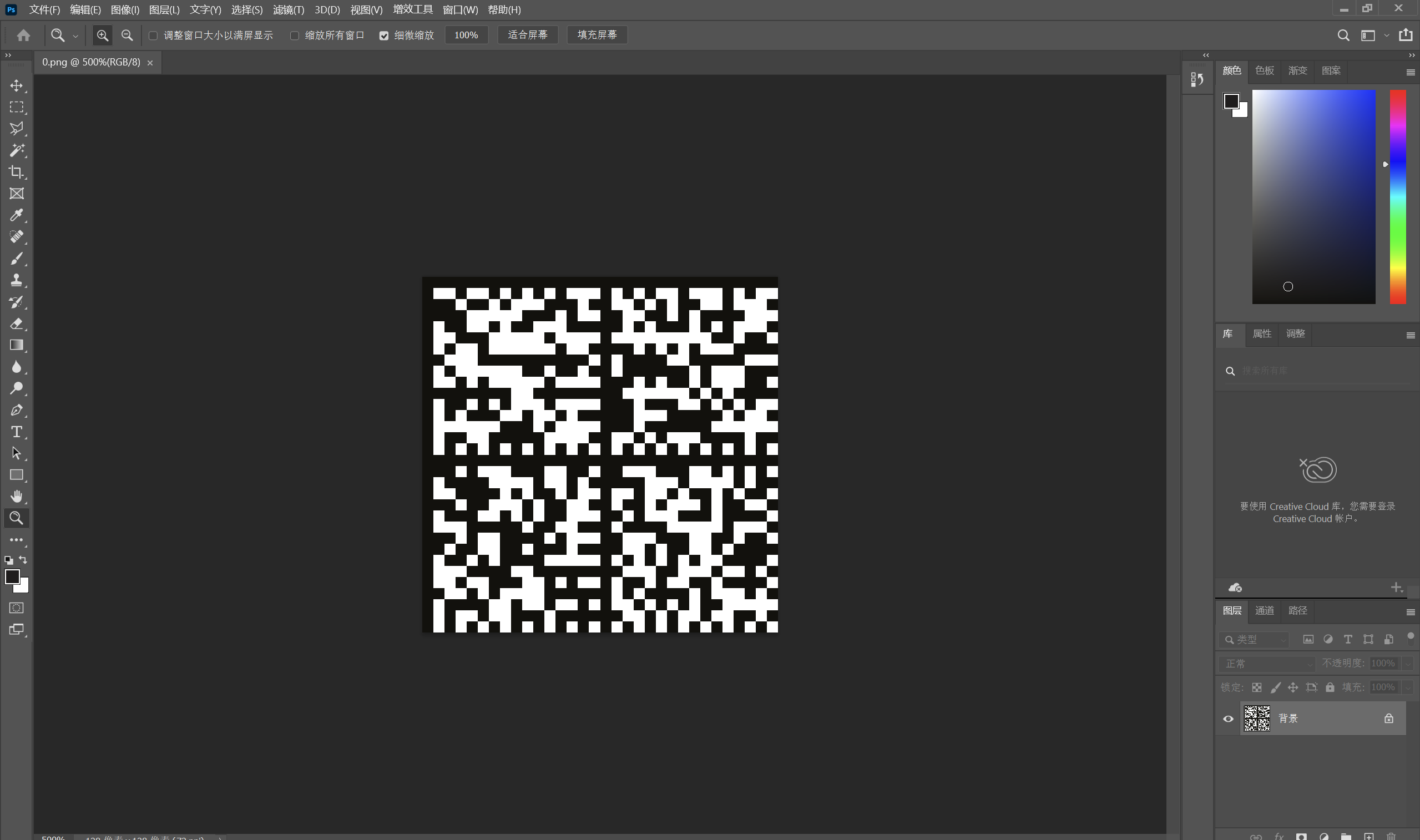

保存文件到本地,改后缀.png,ps垂直翻转

参考

https://blog.csdn.net/m0_68012373/article/details/130797571

扫码

最后flag为

1 | flag{yeah_Y0u_are_R1ght_Say_G0} |

音频的秘密

题目描述:

1 | 音频也会有秘密吗? |

下载附件

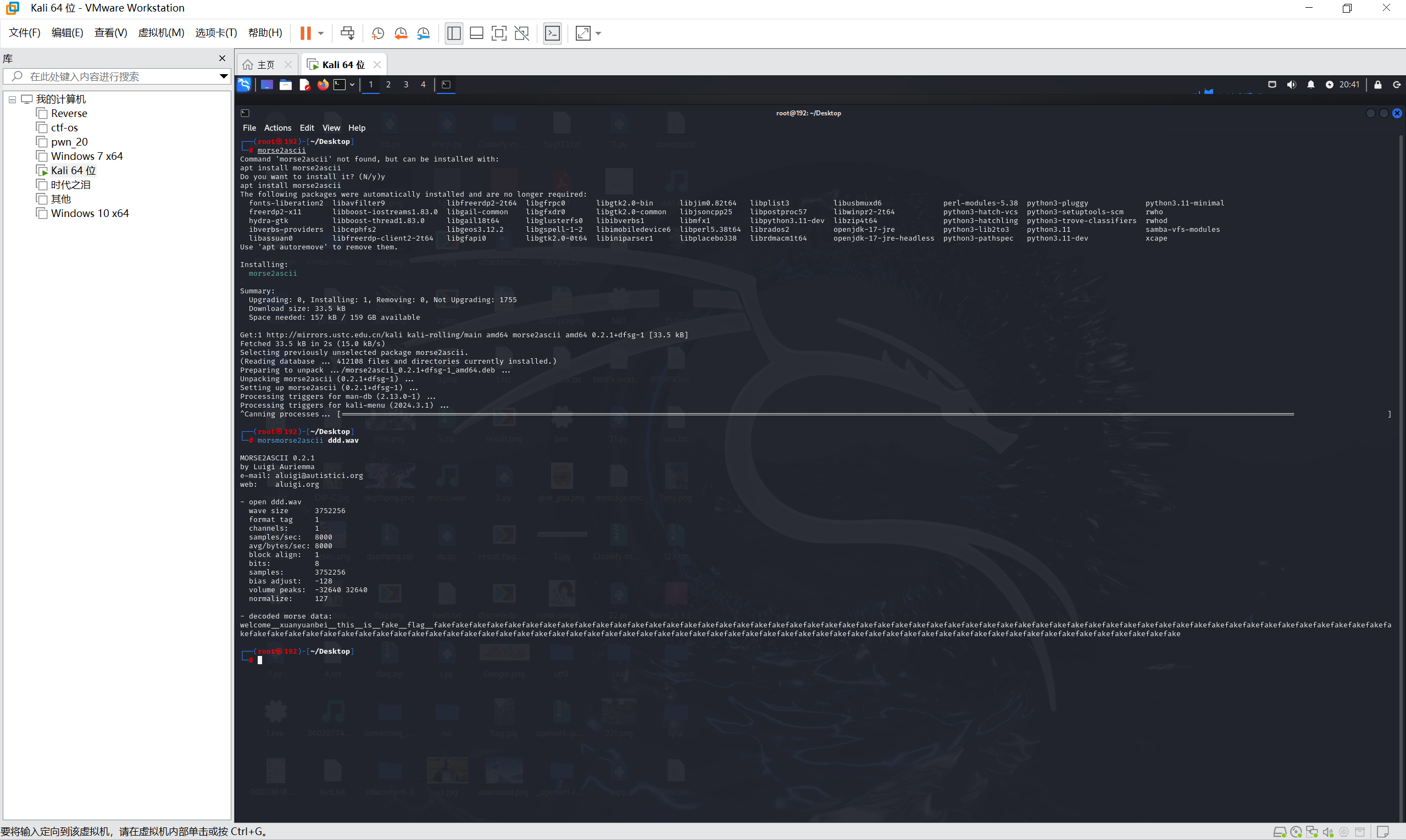

听音频一眼摩斯,直接morse2ascii一把梭

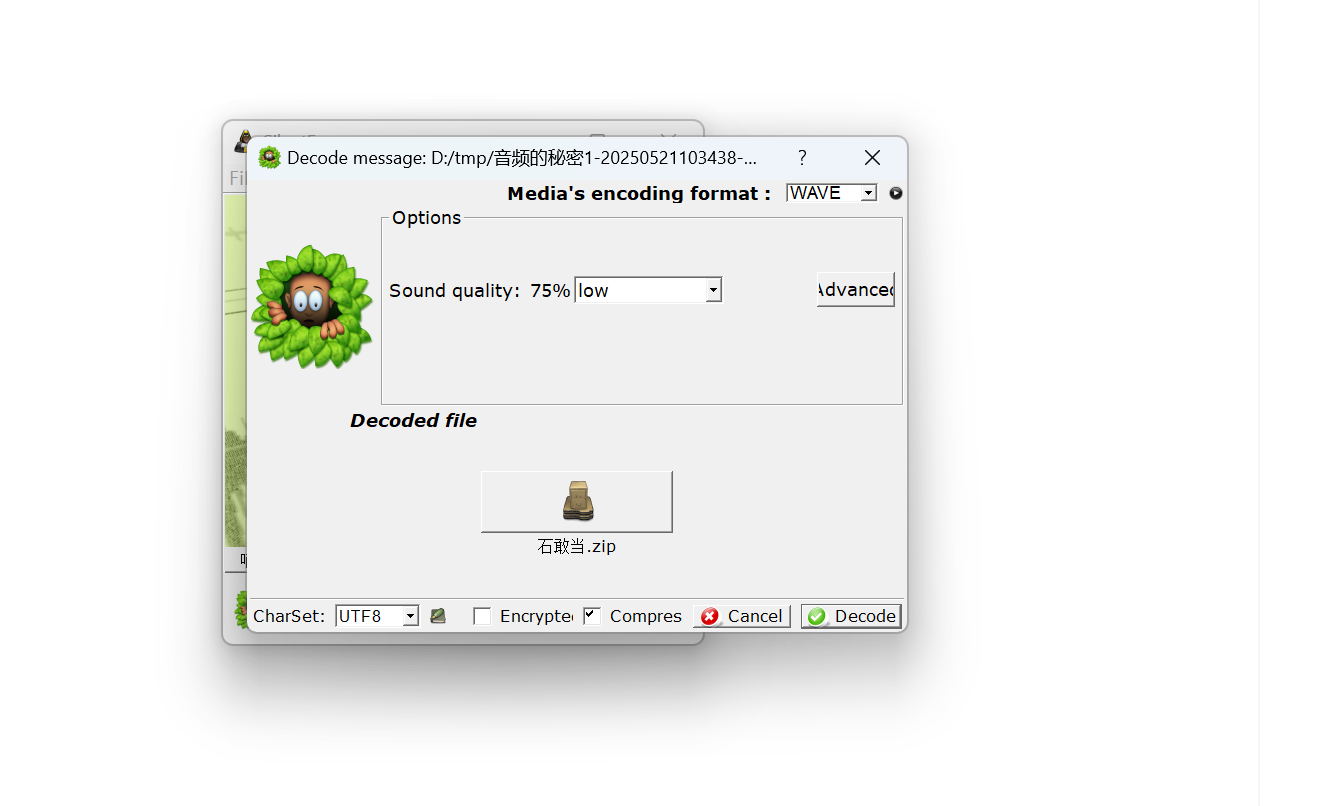

假flag,静默之眼质量调低(选low模式)

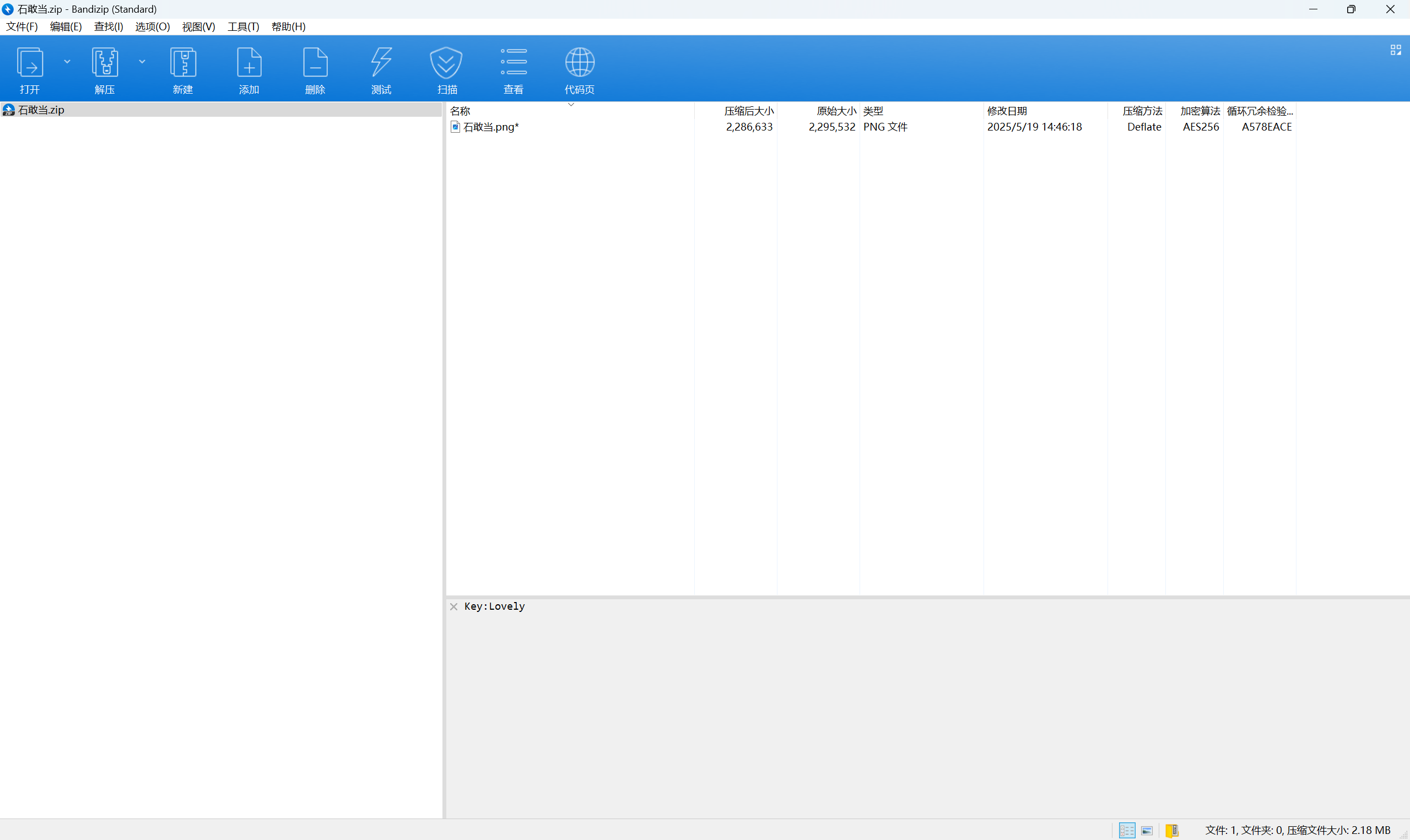

打开压缩包

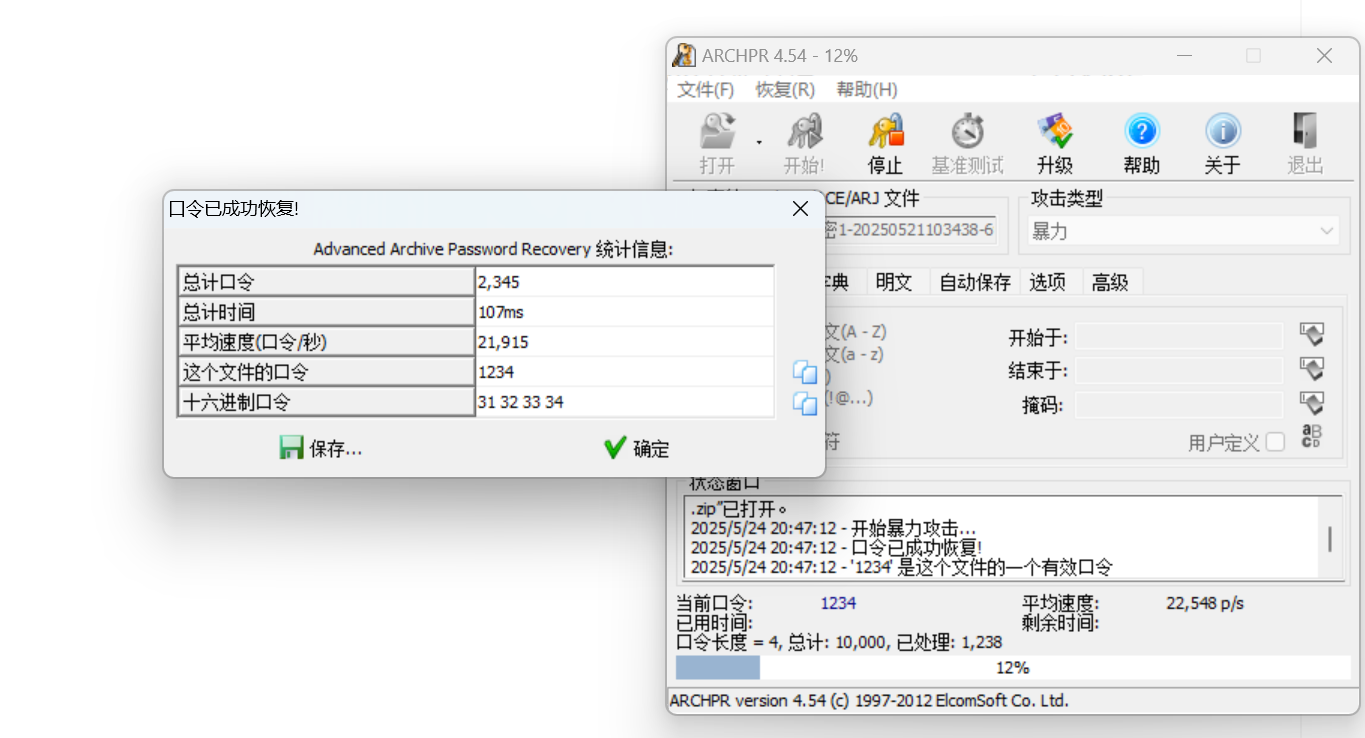

爆破压缩包密码

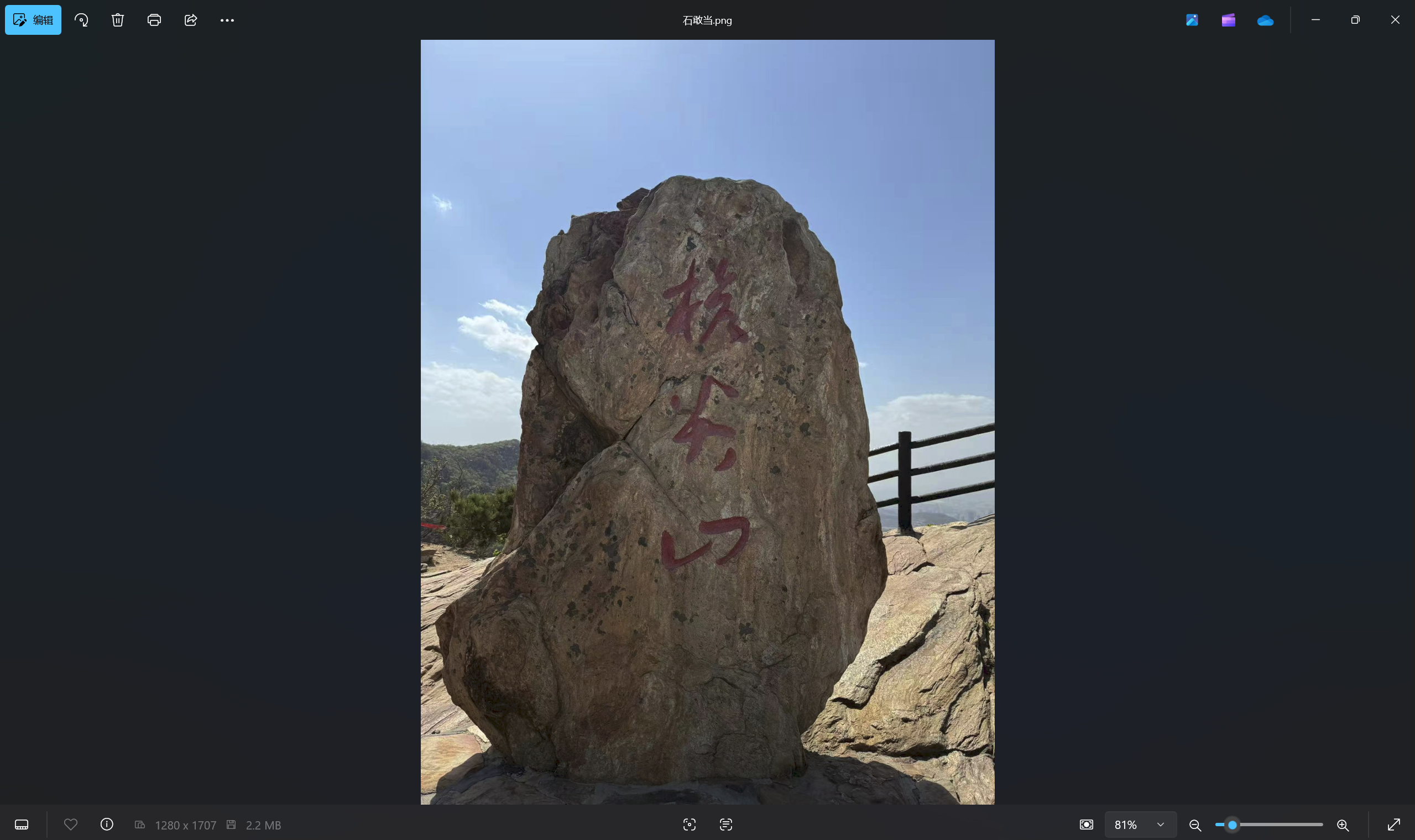

解压压缩包

zsteg一把梭

维吉尼亚解密 密钥Lovely

最后flag为

1 | flag{No_AAAA_BBBB_30ao6@_cccyyy_f0k_Y01_1} |