题目附件:

1 | 通过百度网盘分享的文件:palu.rar |

江

题目描述:

1 | 地理迷踪推理挑战,请提交图片拍摄的具体位置 |

提交格式:

1 | flag{图片拍摄位置} flag{xx省xx市xxx路与xx路xx街交叉路口} |

下载附件

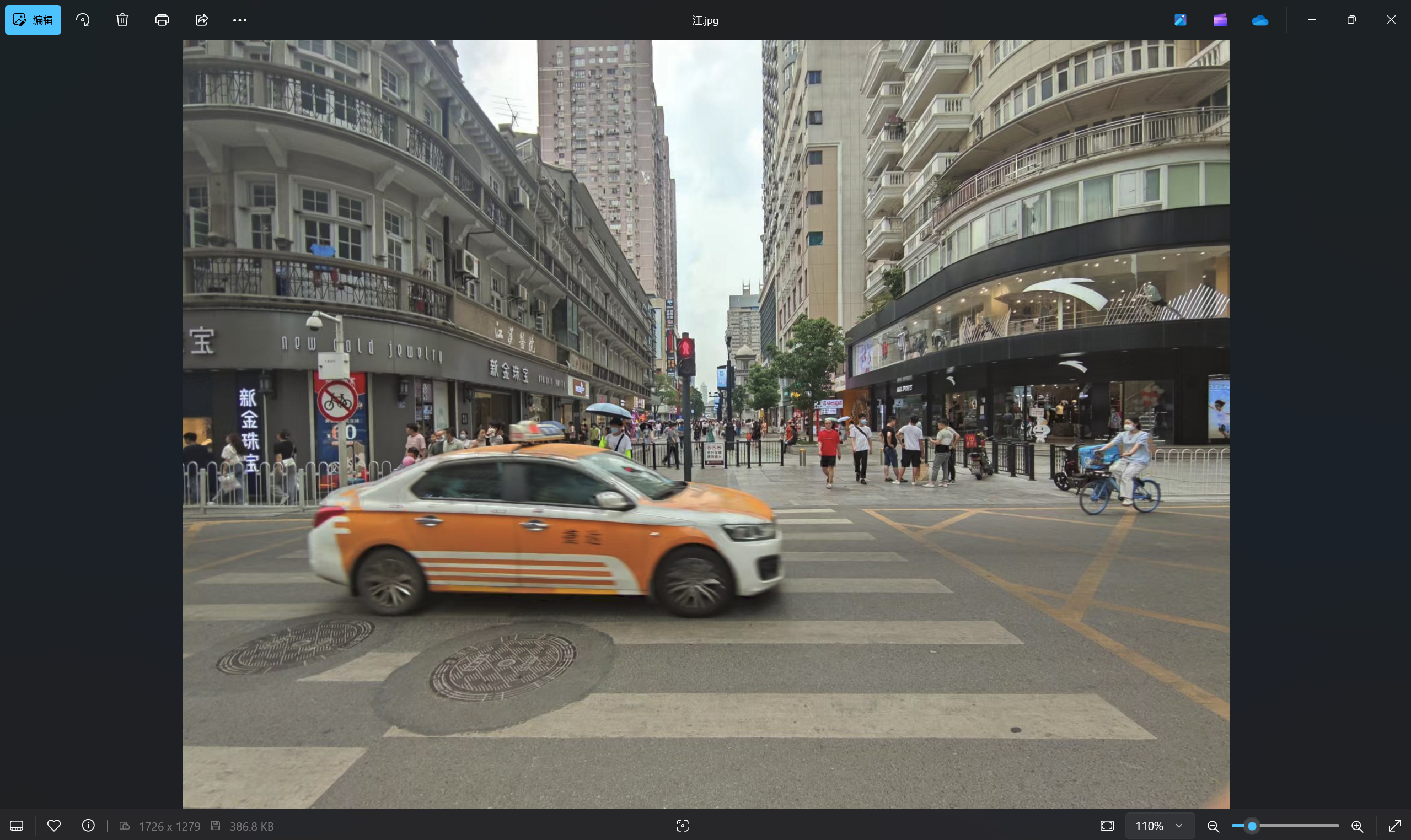

社工题,先找明显的信息,发现关键信息:新金珠宝、江汉医院

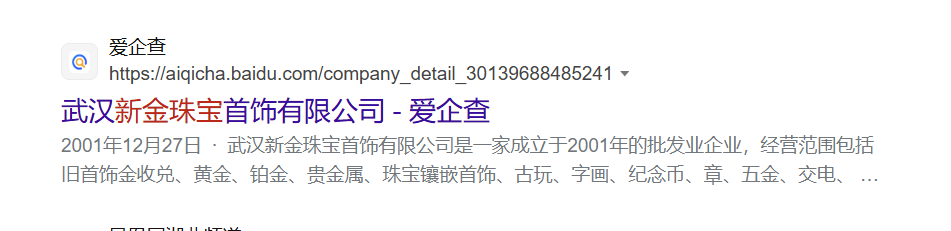

百度搜一下新金珠宝在哪里

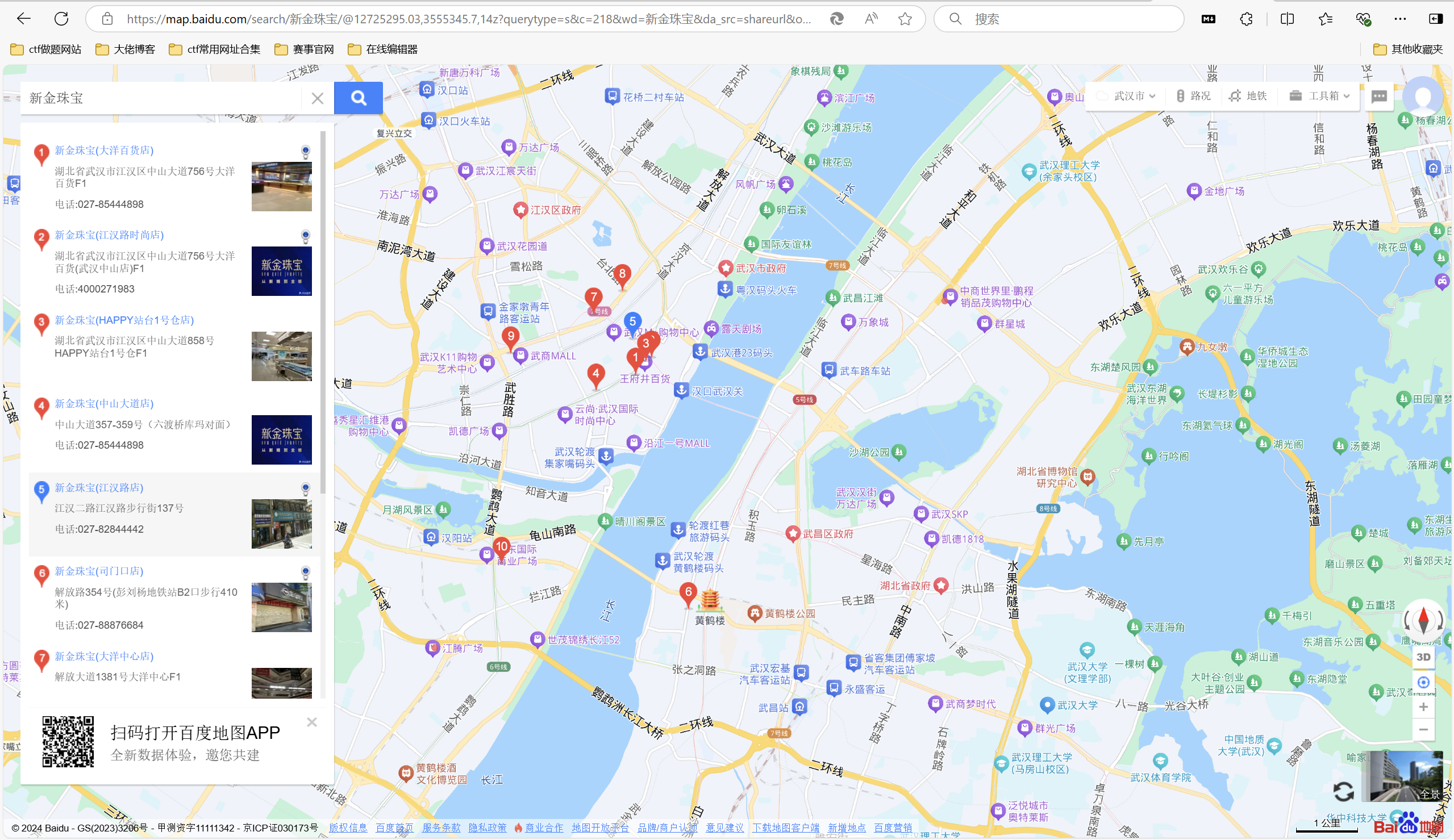

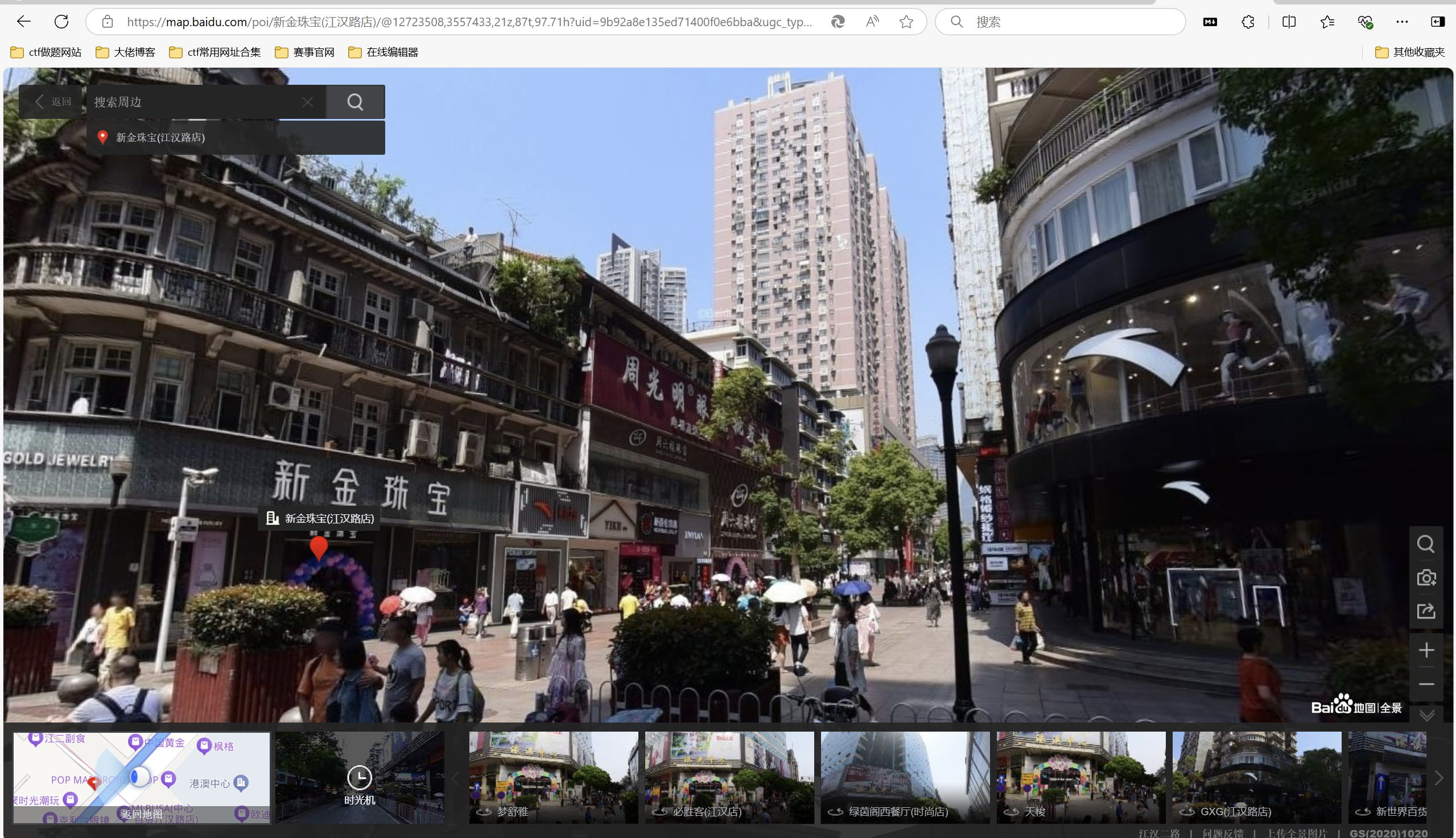

百度地图查找新金珠宝

对照flag格式,锁定是

查看街景实况发现是一模一样,很多信息都能对上

最后flag为flag{湖北省武汉市江汉二路与江汉路步行街交叉路口}

misc签到

hint:

1 | A什么码 |

下载附件

1 | 27880 |

十进制&ascii&字符串转换

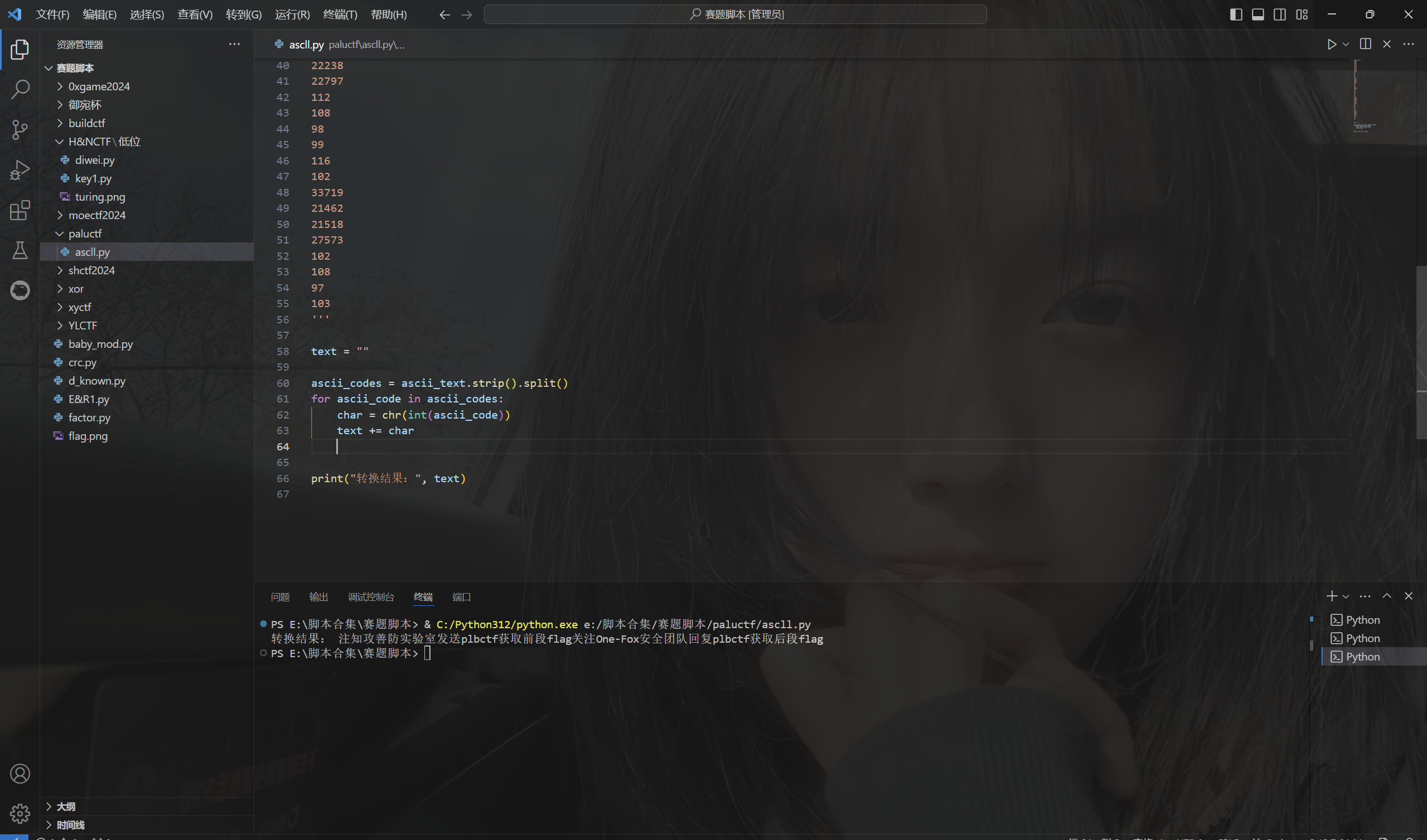

exp:

1 |

|

运行得到

1 | 关注知攻善防实验室发送plbctf获取前段flag关注One-Fox安全团队回复plbctf获取后段flag |

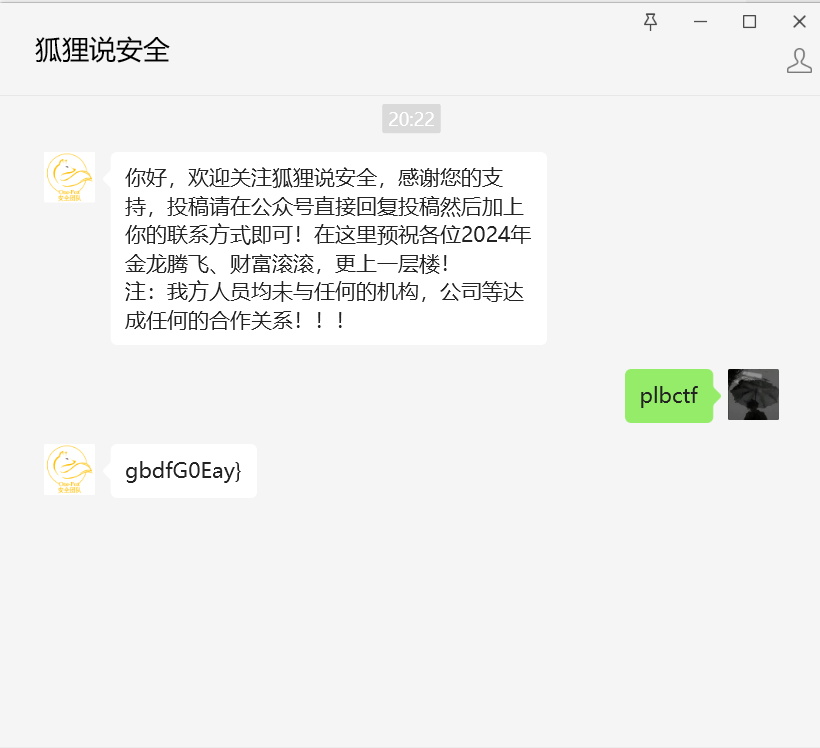

前半段flag

后半段flag

拼接得到,最后flag为flag{TreJaiuLT1rgbdfG0Eay}

FM 145.8

题目描述:

1 | 小明的收音机里传来奇怪的噪音,你能帮他解决吗? (注意调整音量) |

下载附件

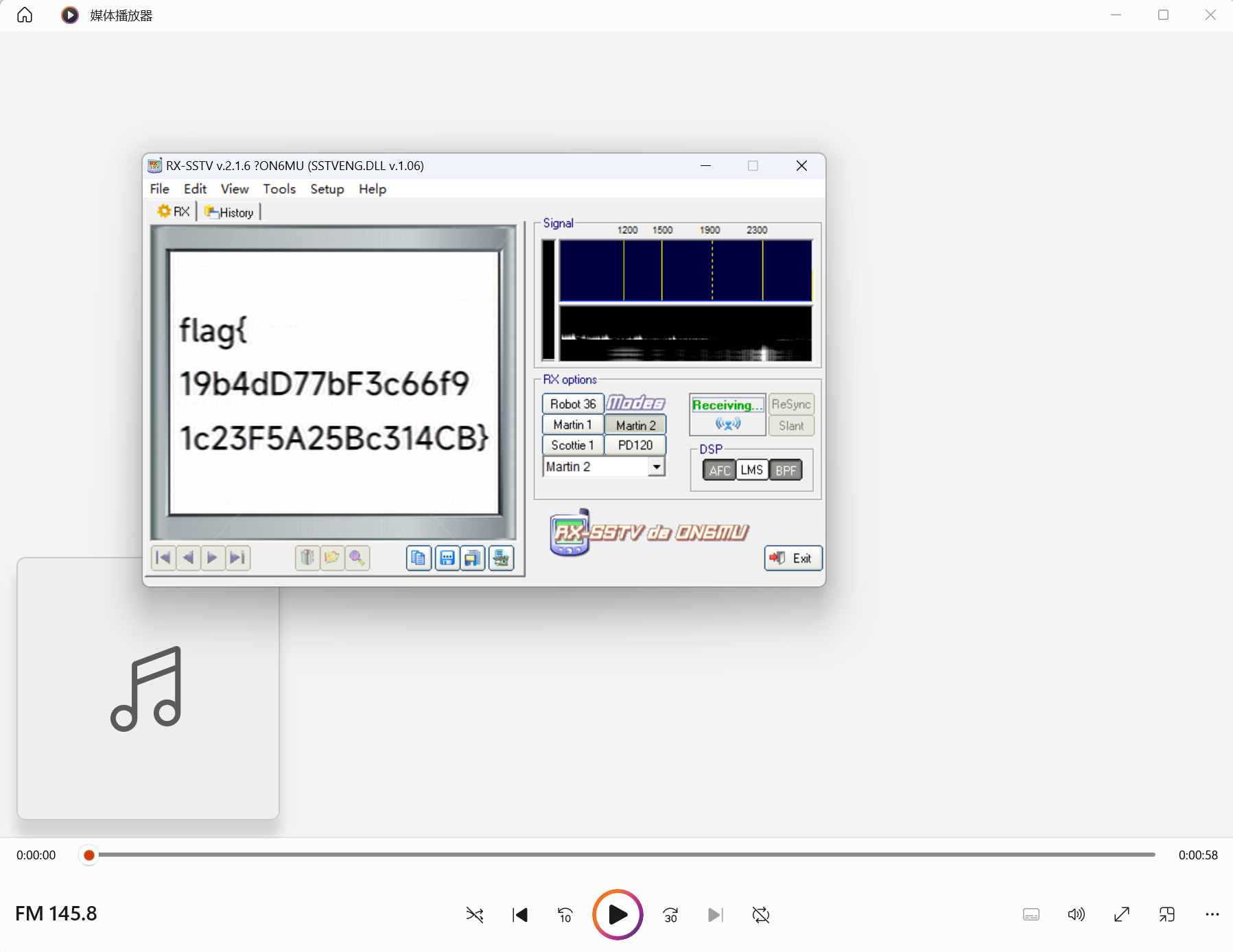

听这声音一眼sstv隐写

最后flag为flag{19b4dD77bF3c66f91c23F5A25Bc314CB}

easy_misc

下载附件

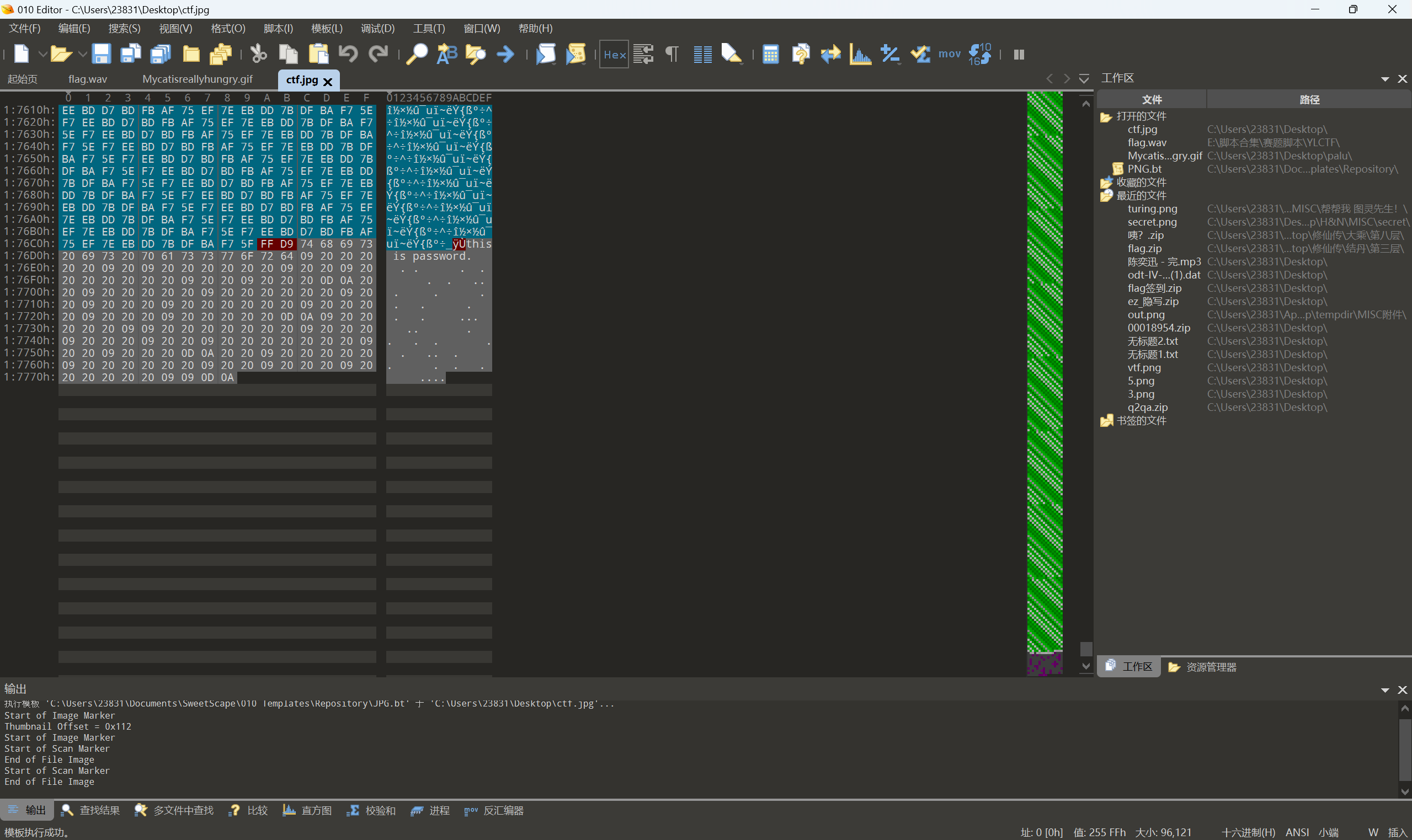

010查看jpg发现末尾有东西

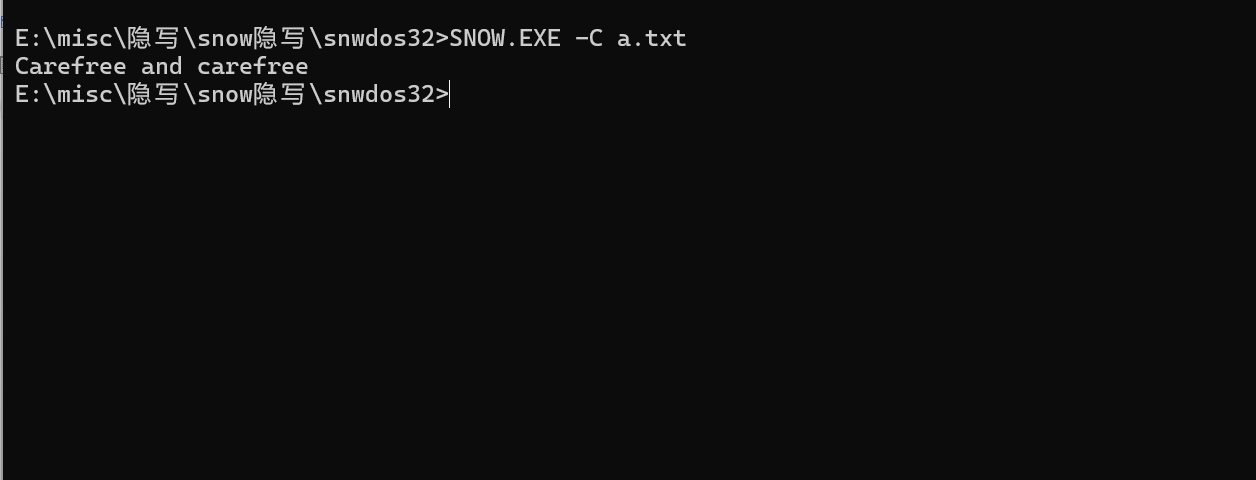

保存为txt,snow隐写

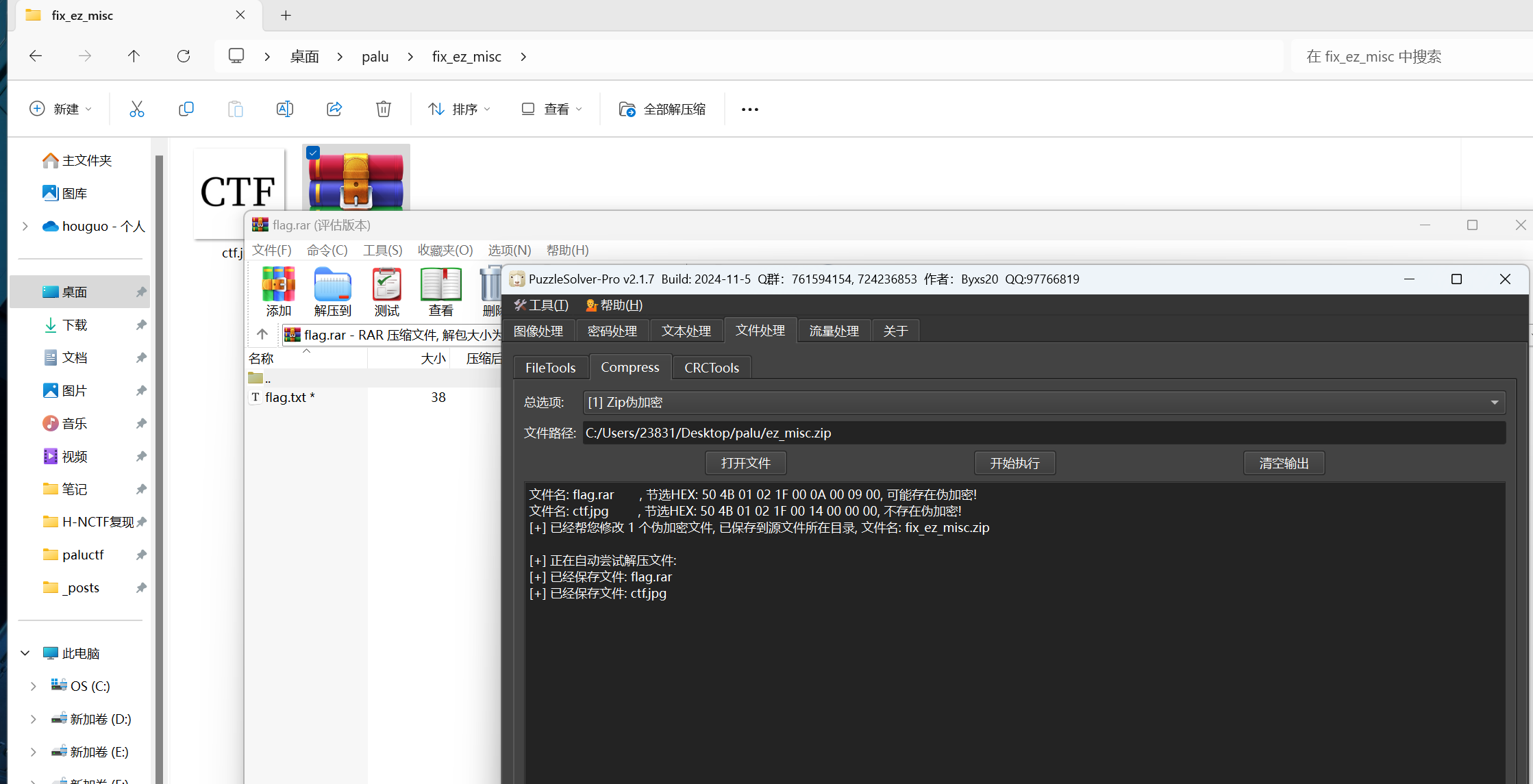

得到密码,但不是flag.rar转移密码,怀疑flag.rar是伪加密

解压压缩包得到flag

最后flag为flag{b220116fc6ca827ecf3cb6c6c06dac26}

350x350

下载附件

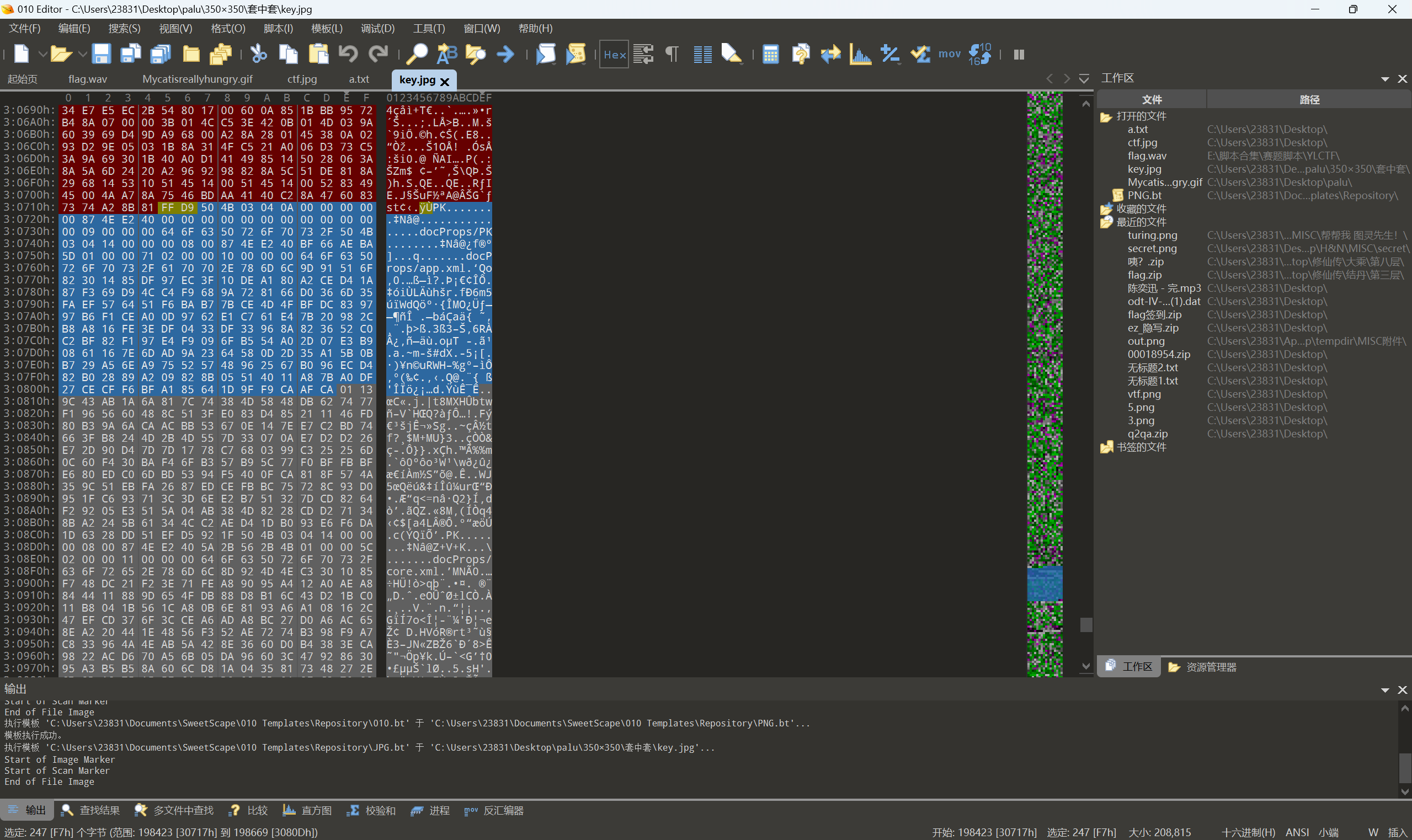

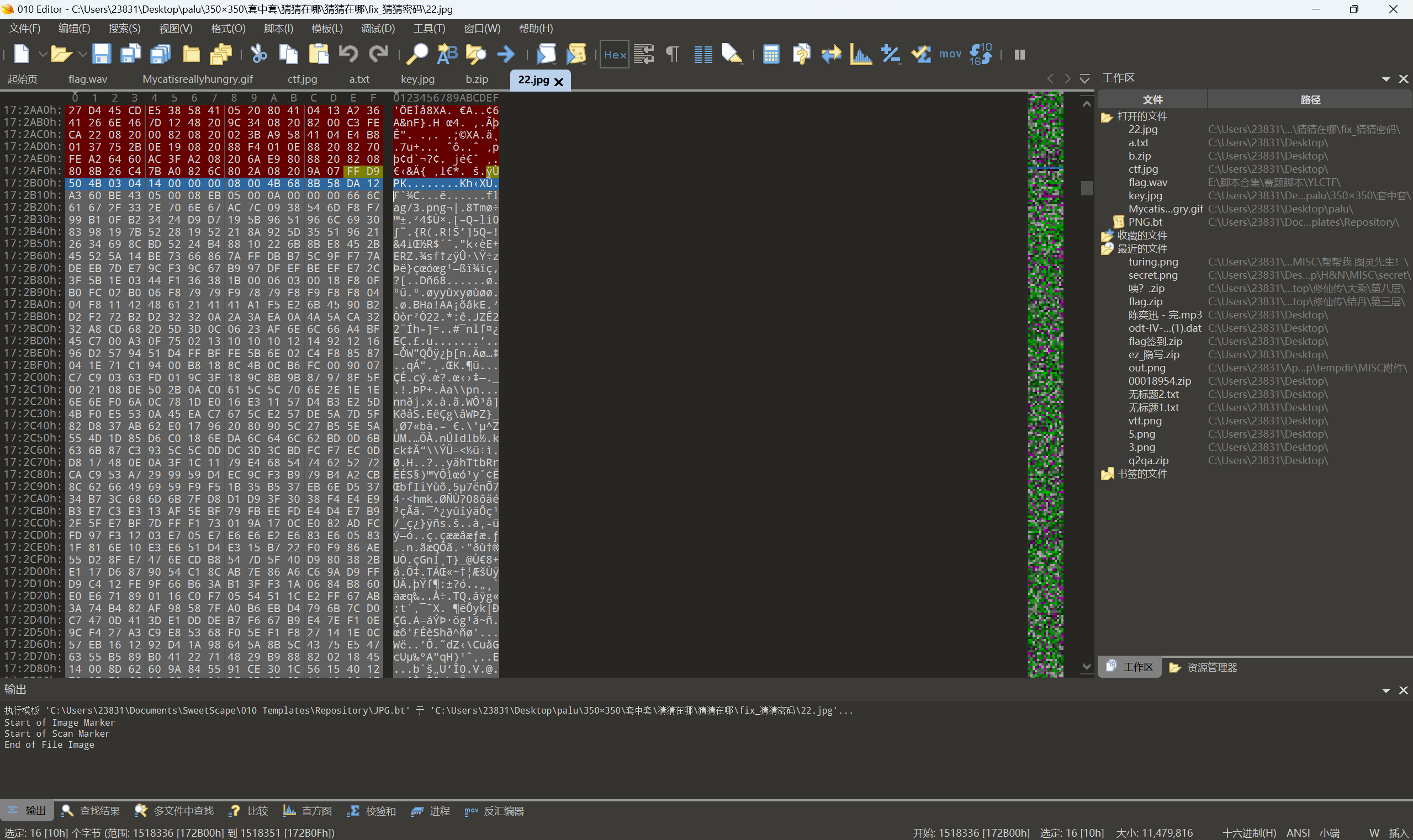

010查看key.jpg

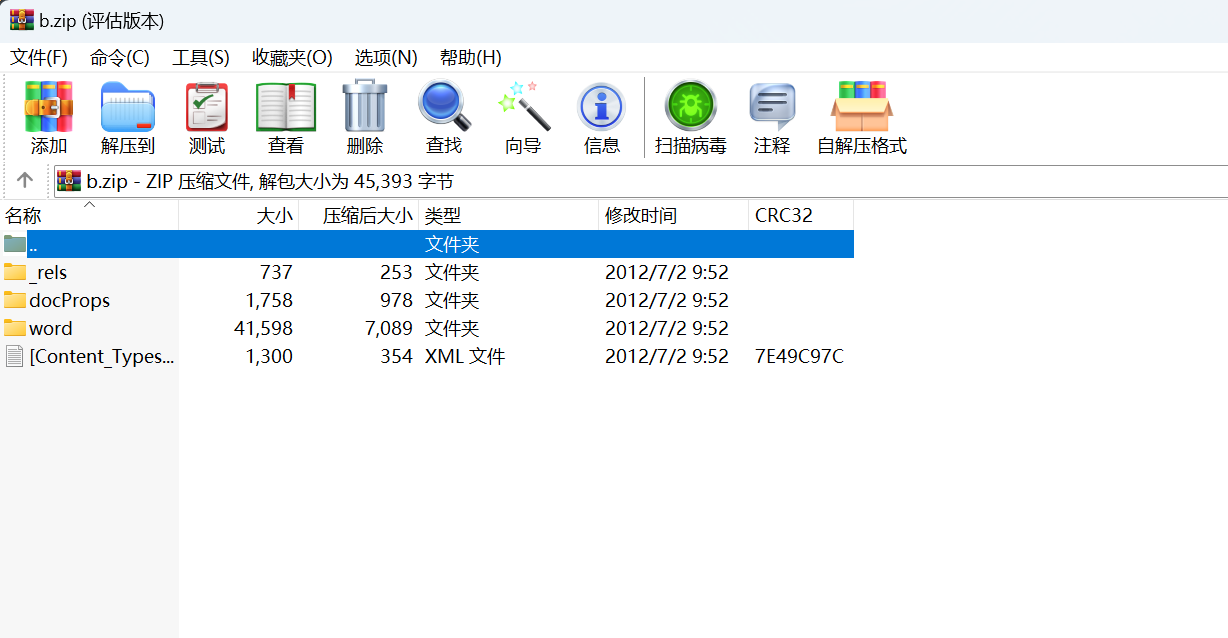

发现藏zip压缩包,提取出来

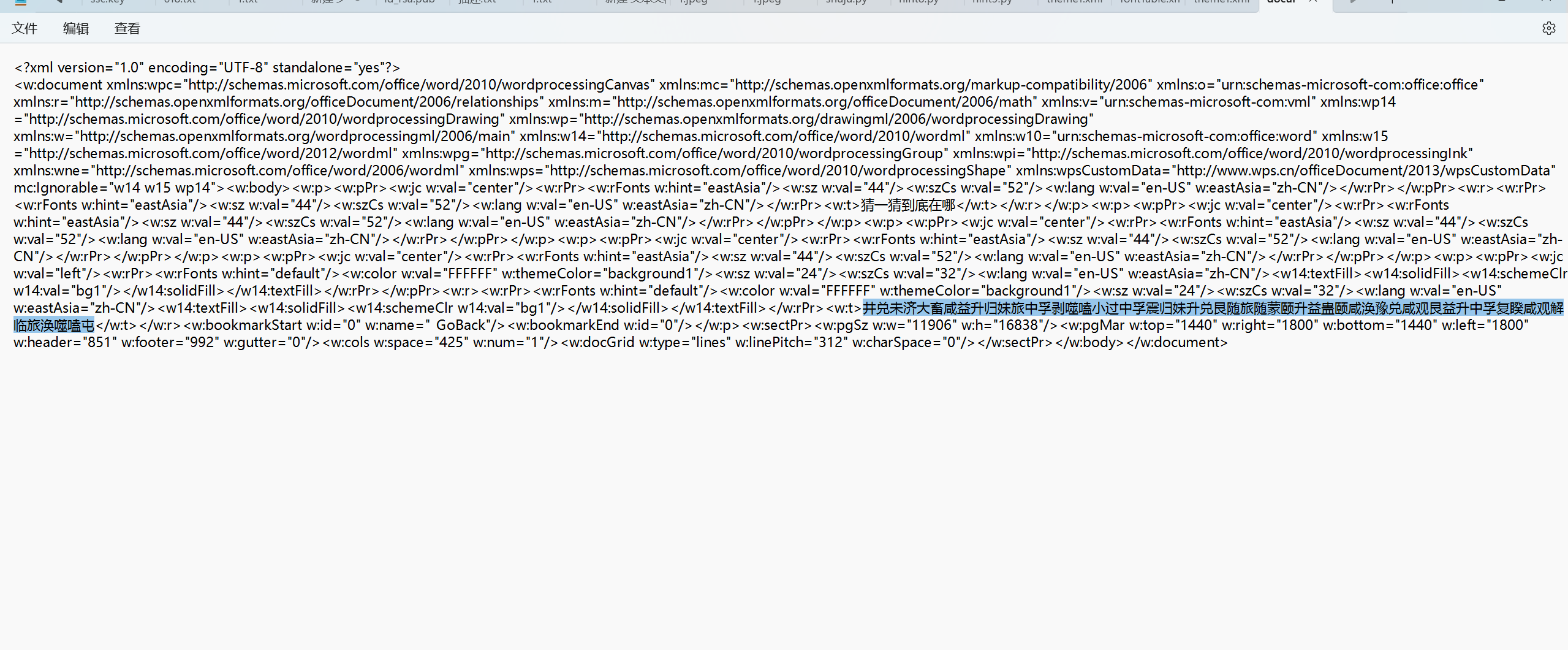

发现是word文件,找到类似六十四卦

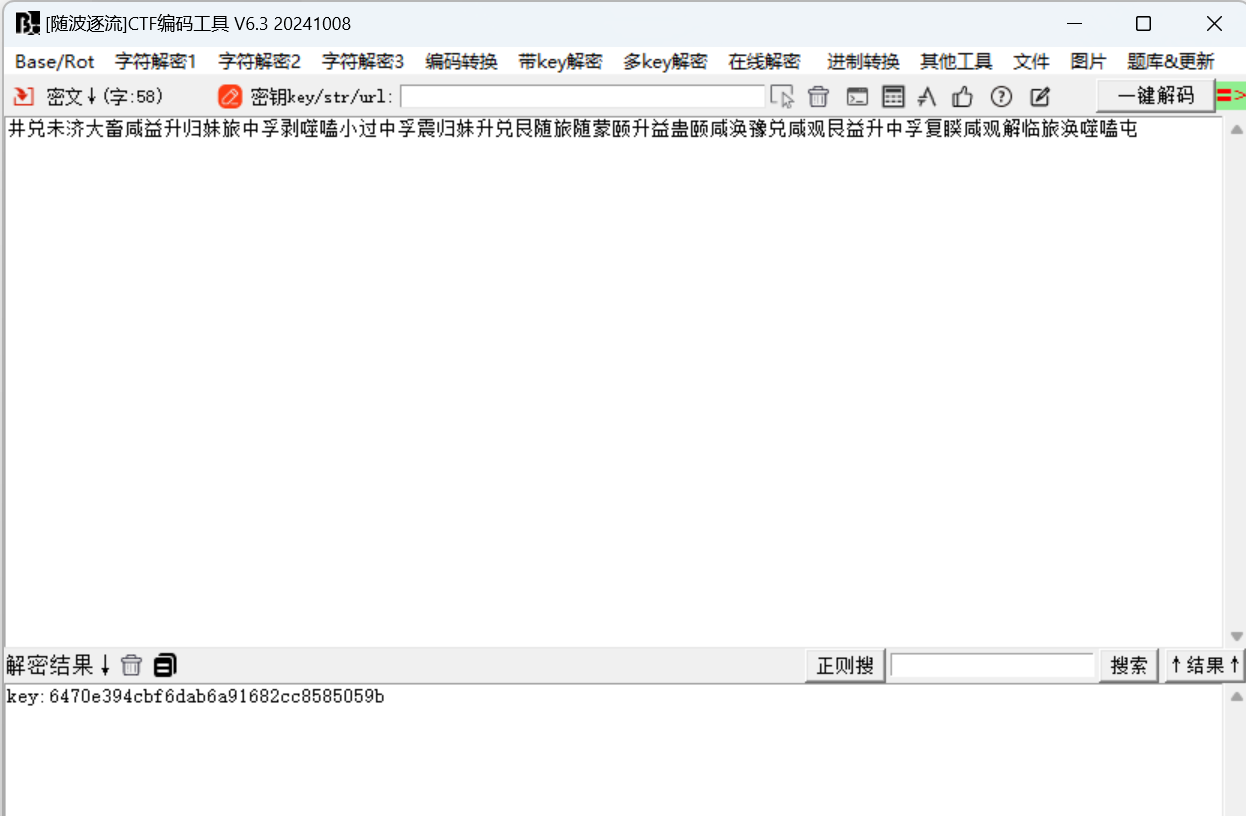

随波逐流 伏羲六十四卦解码

解压压缩包

查看key.txt内容

1 | 不在这里哦,再猜猜 |

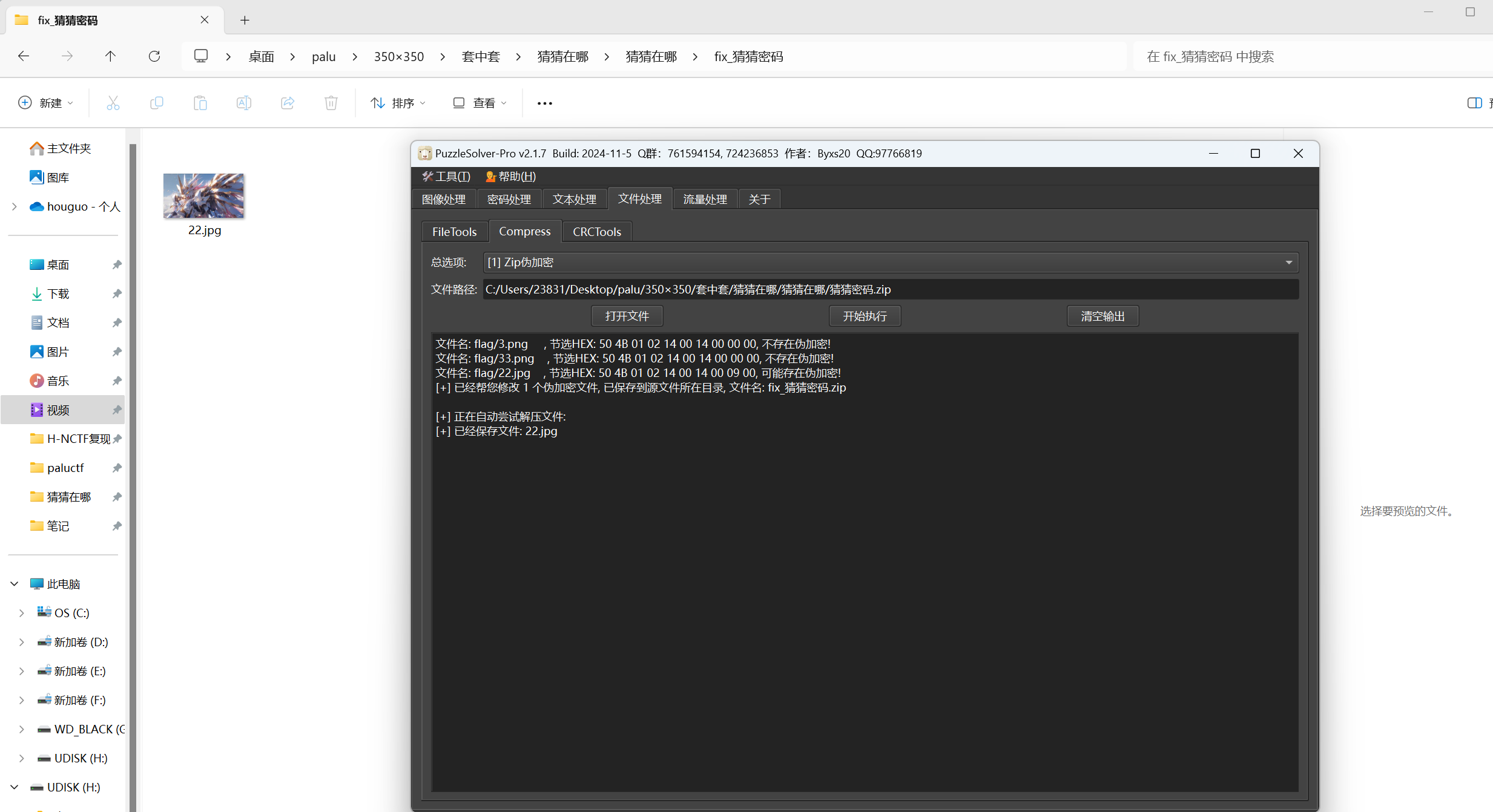

猜测压缩包密码是伪加密

010查看jpg文件

发现藏有zip文件,提取出来

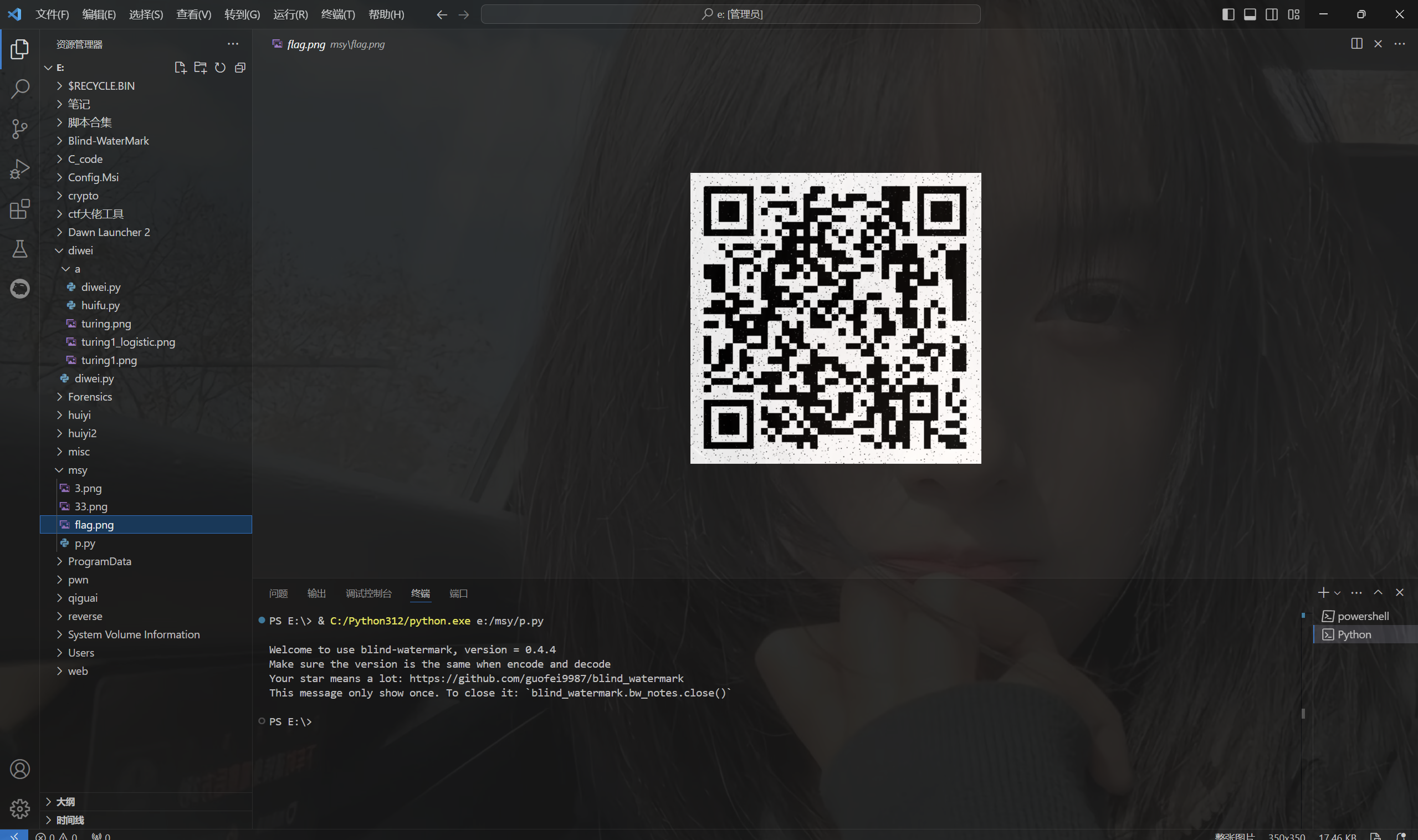

guofei9987/blind_watermark: Blind&Invisible Watermark ,图片盲水印,提取水印无须原图!

exp:

1 | from blind_watermark import WaterMark |

运行得到

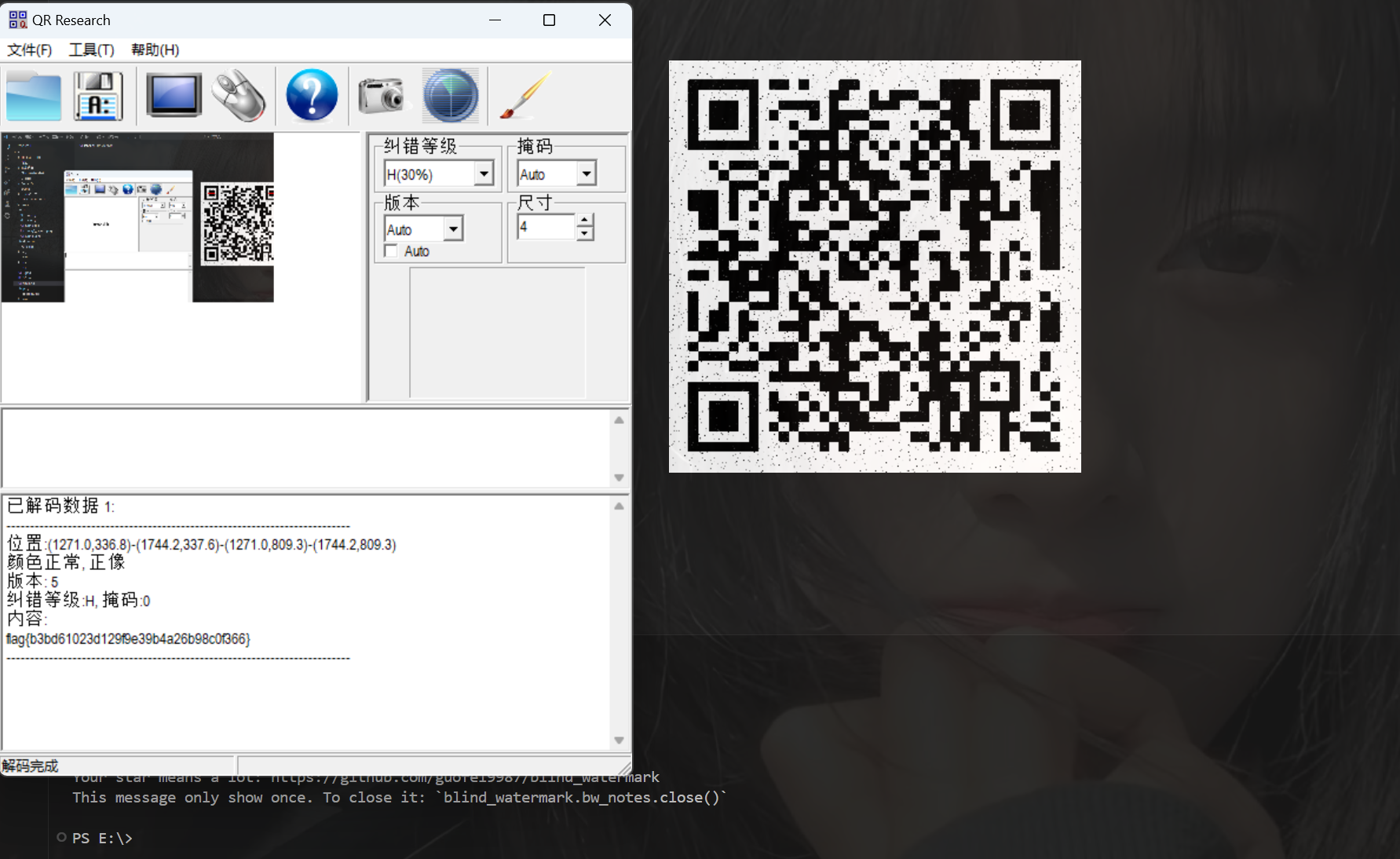

扫描二维码得到

最后flag为flag{b3bd61023d129f9e39b4a26b98c0f366}

什么协议

下载附件

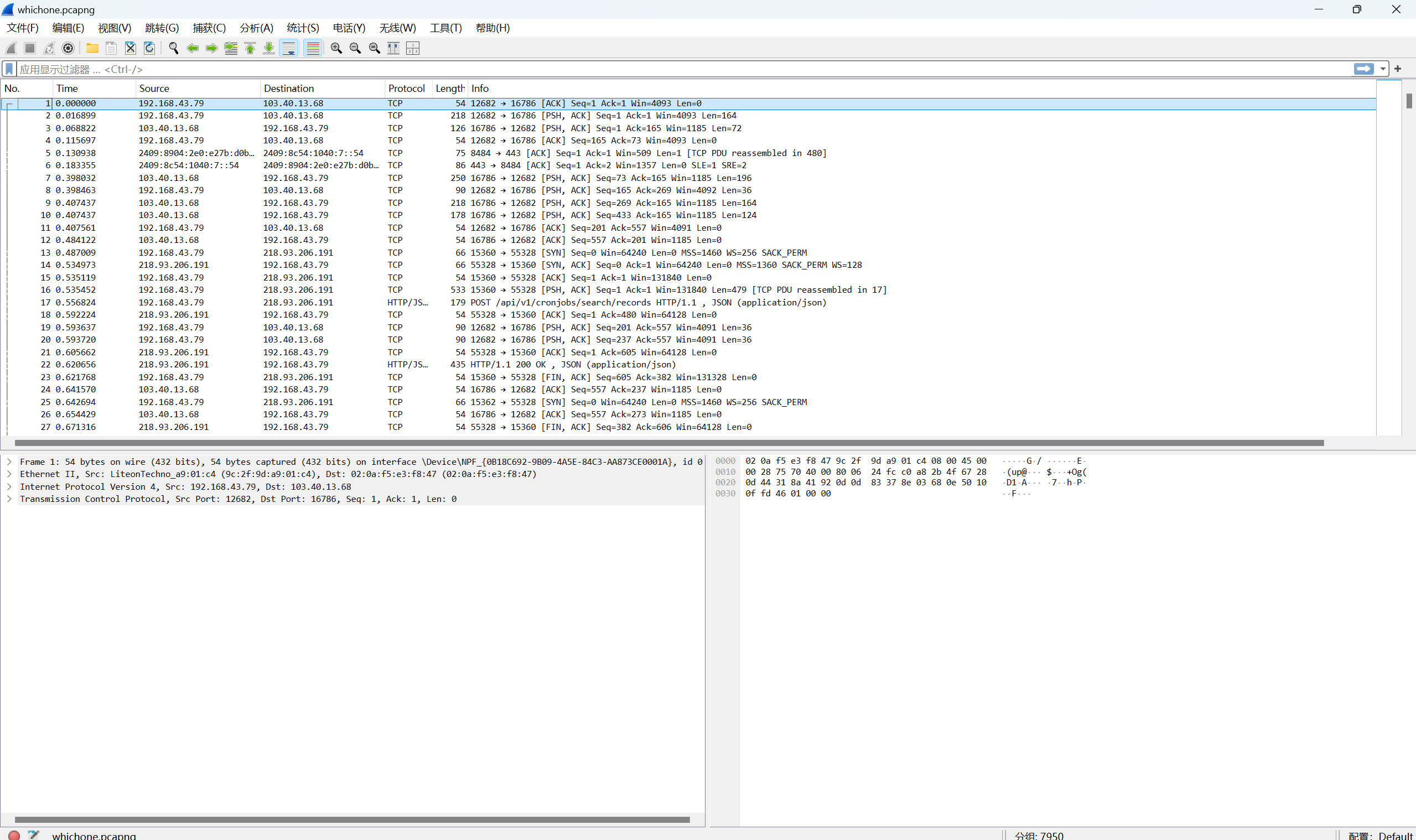

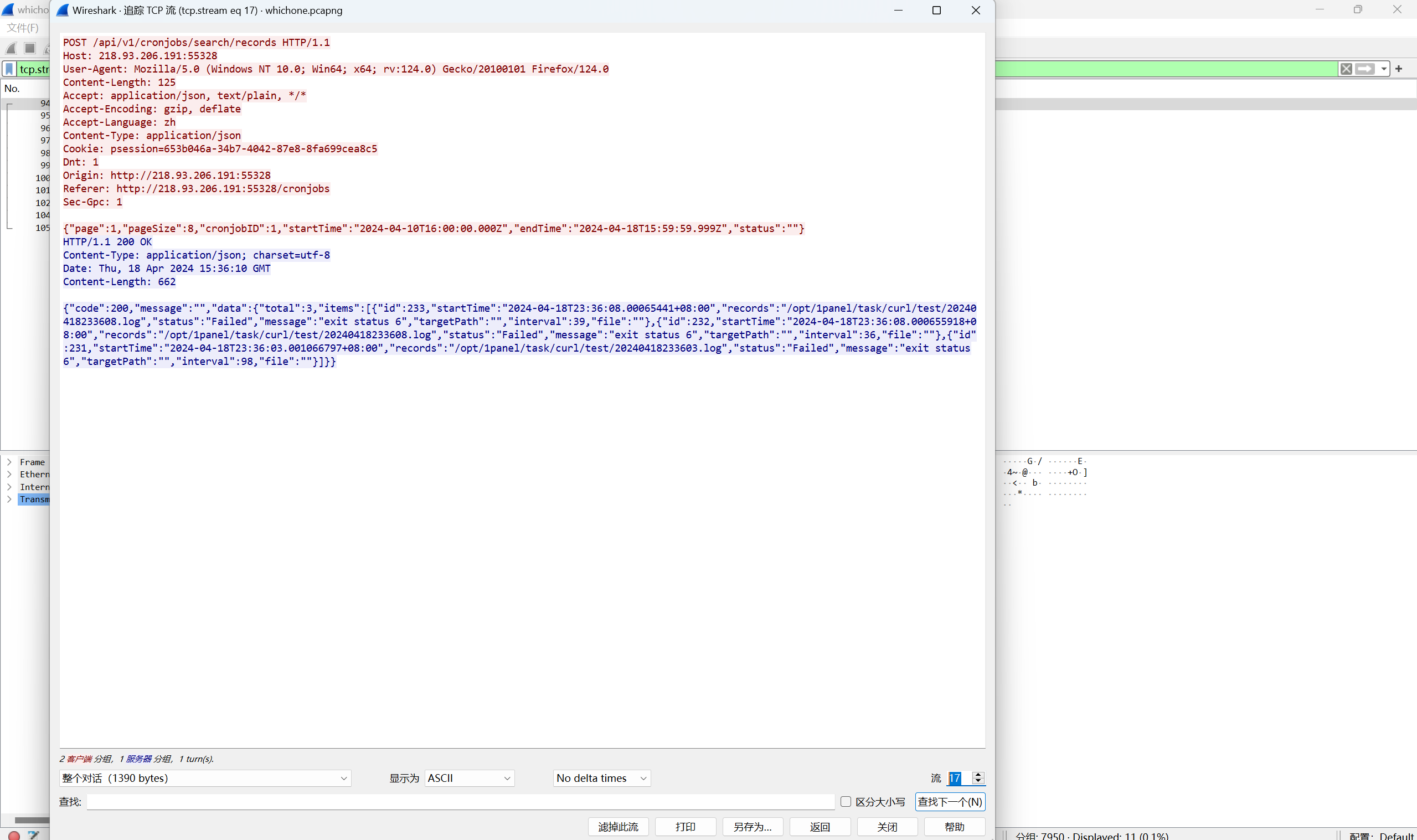

tcp追踪发现很多curl 命令

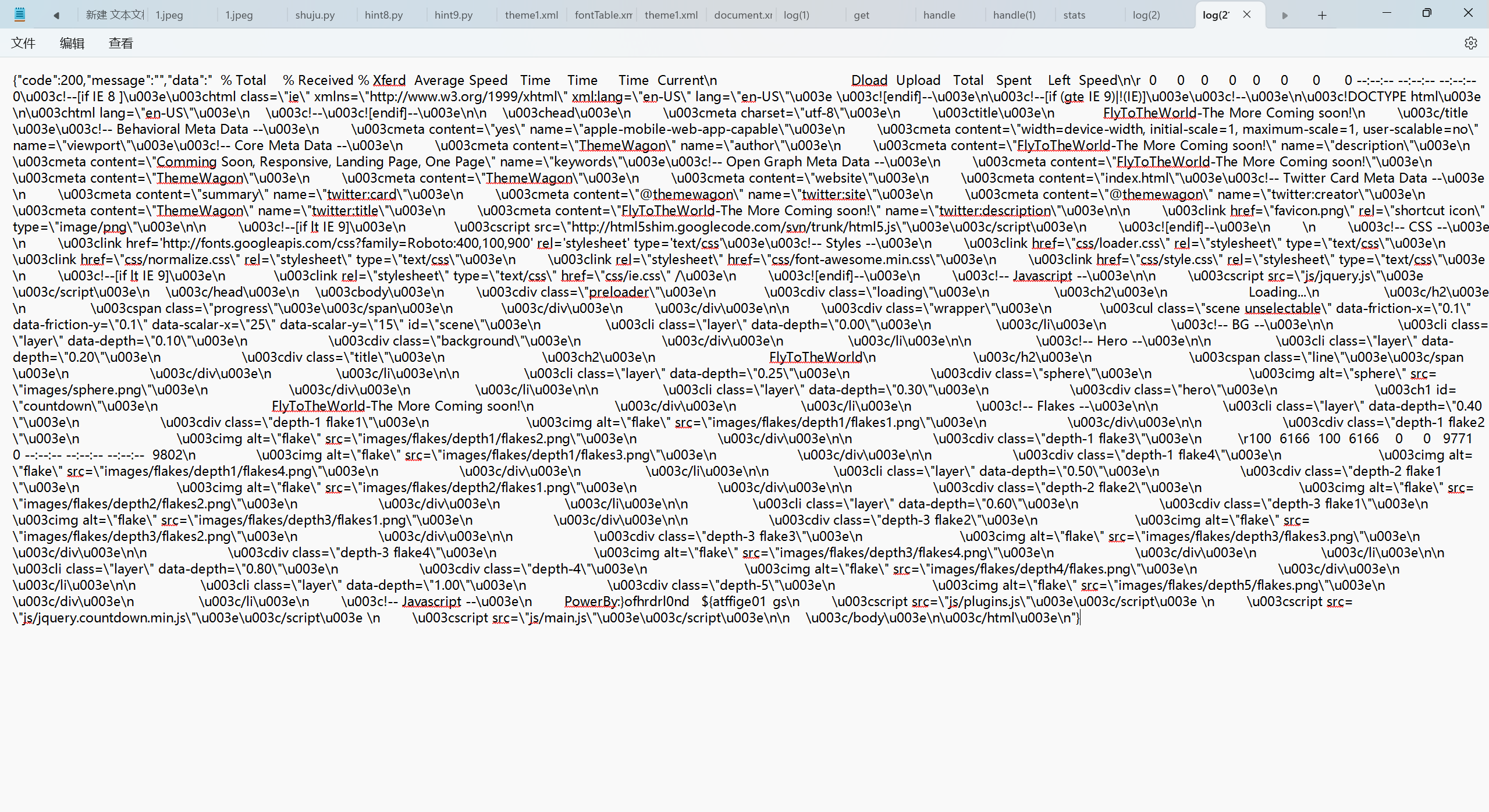

导出所有的HTTP对象,在其中发现下载了一个网页

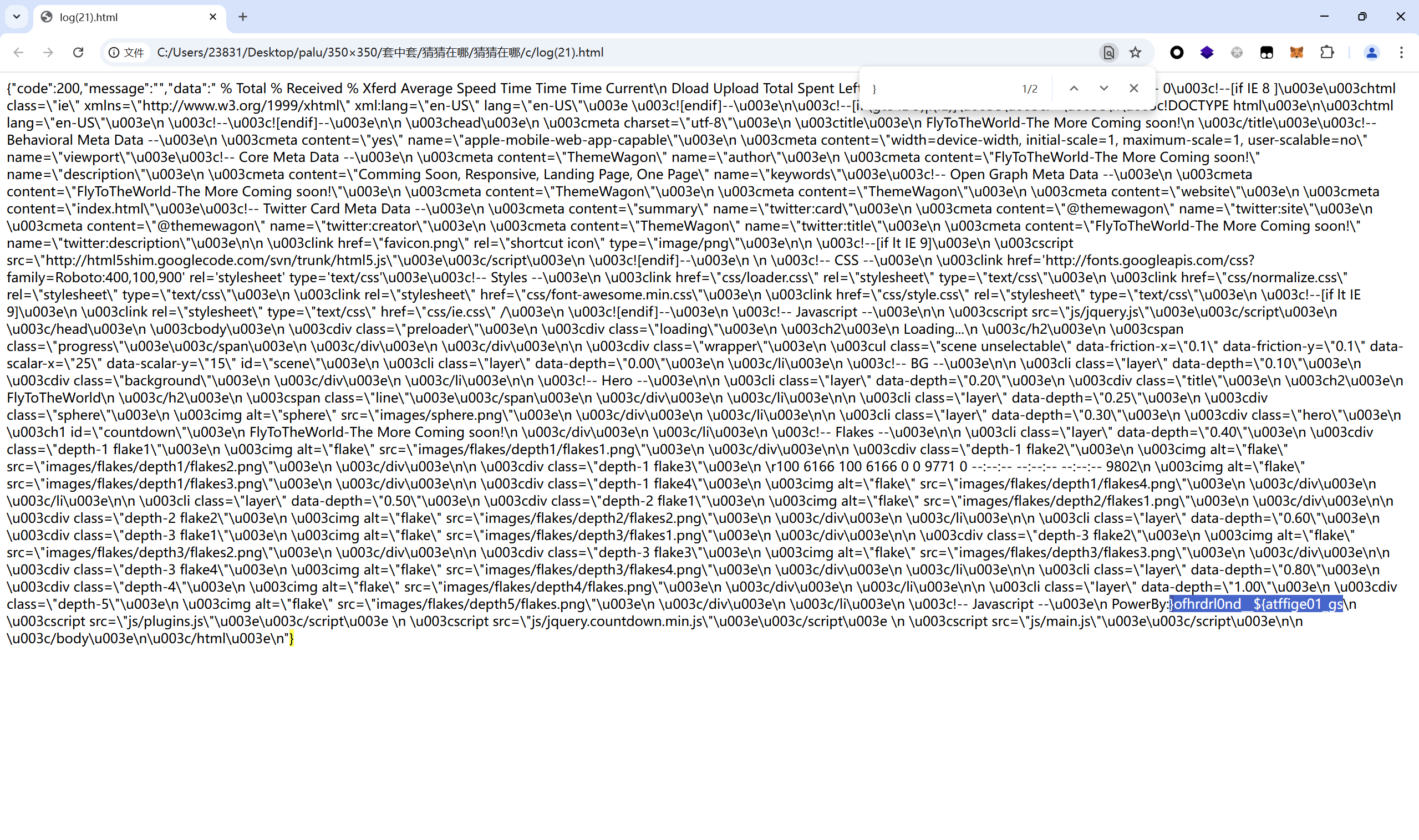

发现奇怪字符

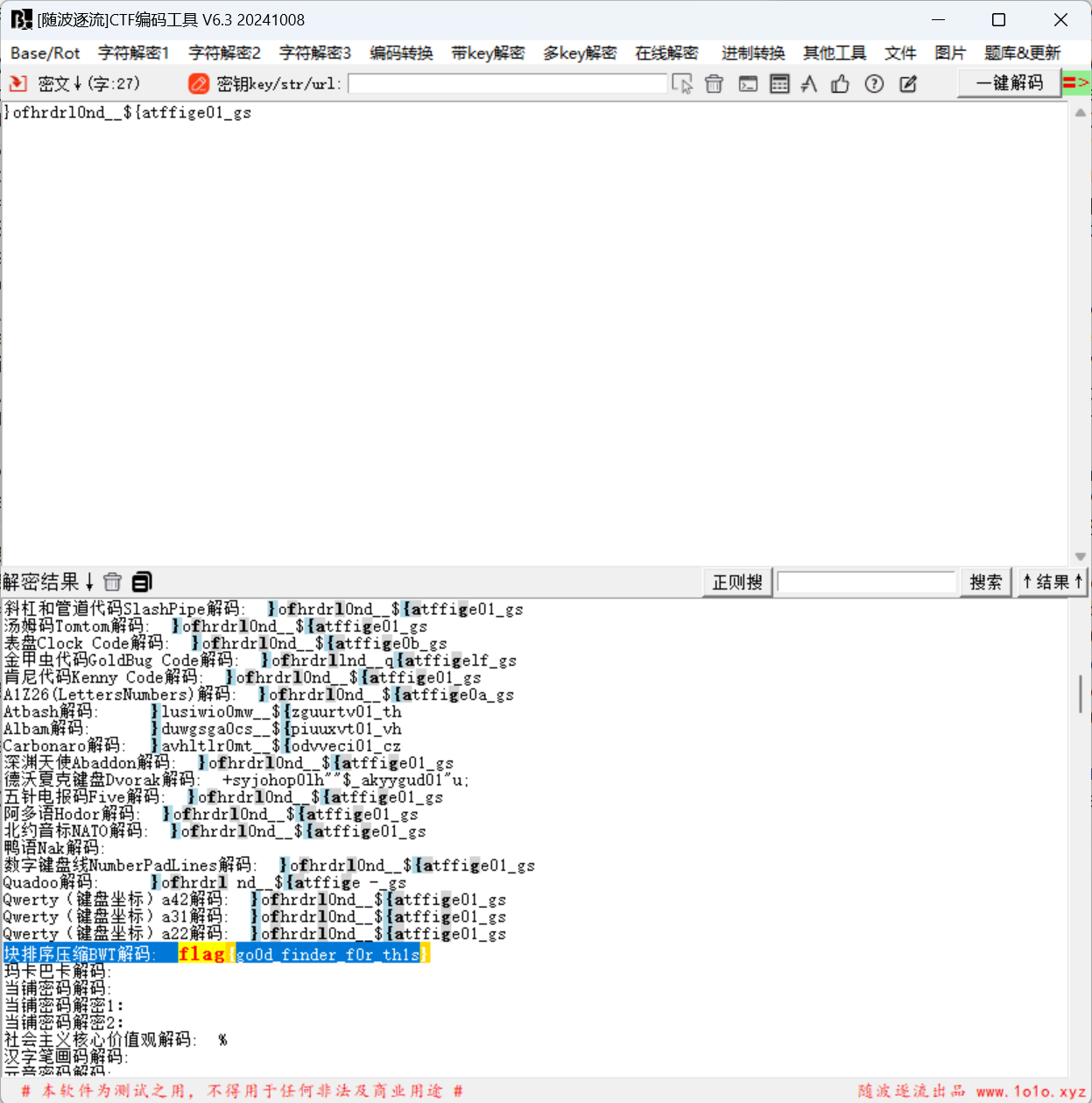

随波逐流一把梭(块排序压缩BWT解码)

最后flag为flag{go0d_finder_f0r_th1s}