题目附件:

1 2 3 4 通过百度网盘分享的文件:黑神话.rar 链接:https://pan.baidu.com/s/10HpdyR7BqXJK5TujVpGrCg?pwd=o0ky 提取码:o0ky --来自百度网盘超级会员V3的分享

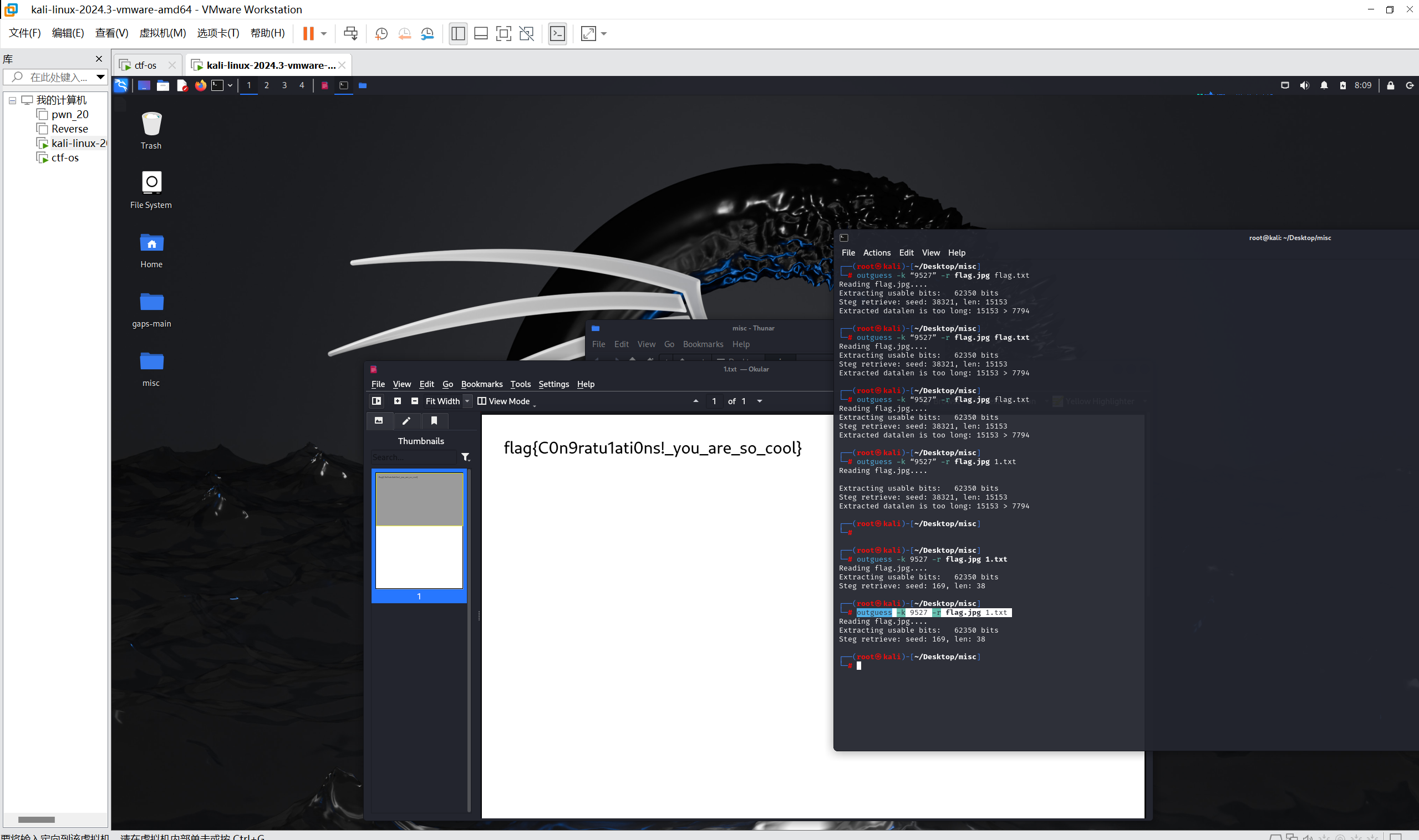

misc 1z_recover

最后flag为flag{C0n9ratu1ati0ns!_you_are_so_cool}

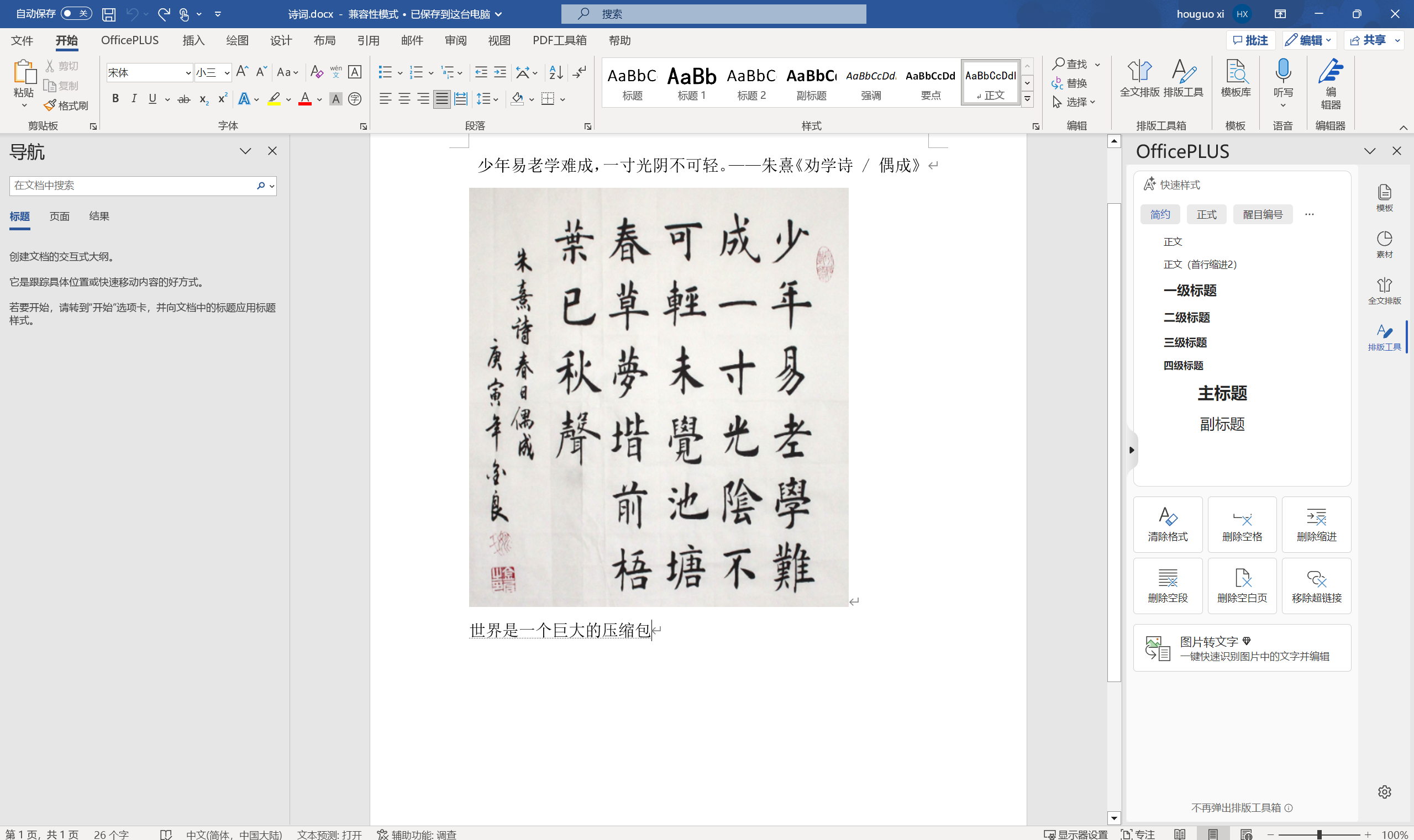

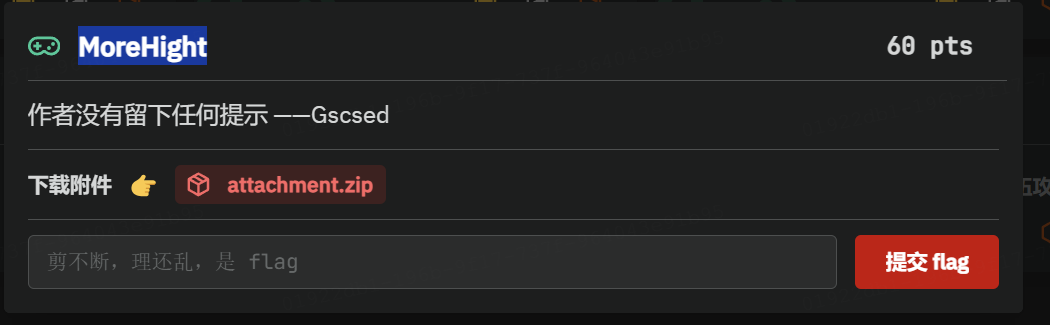

诗词

下载附件

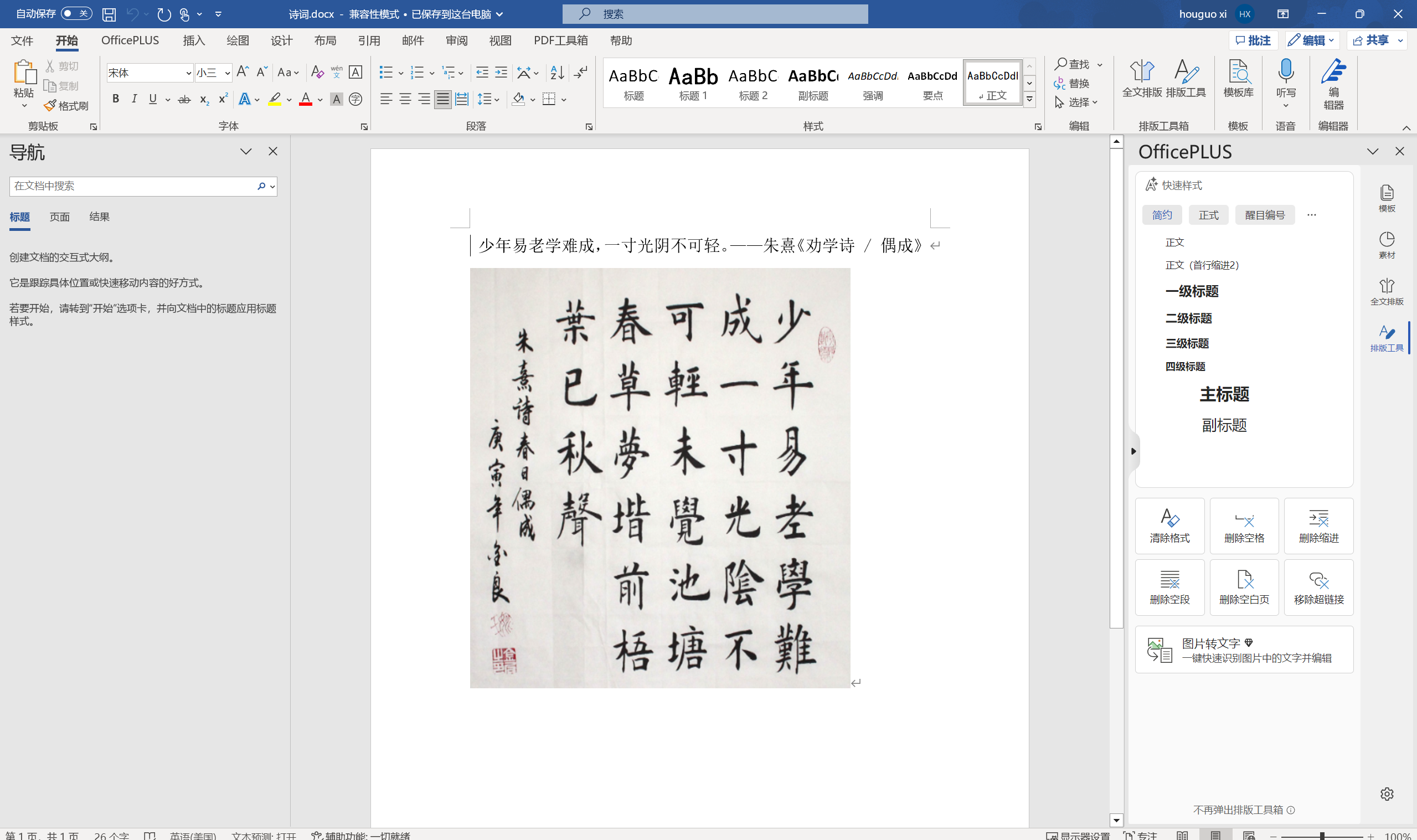

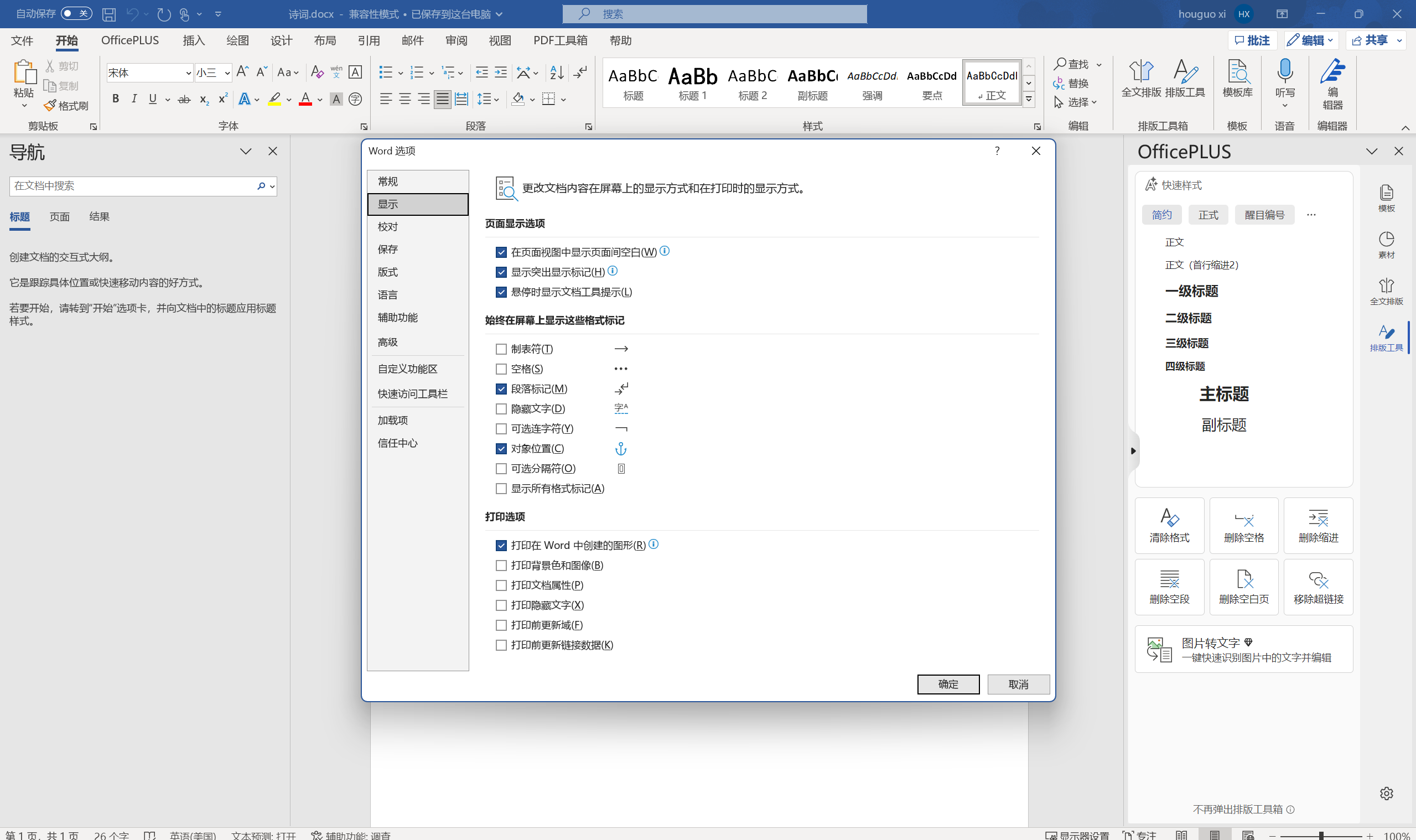

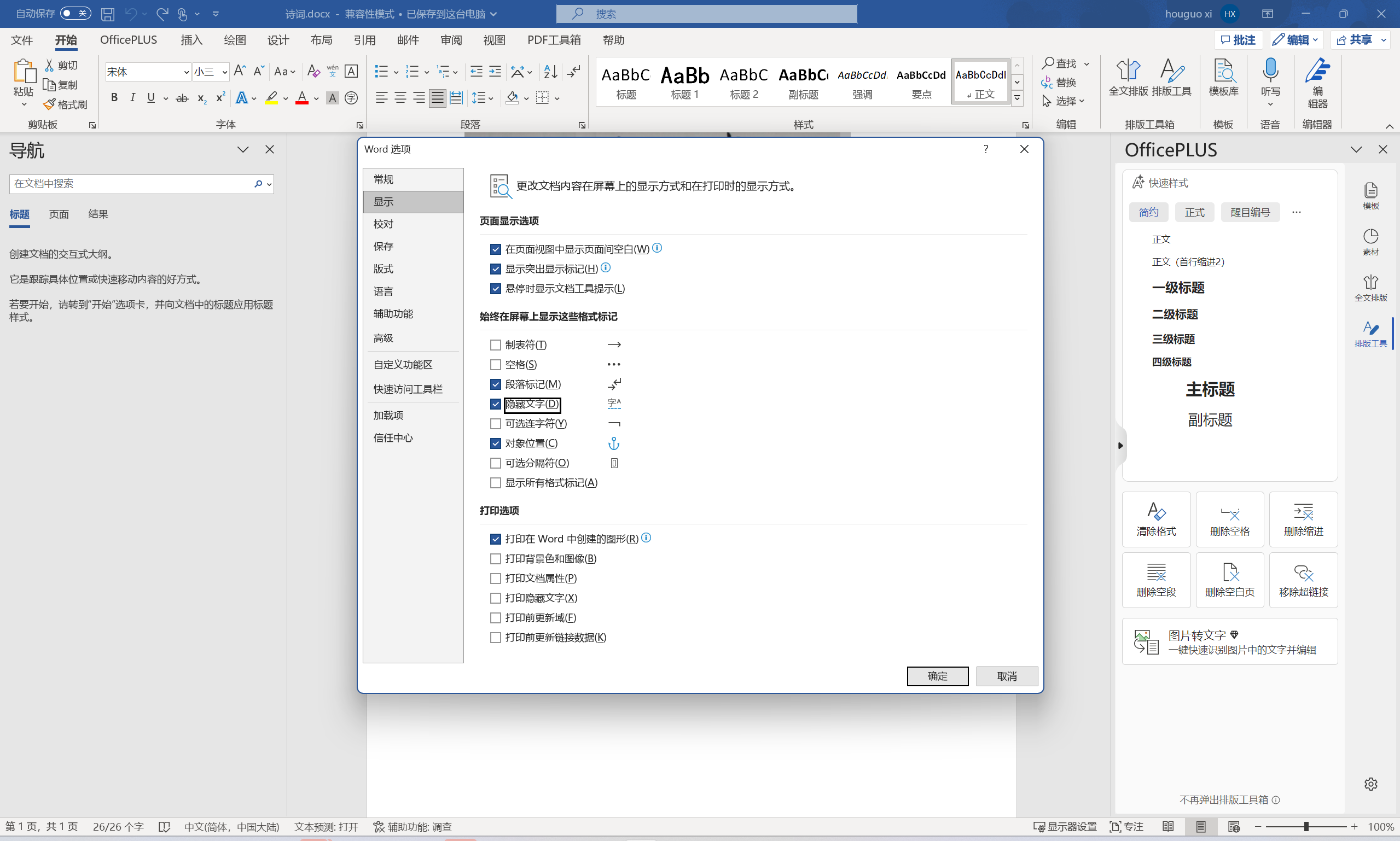

再查看发现一行字

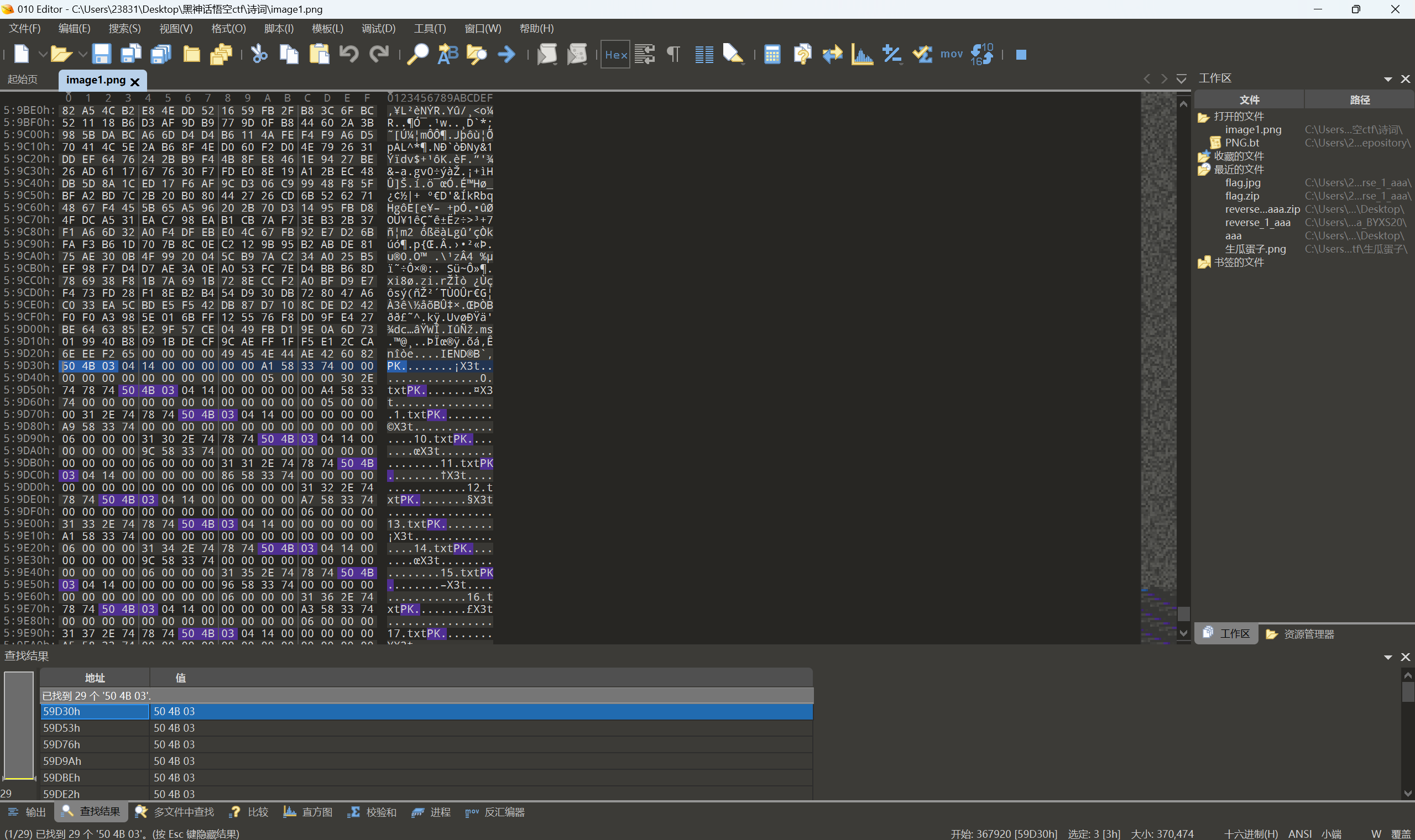

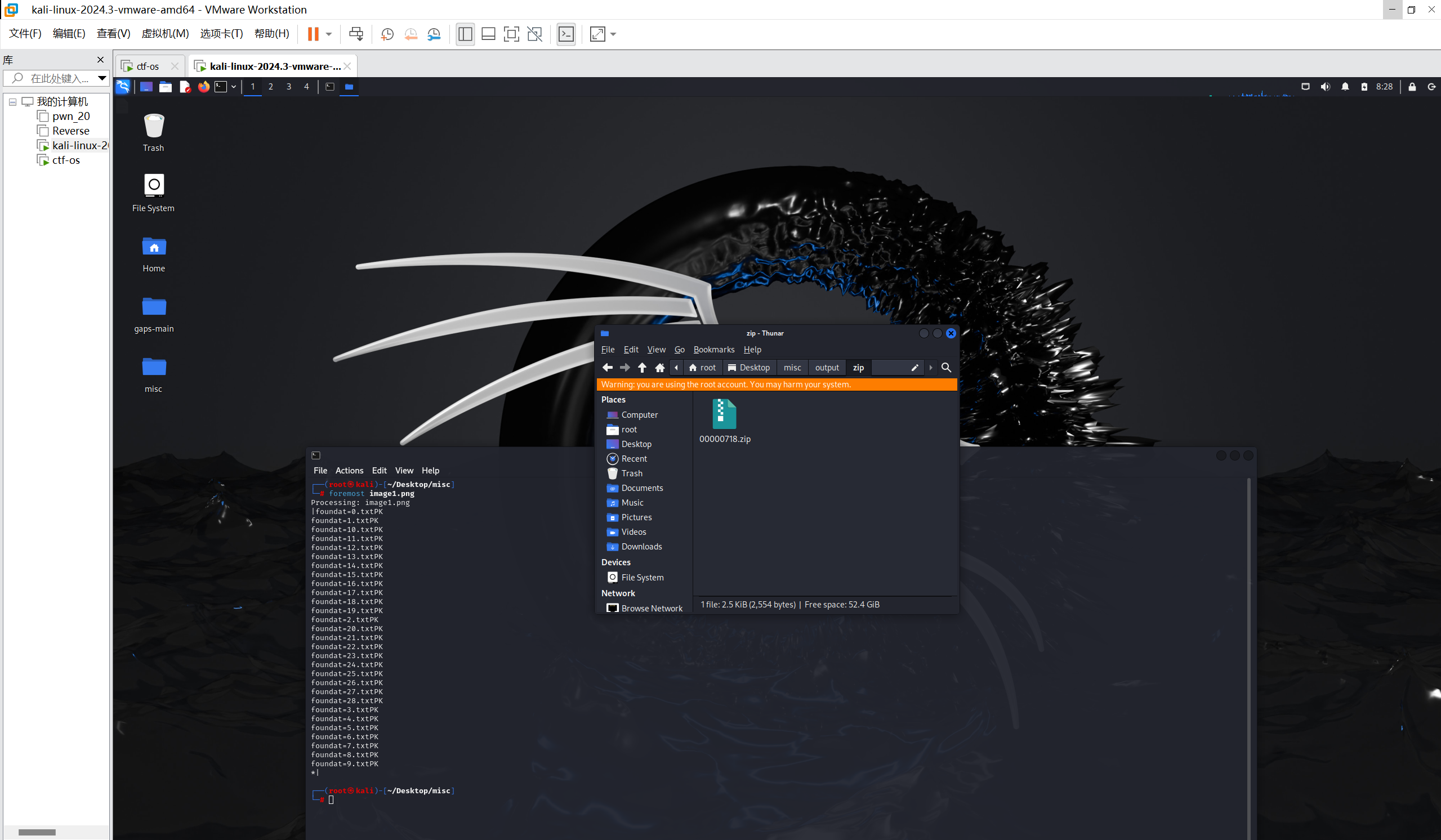

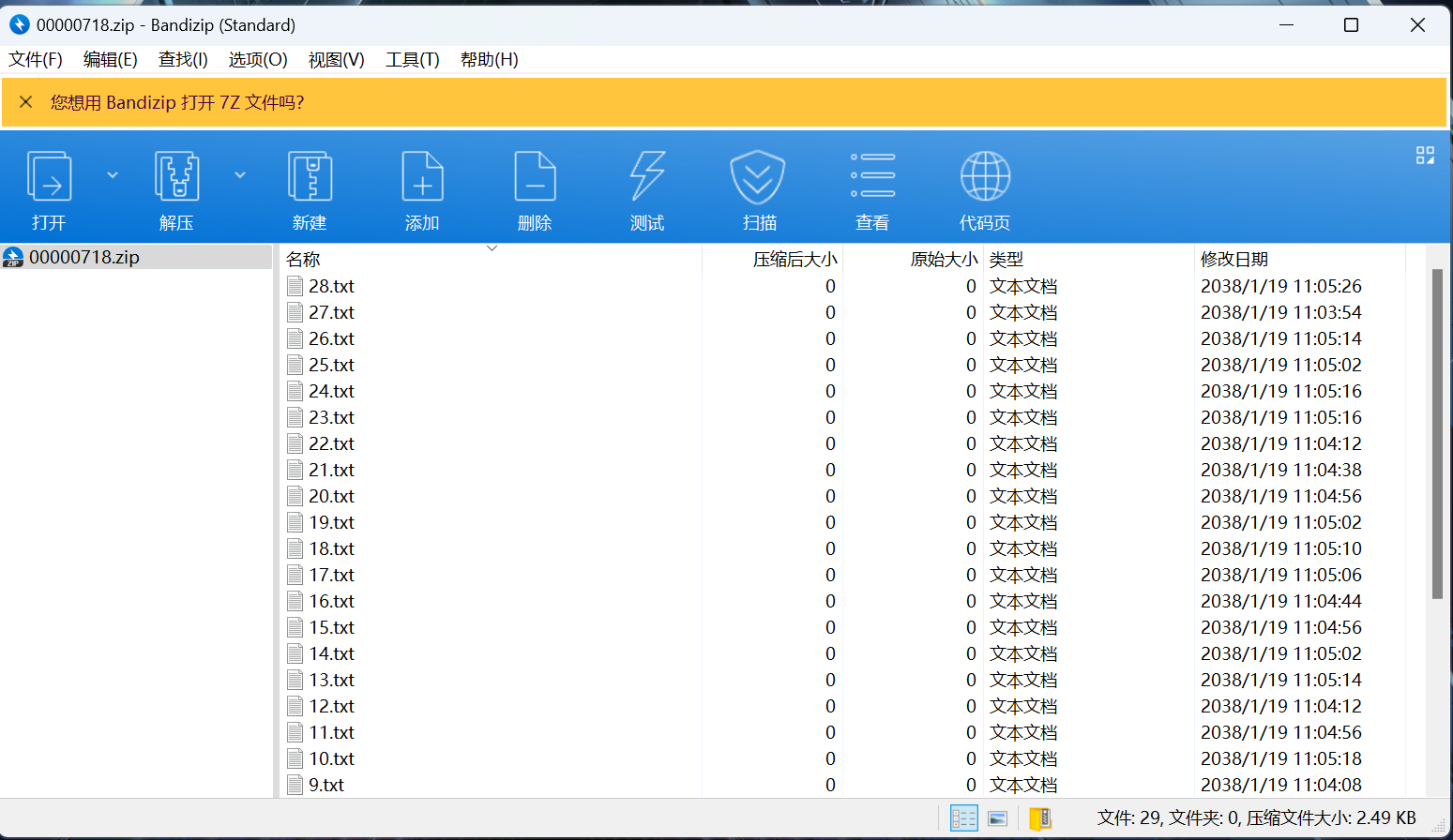

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 import os import time origin_time = 2147483001 for i in range(0,29): filename = "E:\\脚本合集\\misc\\时间戳隐写\\00000718\\{0}.txt".format(i) file_attr = os.stat(filename) #读取文件属性 create_time = int(file_attr.st_mtime) #获取创建时间 # create_time = time.strftime('%Y-%m-%d %H:%M:%S',time.localtime(create_time))#转为标准格式 key = str(create_time - origin_time) # print(key, end = " ") print(chr(int(key)),end = "") # ekag{/g!Y/u_3qe_Sime_M3sseq!} # flbh|0h"Z0v`4rf`Tjnf`N4ttfr"~

得到flag为flag{0h!Y0u_4re_Time_M4ster!}

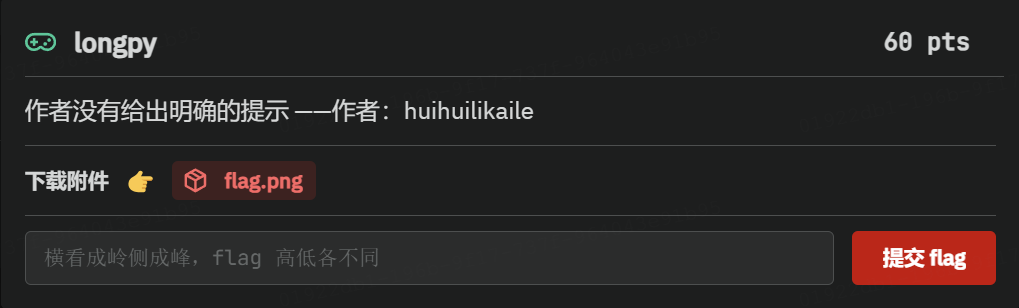

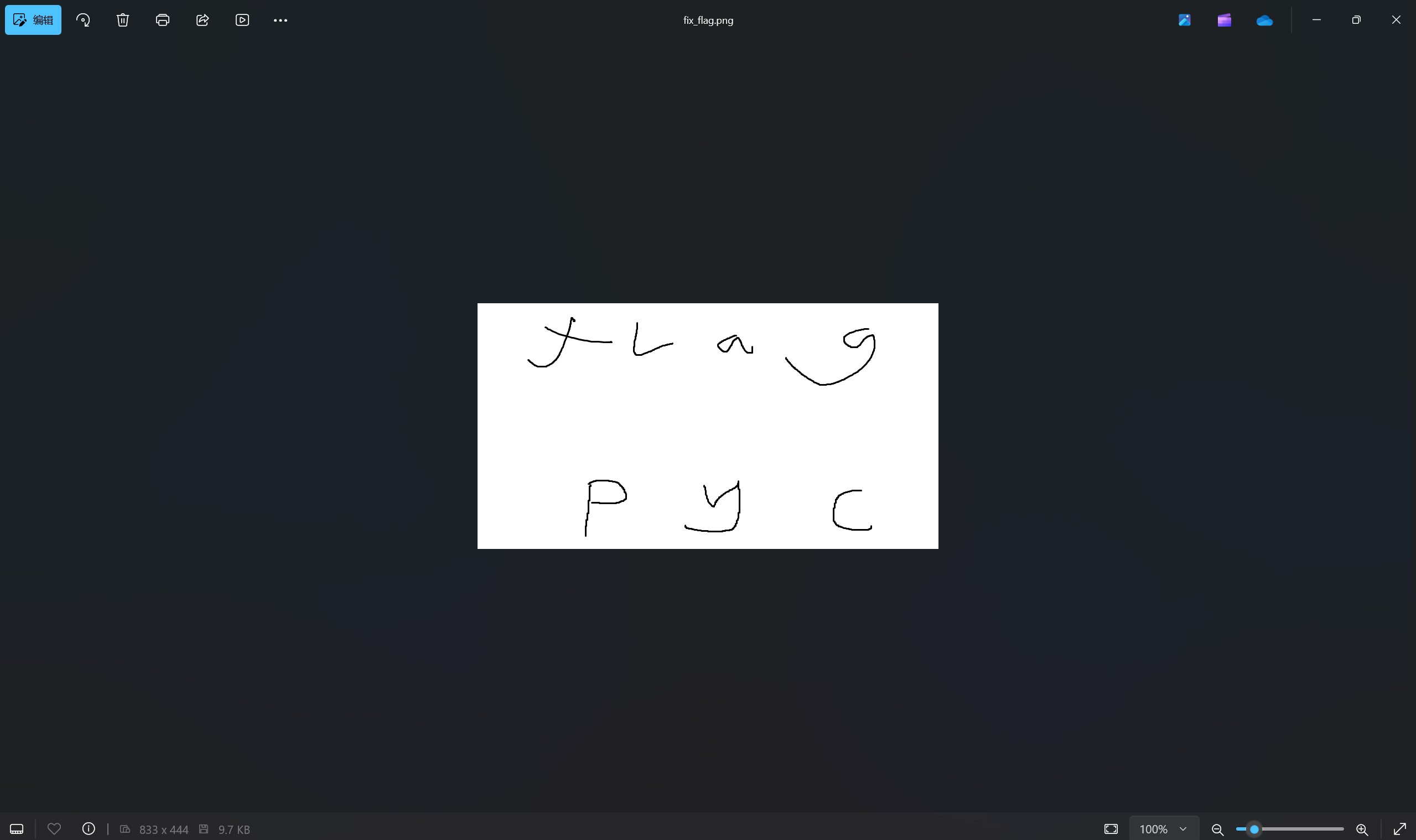

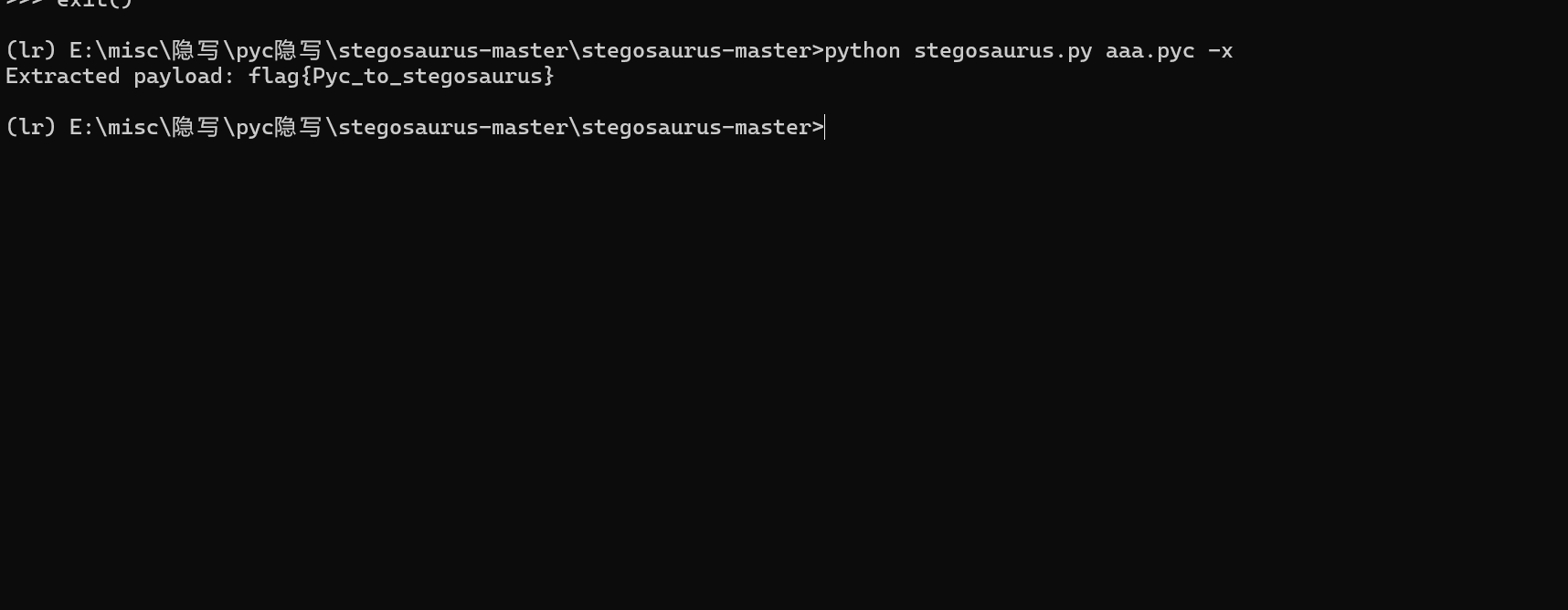

longpy

下载附件

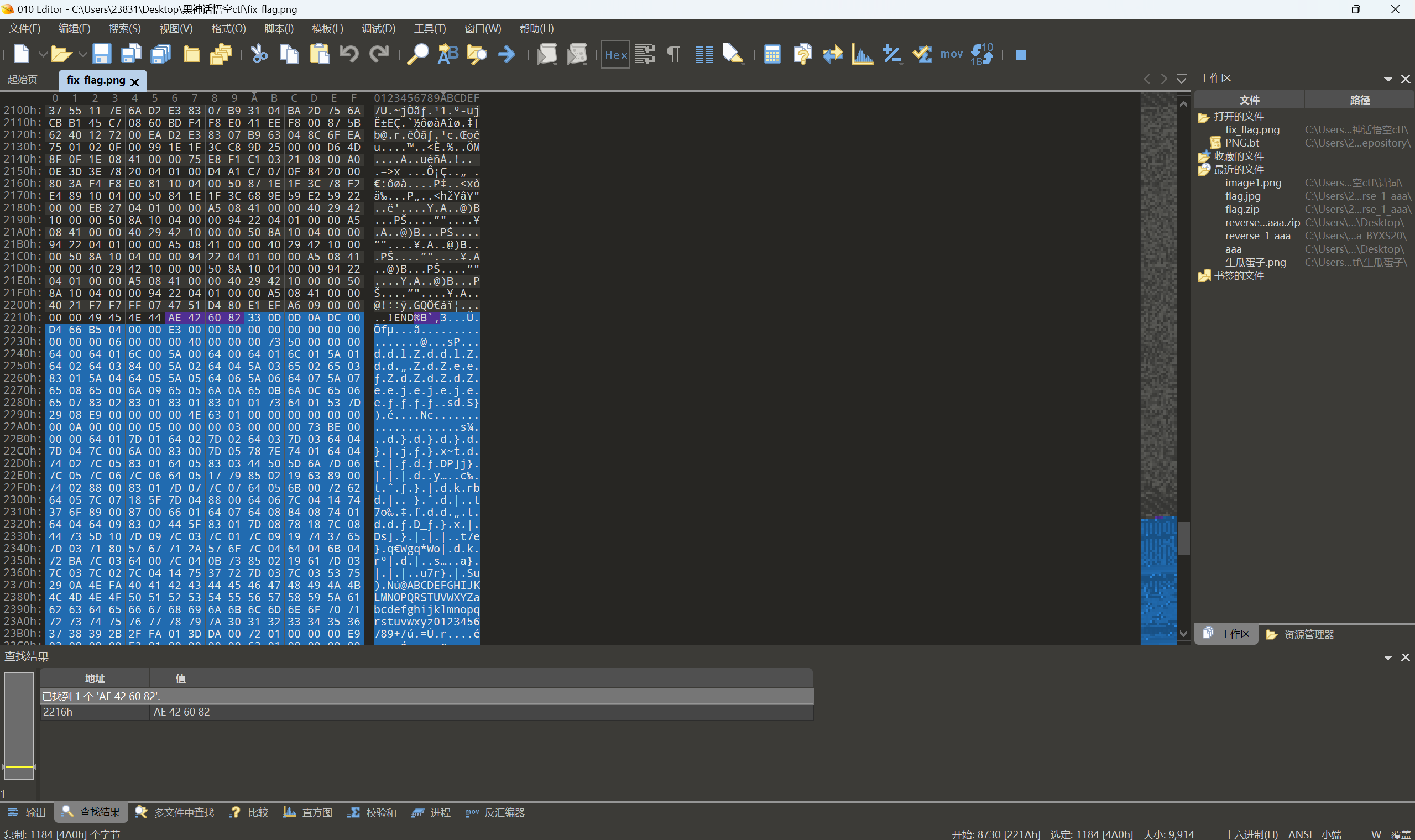

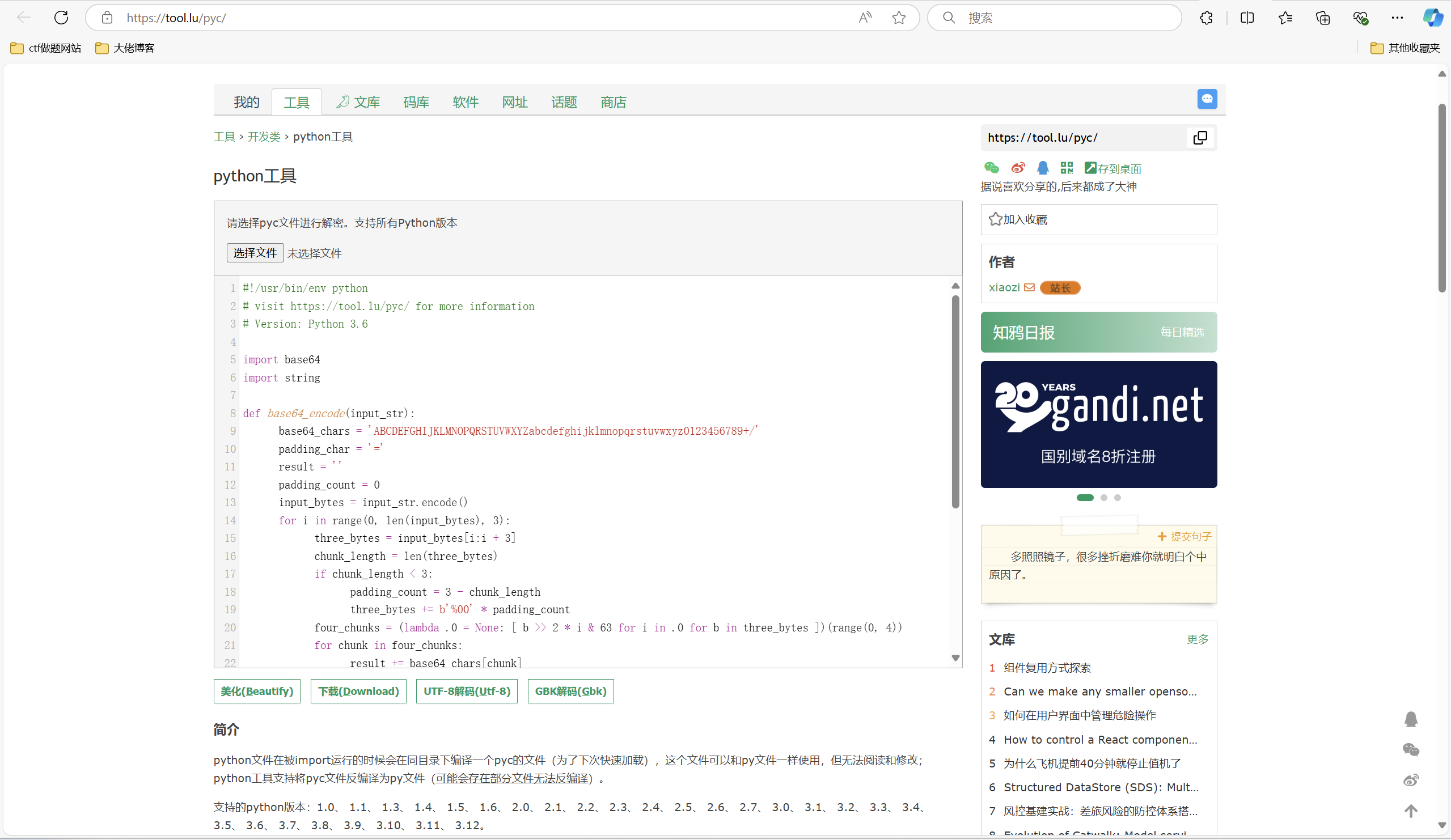

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 #!/usr/bin/env python # visit https://tool.lu/pyc/ for more information # Version: Python 3.6 import base64 import string def base64_encode(input_str): base64_chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/' padding_char = '=' result = '' padding_count = 0 input_bytes = input_str.encode() for i in range(0, len(input_bytes), 3): three_bytes = input_bytes[i:i + 3] chunk_length = len(three_bytes) if chunk_length < 3: padding_count = 3 - chunk_length three_bytes += b'%00' * padding_count four_chunks = (lambda .0 = None: [ b >> 2 * i & 63 for i in .0 for b in three_bytes ])(range(0, 4)) for chunk in four_chunks: result += base64_chars[chunk] if padding_count > 0: result = result[:-padding_count] result += padding_char * padding_count return result original_string = 'Hello, world!' encoded_string = base64_encode(original_string) str1 = 'KgHoPfmcONLbTNCWS7oZ' string1 = '0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZnopqrstuvwxyzabcdefghijklm+/' string2 = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/' print(base64.b64decode(str1.translate(str.maketrans(string1, string2))))

base换表

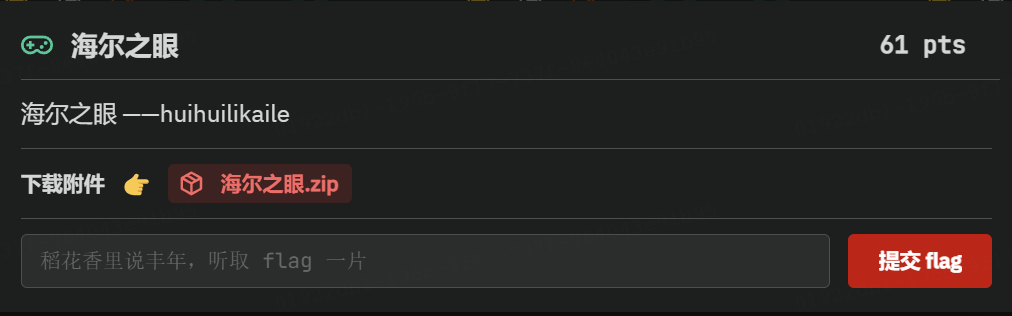

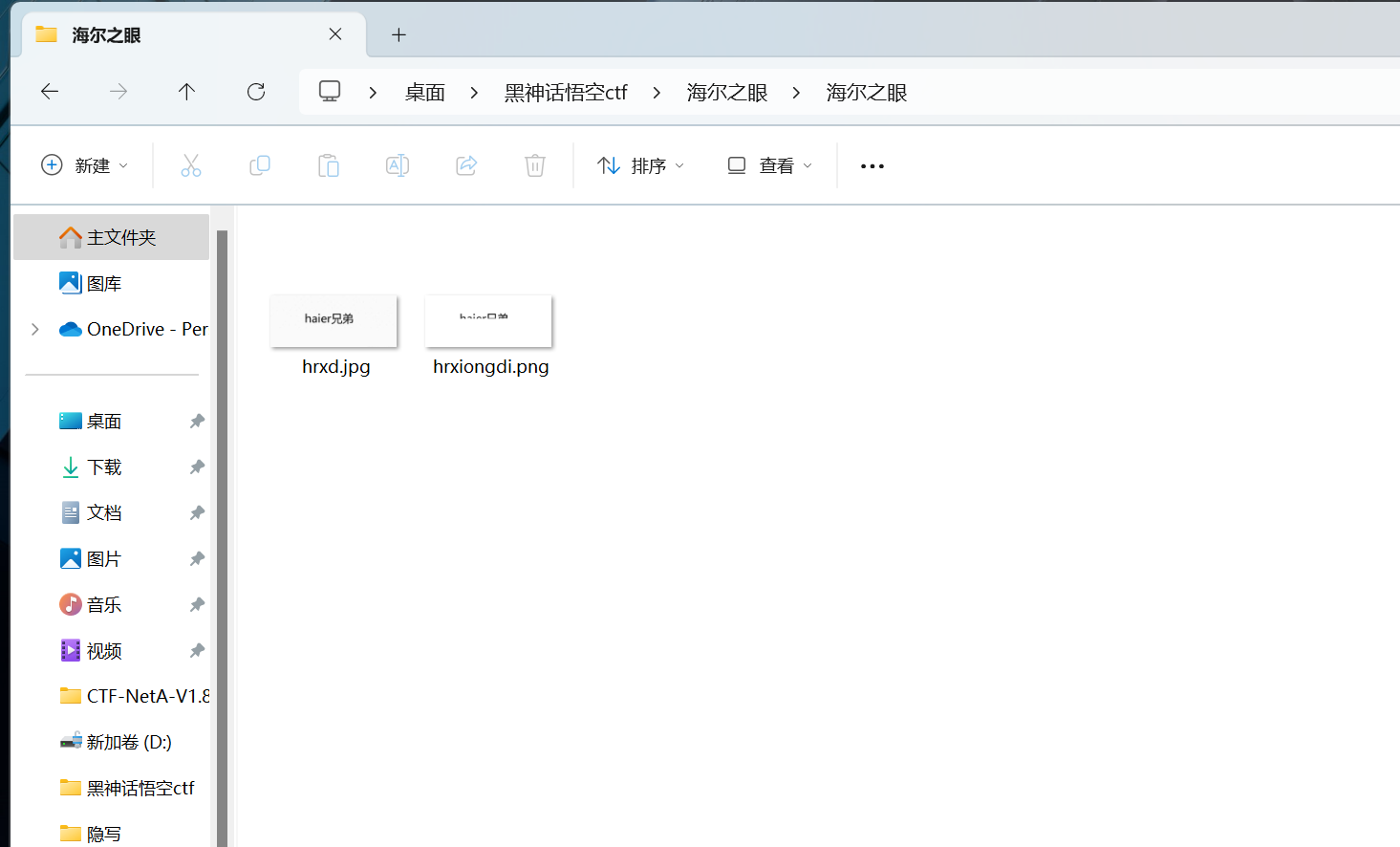

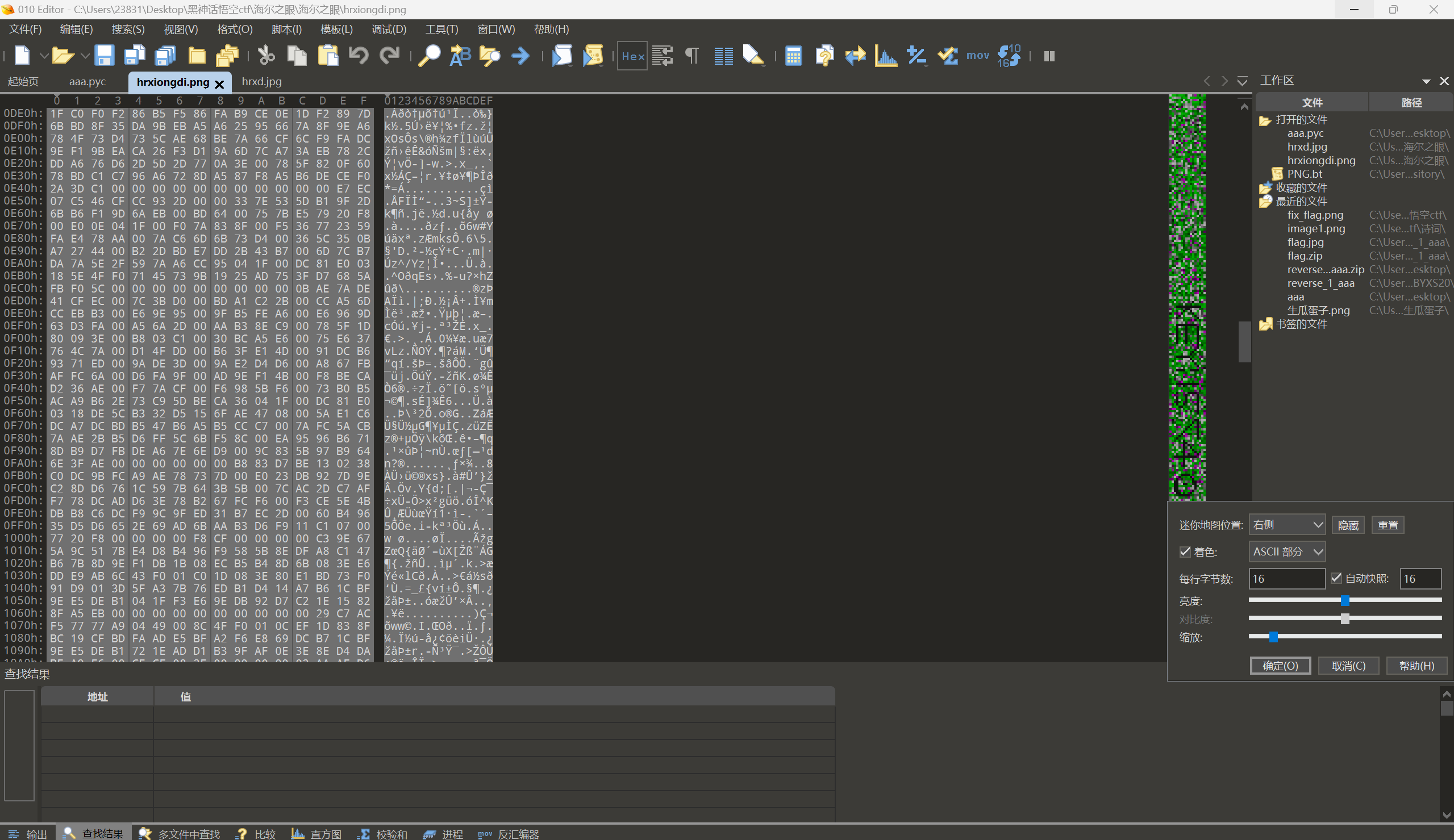

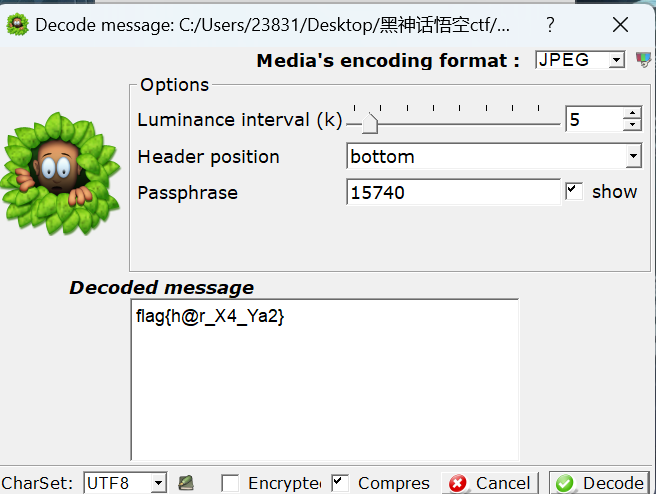

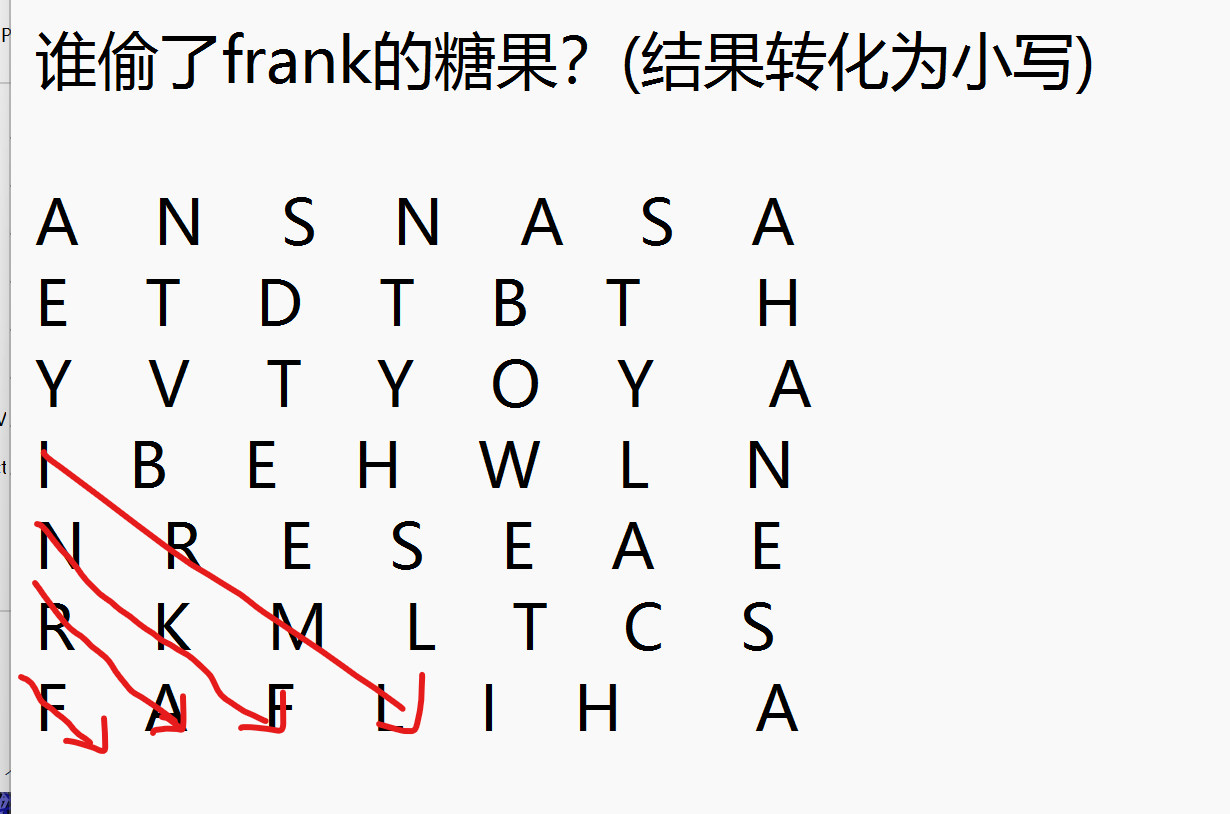

海尔之眼 15740

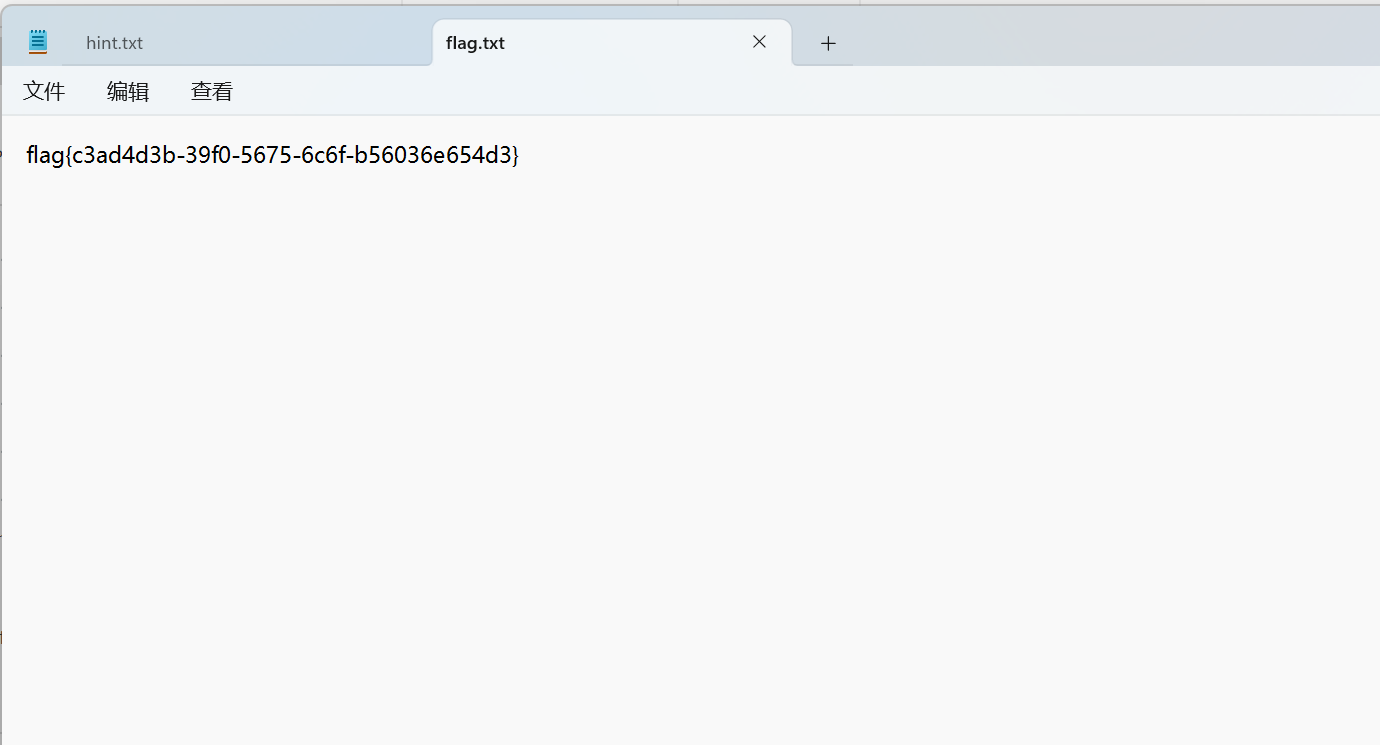

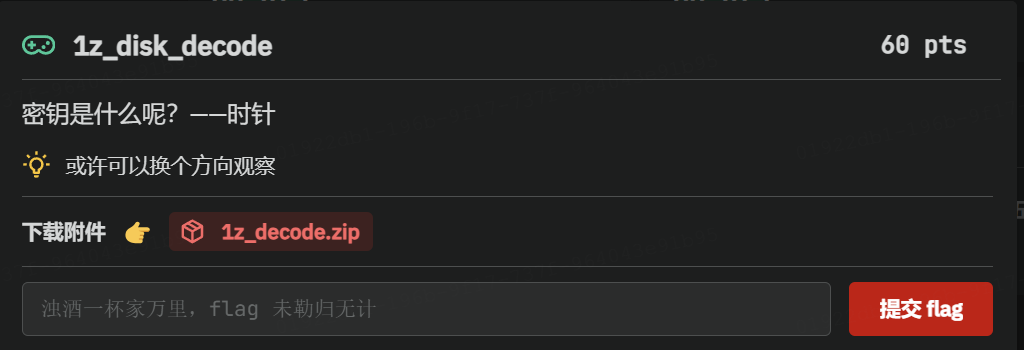

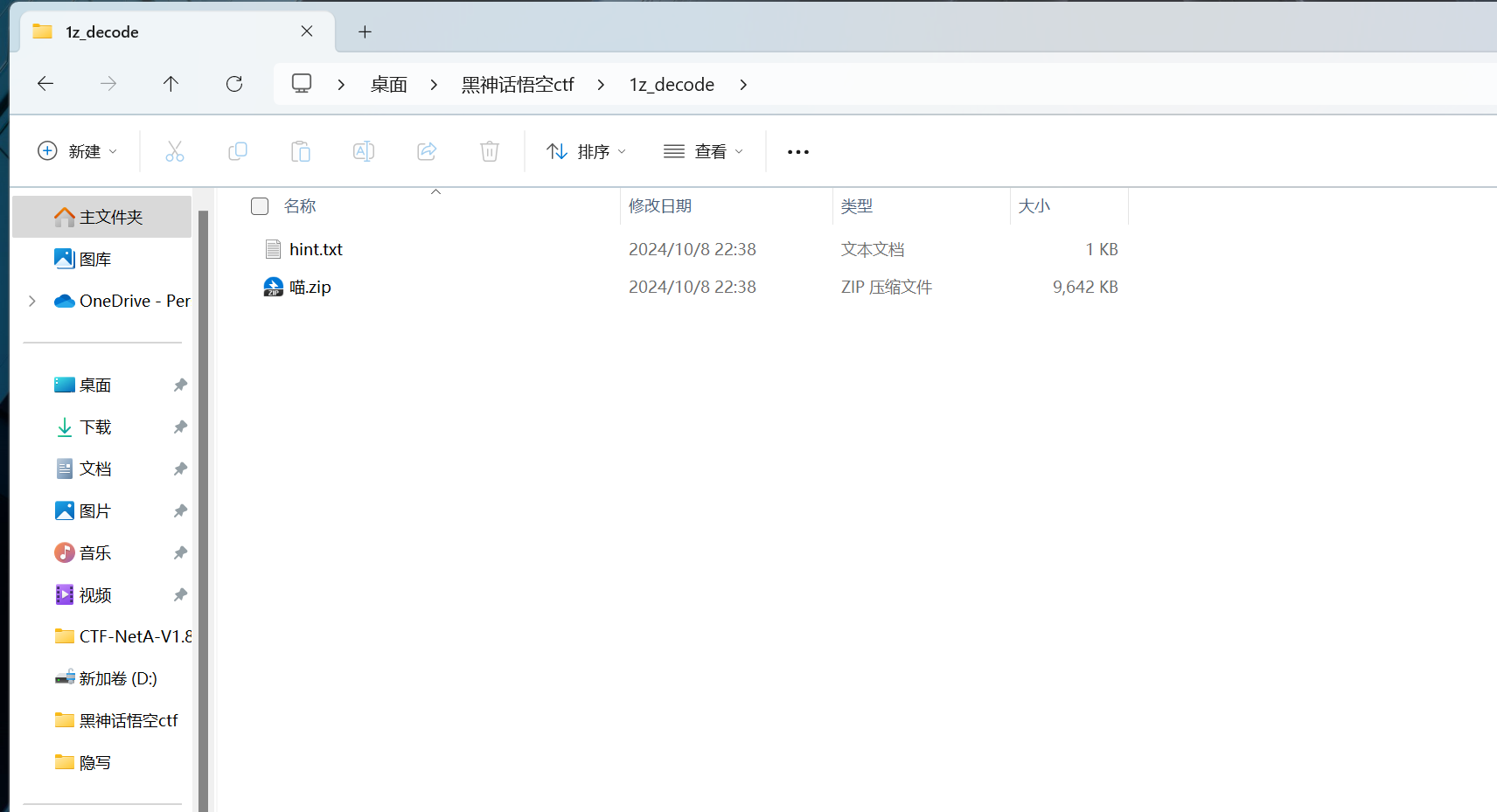

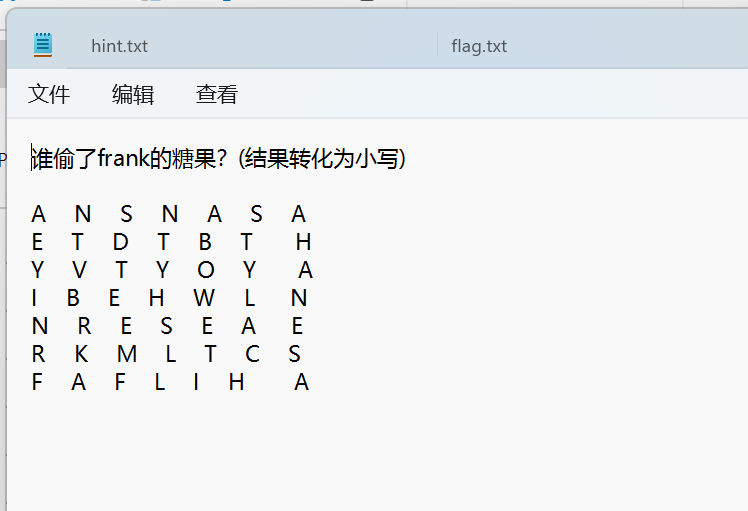

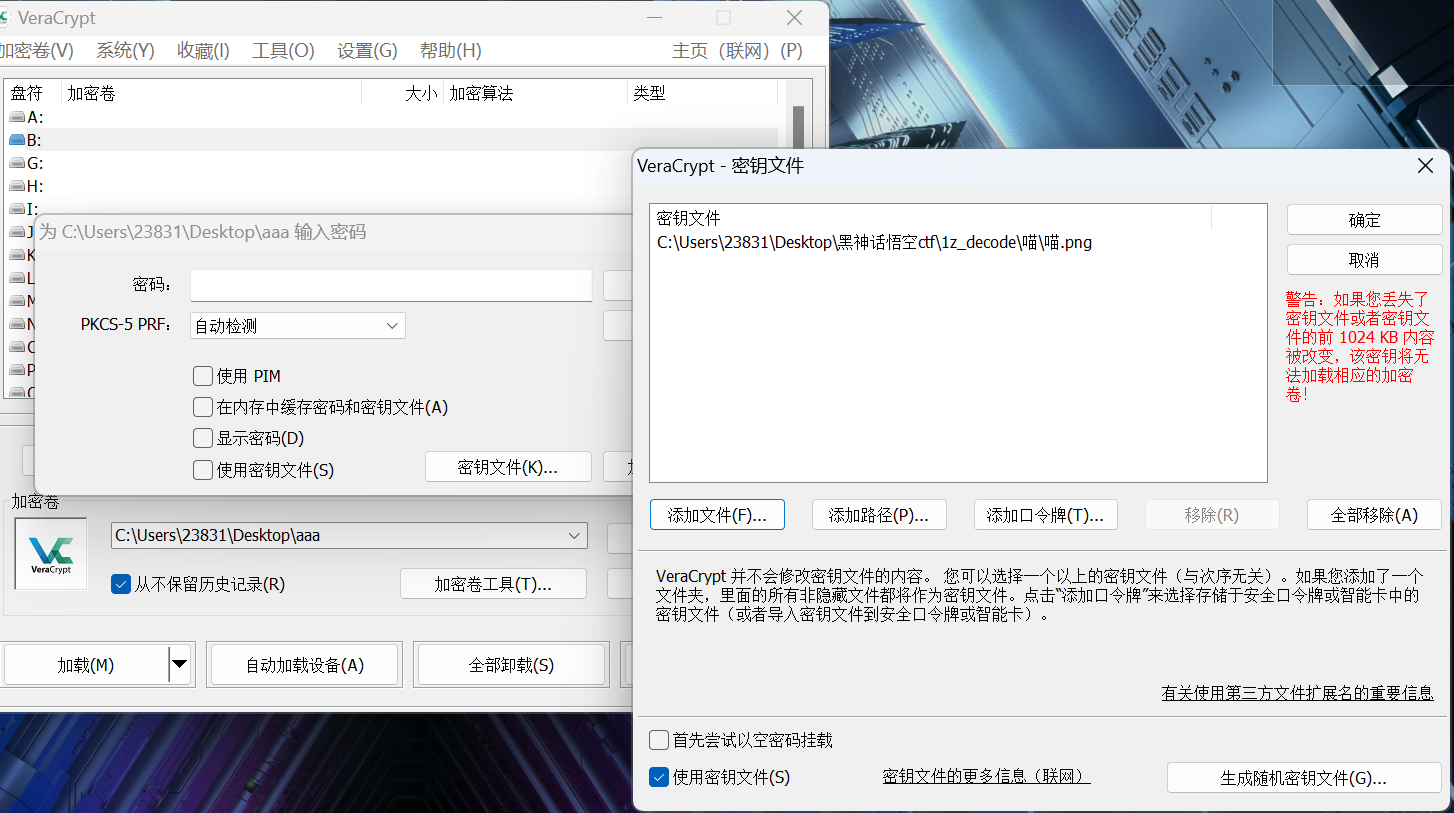

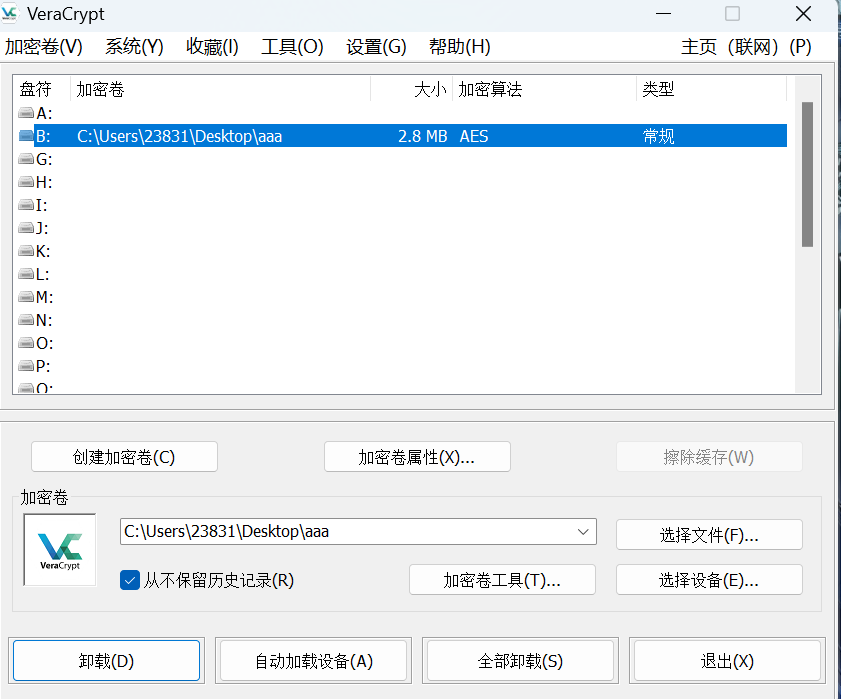

1z_disk_decode

用 veracrypt 挂载 4 这个文件,提取出的图片作为密钥文件

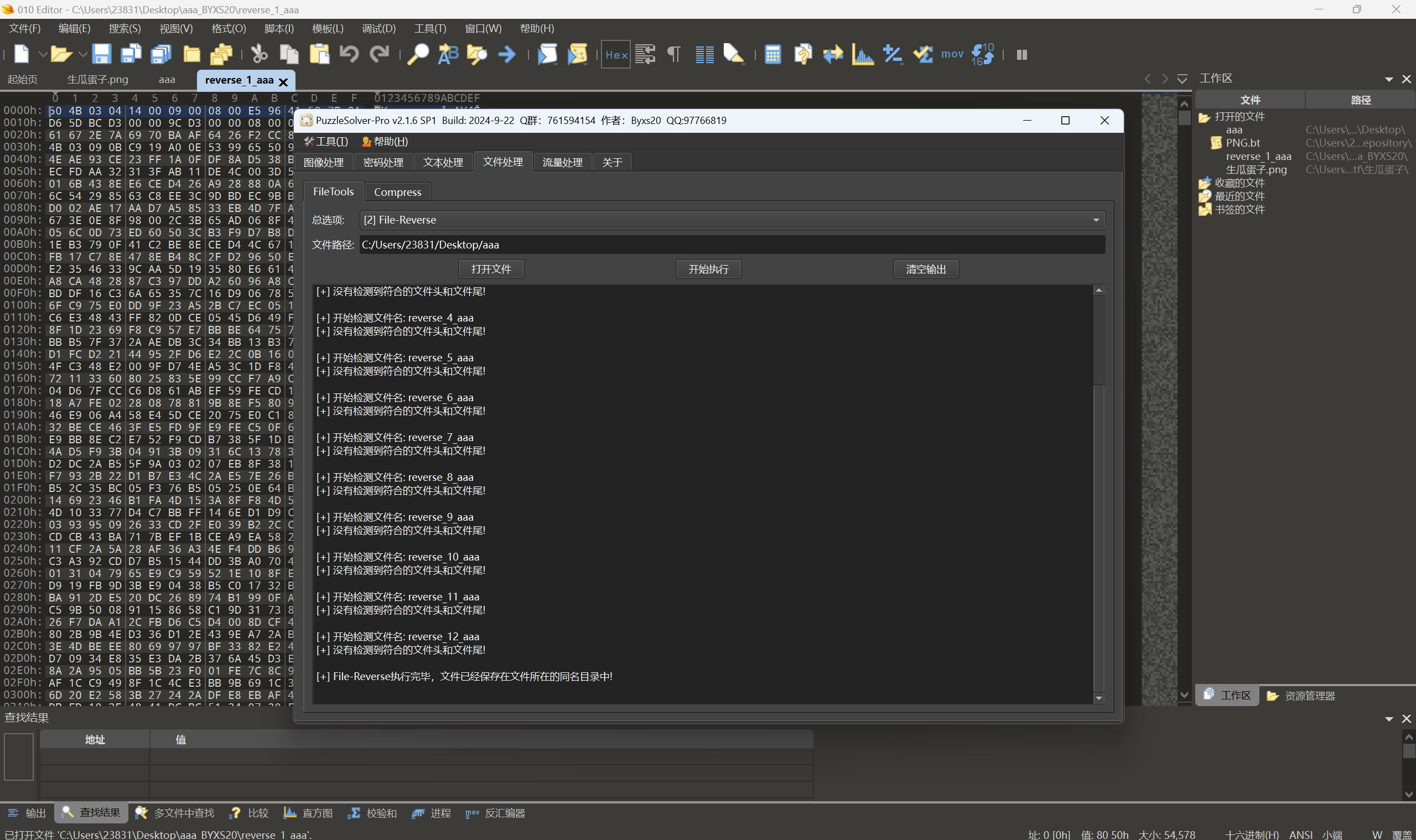

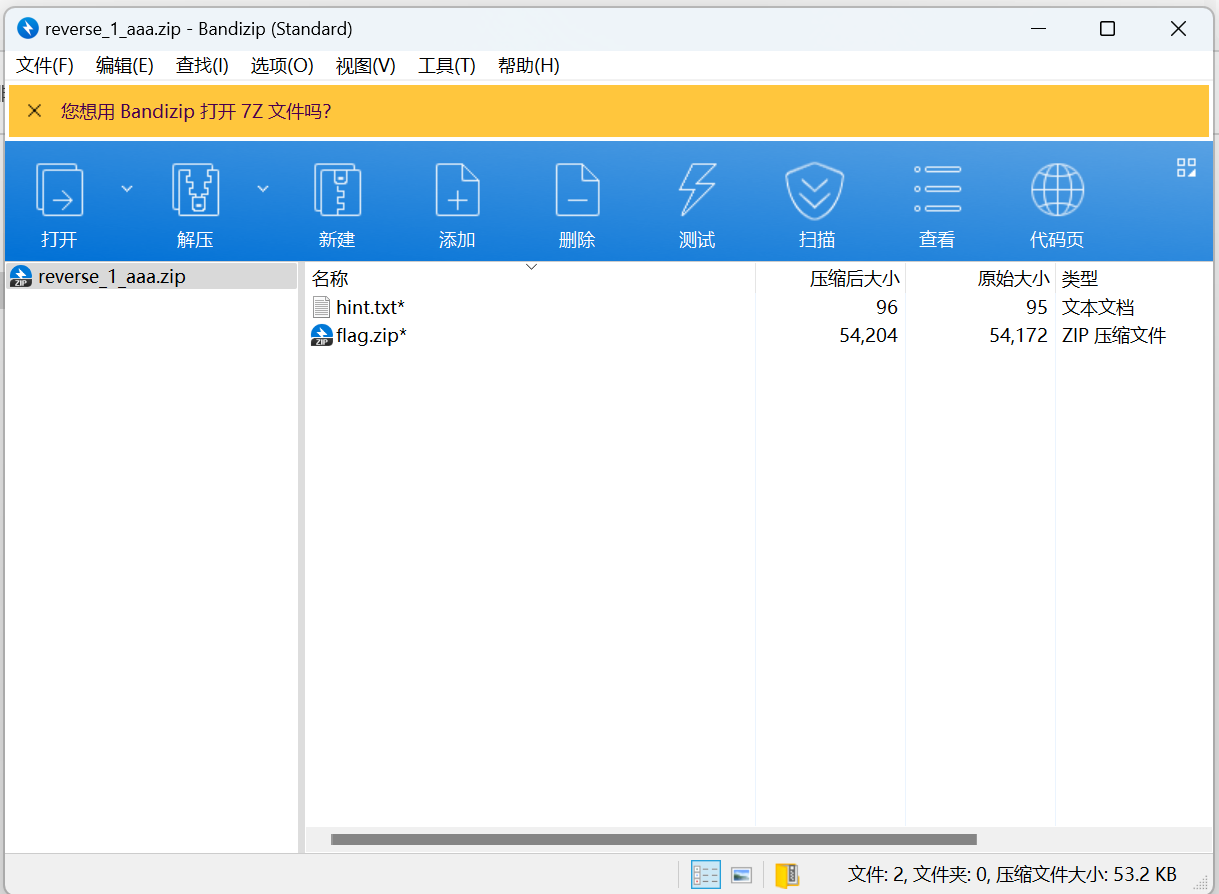

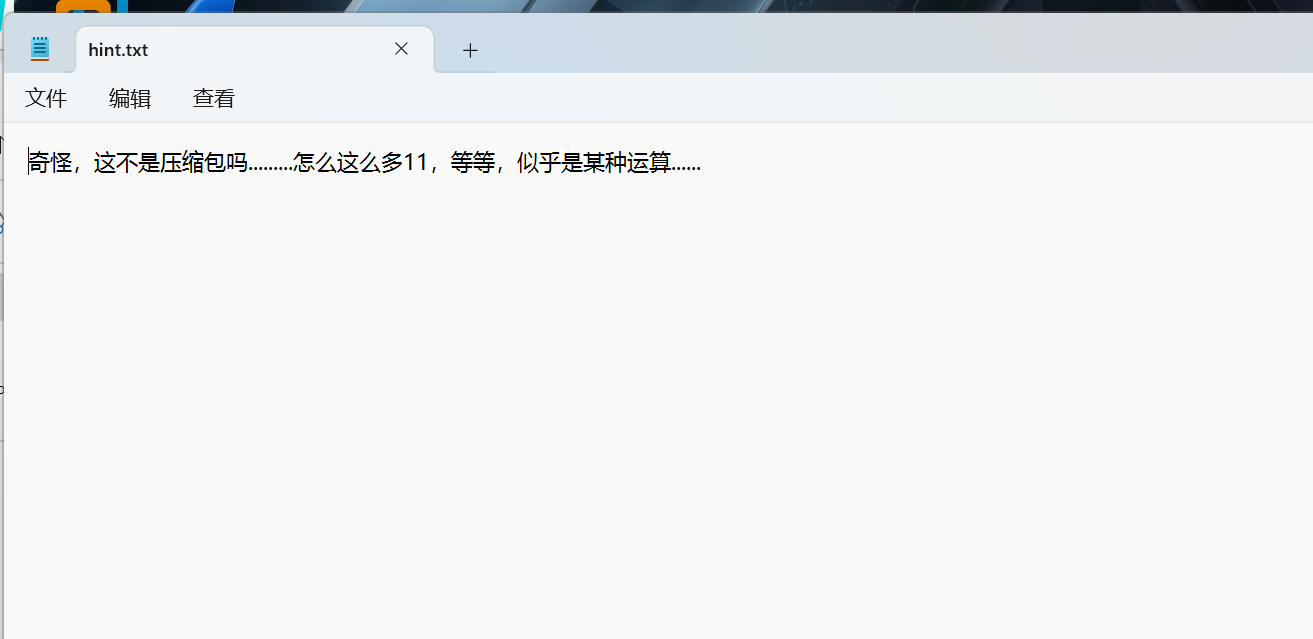

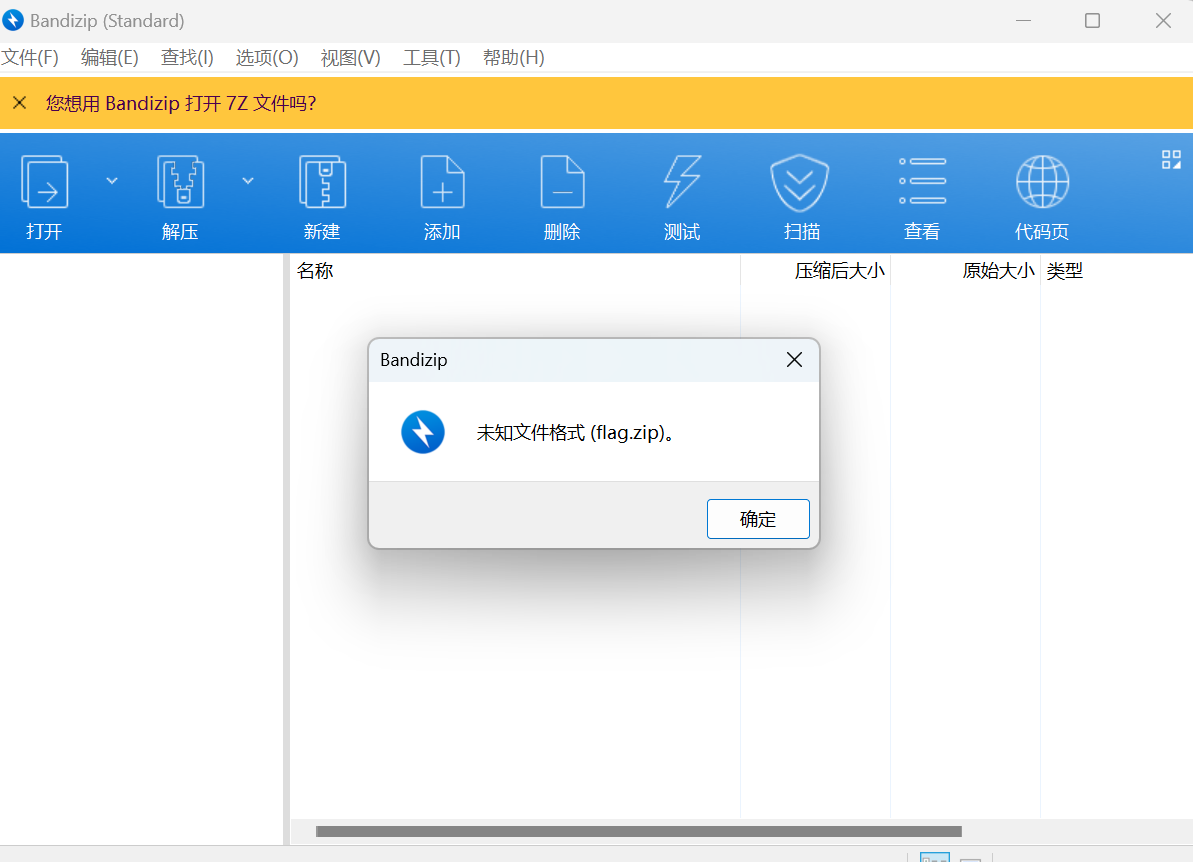

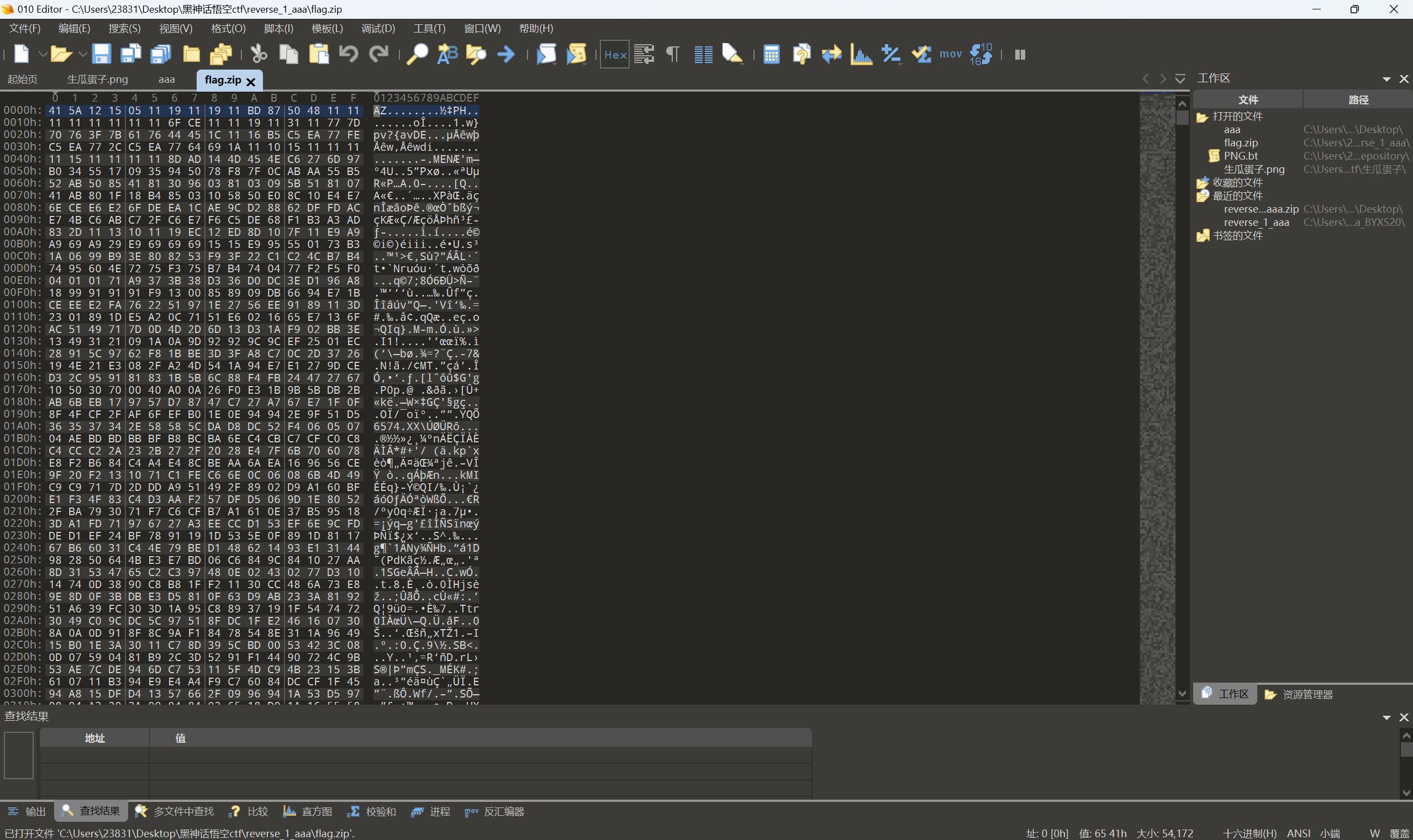

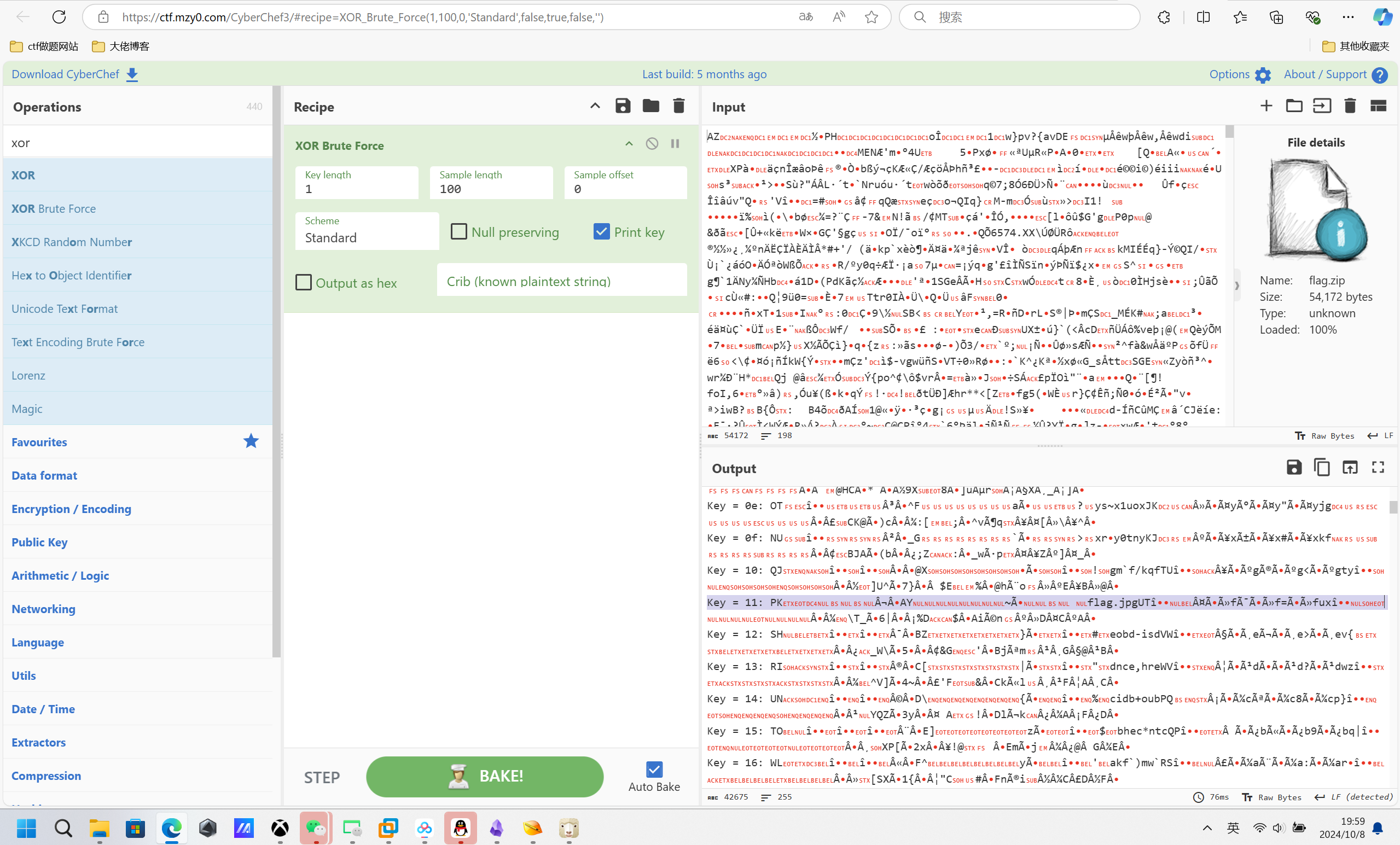

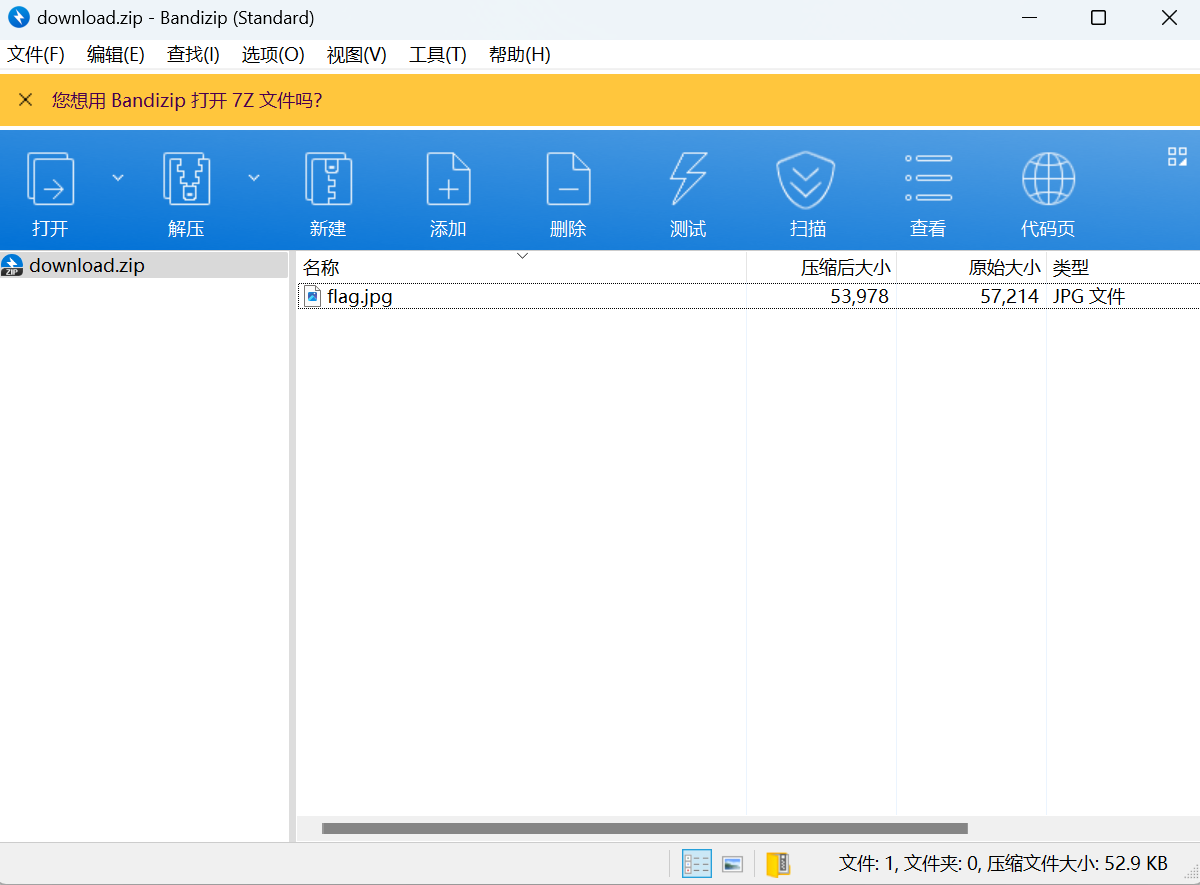

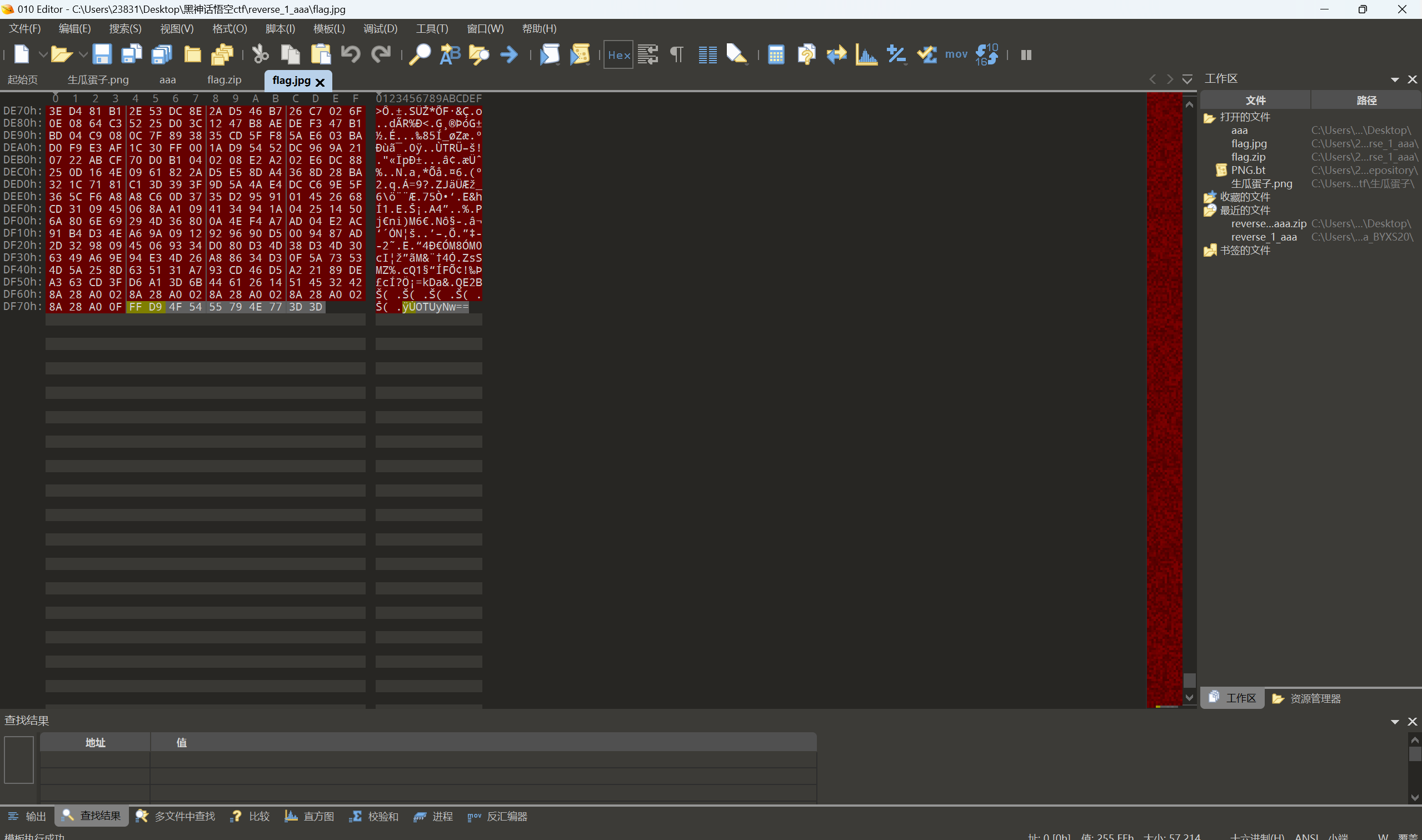

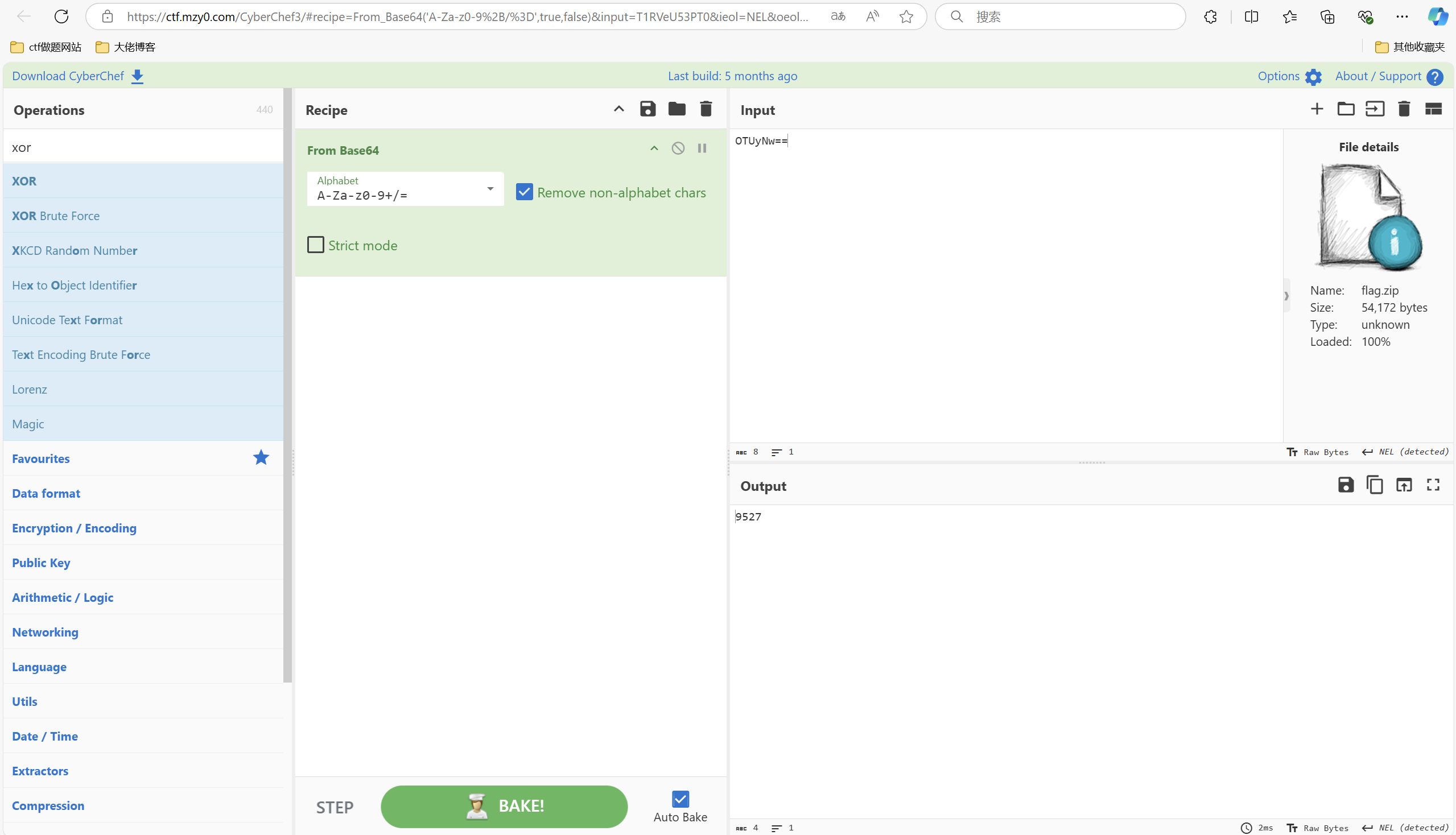

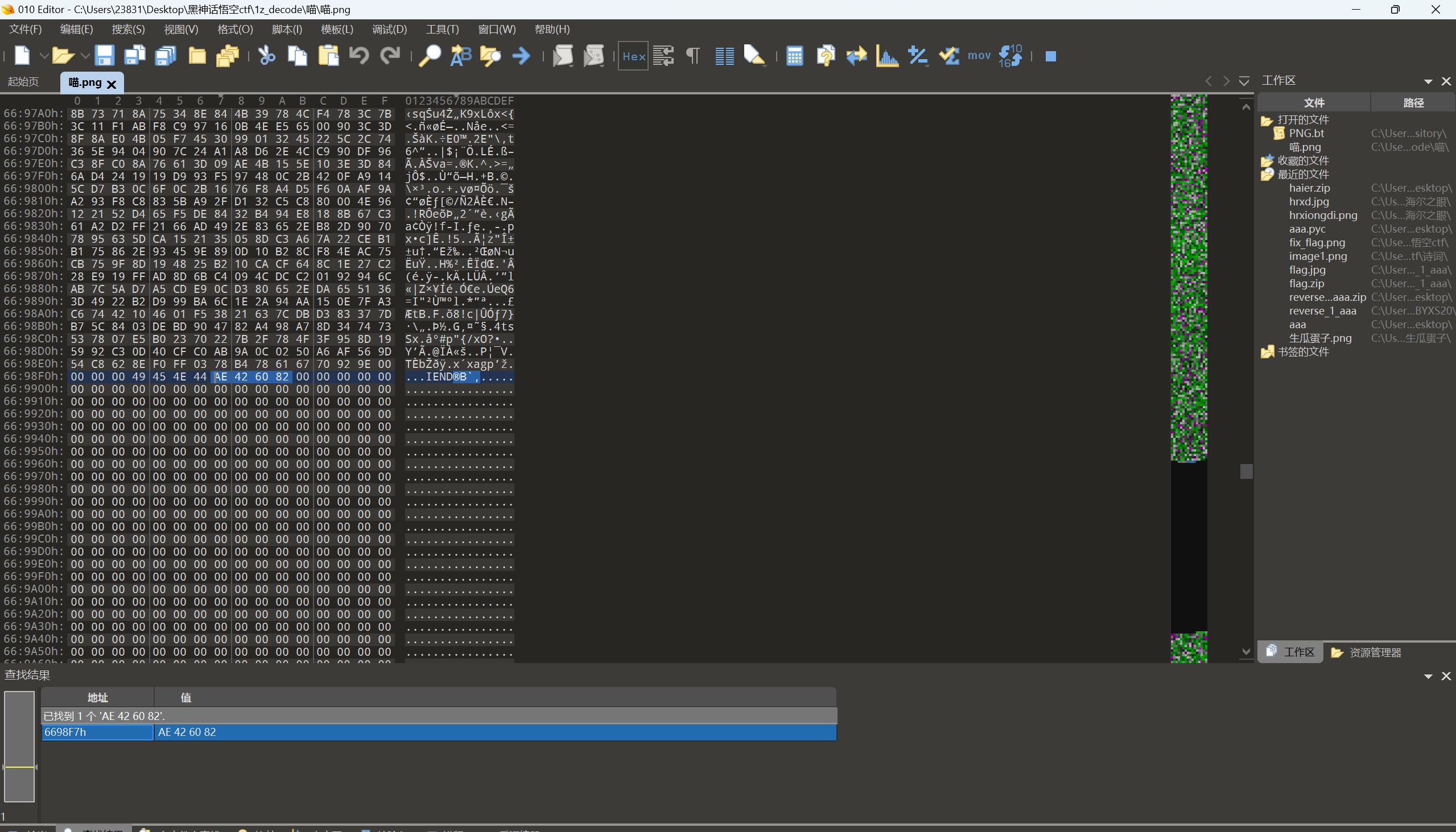

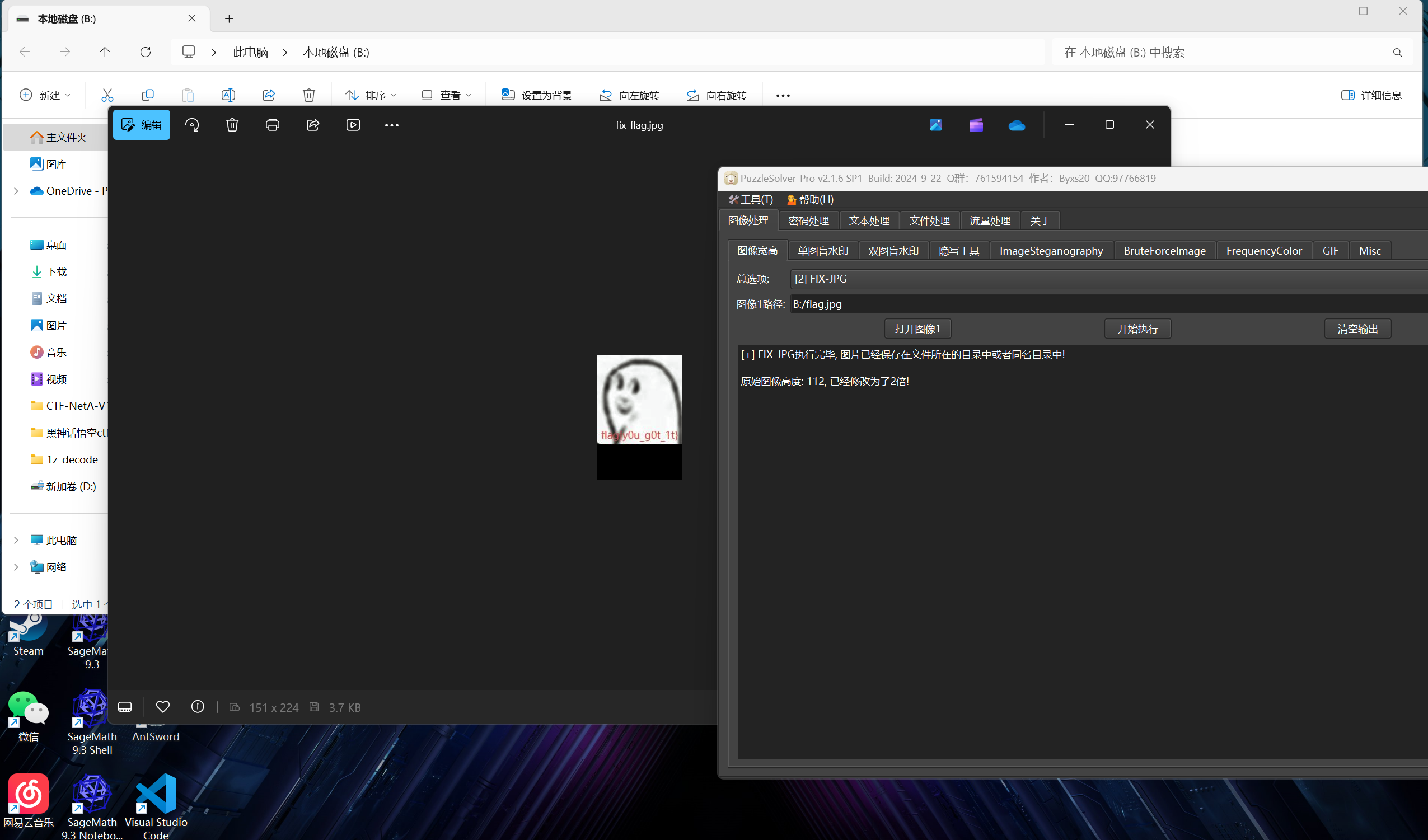

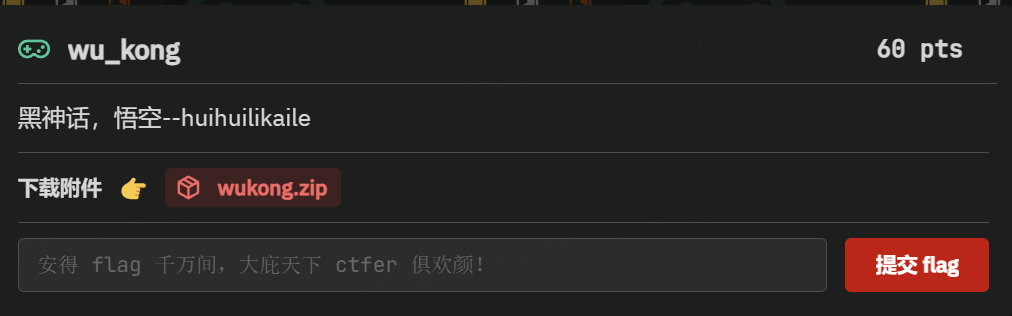

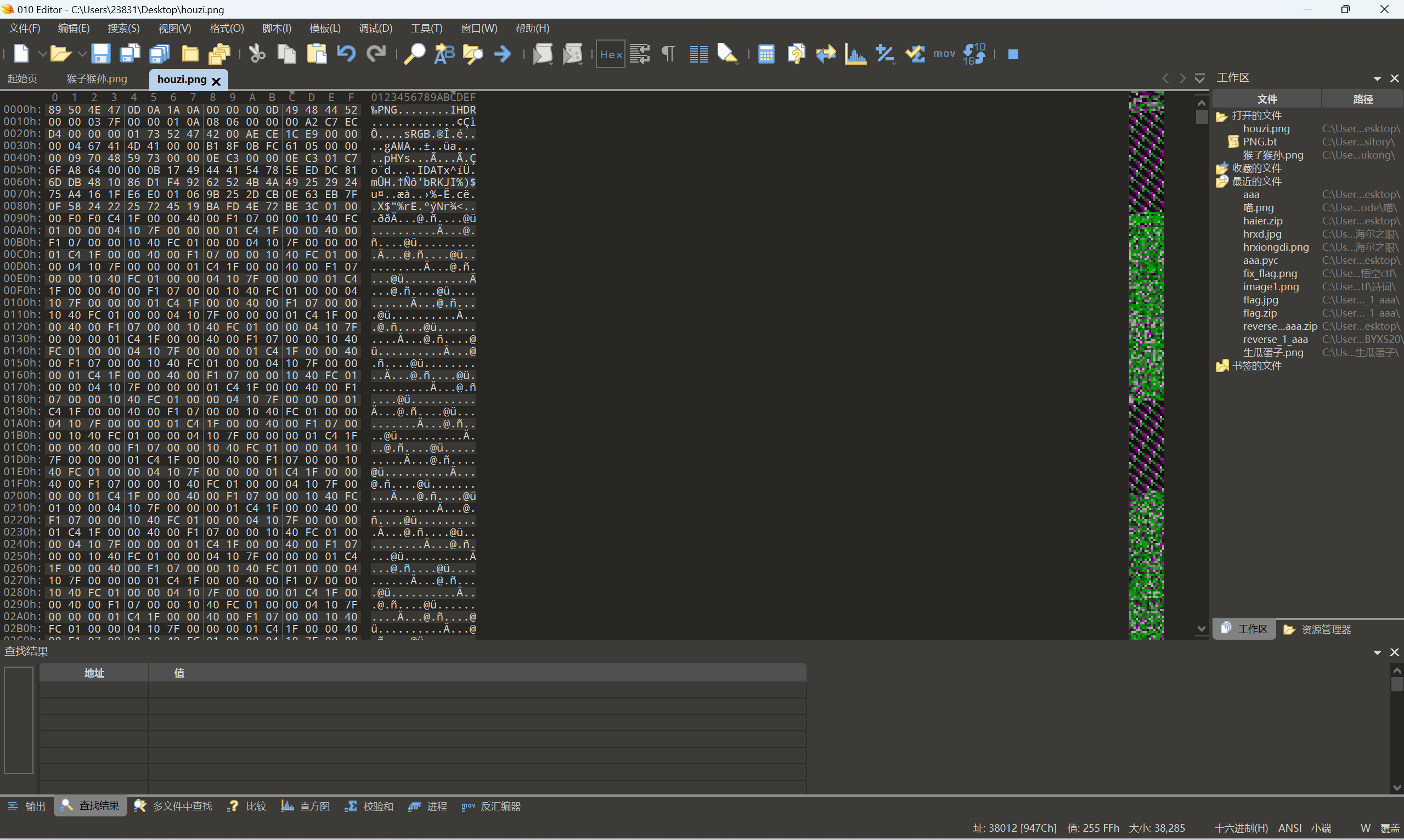

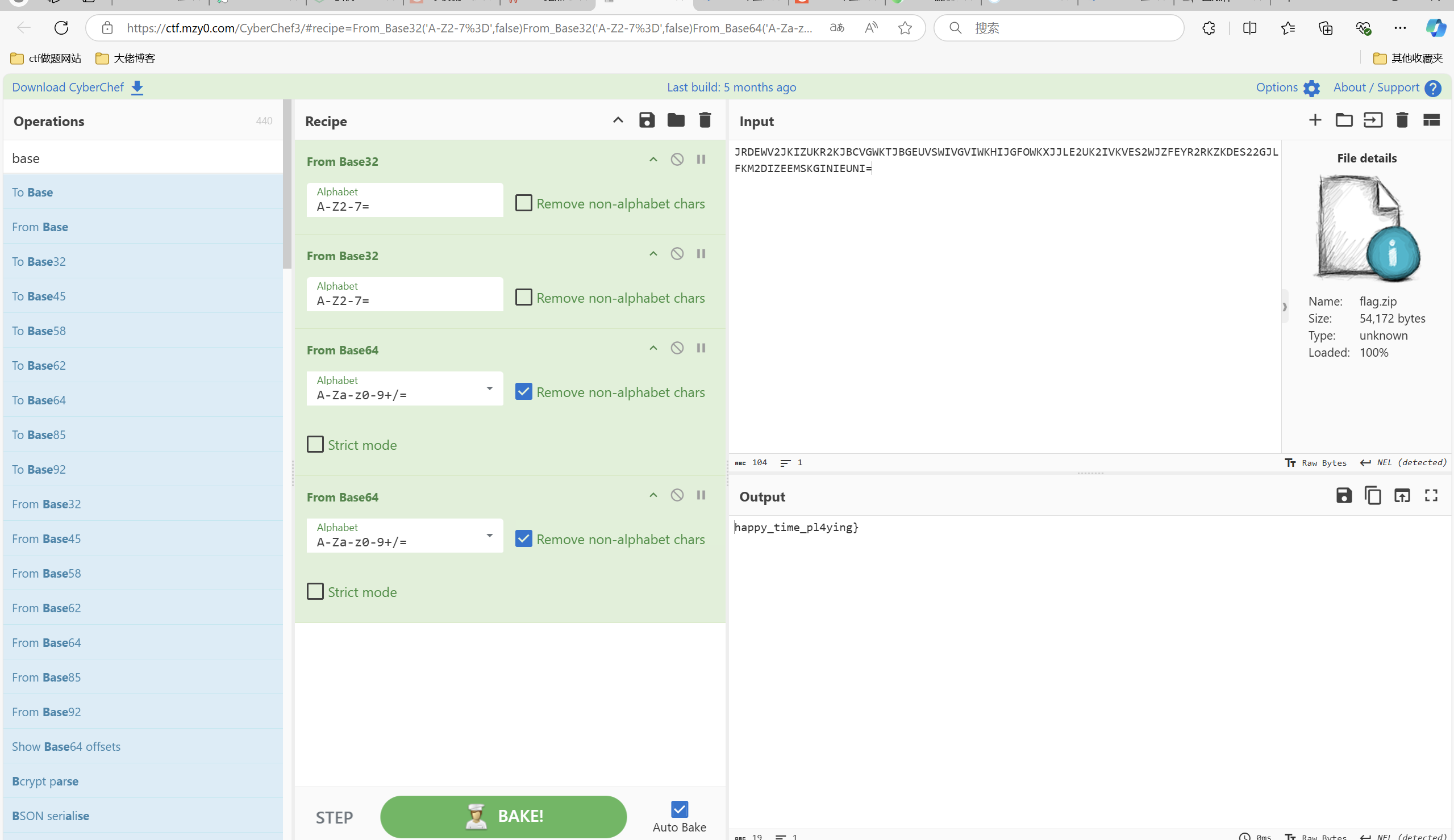

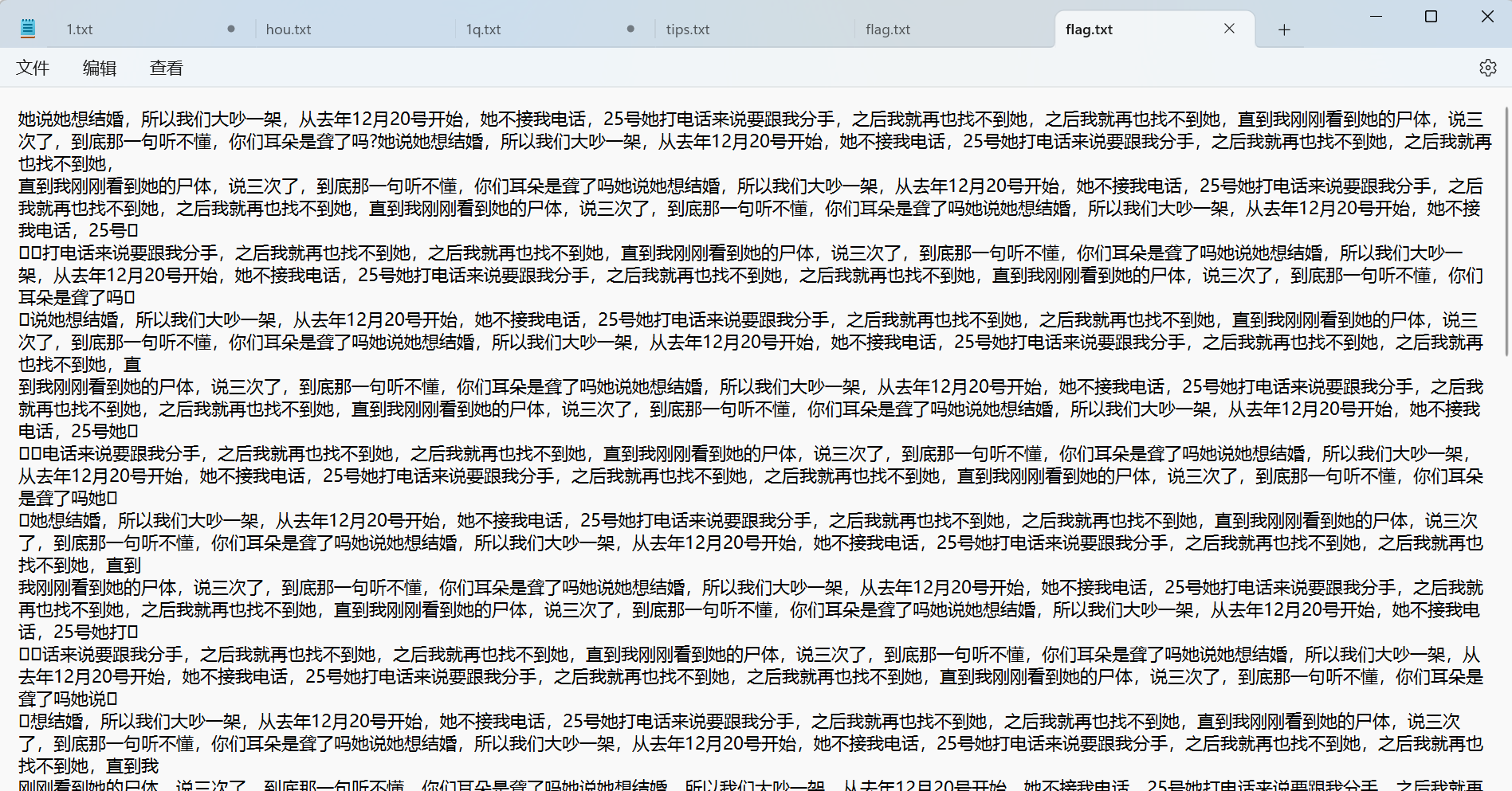

wu_kong

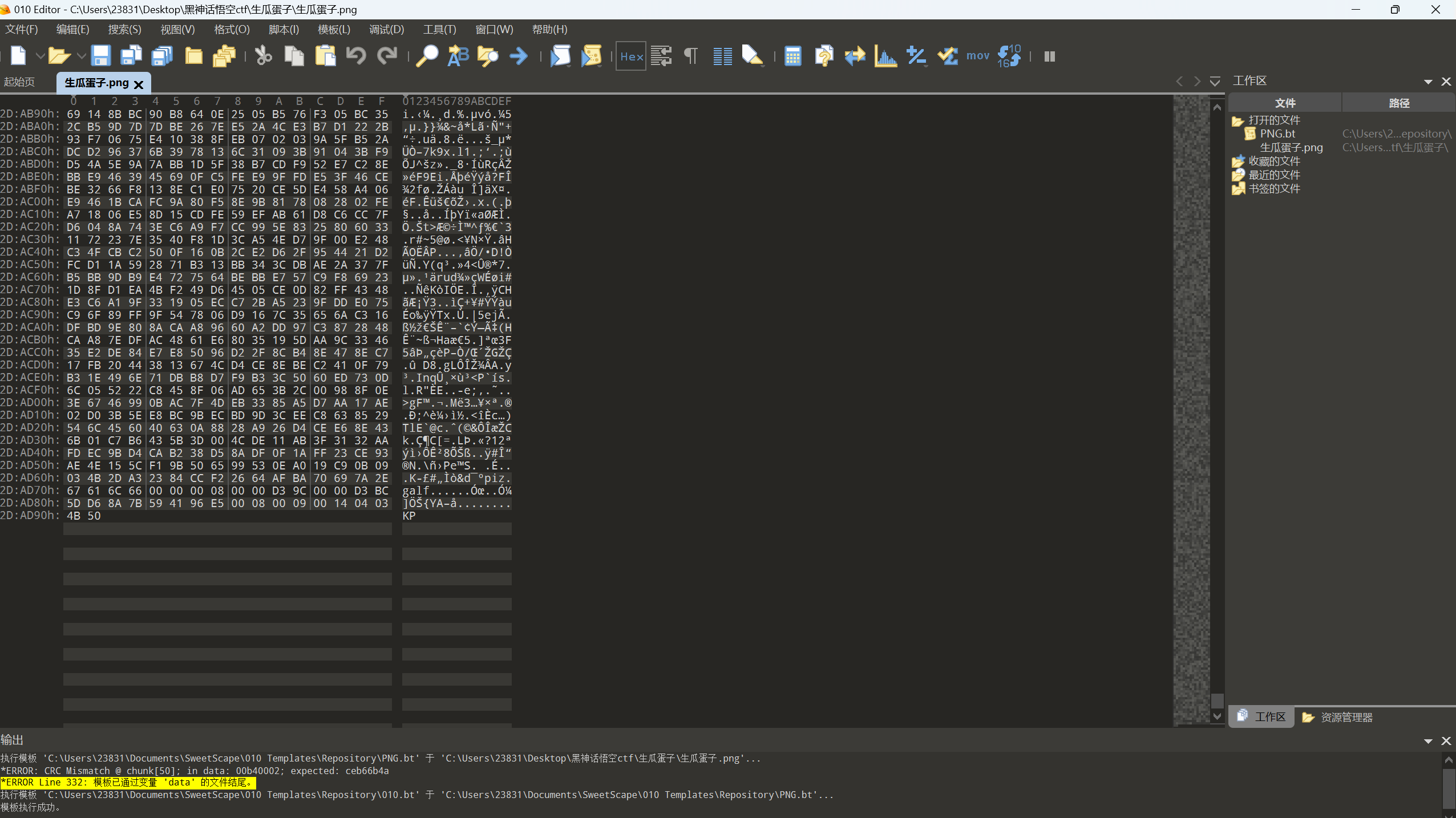

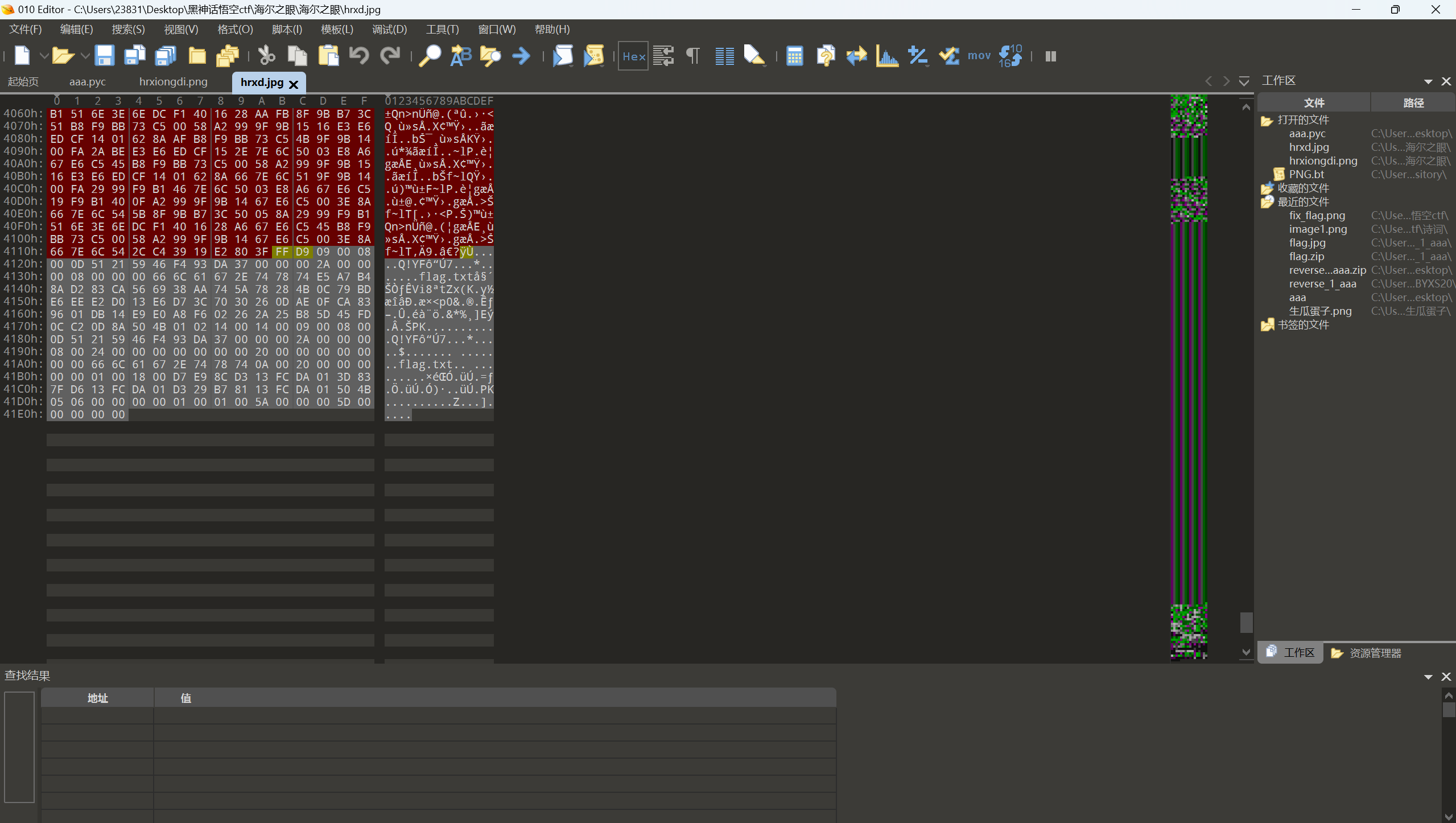

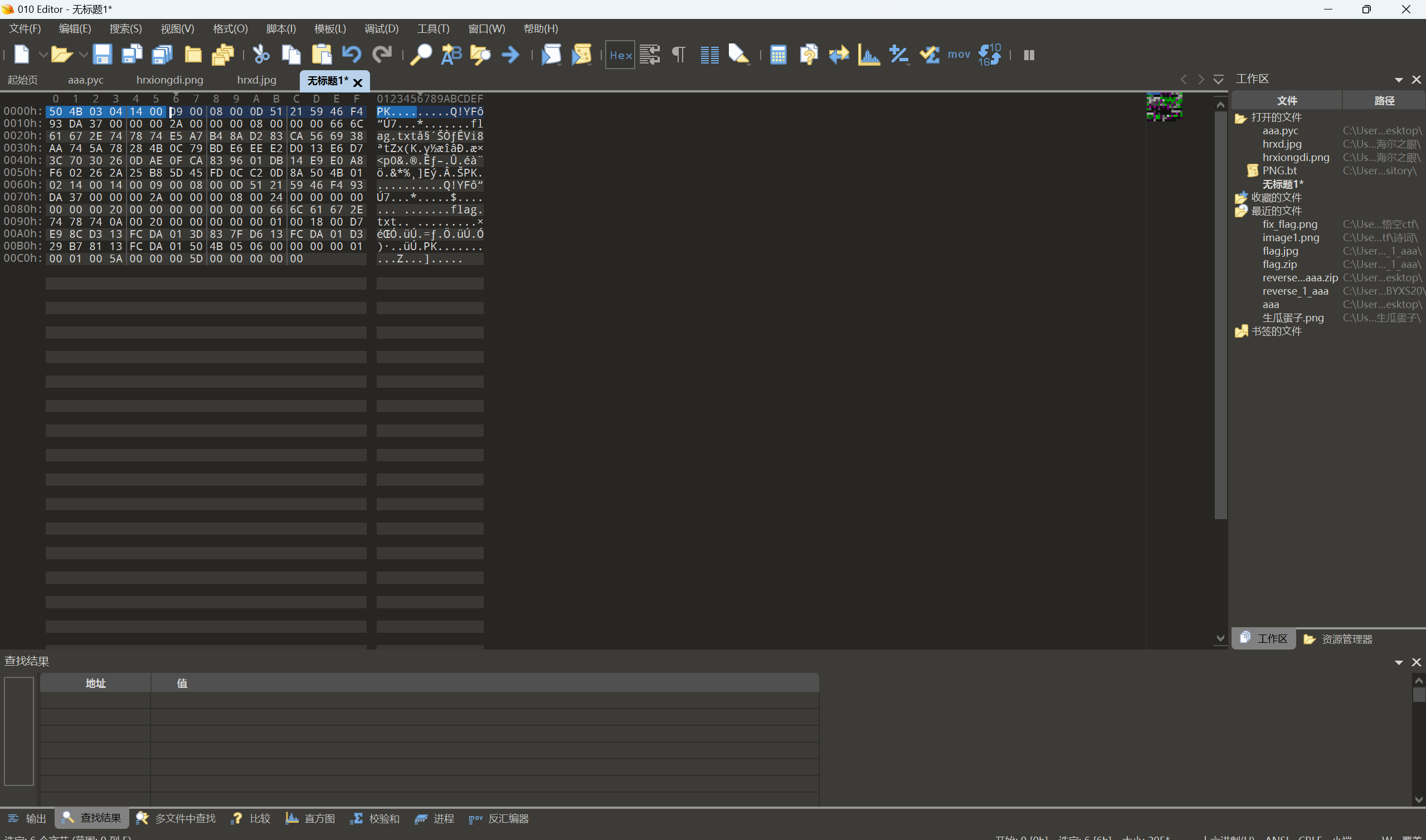

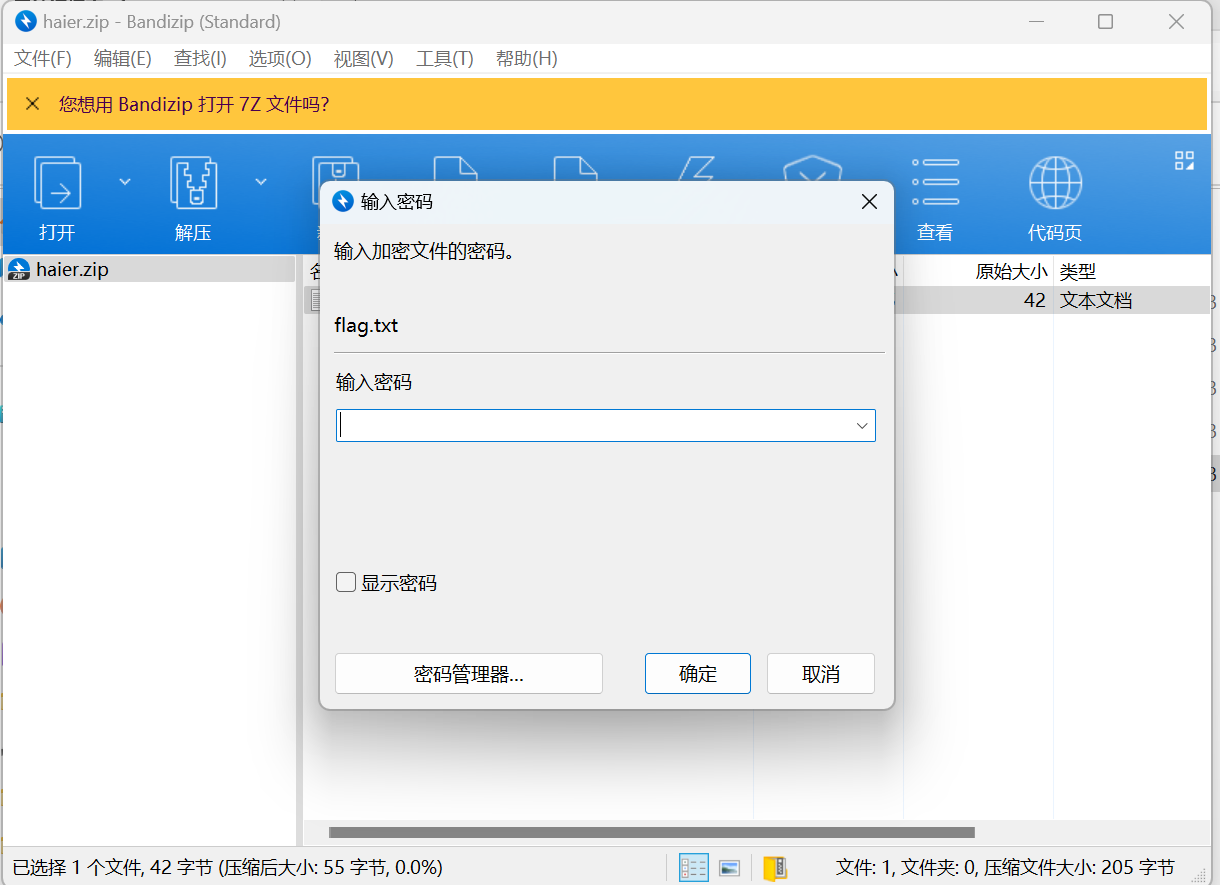

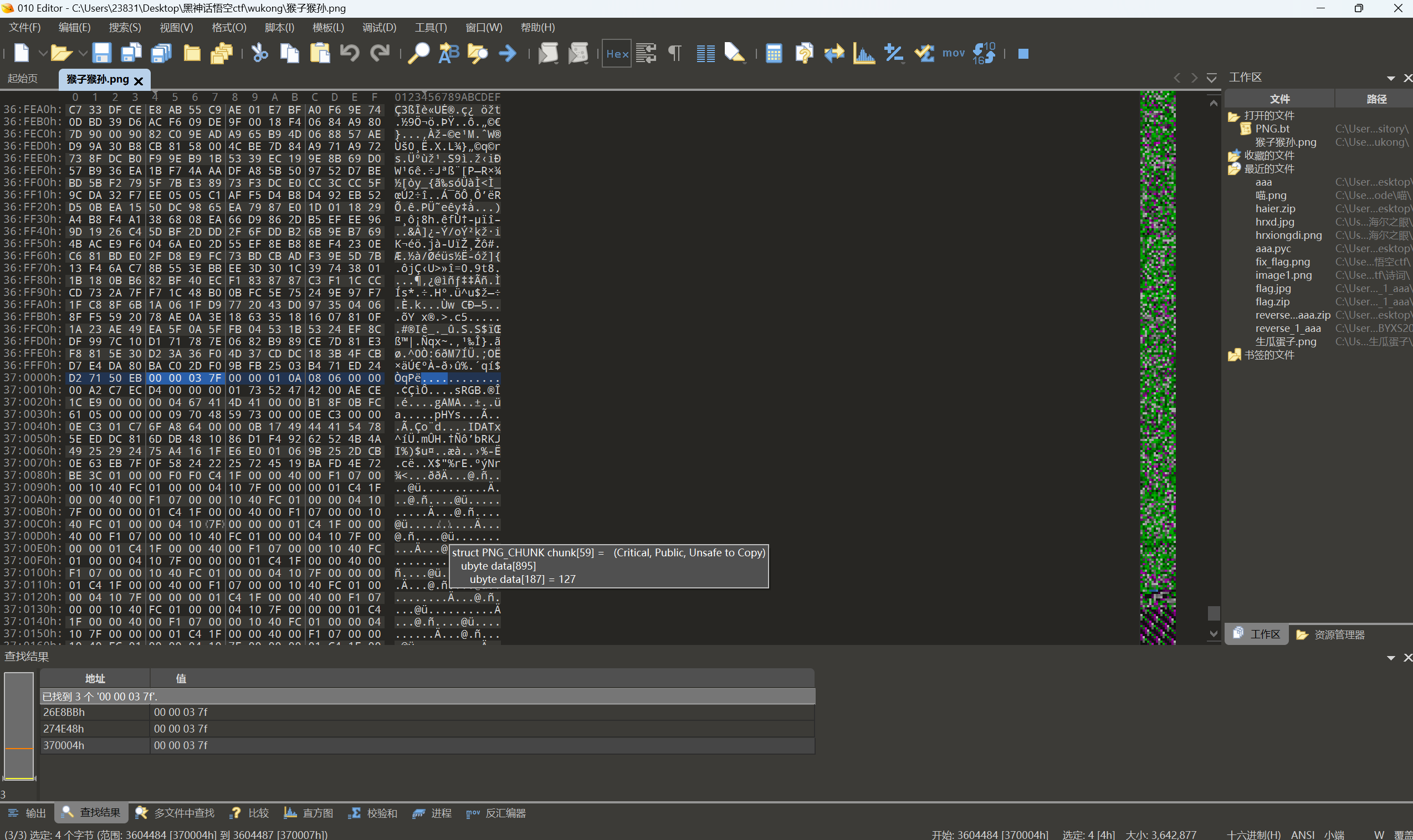

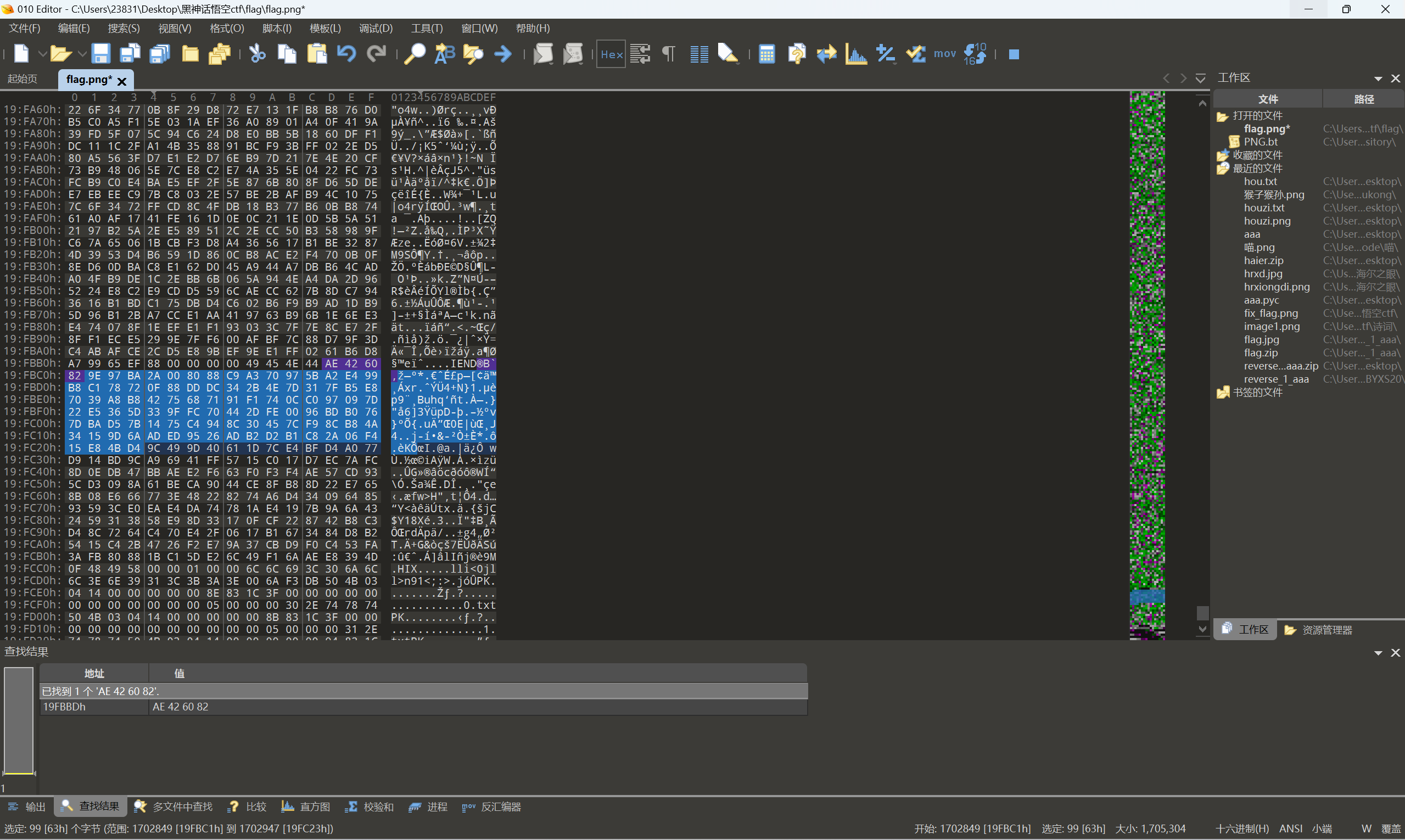

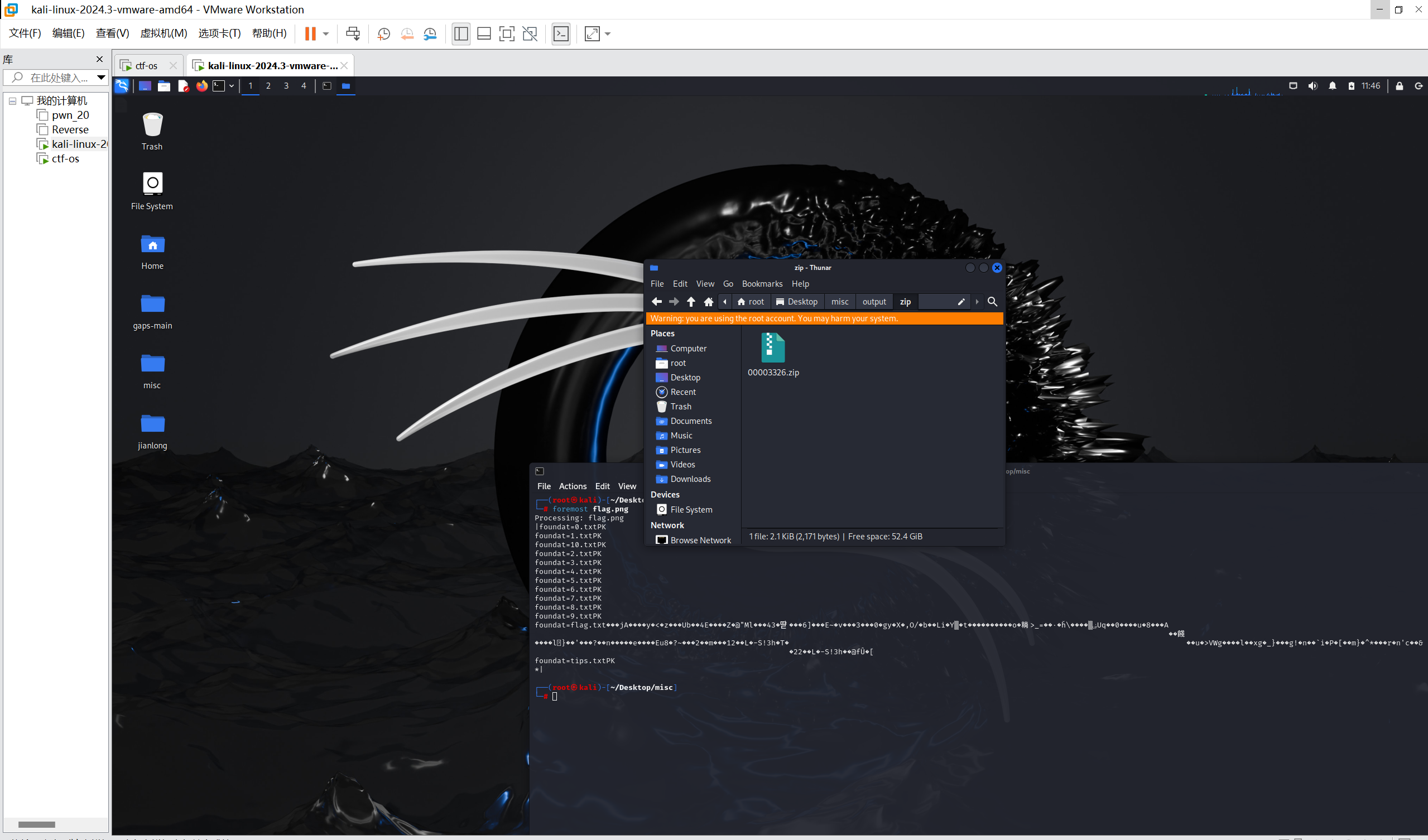

010 查看猴子猴孙

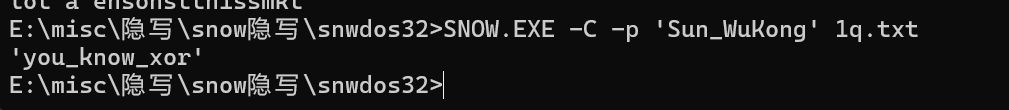

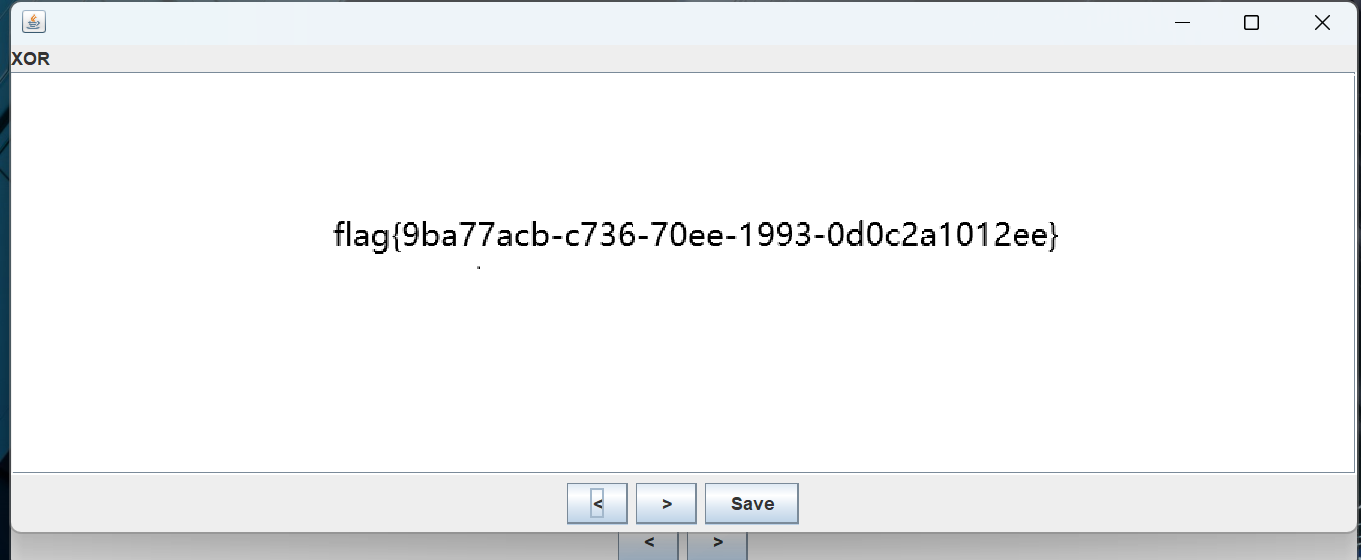

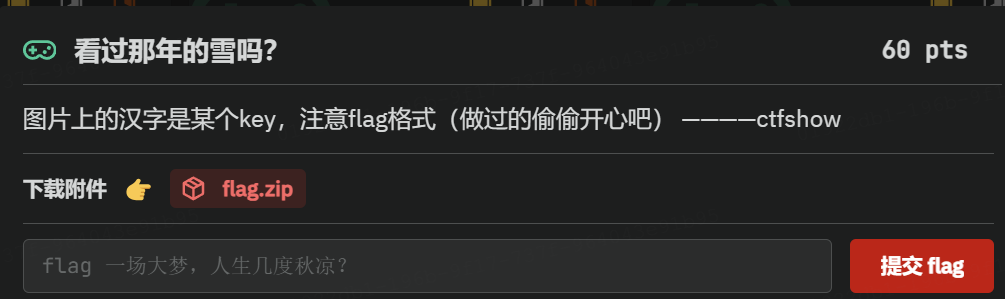

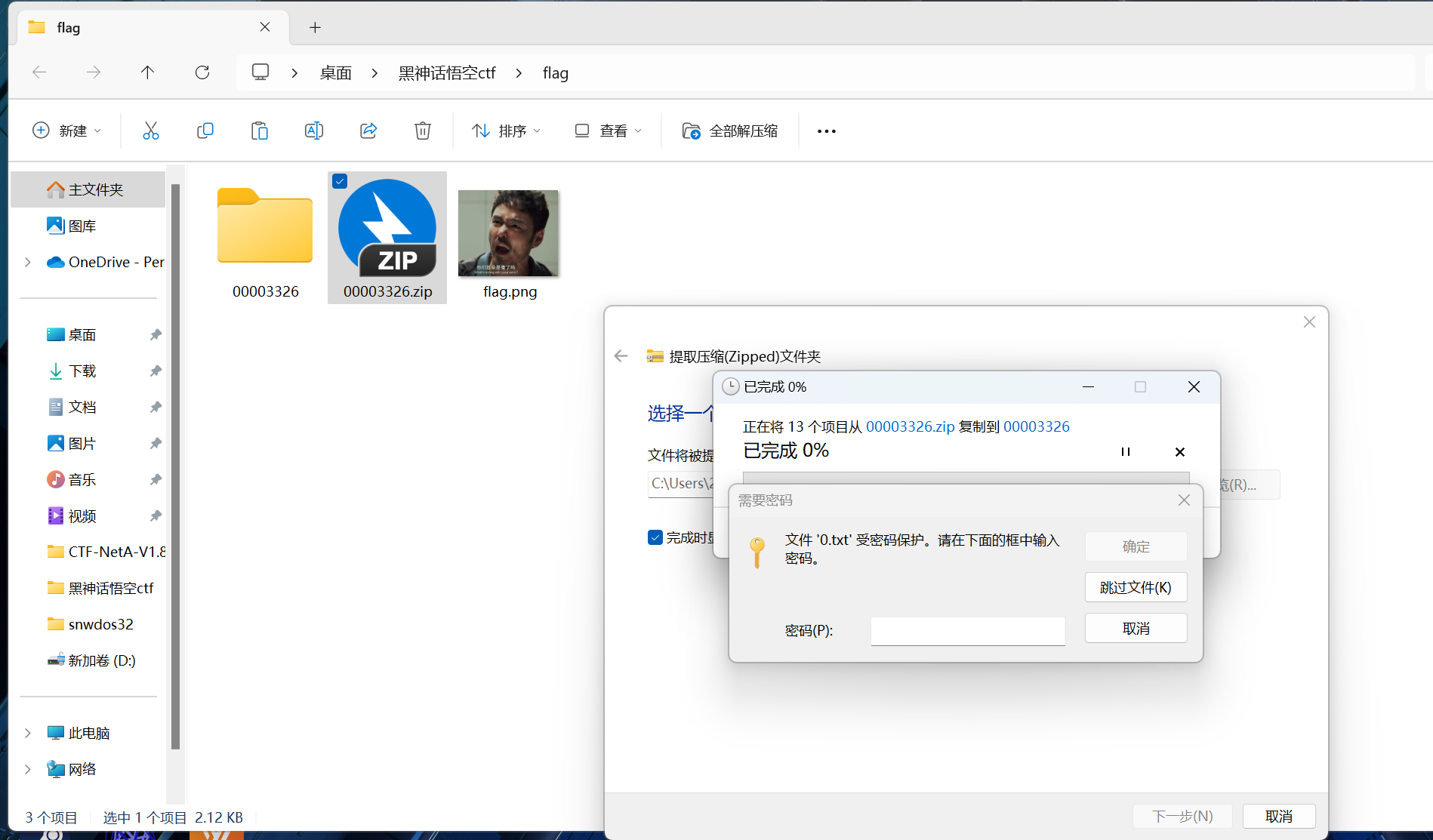

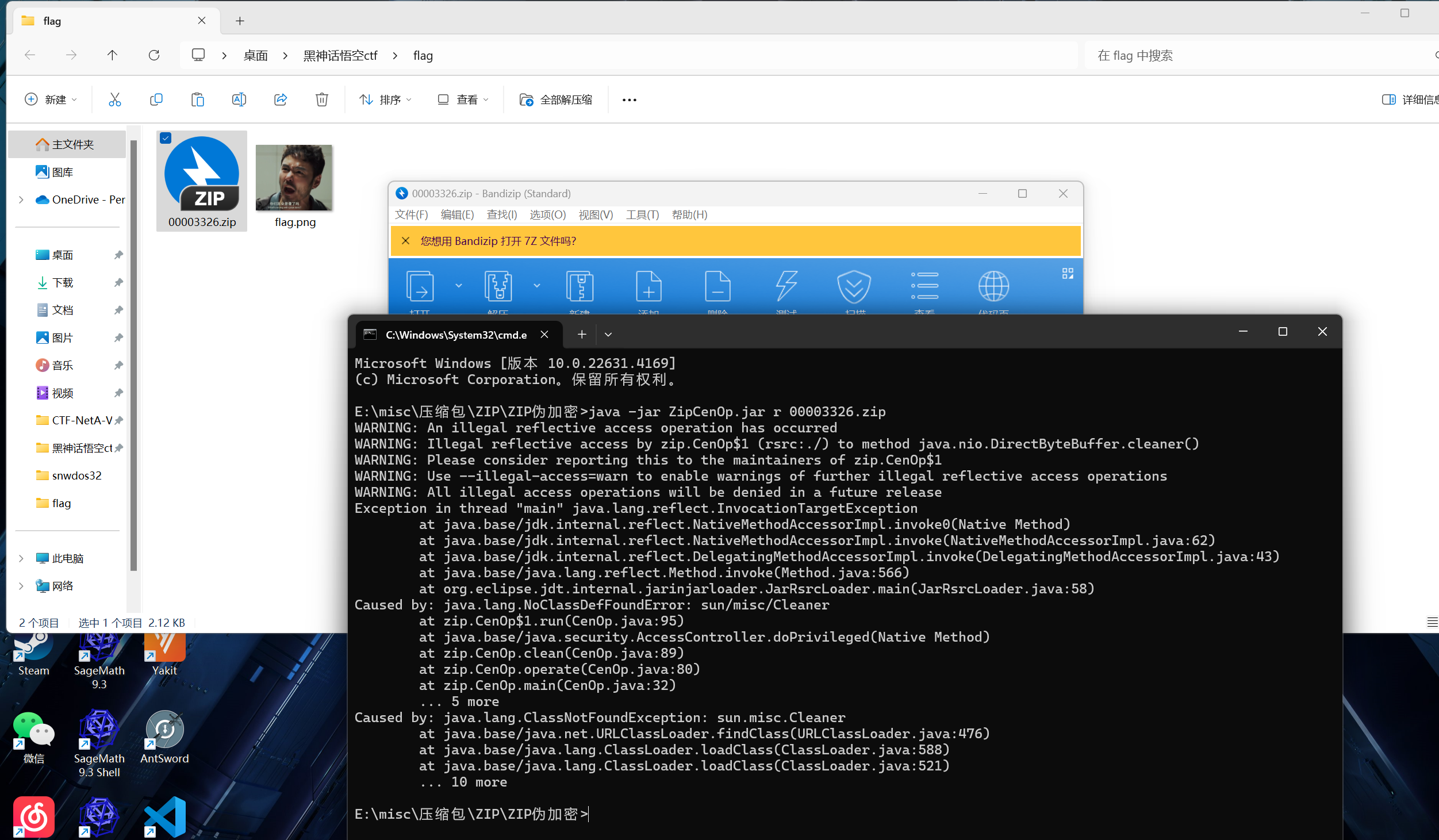

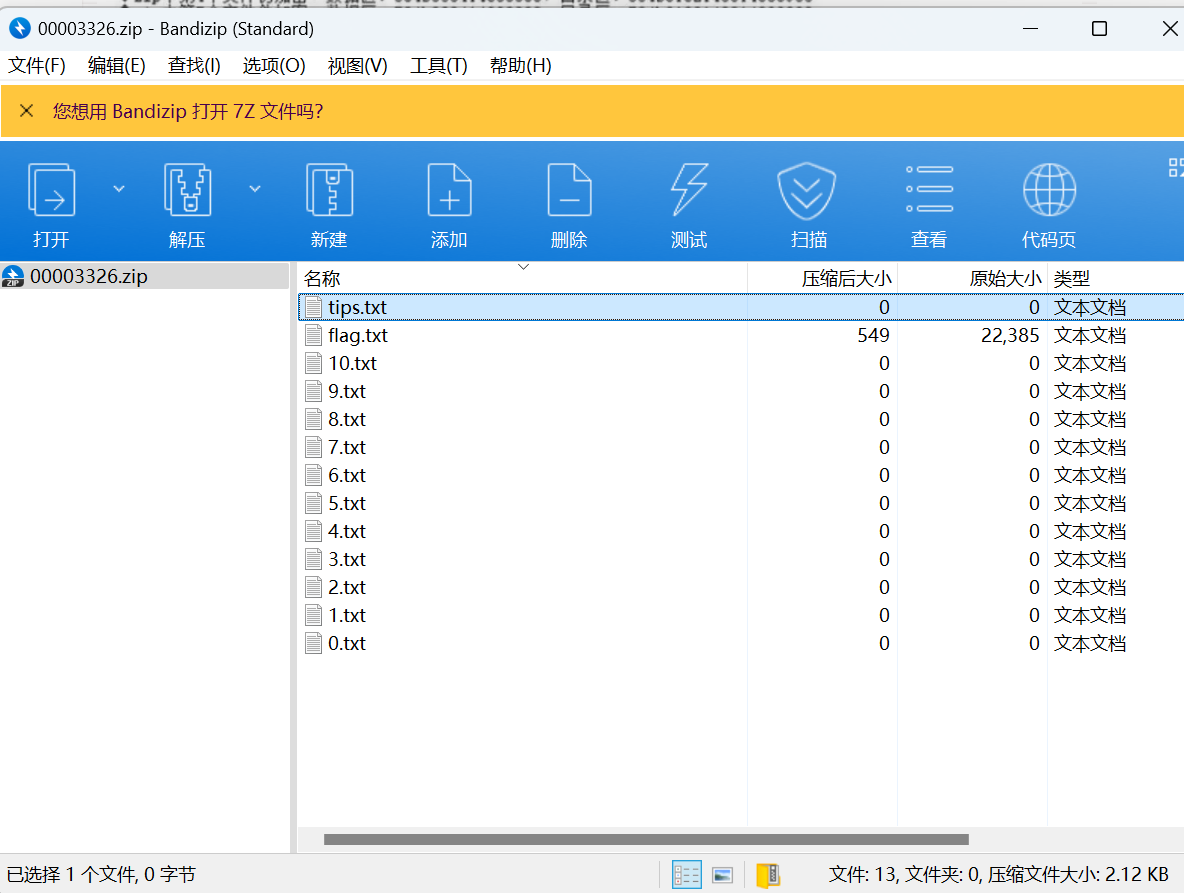

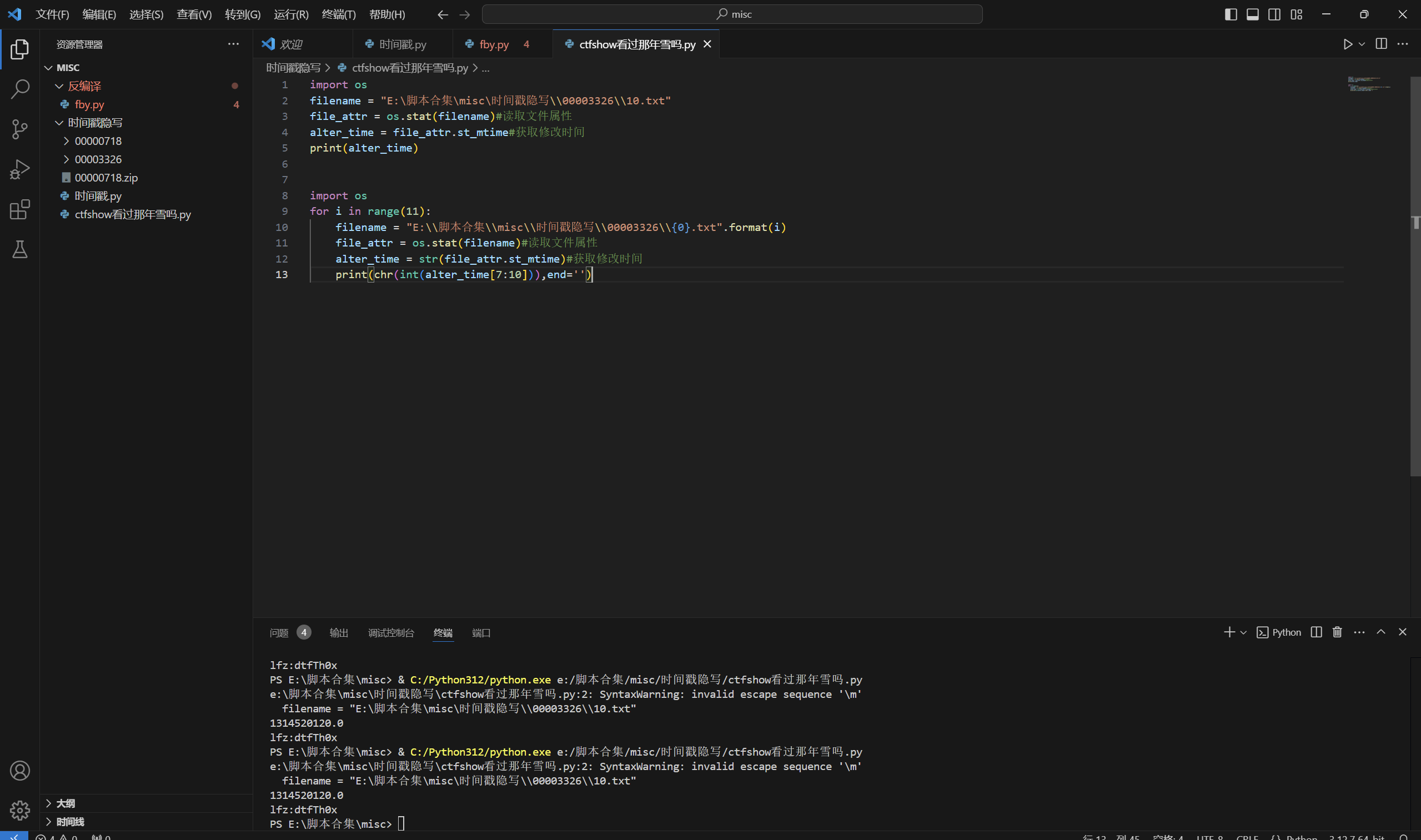

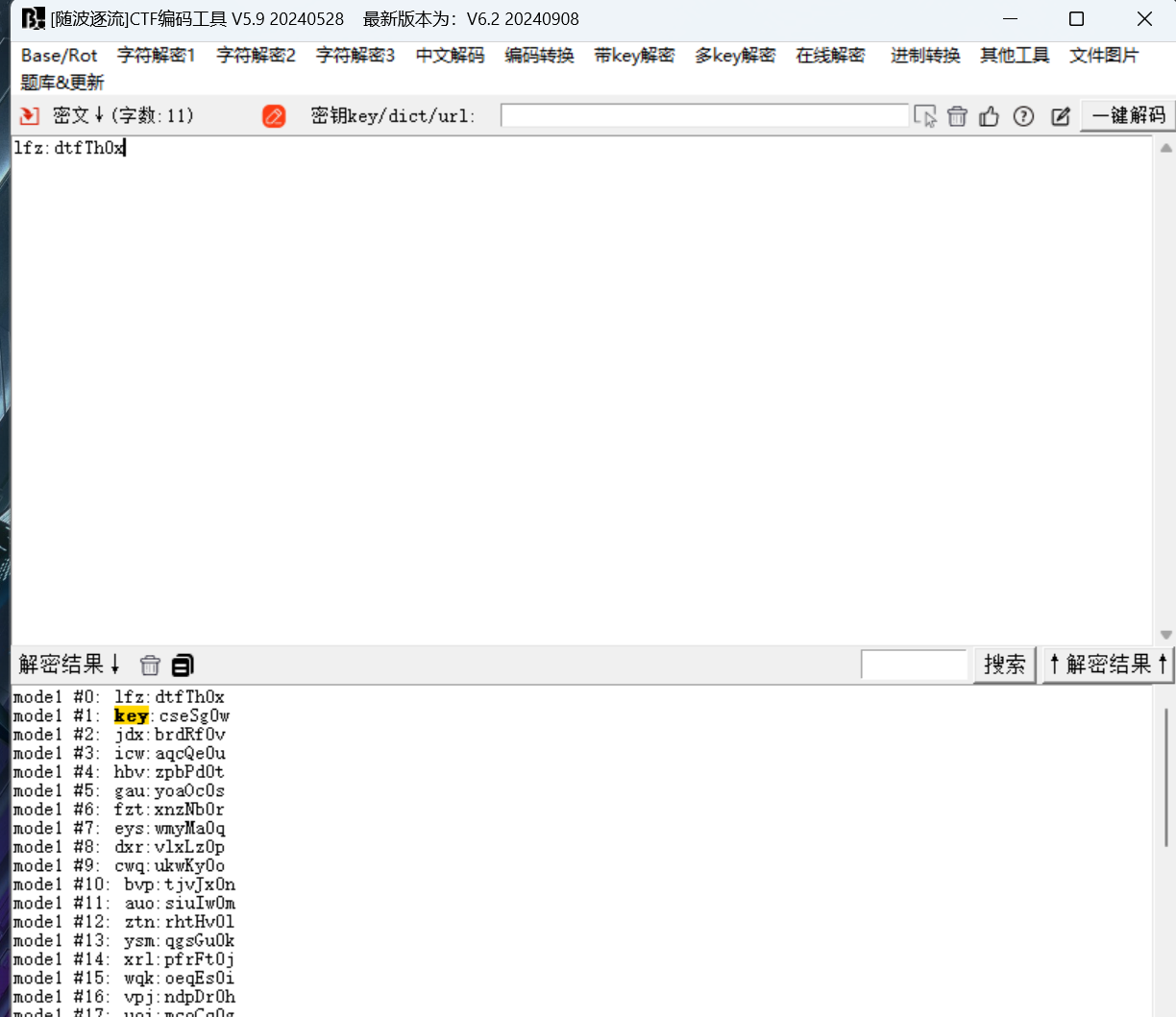

看过那年的雪吗?

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 import os filename = "E:\脚本合集\misc\时间戳隐写\\00003326\\10.txt" file_attr = os.stat(filename)#读取文件属性 alter_time = file_attr.st_mtime#获取修改时间 print(alter_time) import os for i in range(11): filename = "E:\\脚本合集\\misc\\时间戳隐写\\00003326\\{0}.txt".format(i) file_attr = os.stat(filename)#读取文件属性 alter_time = str(file_attr.st_mtime)#获取修改时间 print(chr(int(alter_time[7:10])),end='')

运行

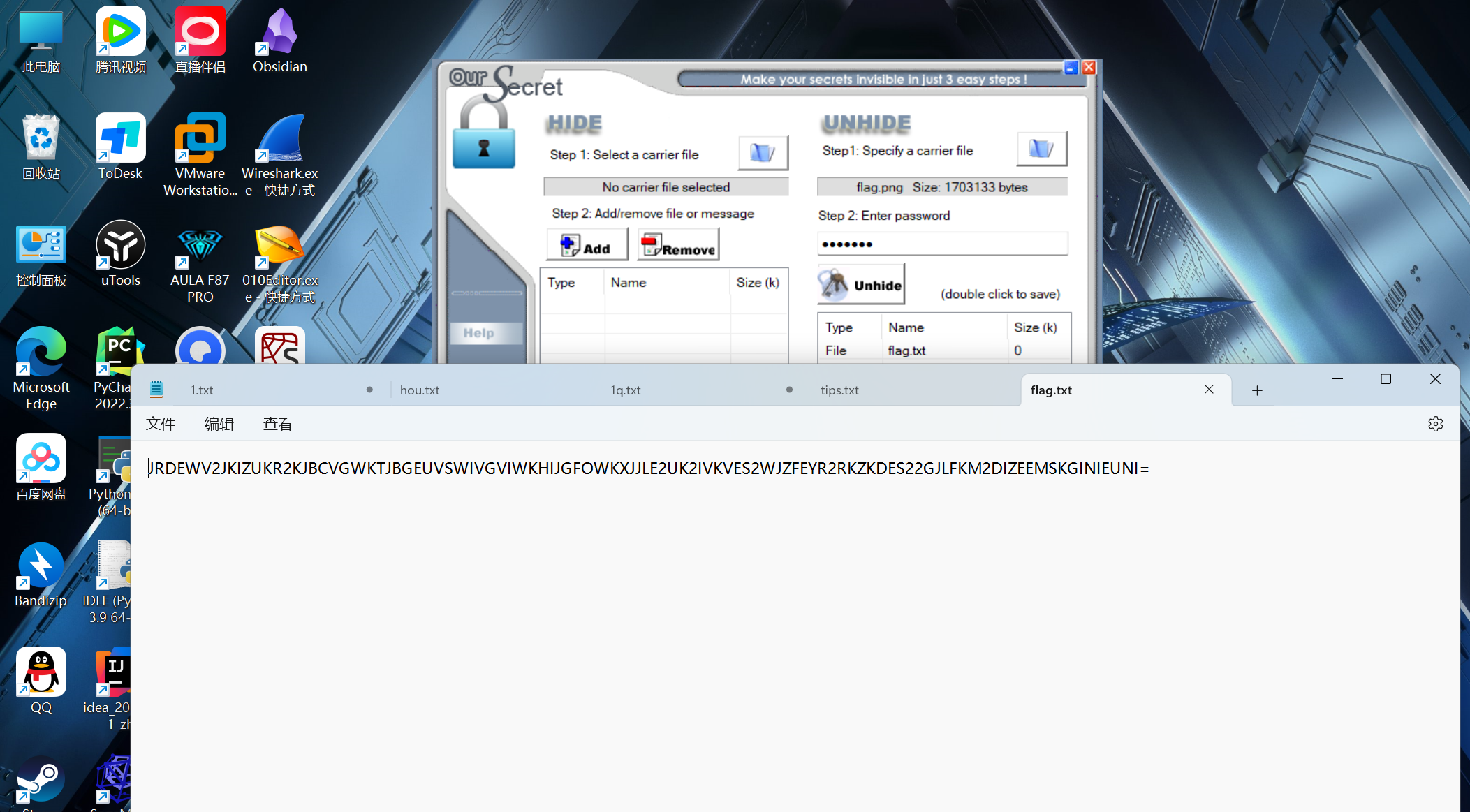

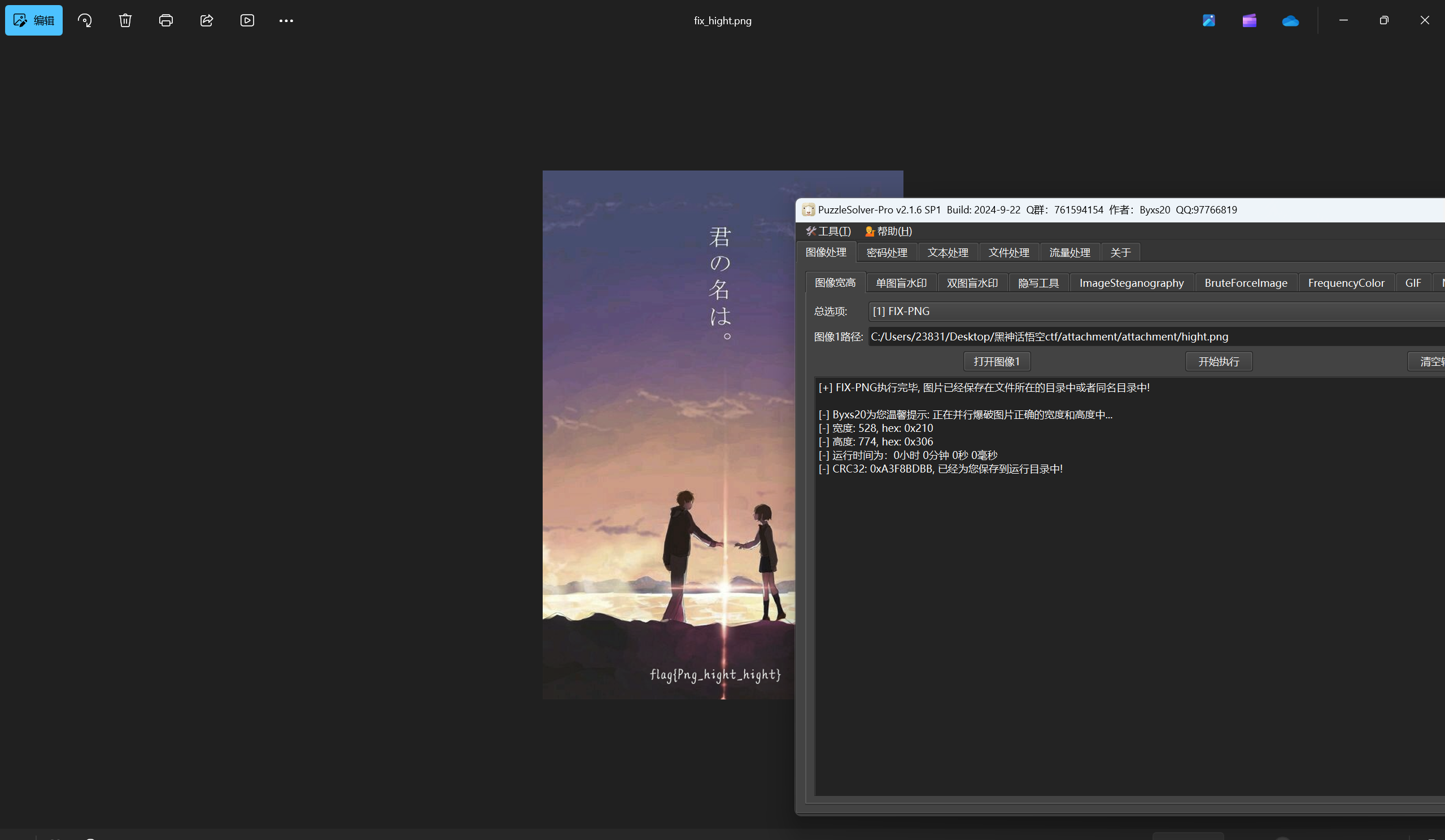

MoreHight