题目附件:

1 2 3 4 通过百度网盘分享的文件:bulidctf.rar 链接:https://pan.baidu.com/s/1yoDi8B-PqC7Y44ComkWaNg?pwd=sors 提取码:sors --来自百度网盘超级会员V3的分享

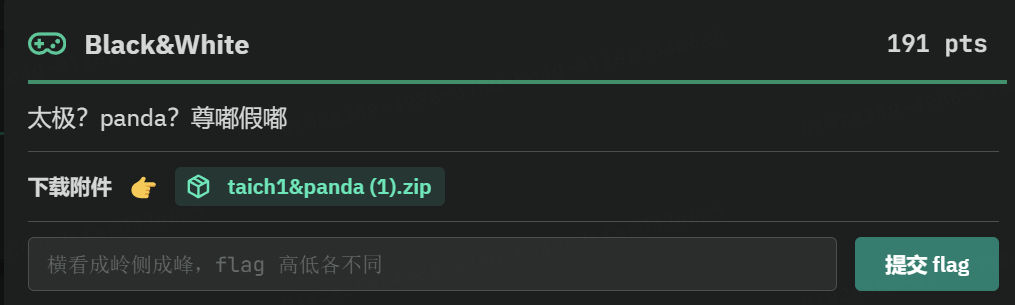

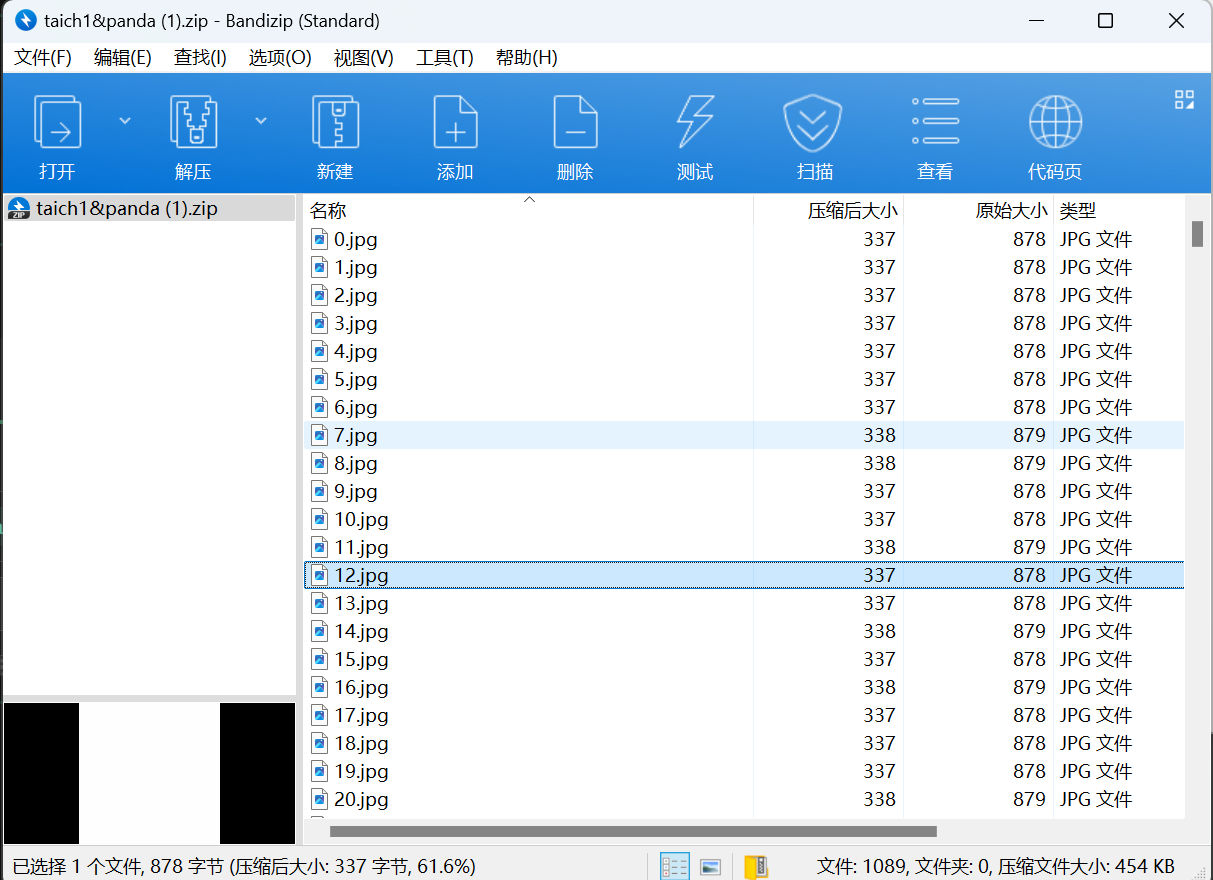

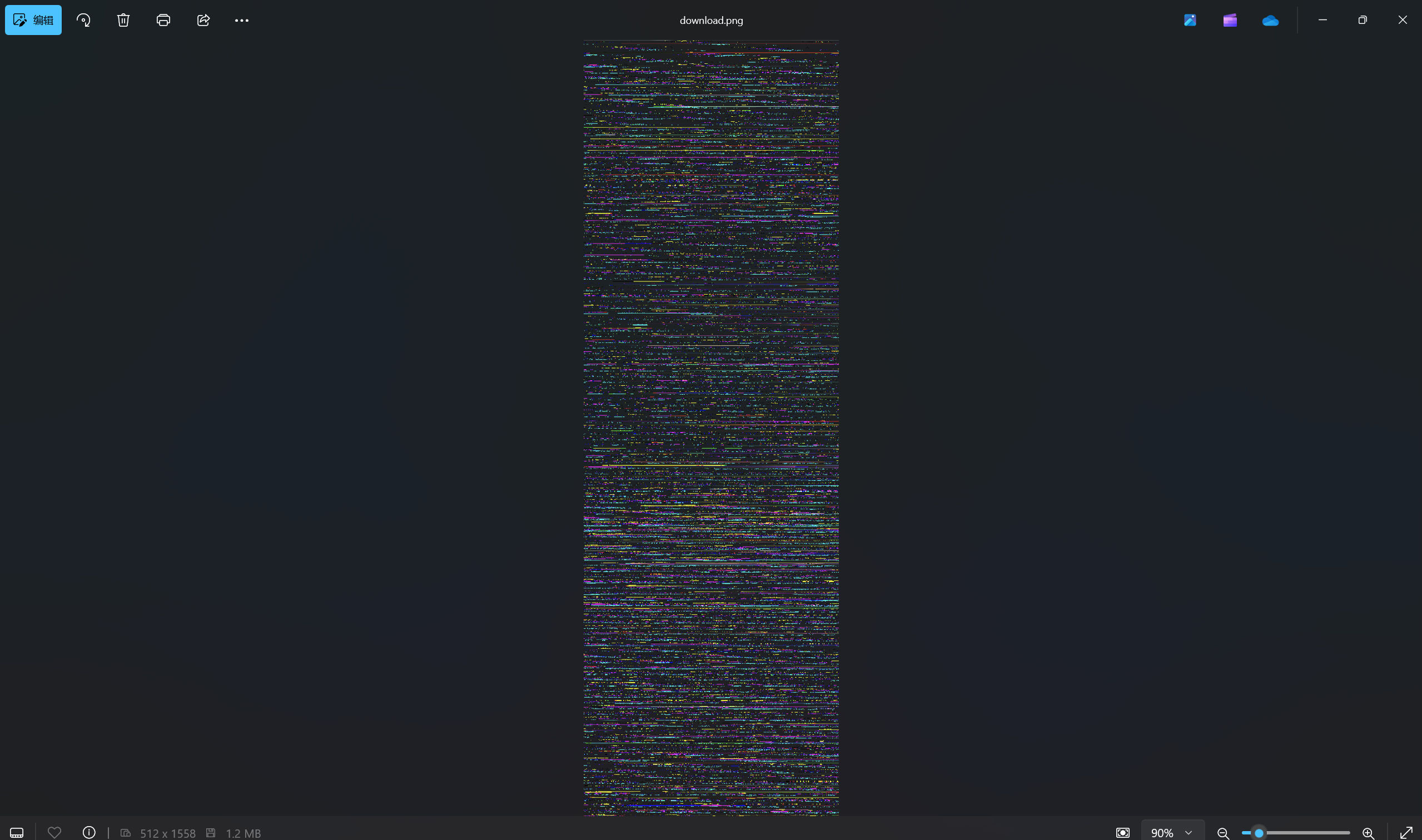

misc Black&White

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 from PIL import Image import os # 创建一个新的空白图像 result = Image.new("RGB", (33*216, 33*216)) # 遍历文件夹中的图片 for i in range(1089): img_path = f"E:\\脚本合集\\赛题脚本\\buildctf\\01\\images\\{i}.jpg" # 图片文件名 if os.path.exists(img_path): # 确保文件存在 img = Image.open(img_path) # 打开图像 x = (i % 33) * 216 # 计算图像放置的横坐标 y = (i // 33) * 216 # 计算图像放置的纵坐标 result.paste(img, (x, y)) # 将图像粘贴到合成图像上 # 保存合成后的图像 result.save("output.jpg")

运行得到

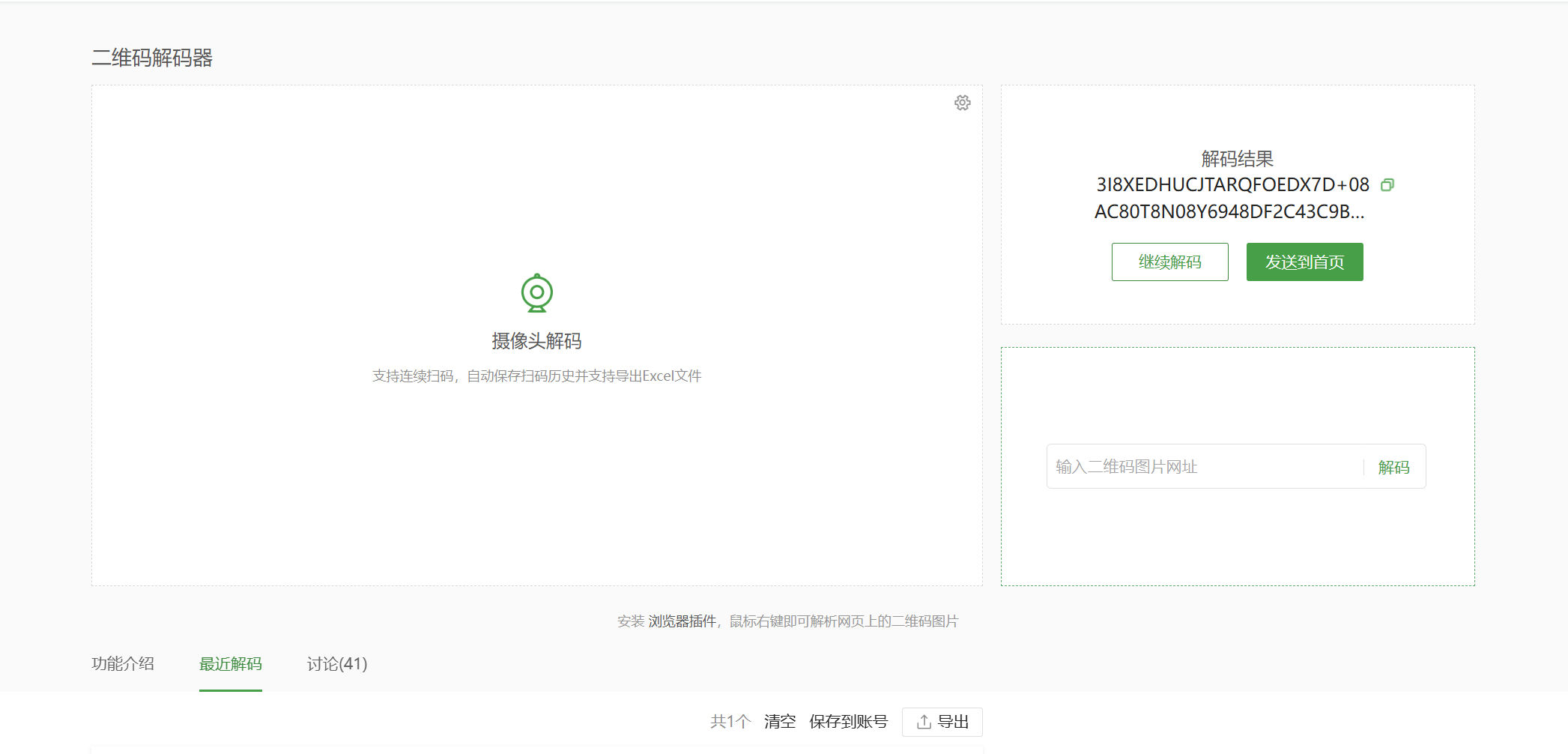

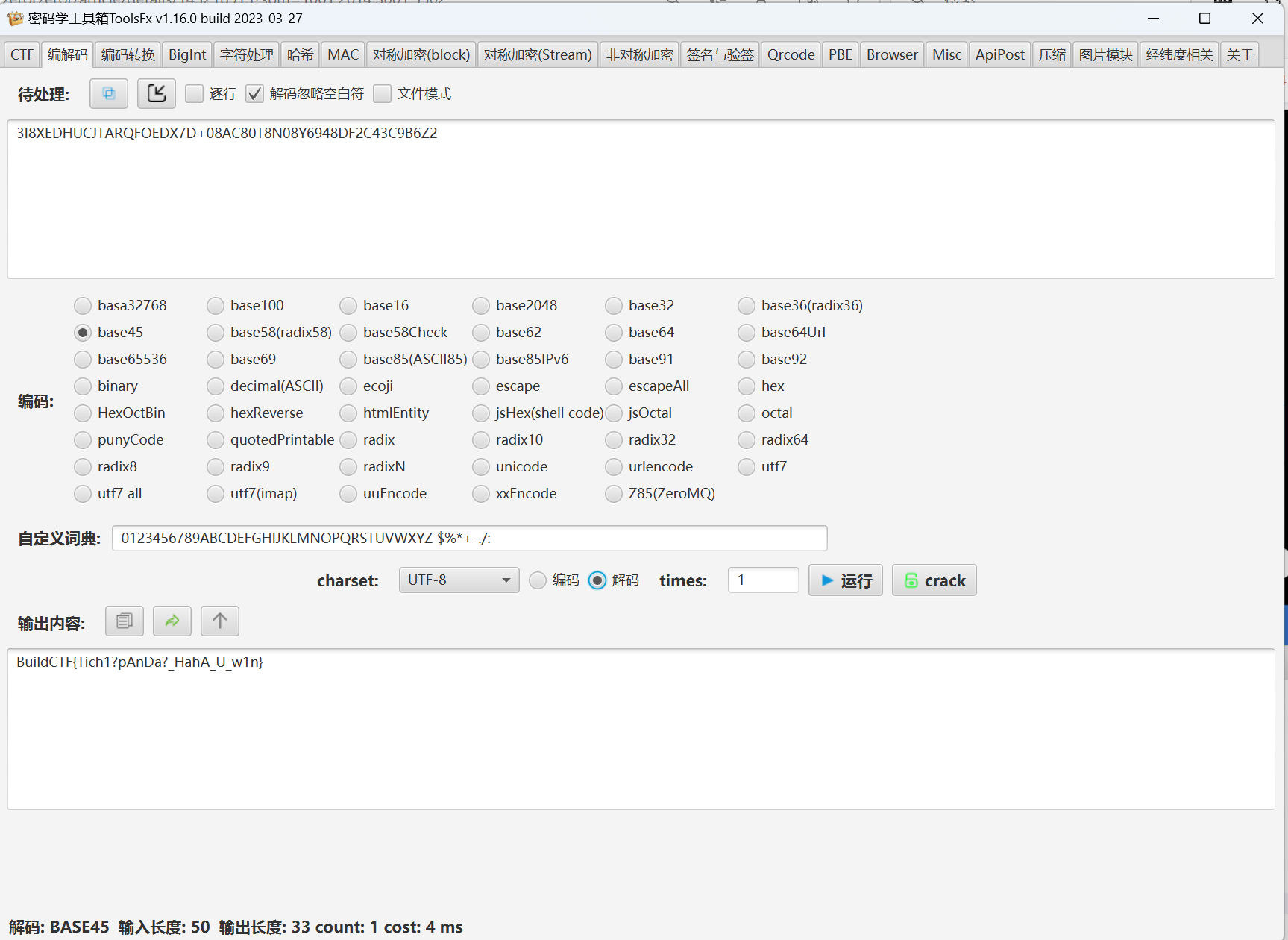

1 3I8XEDHUCJTARQFOEDX7D+08AC80T8N08Y6948DF2C43C9B6Z2

base45解密

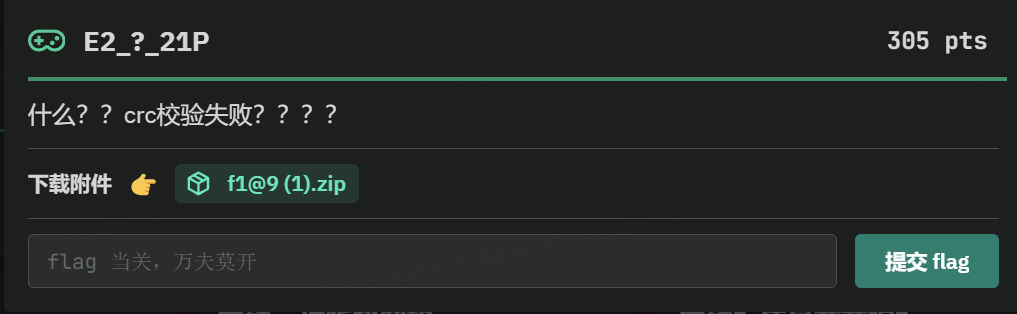

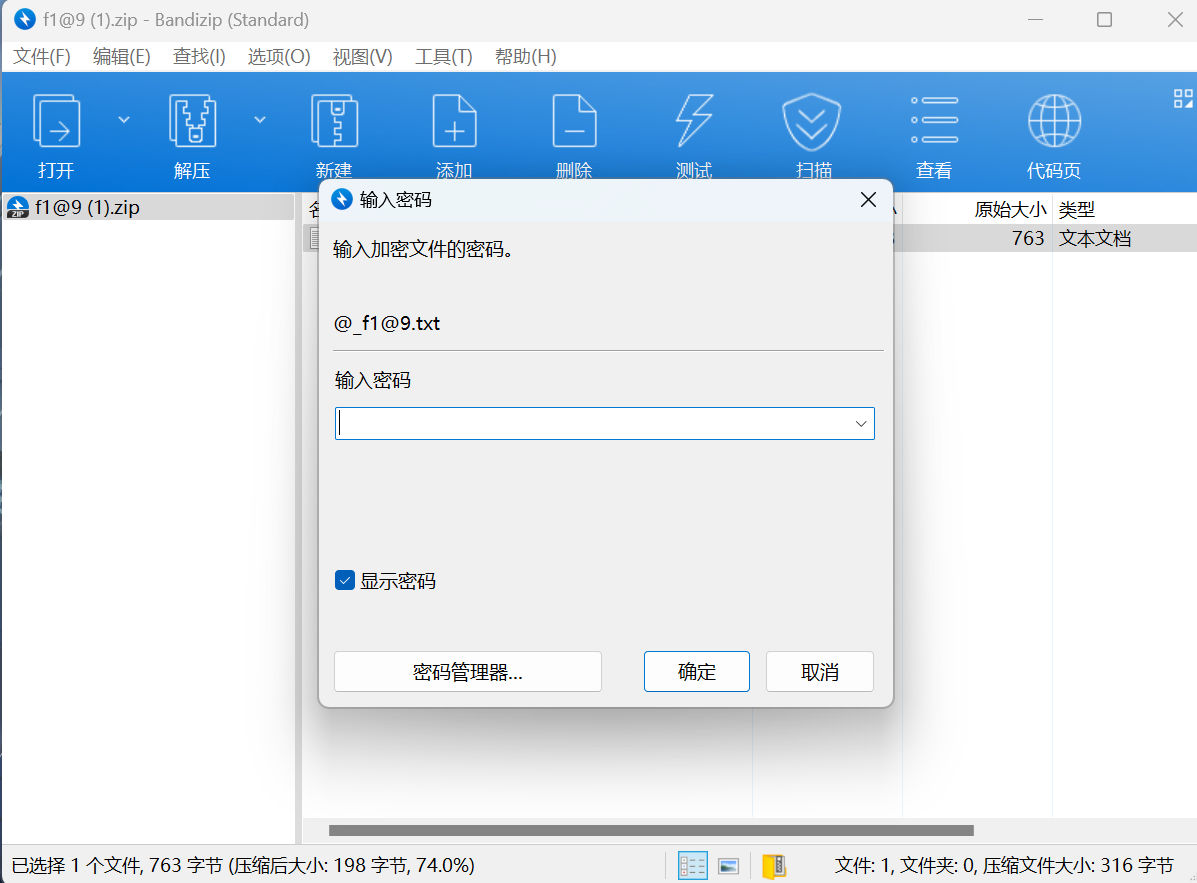

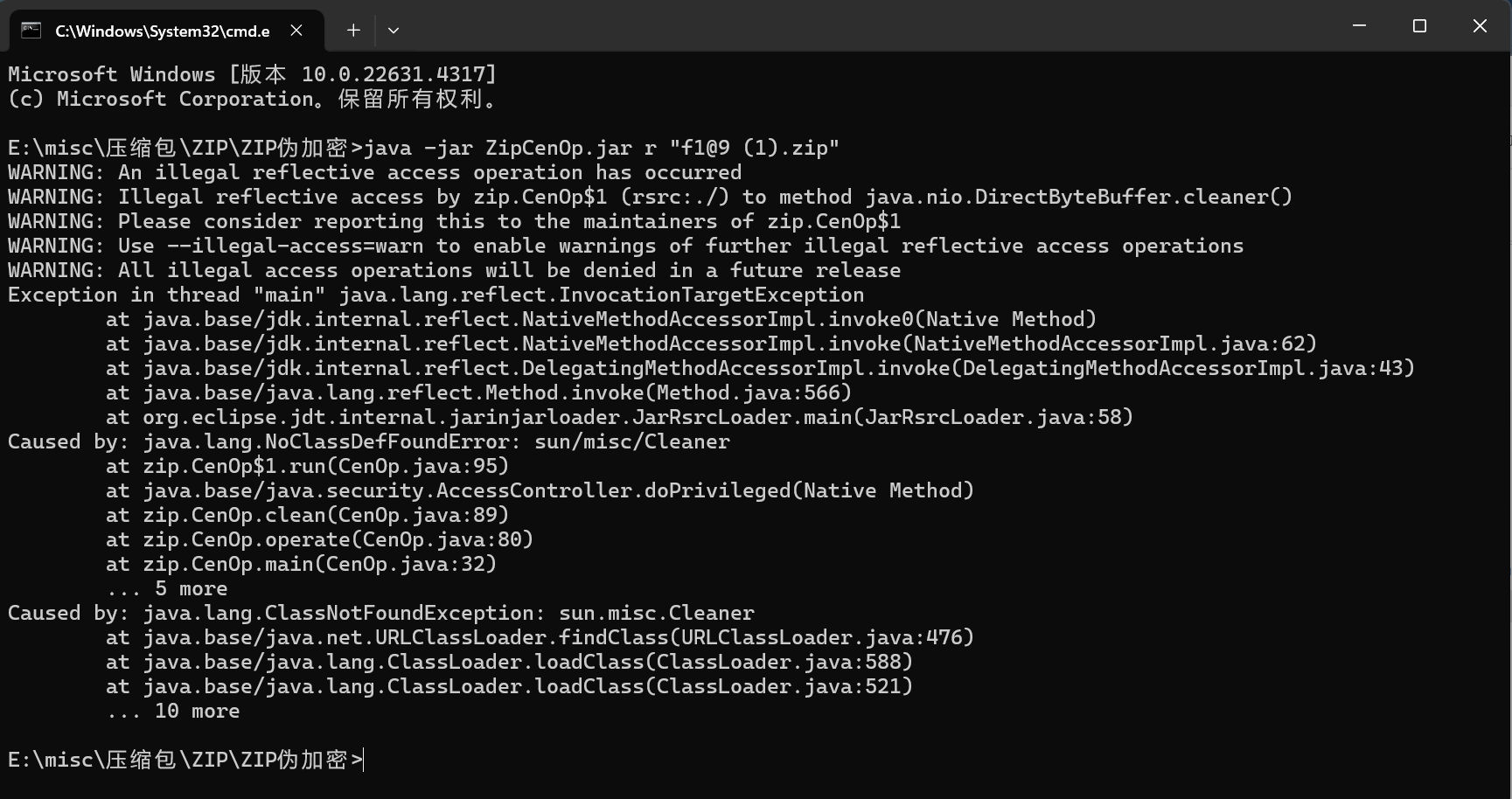

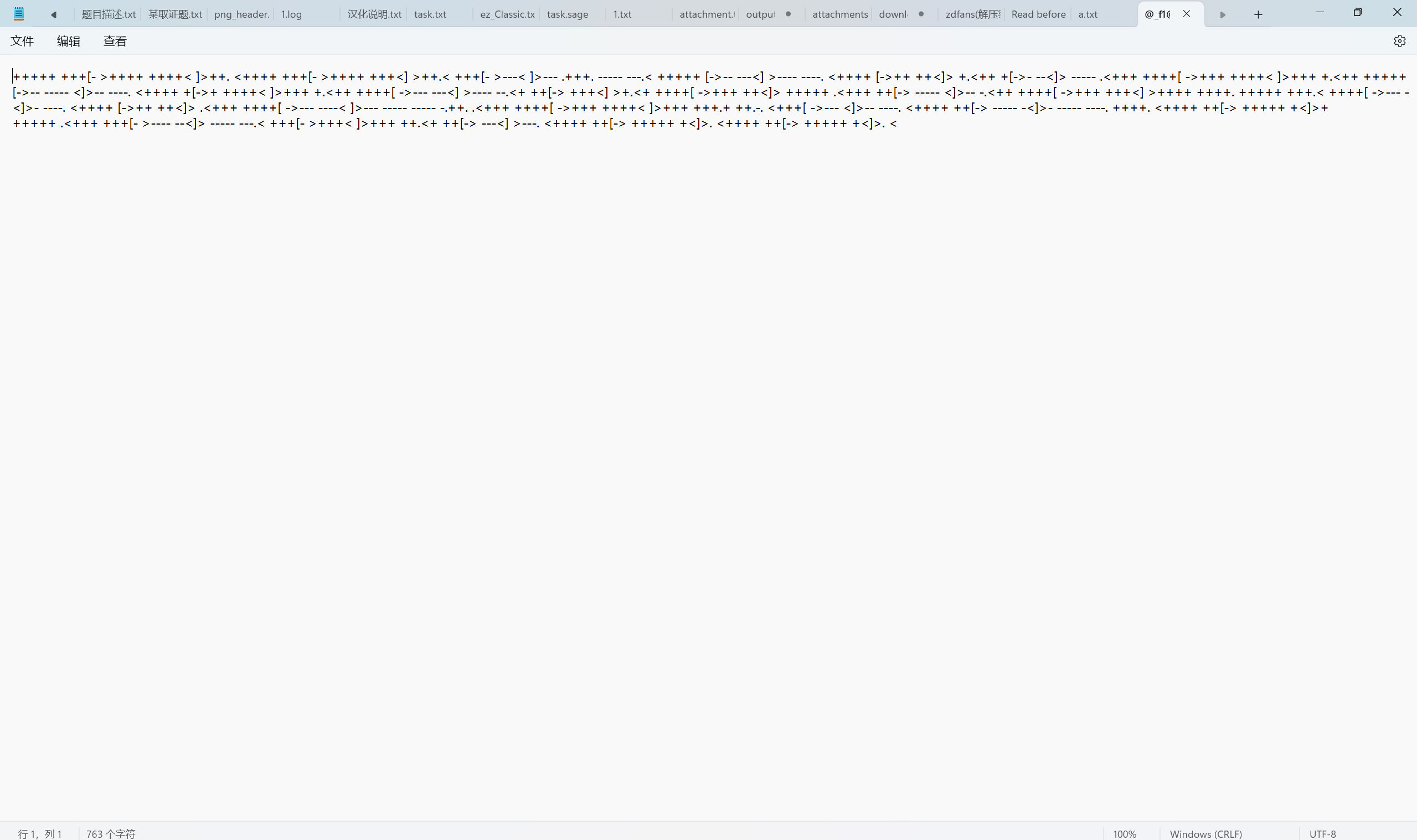

E2_?_21P

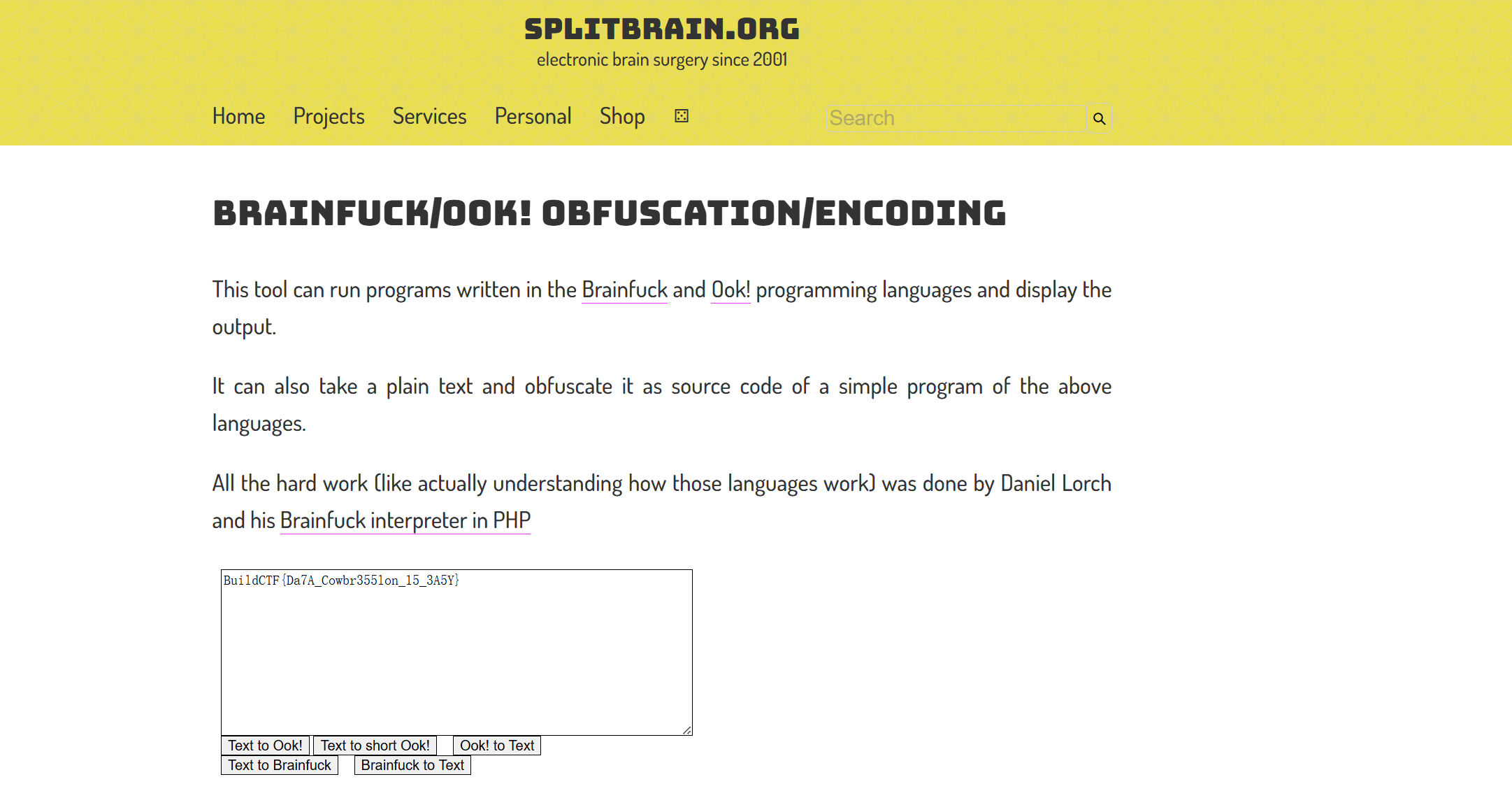

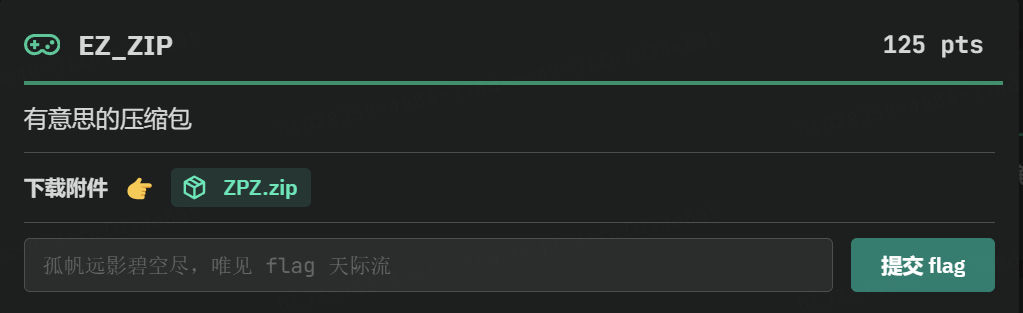

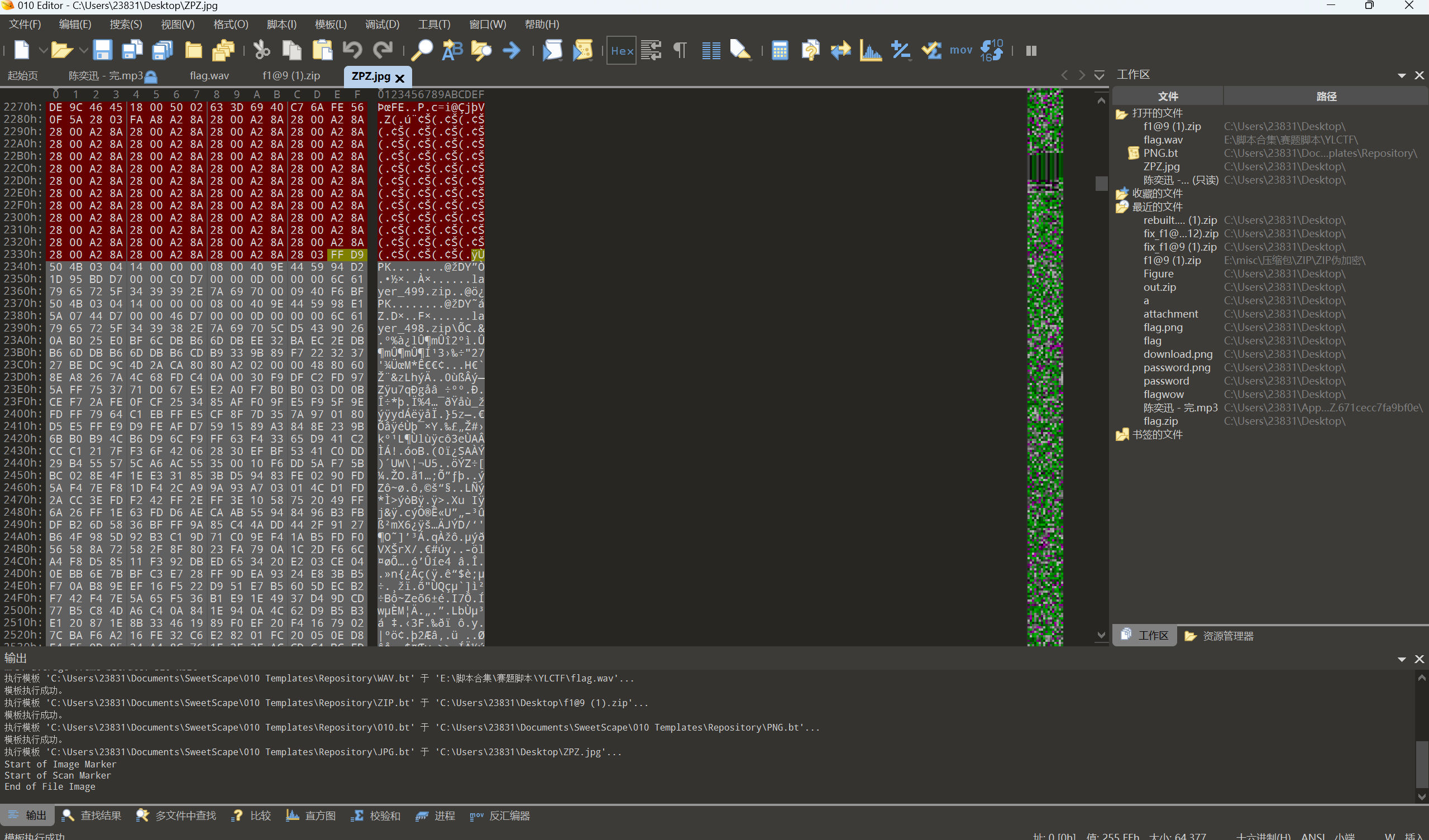

EZ_ZIP

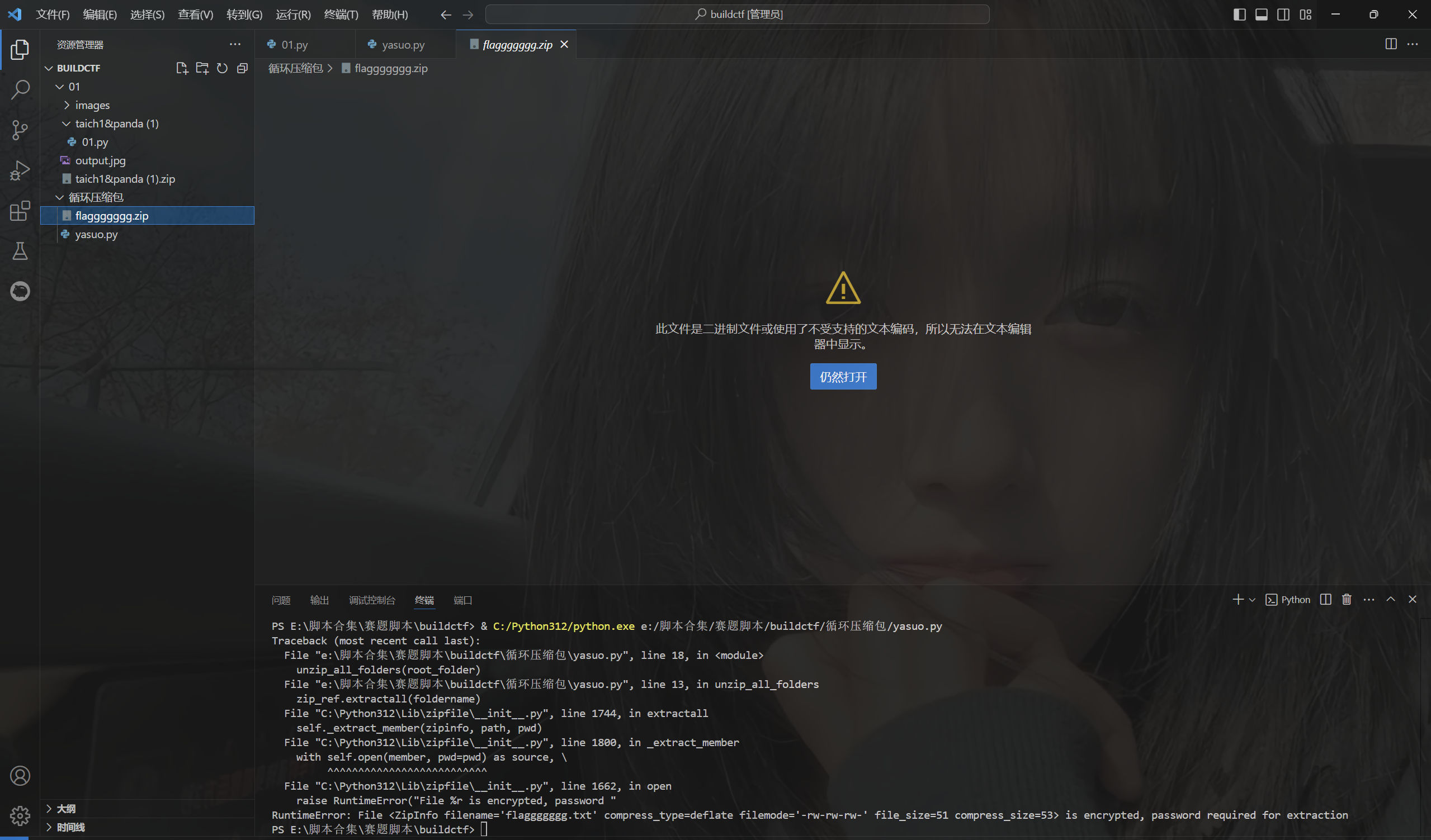

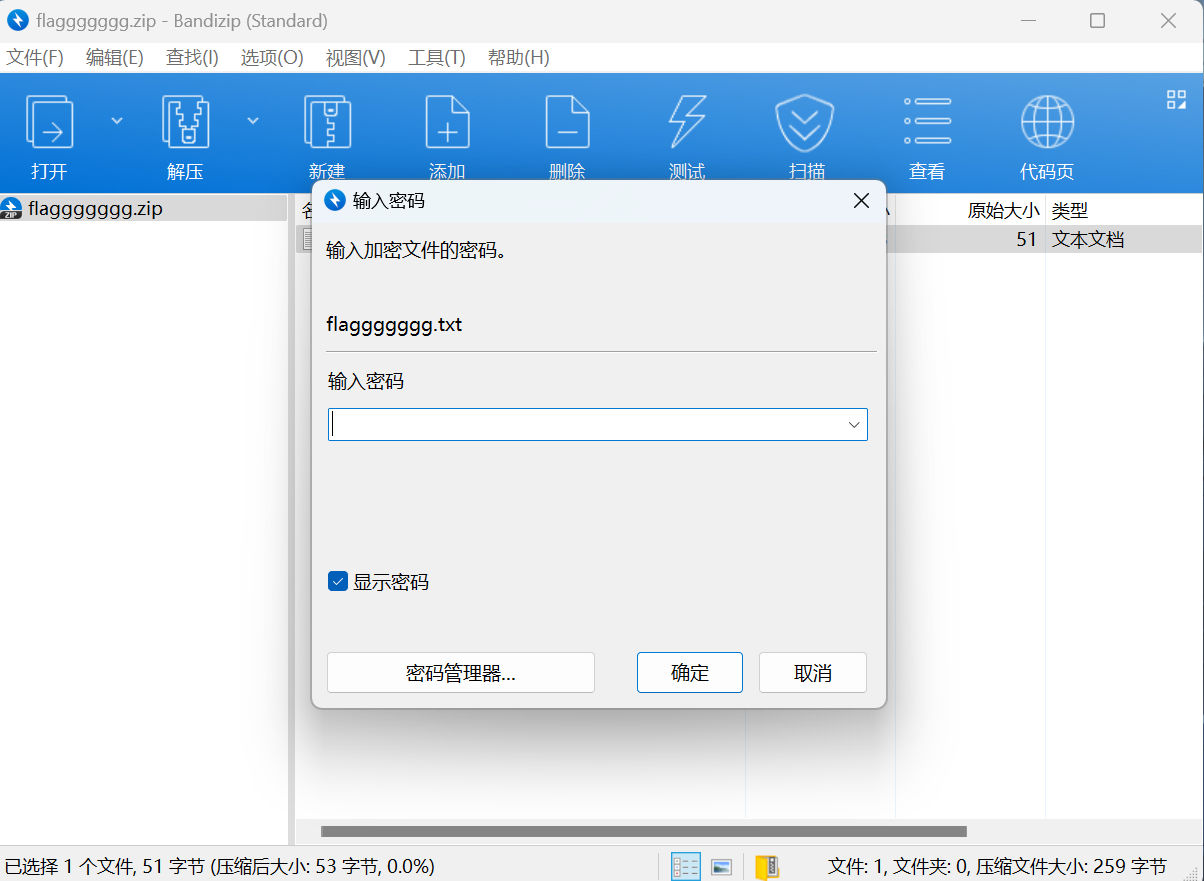

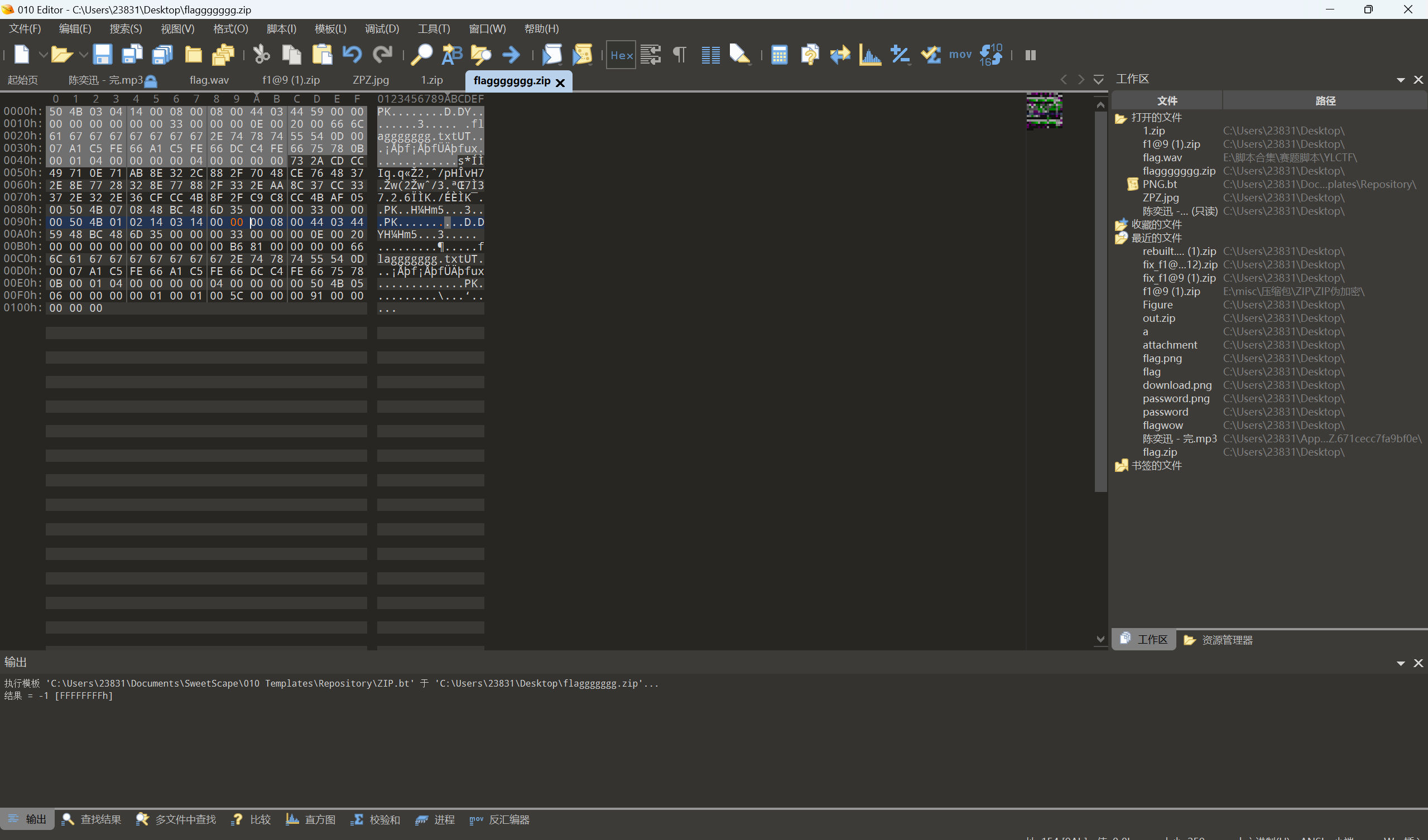

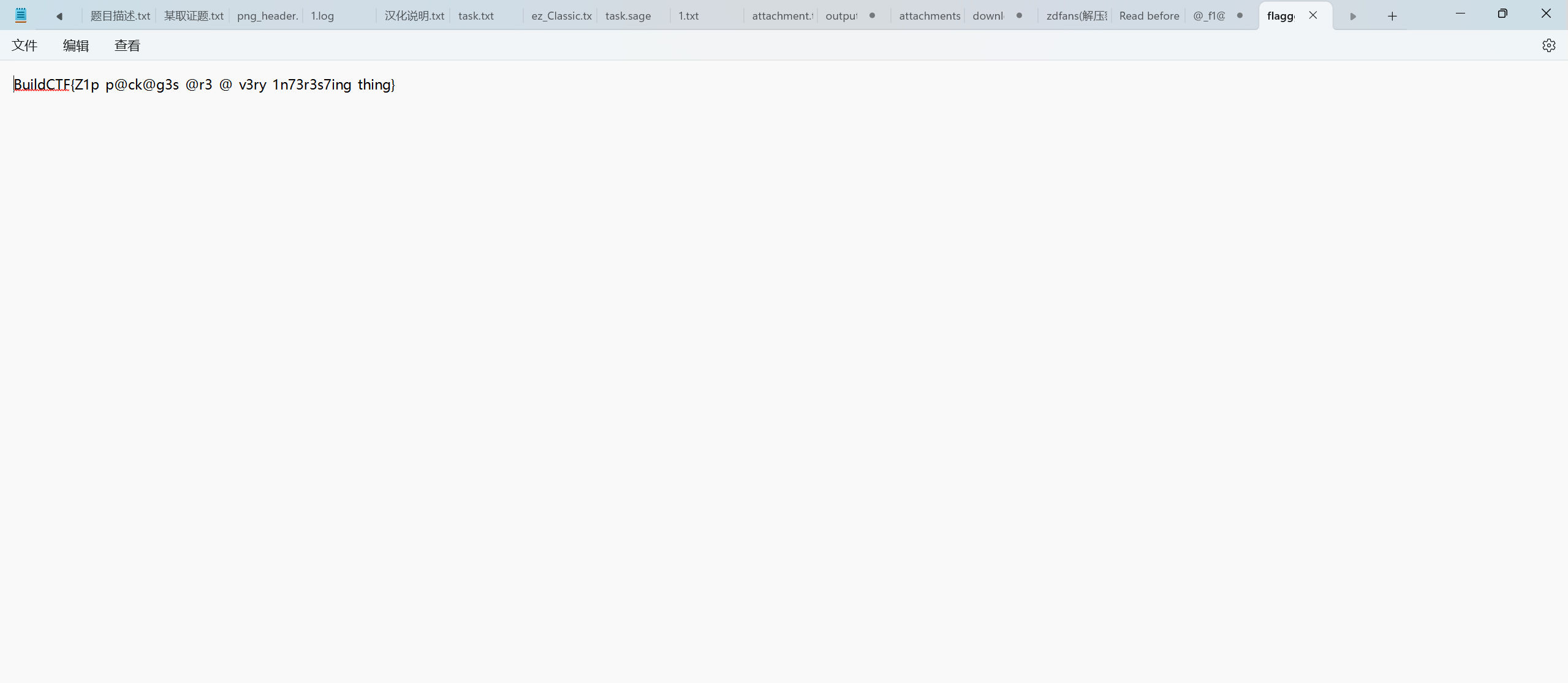

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 import os import zipfile def unzip_all_folders(root_folder): all_done = False while not all_done: found_zip = False for foldername, subfolders, filenames in os.walk(root_folder): for filename in filenames: if filename.endswith('.zip'): found_zip = True zip_file_path = os.path.join(foldername, filename) with zipfile.ZipFile(zip_file_path, 'r') as zip_ref: zip_ref.extractall(foldername) os.remove(zip_file_path) if not found_zip: all_done = True root_folder = r'E:\\脚本合集\\赛题脚本\\buildctf\\循环压缩包' unzip_all_folders(root_folder)

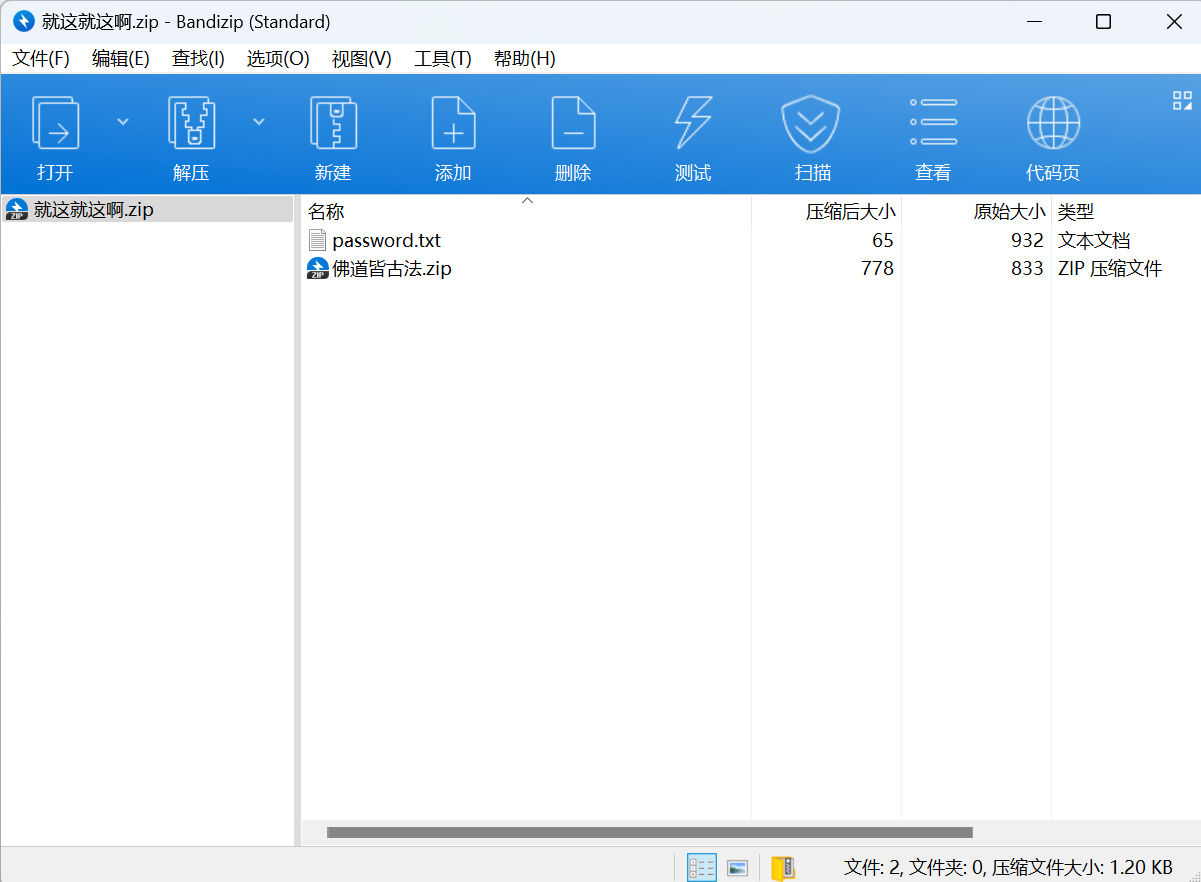

运行得到

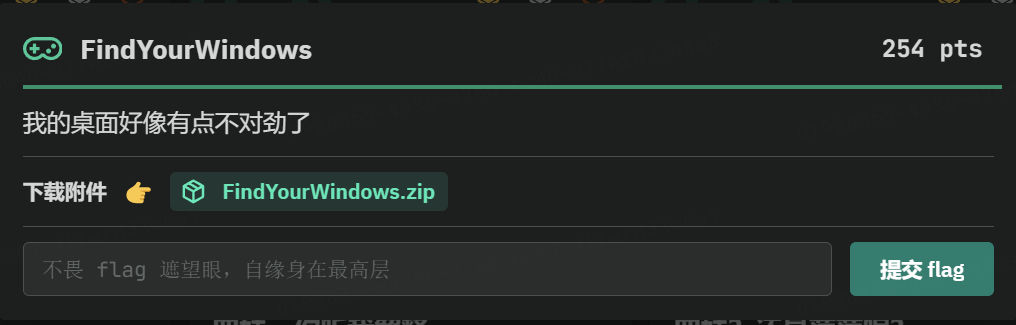

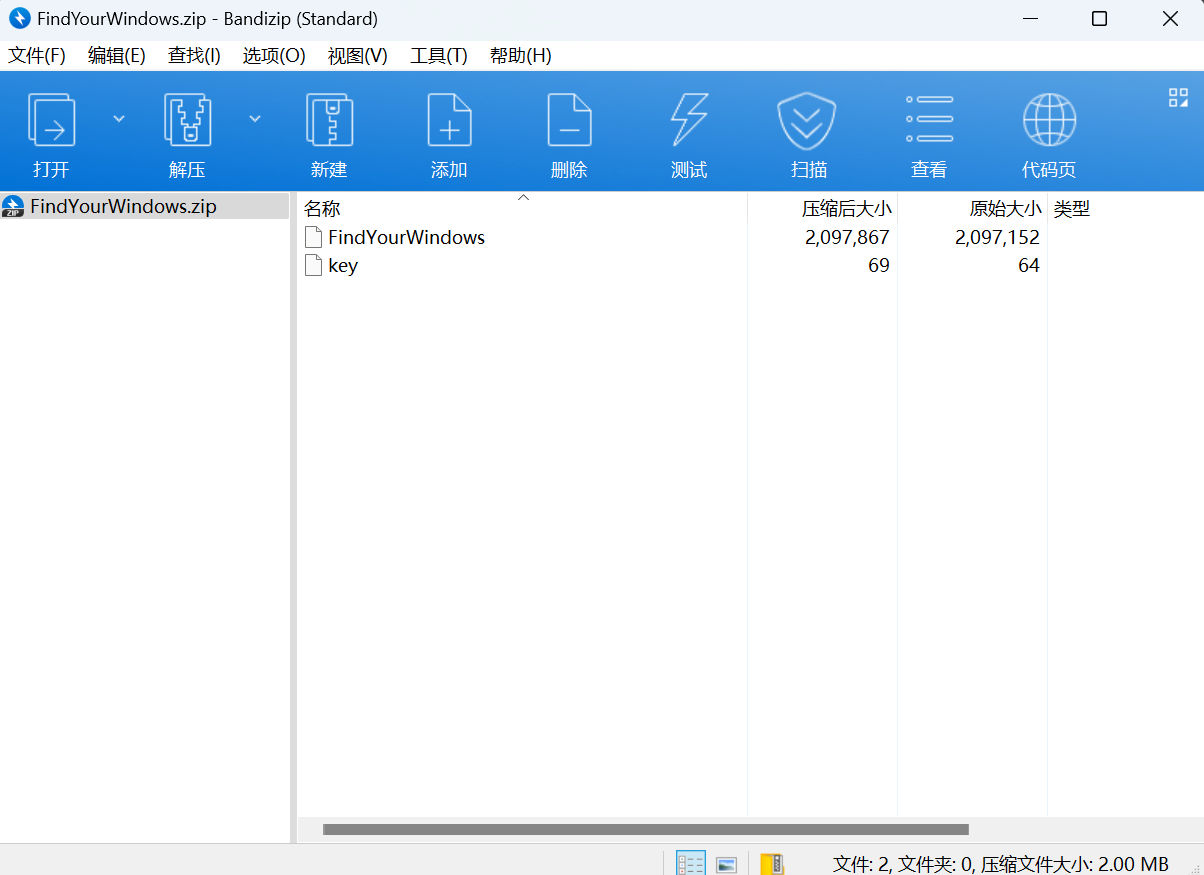

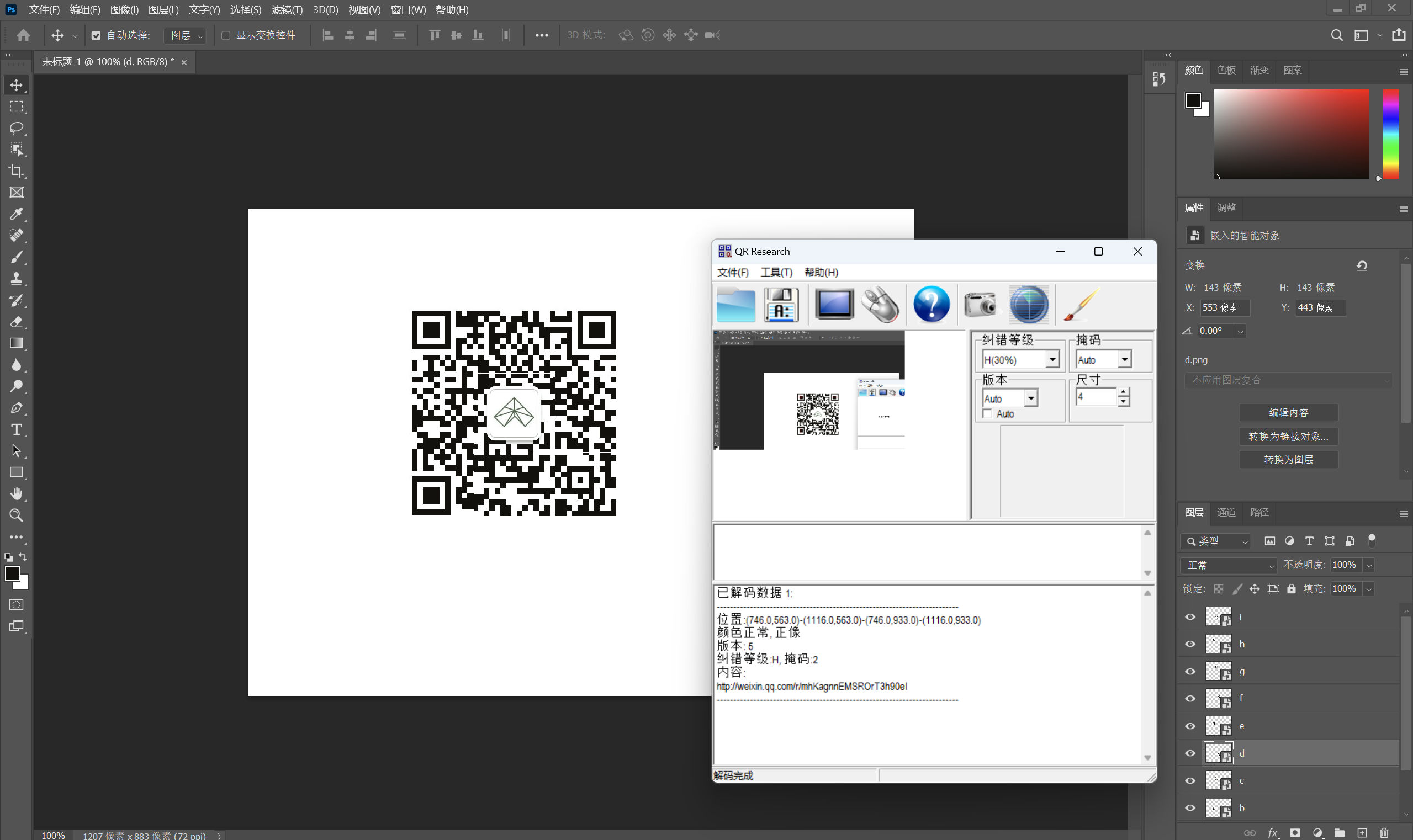

FindYourWindows

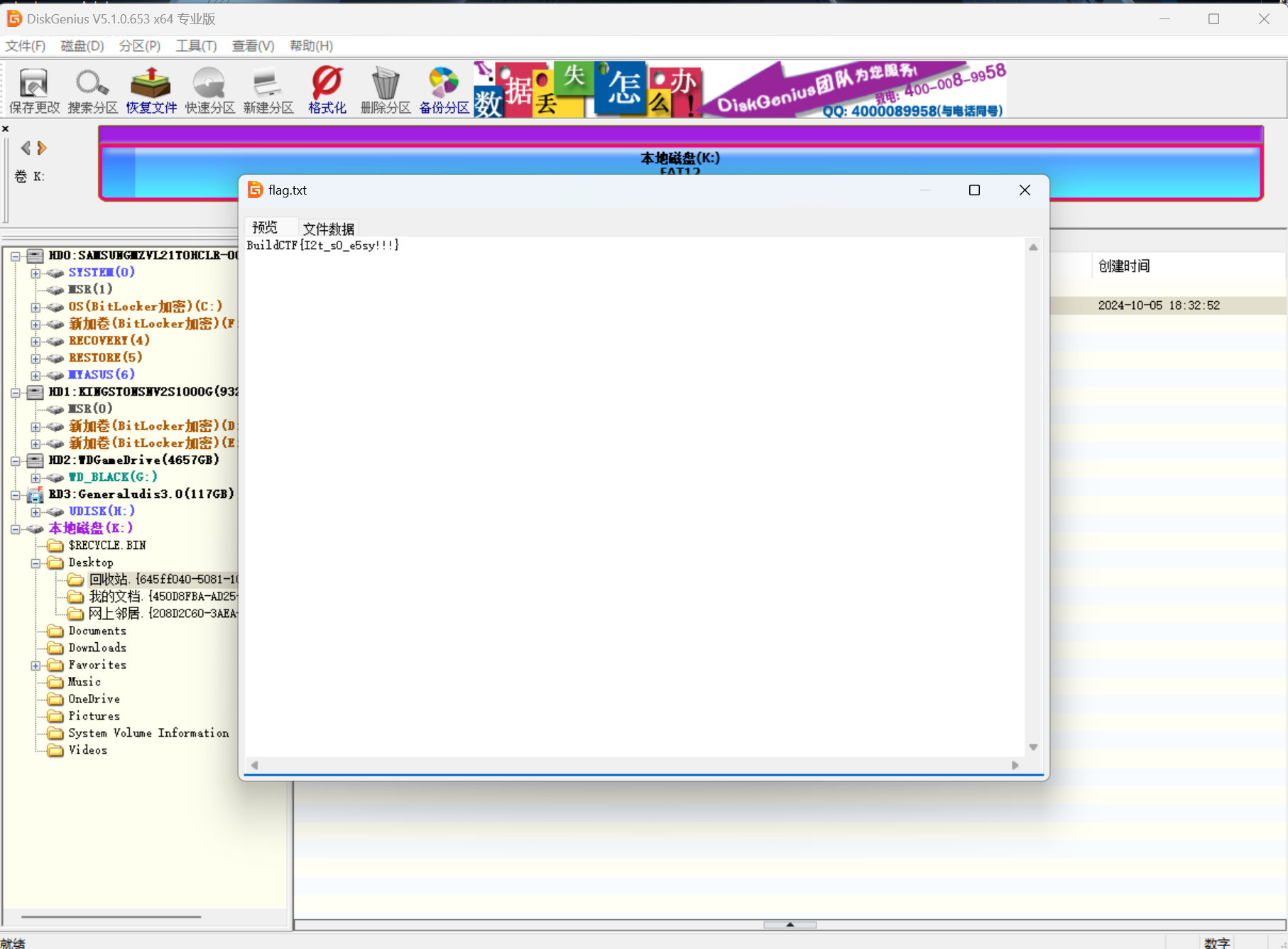

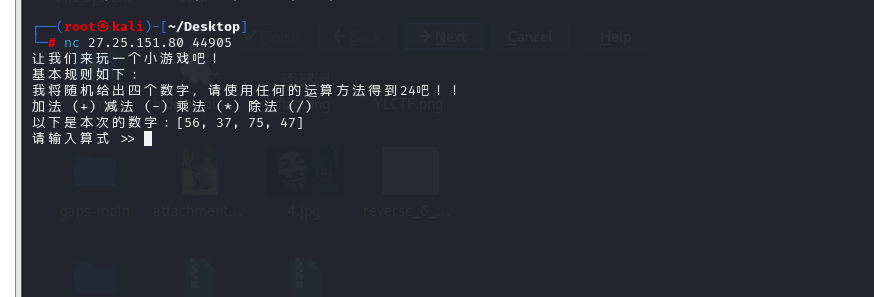

Guesscoin

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 from pwn import * ip = "27.25.151.80" port = 39965 res = [] # 连接到远程服务 r = remote(ip,port) # 设置日志级别为debug以便调试 #context.log_level ='debug' welcome = r.recvuntil(': ').decode() print(welcome) for i in range(0,100): try: r.sendline(b'0') data = r.recv().decode() print(data) if "猜错了" in data: r.sendline(b'1') data = r.recv().decode() print(data) res.append("1") # 断开连接 #r.close() #break else: res.append("0") except: print(res) break

反复运行得到flag

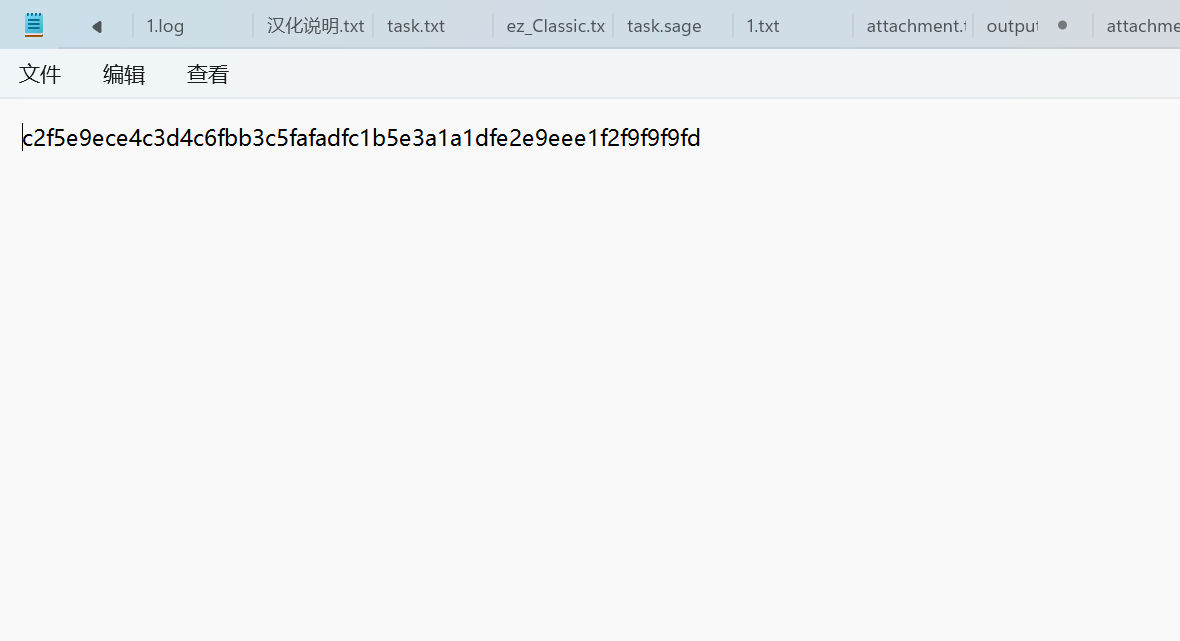

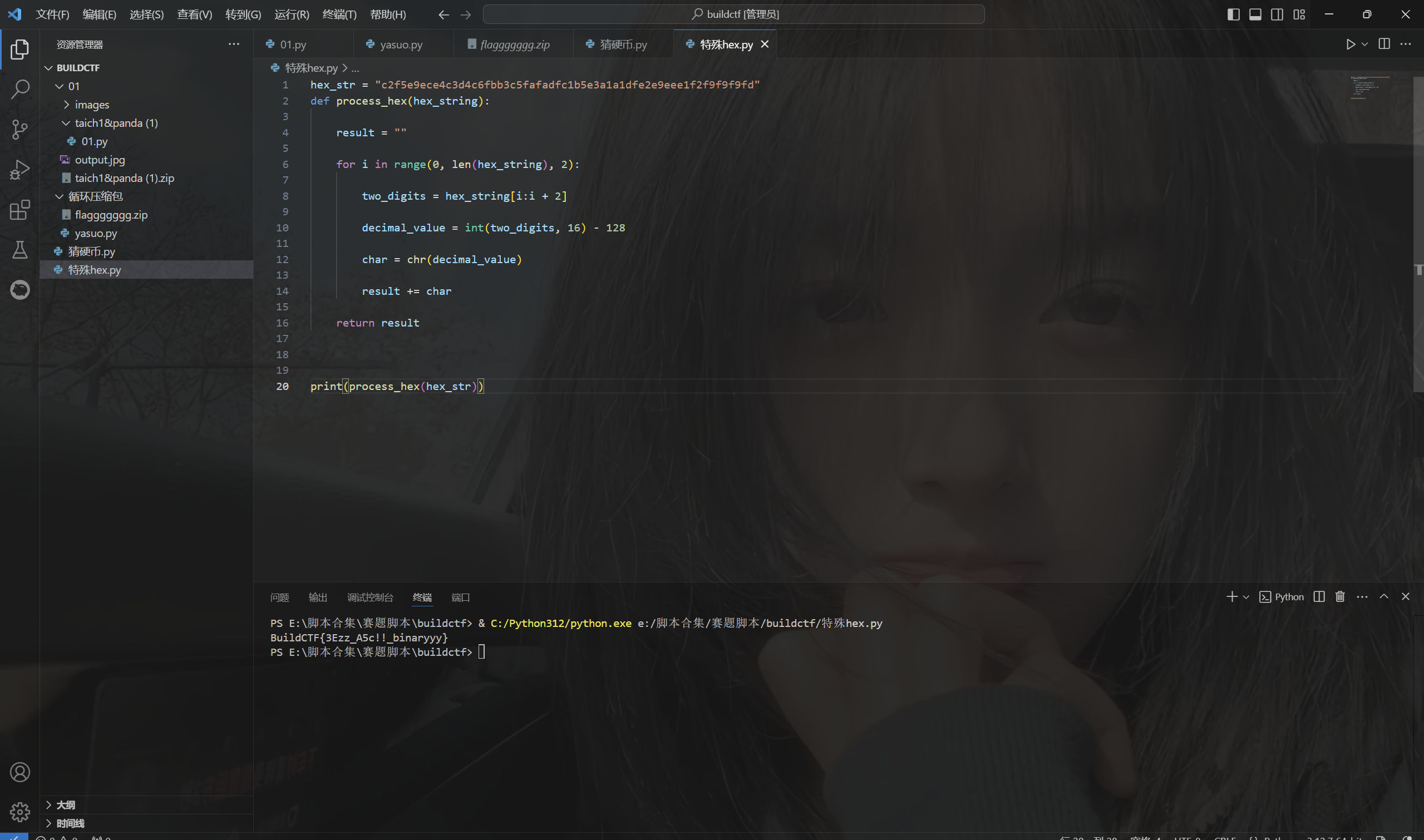

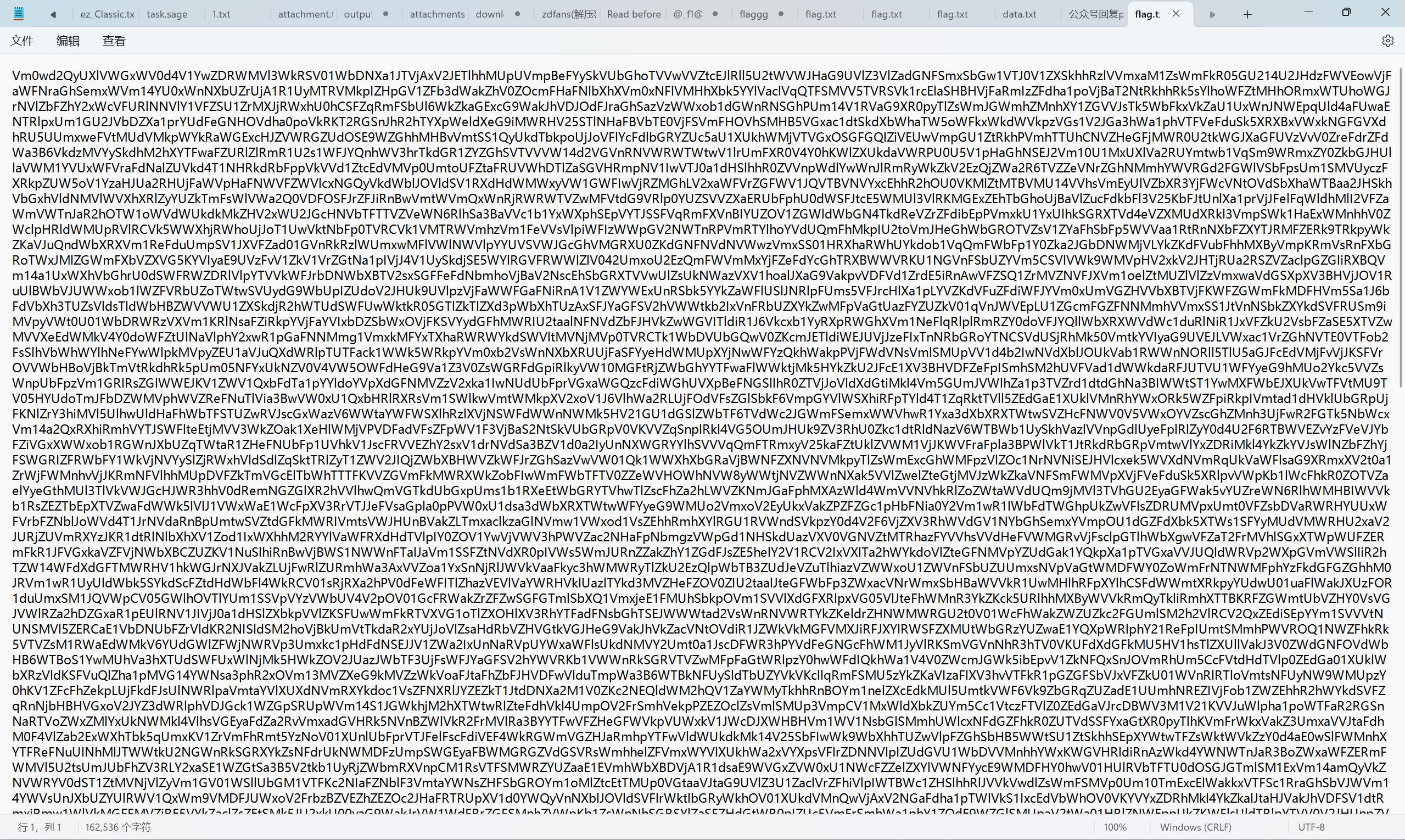

HEX的秘密

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 hex_str = "c2f5e9ece4c3d4c6fbb3c5fafadfc1b5e3a1a1dfe2e9eee1f2f9f9f9fd" def process_hex(hex_string): result = "" for i in range(0, len(hex_string), 2): two_digits = hex_string[i:i + 2] decimal_value = int(two_digits, 16) - 128 char = chr(decimal_value) result += char return result print(process_hex(hex_str))

运行得到

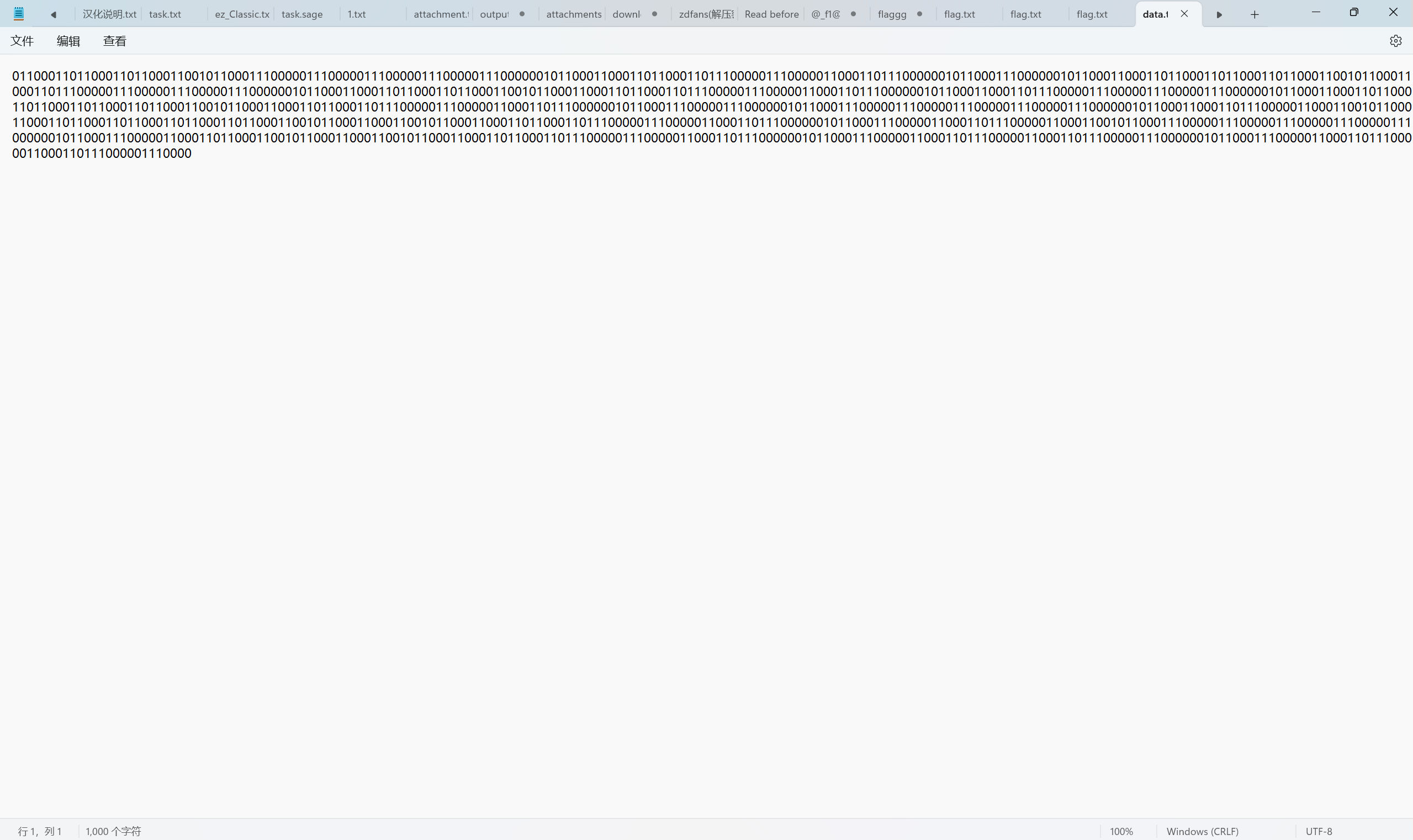

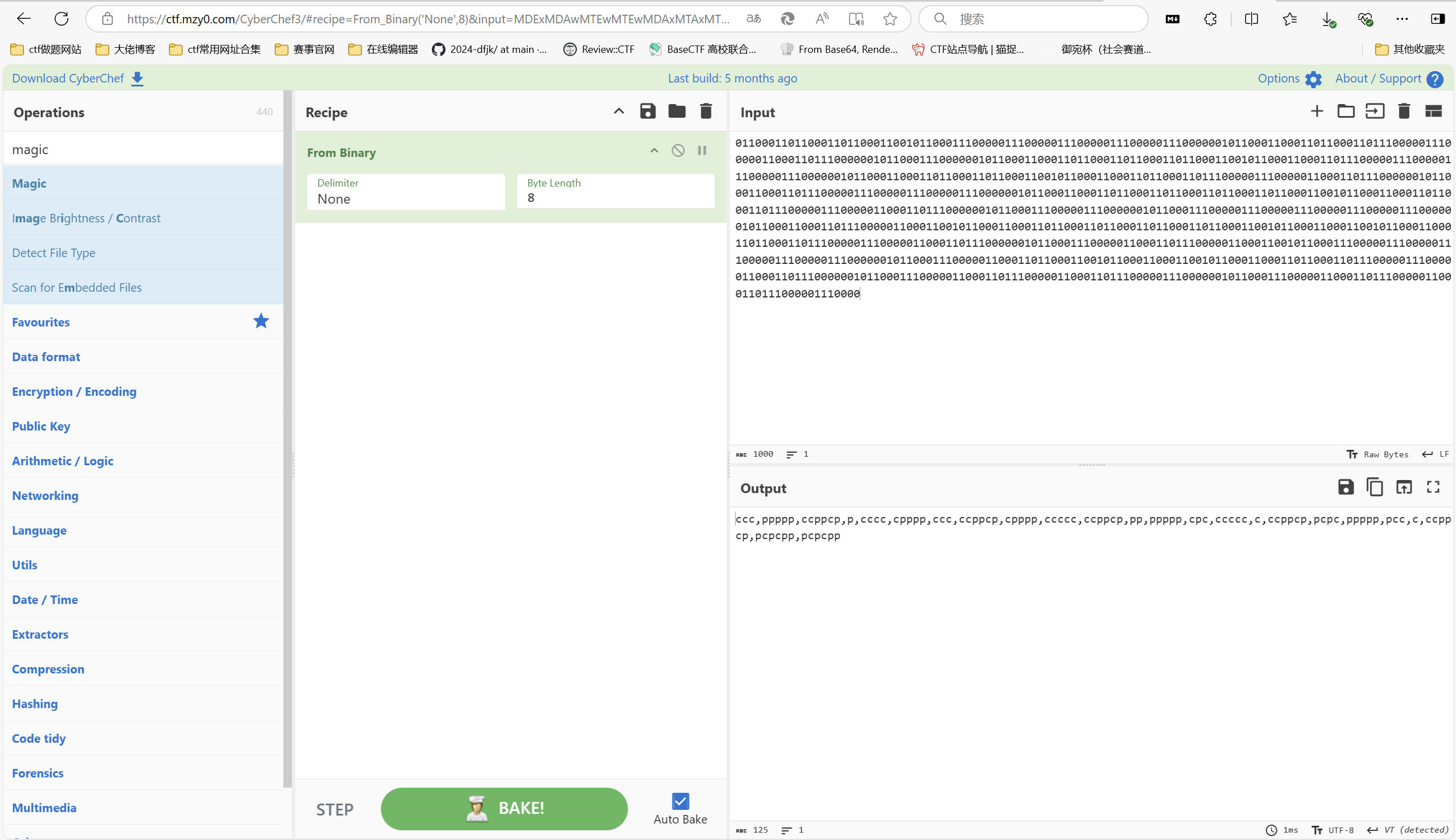

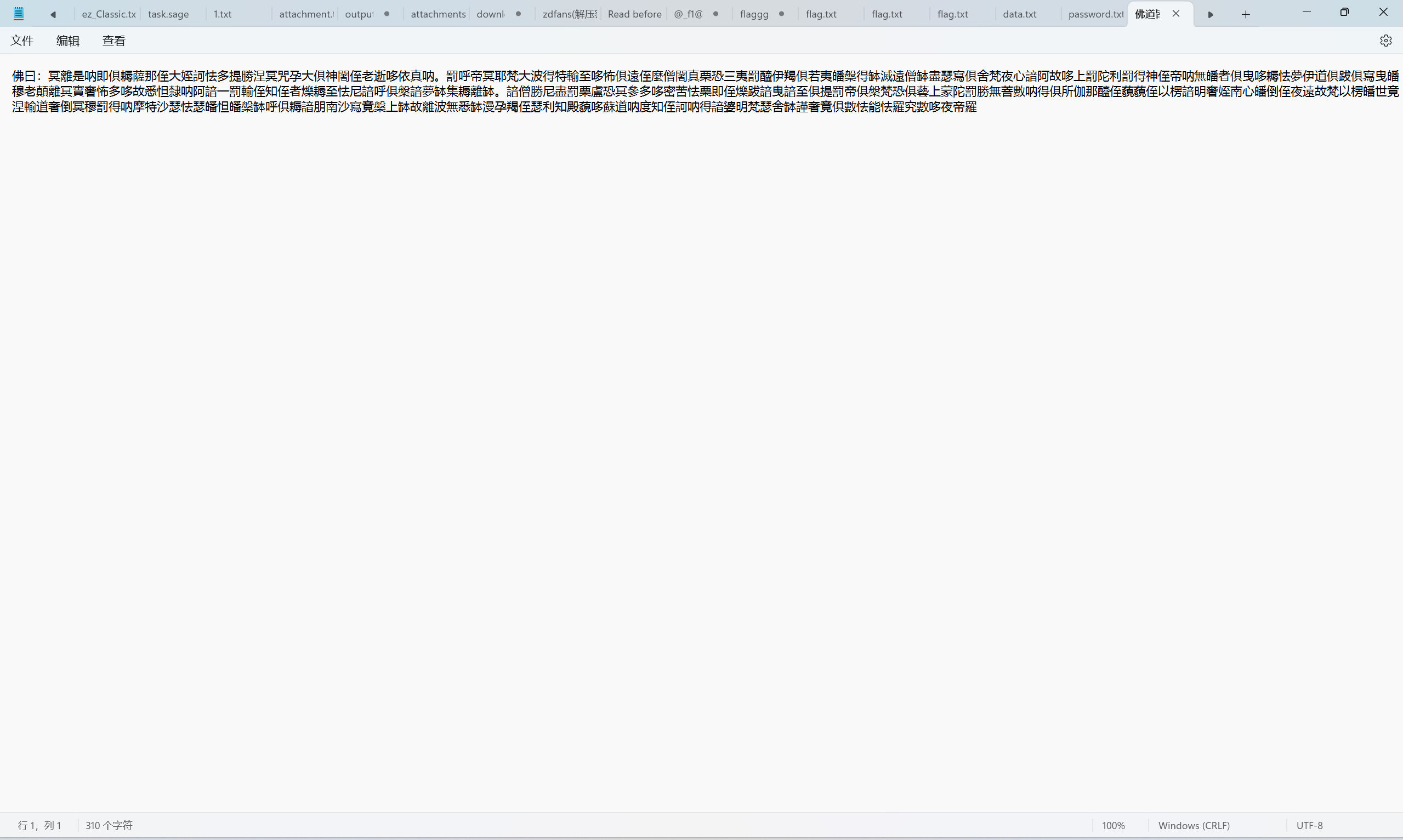

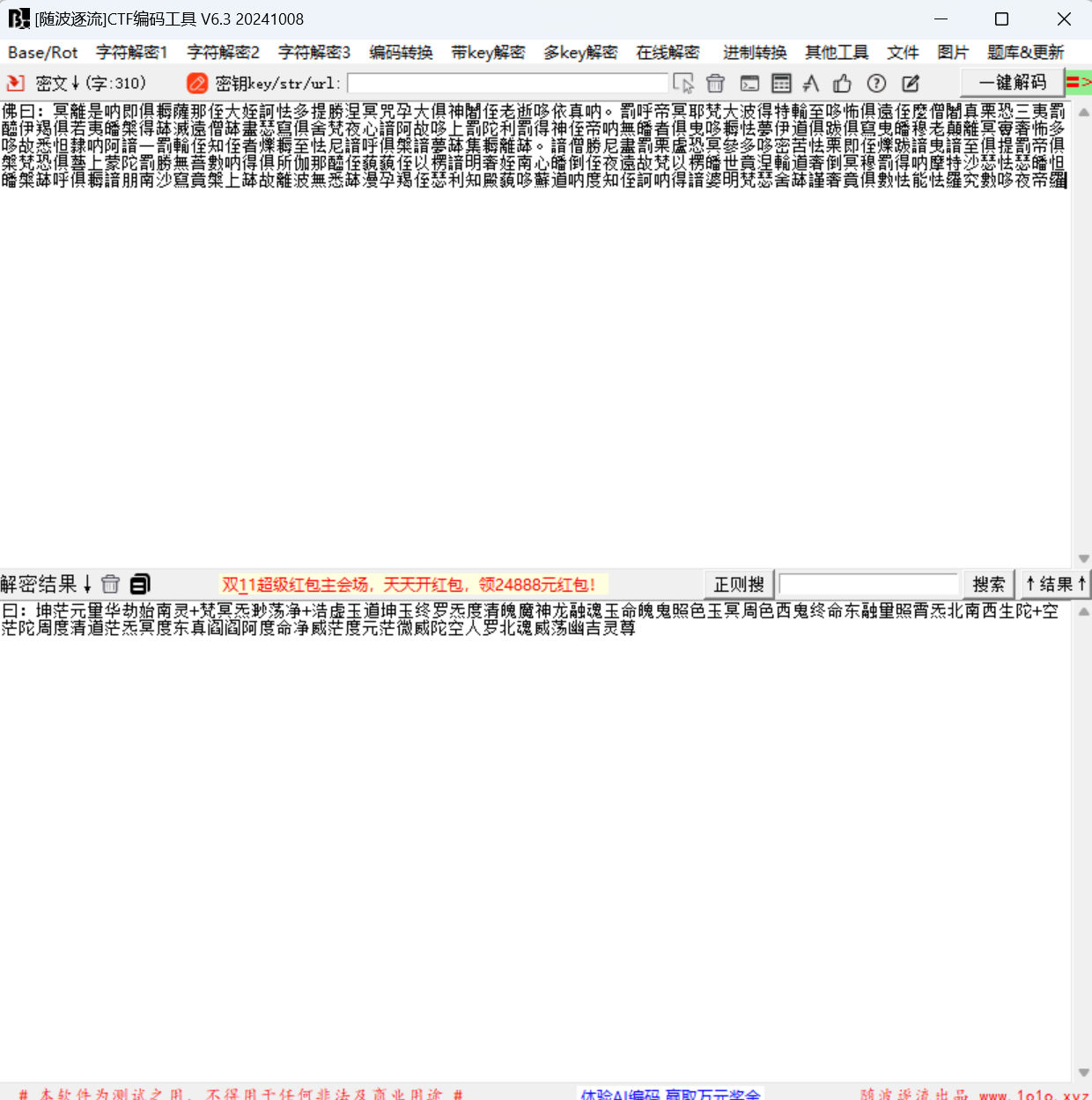

what is this?

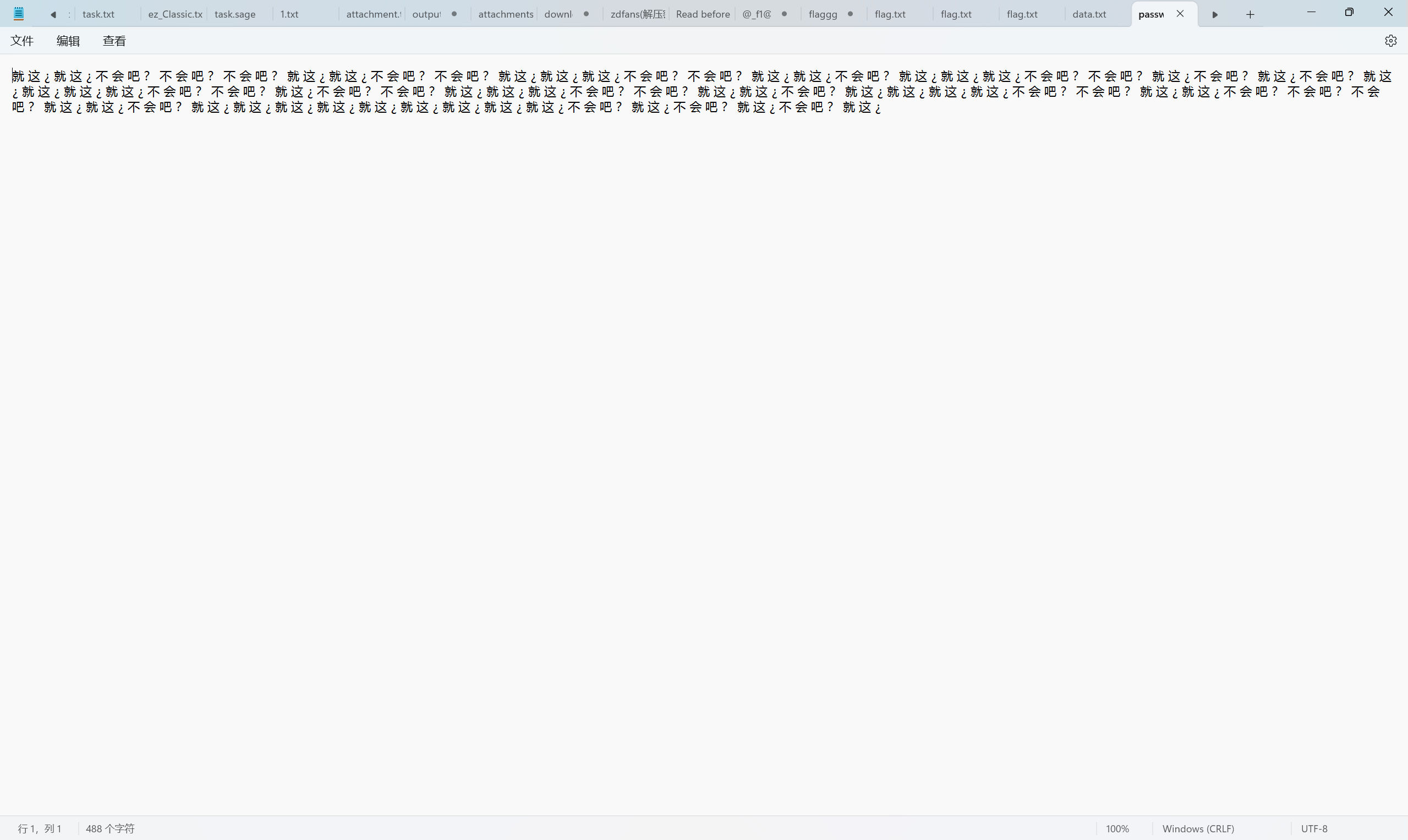

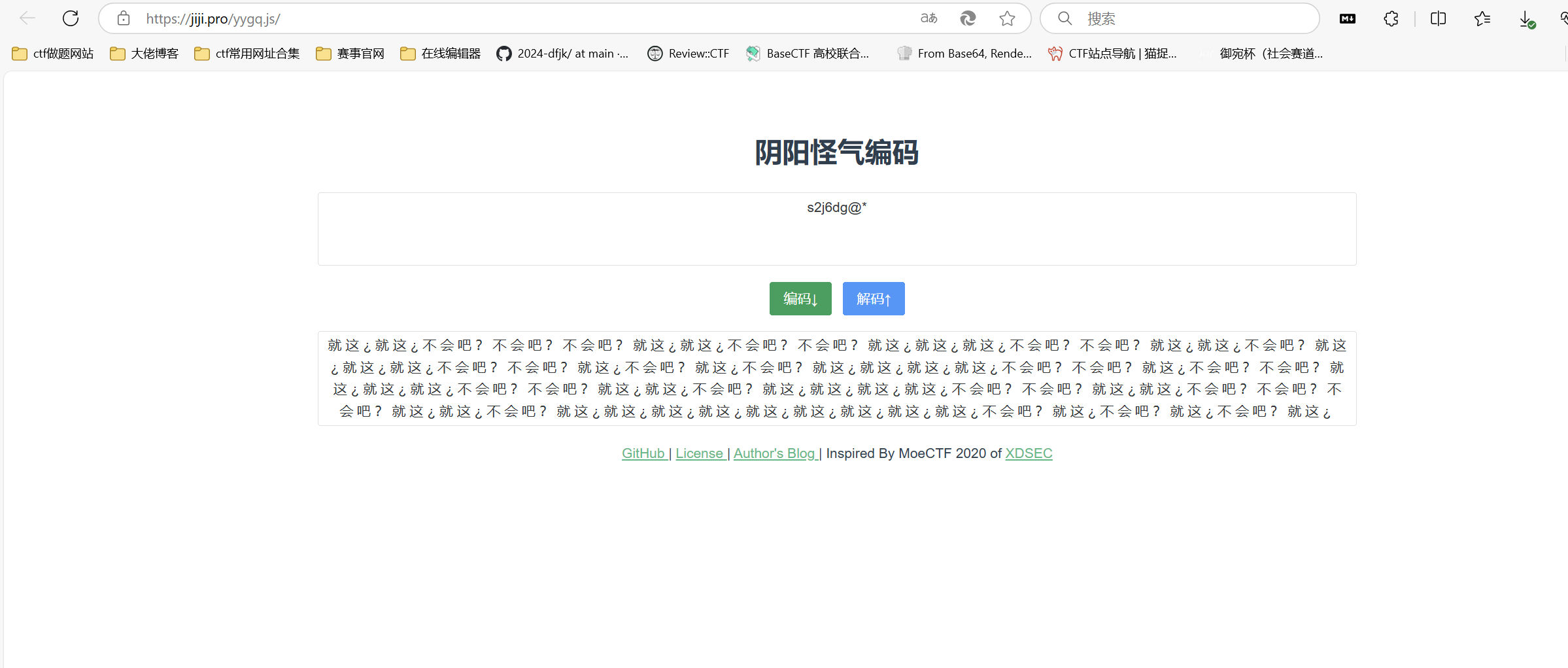

一念愚即般若绝,一念智即般若生

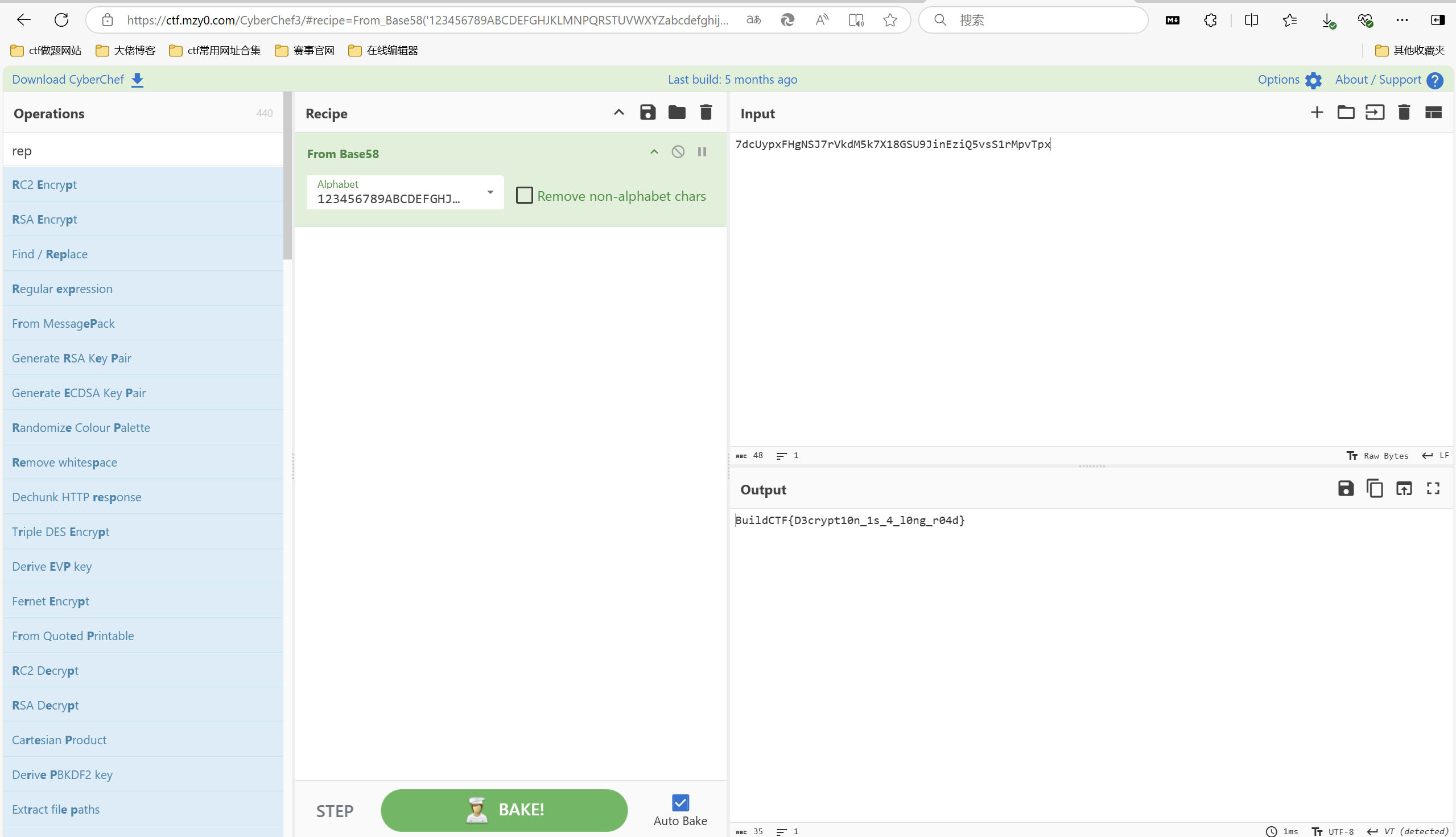

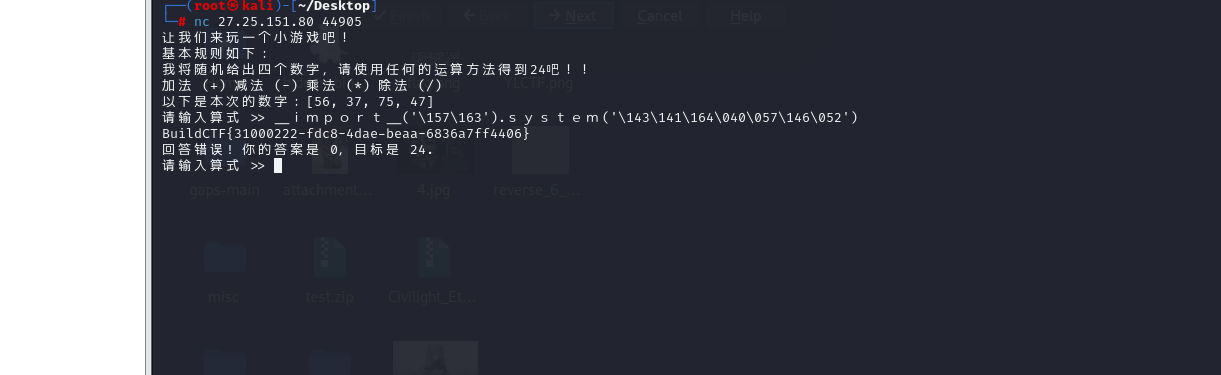

什么?来玩玩心算吧

1 2 3 __import__('\157\163').system('\143\141\164\040\057\146\052') 将英文字符改成全角 __import__('\157\163').system('\143\141\164\040\057\146\052')

最后flag为BuildCTF{31000222-fdc8-4dae-beaa-6836a7ff4406}

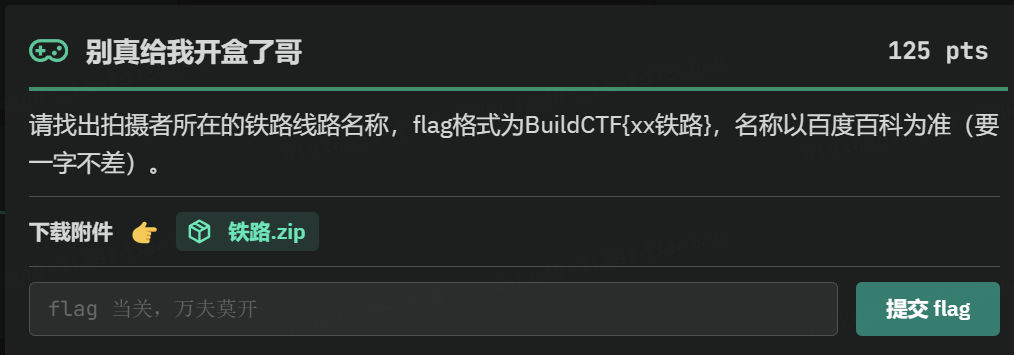

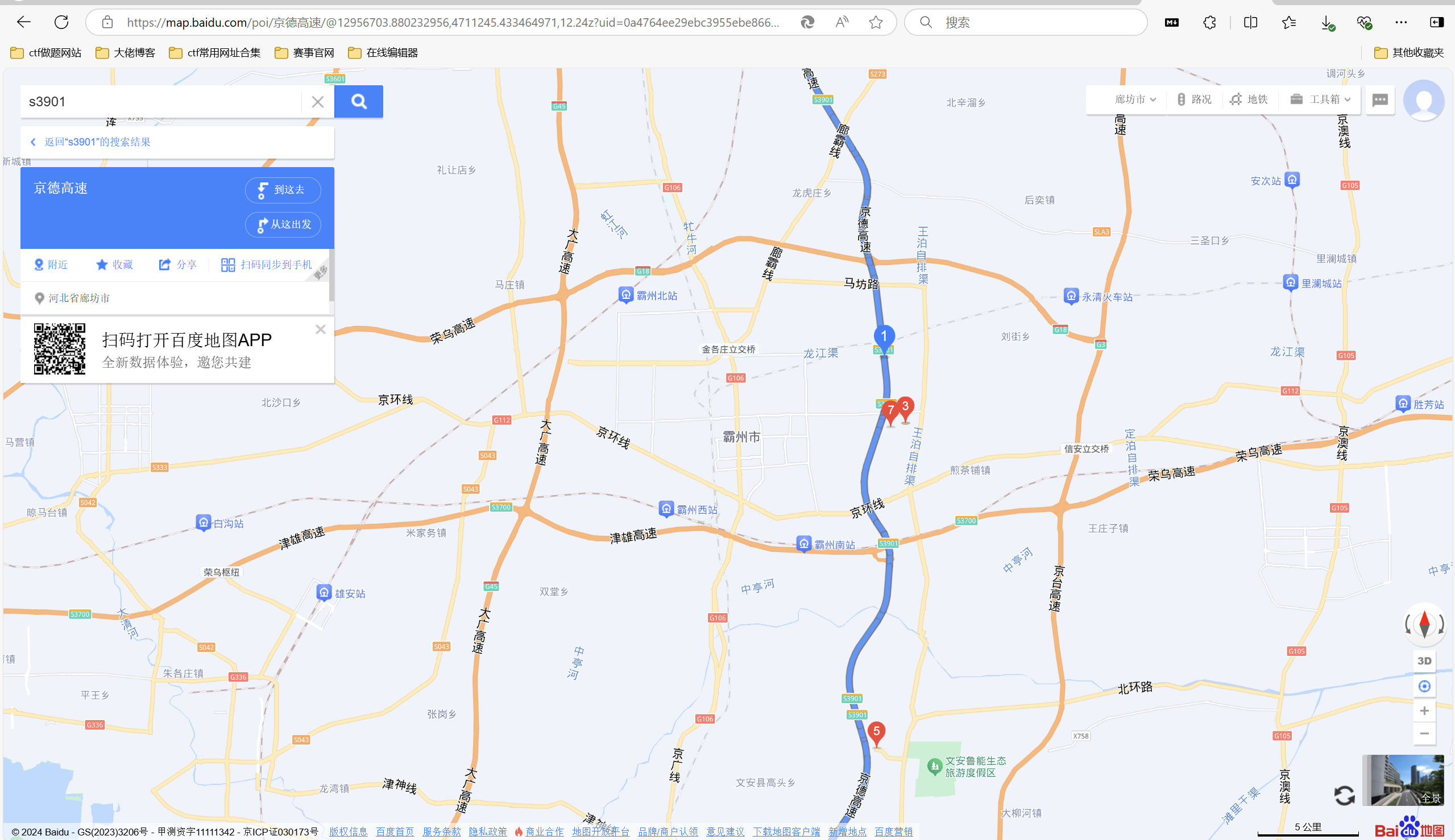

别真给我开盒了哥

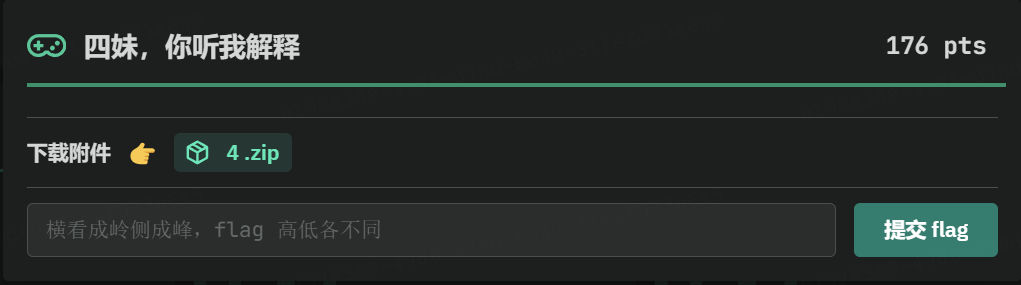

四妹,你听我解释

1 自由文明法治平等公正敬业公正友善公正公正自由自由和谐平等自由自由公正法治友善平等公正诚信文明公正民主公正诚信平等平等诚信平等法治和谐公正平等平等友善敬业法治富强和谐民主法治诚信和谐

最后flag为BuildCTF{lao_se_p1}

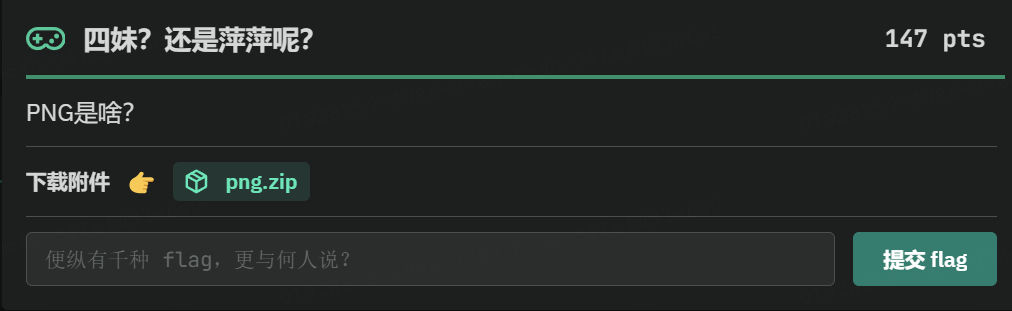

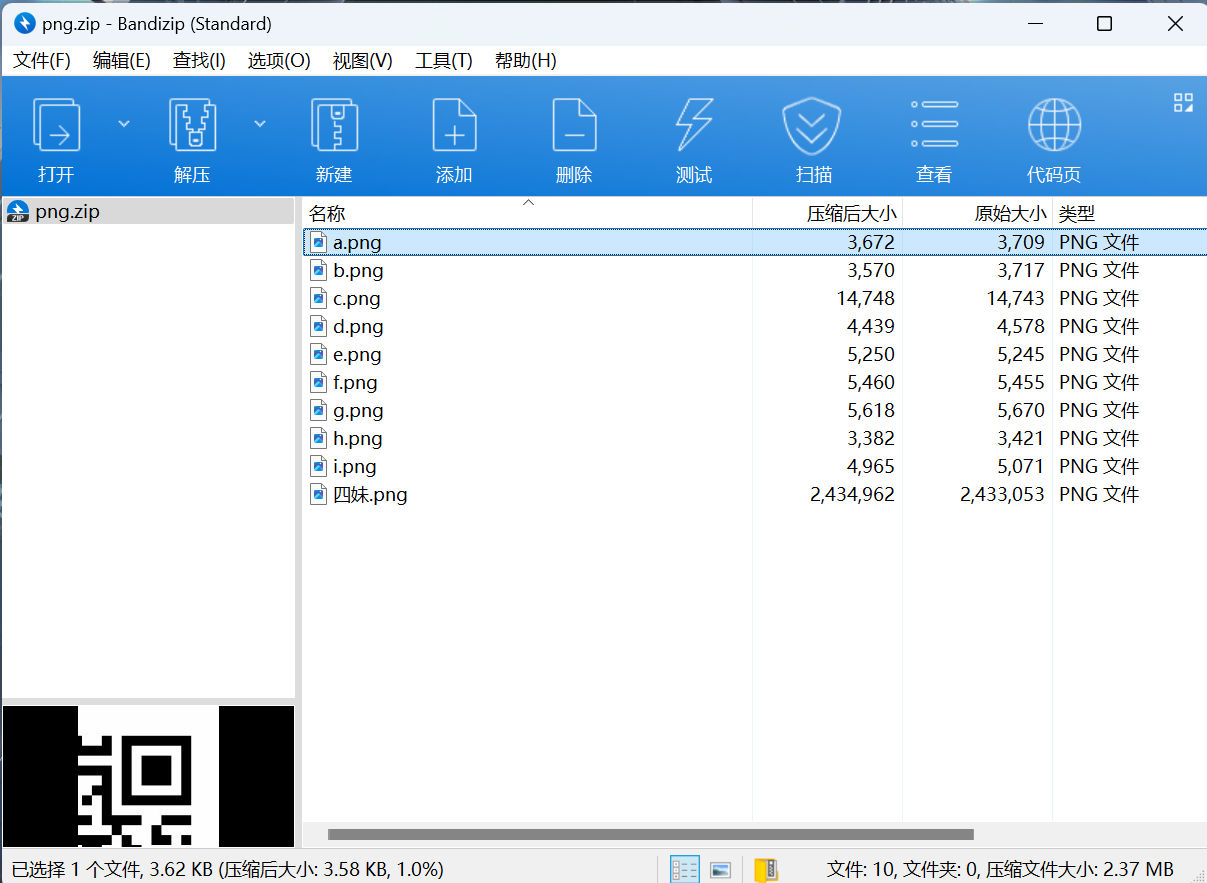

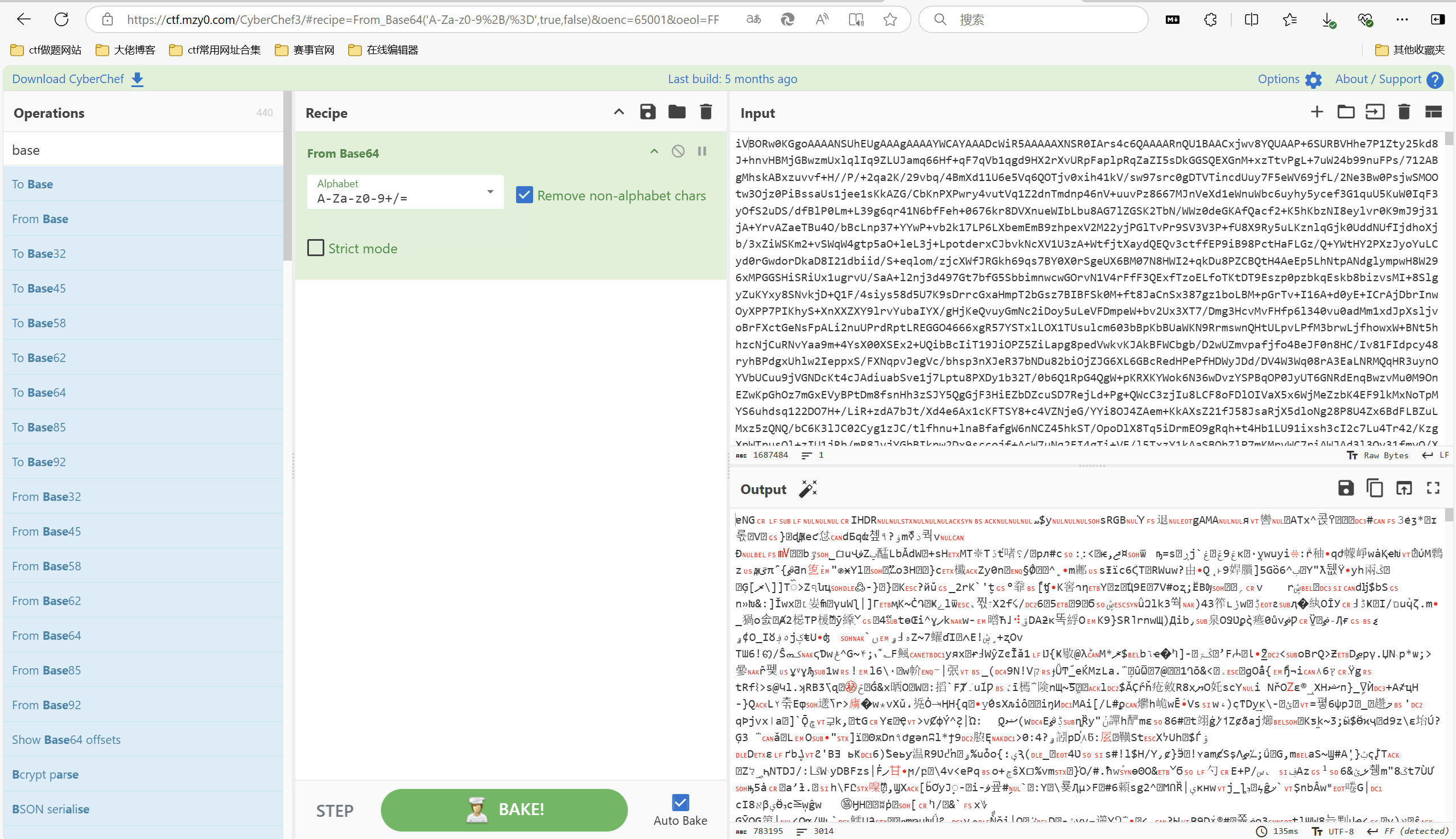

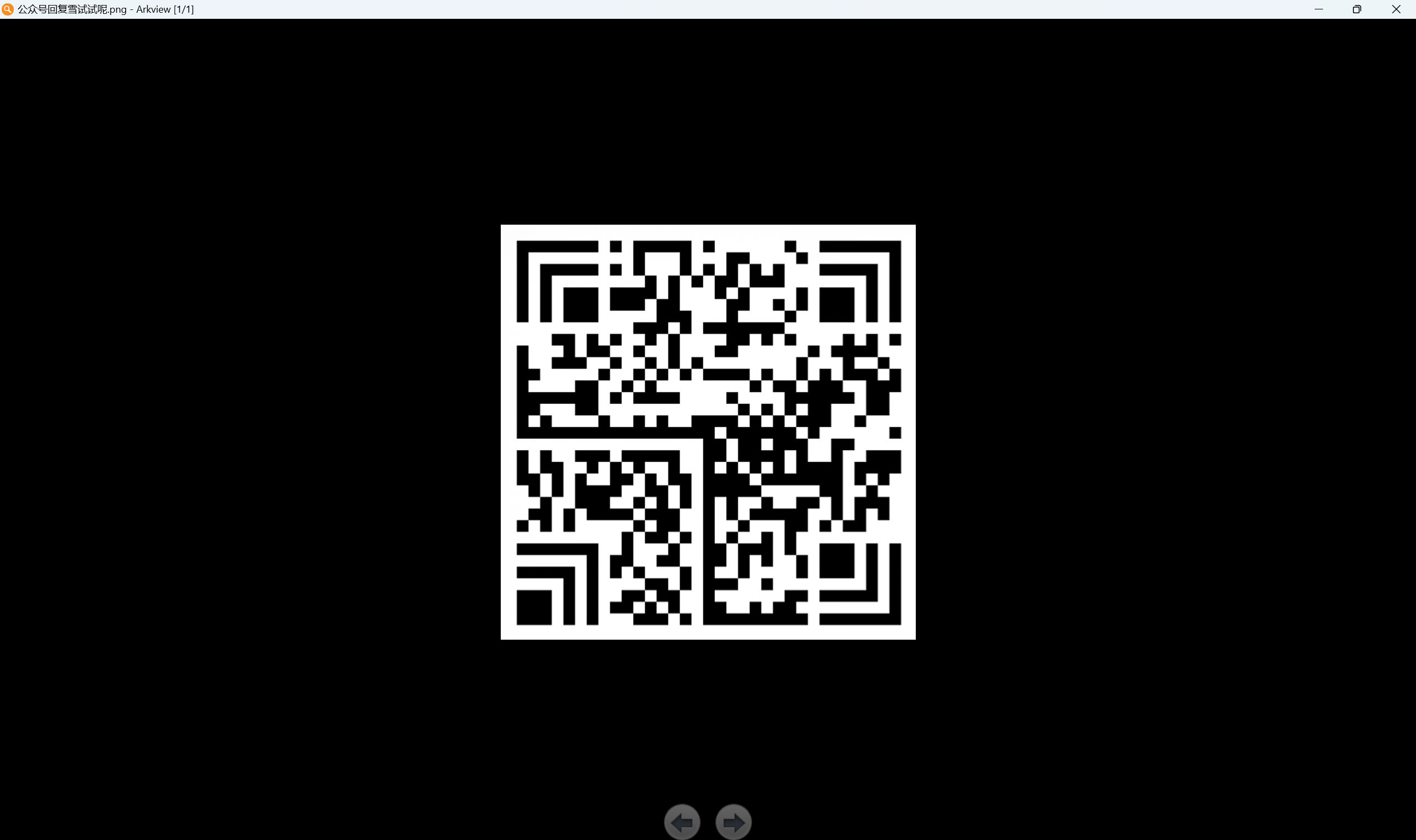

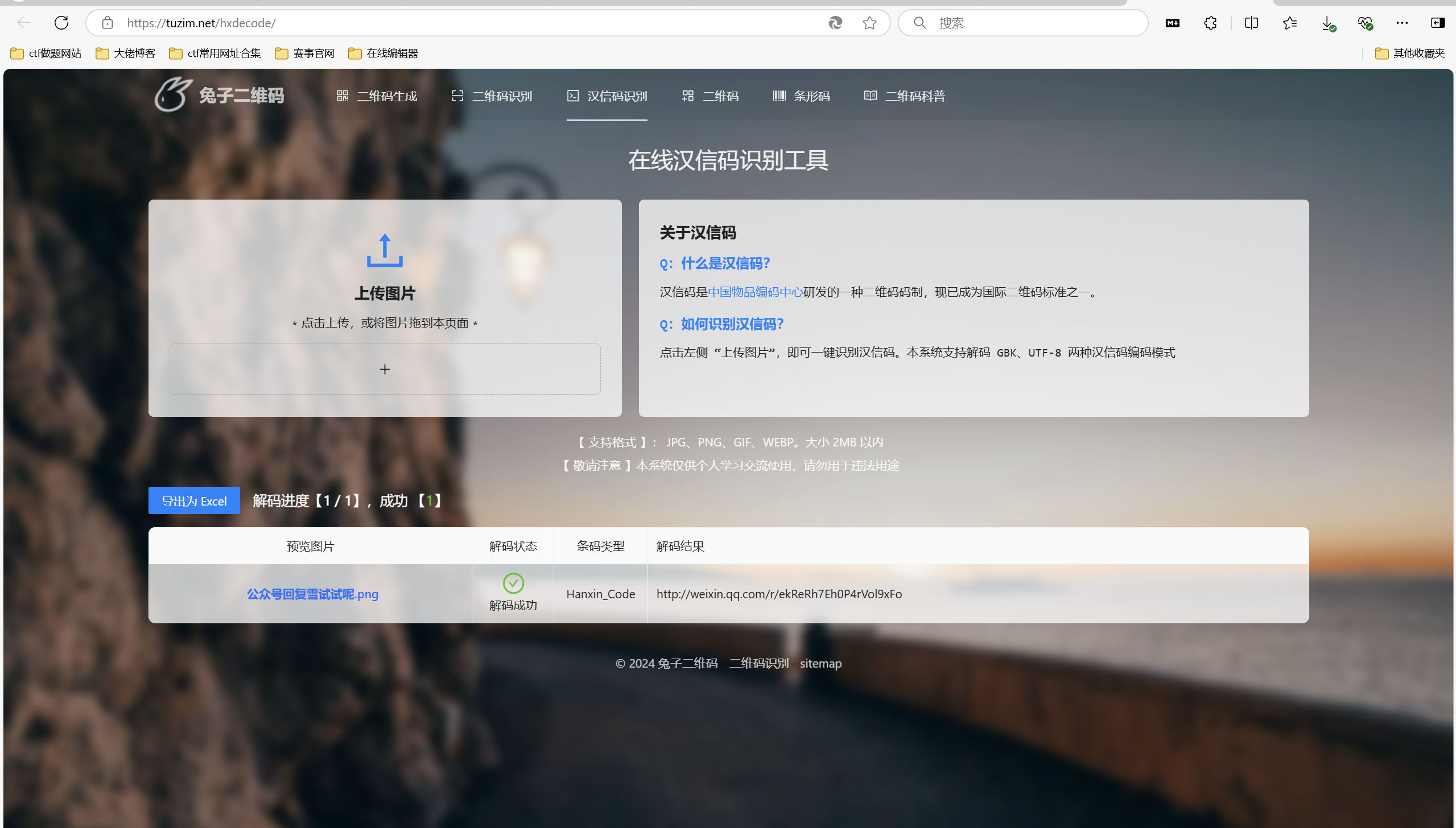

四妹?还是萍萍呢?

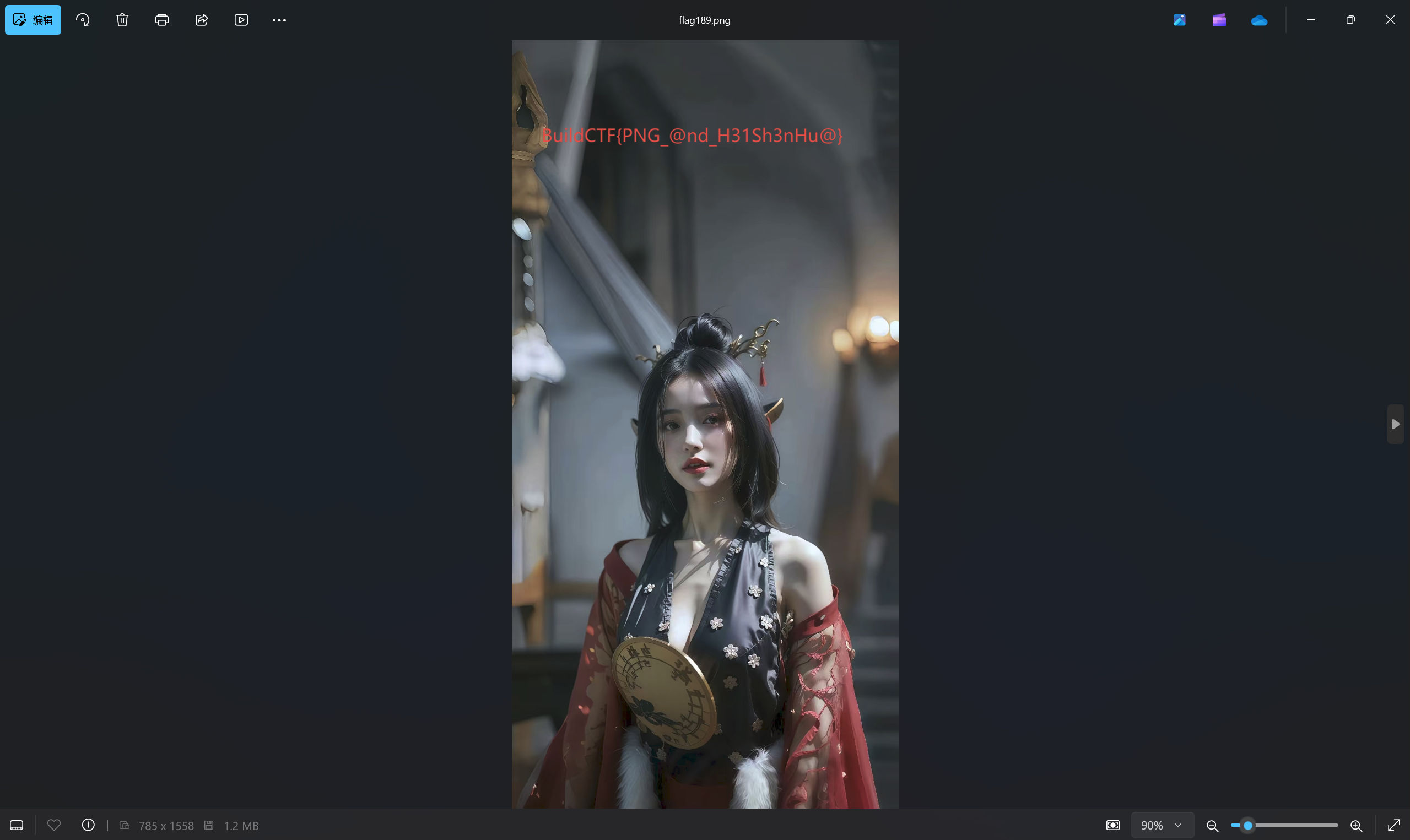

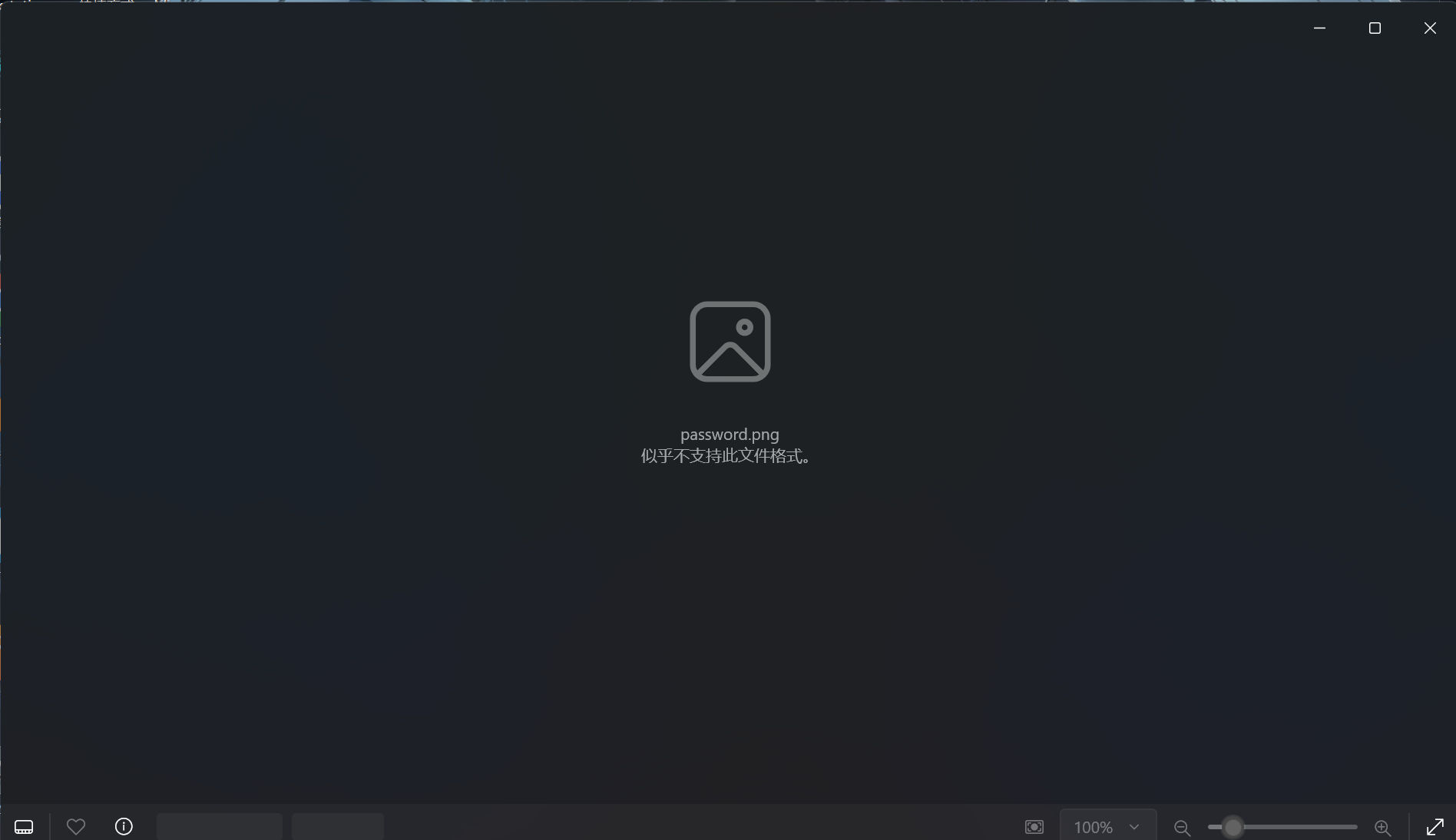

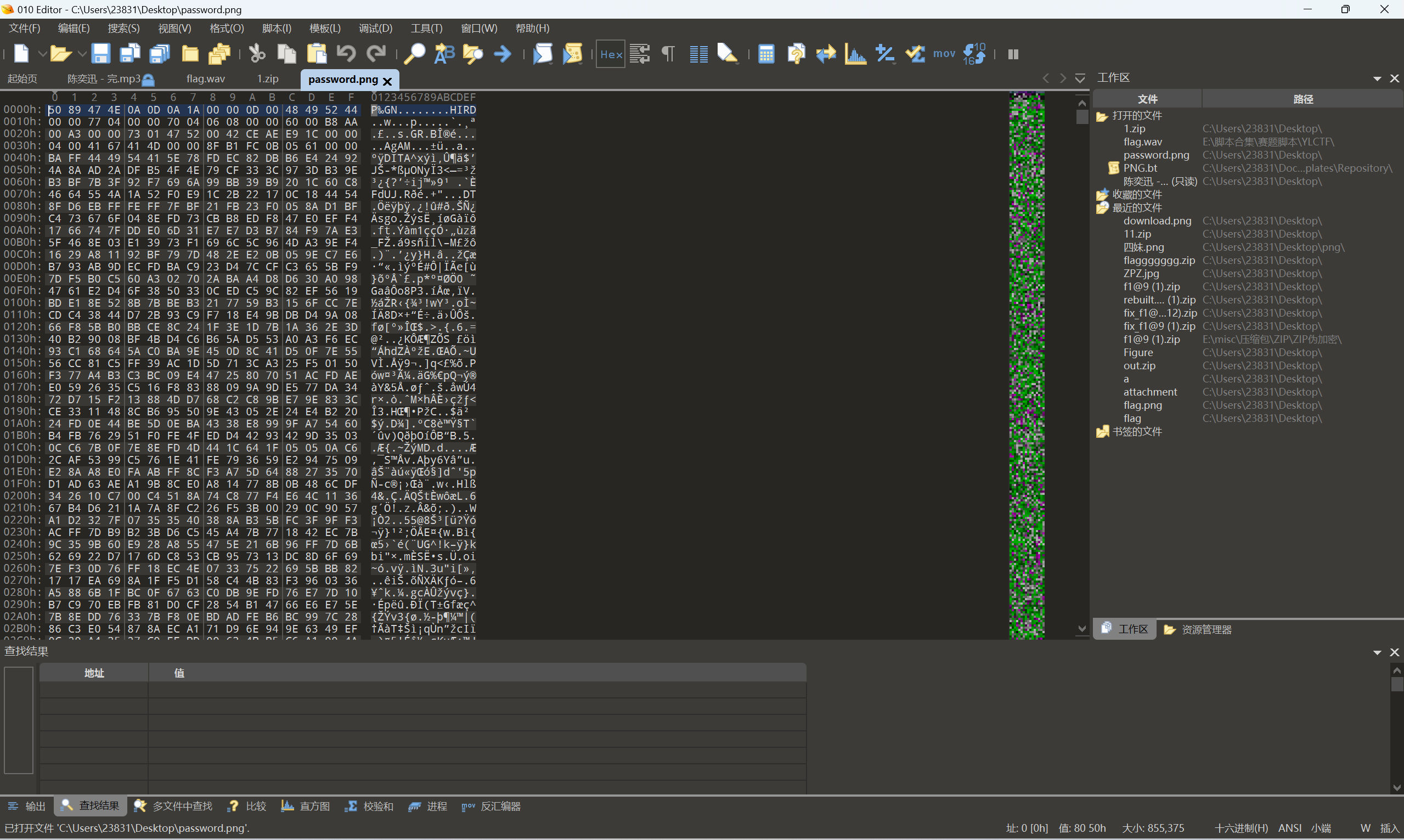

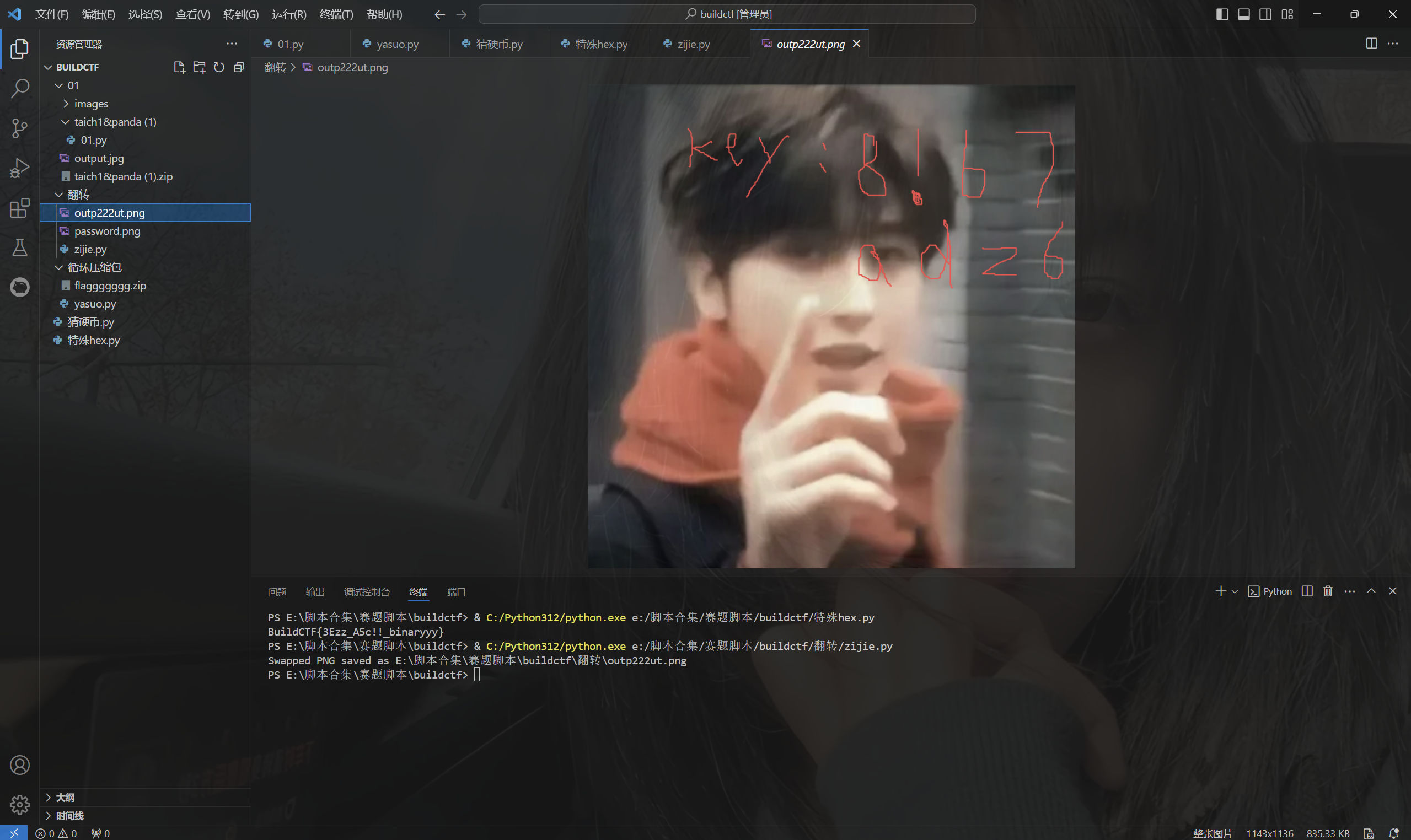

如果再来一次,还会选择我吗?

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 def swap_every_four(hex_data): # 每4个字符为一组,前两位和后两位互换 swapped_hex = ''.join([hex_data[i+2:i+4] + hex_data[i:i+2] for i in range(0, len(hex_data), 4)]) return swapped_hex def read_png_as_hex(file_path): with open(file_path, 'rb') as f: # 读取 PNG 文件的二进制数据 png_data = f.read() # 将二进制数据转换为十六进制表示 hex_data = png_data.hex() return hex_data def save_swapped_hex_as_png(swapped_hex, output_path): # 将十六进制字符串转换回二进制数据 swapped_binary = bytes.fromhex(swapped_hex) with open(output_path, 'wb') as f: f.write(swapped_binary) if __name__ == "__main__": input_png = 'E:\\脚本合集\\赛题脚本\\buildctf\\翻转\\password.png' # 输入 PNG 文件路径 output_png = 'E:\\脚本合集\\赛题脚本\\buildctf\\翻转\\outp222ut.png' # 输出 PNG 文件路径 # 读取 PNG 文件的十六进制数据 hex_data = read_png_as_hex(input_png) # 每4位字符(2字节)前后两两交换 swapped_hex = swap_every_four(hex_data) # 保存互换后的数据为新的 PNG 文件 save_swapped_hex_as_png(swapped_hex, output_png) print(f"Swapped PNG saved as {output_png}")

运行得到

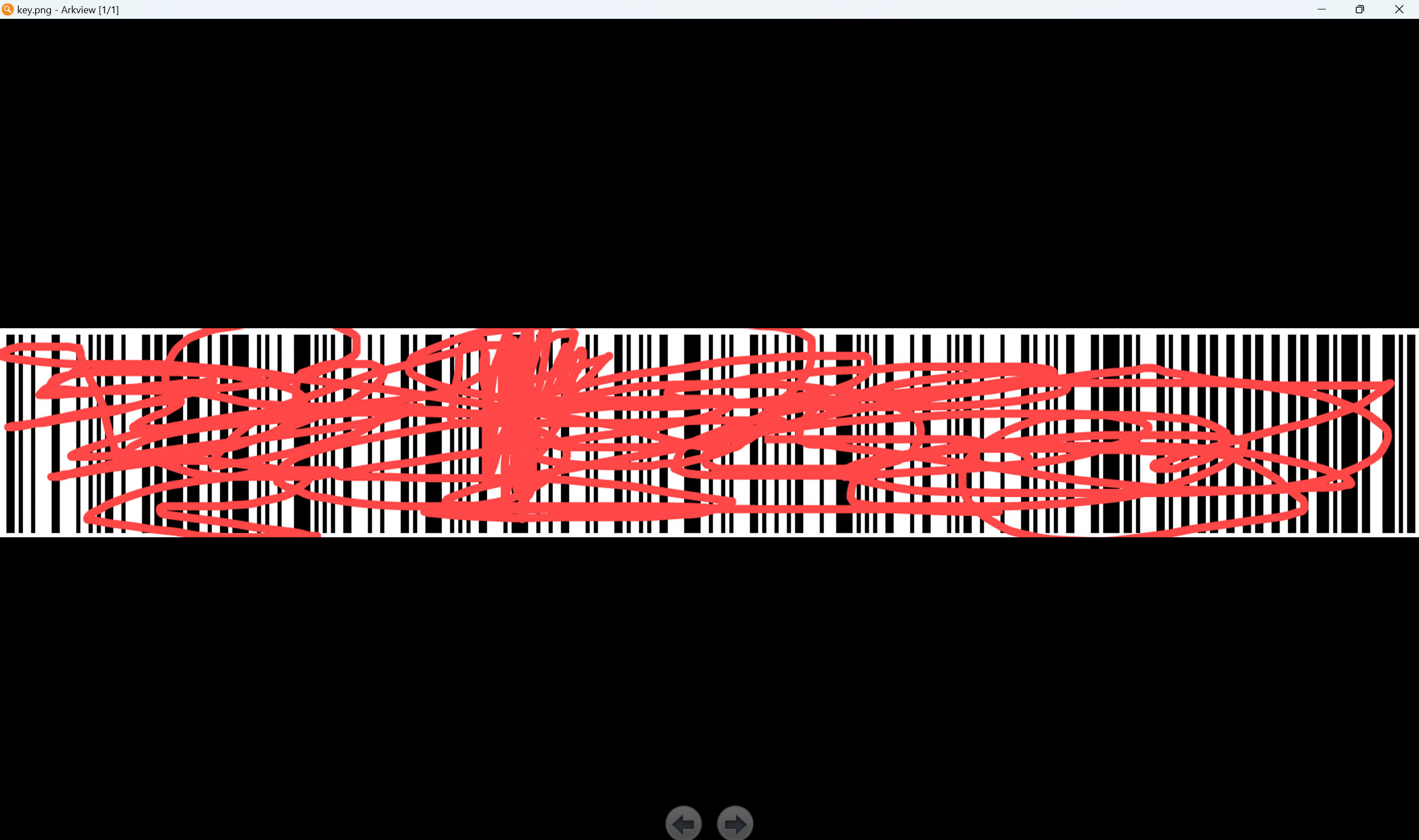

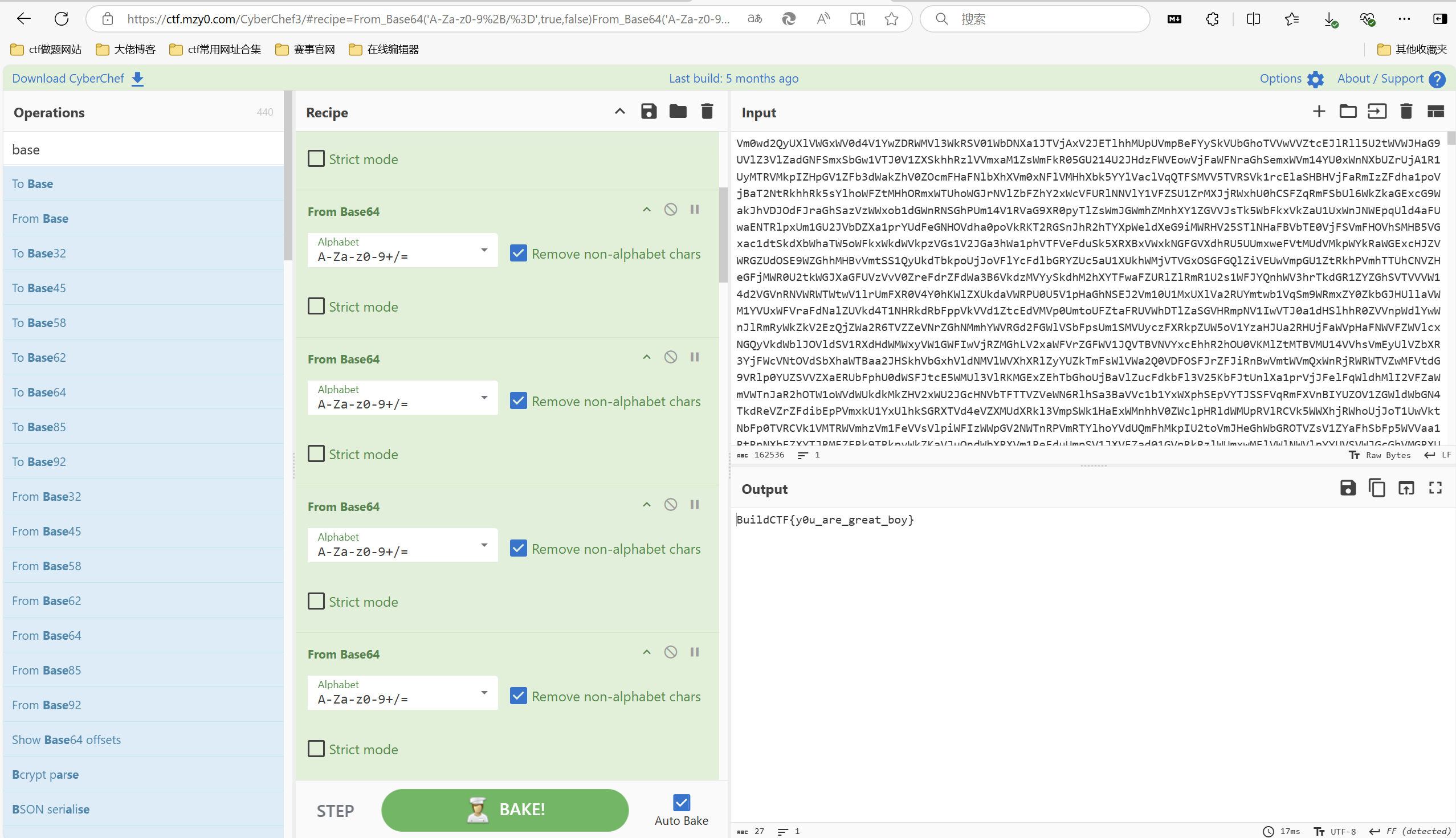

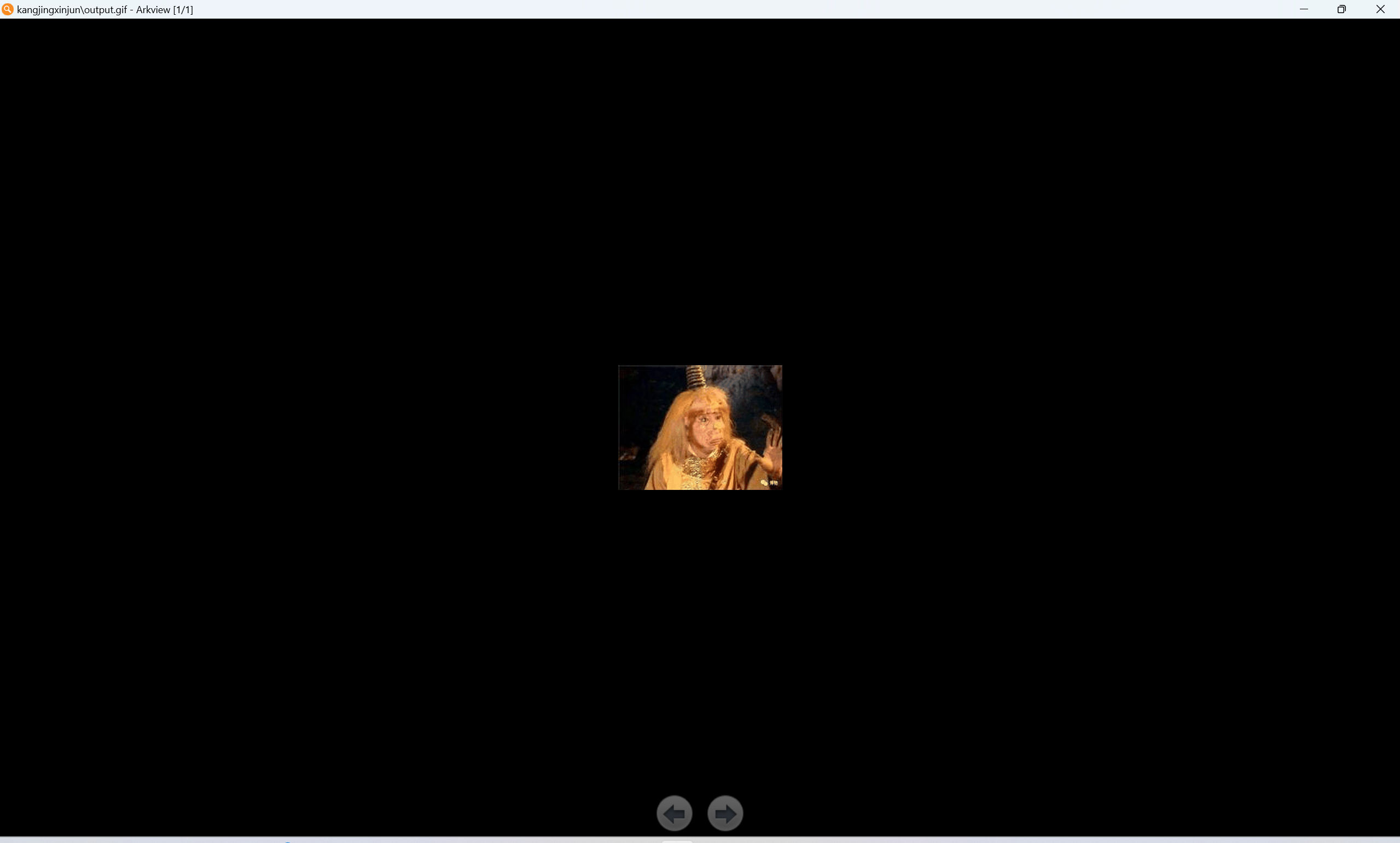

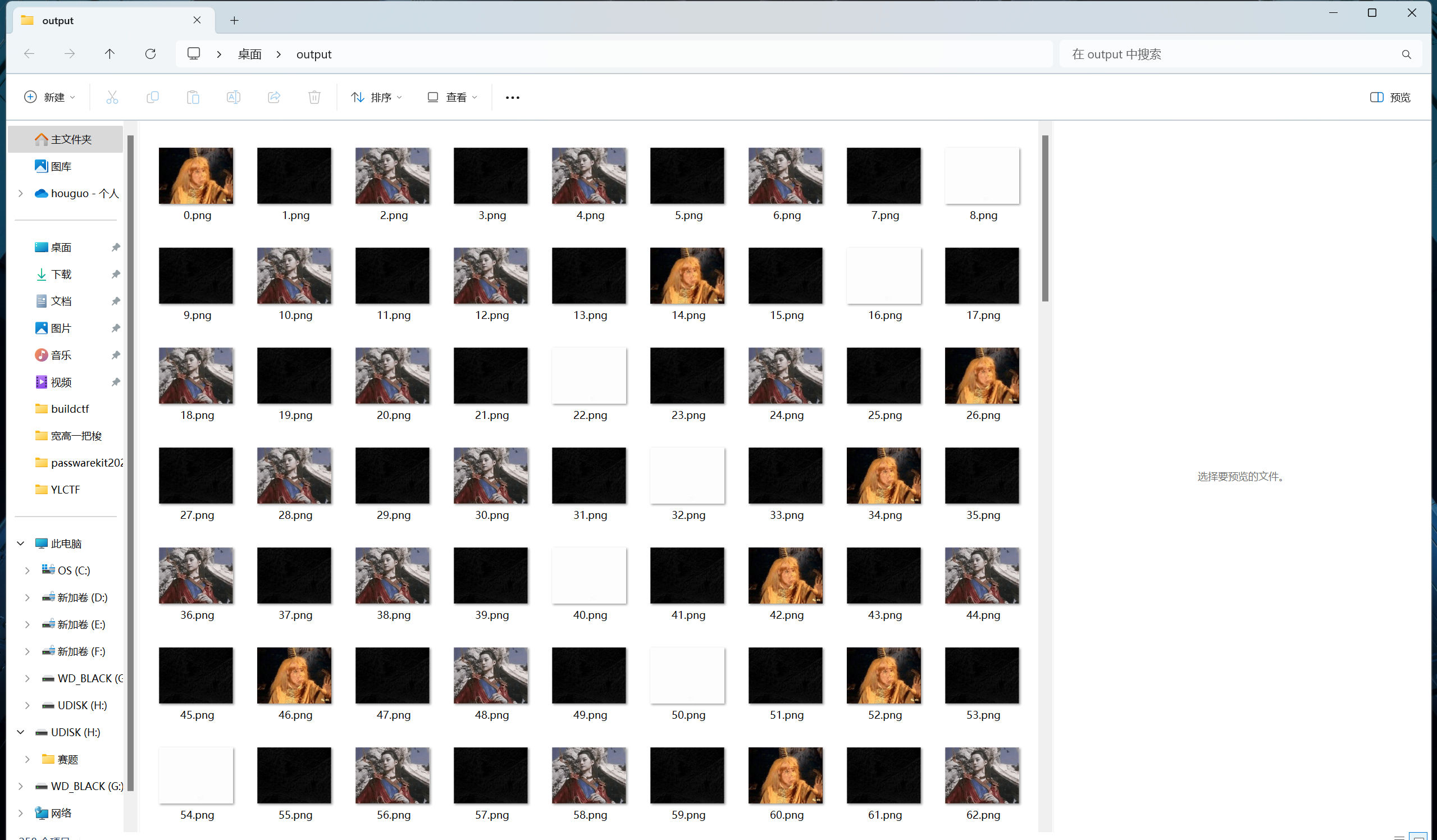

我太喜欢亢金星君了!

1 .---/--./--/-.--/.--/.-.-/./--.-/....-../-../----./-..../.-.-/.../../----./--..-./.-/----./-../--..-./--.-/-..../---/----/.....-.

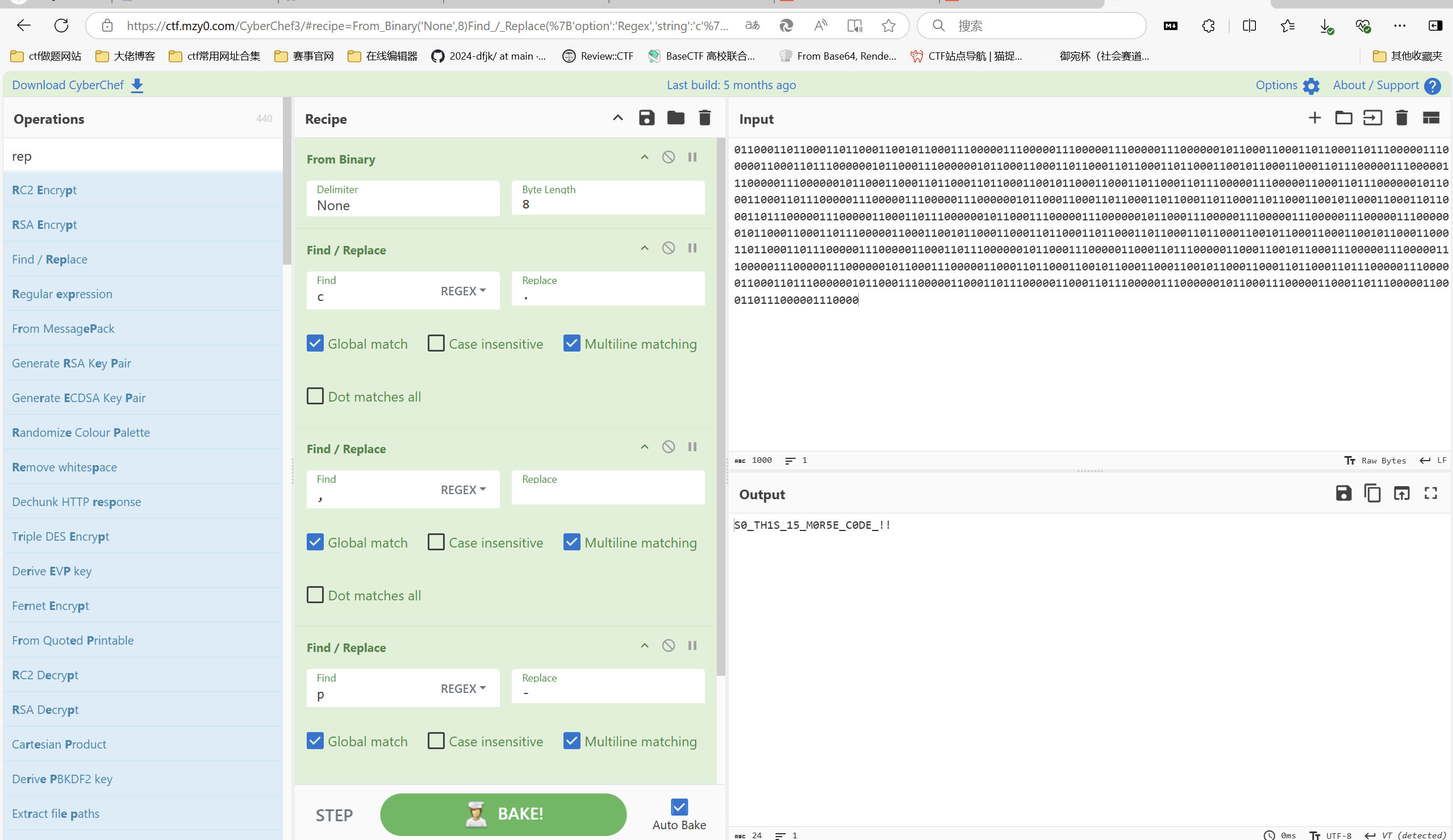

摩斯解密

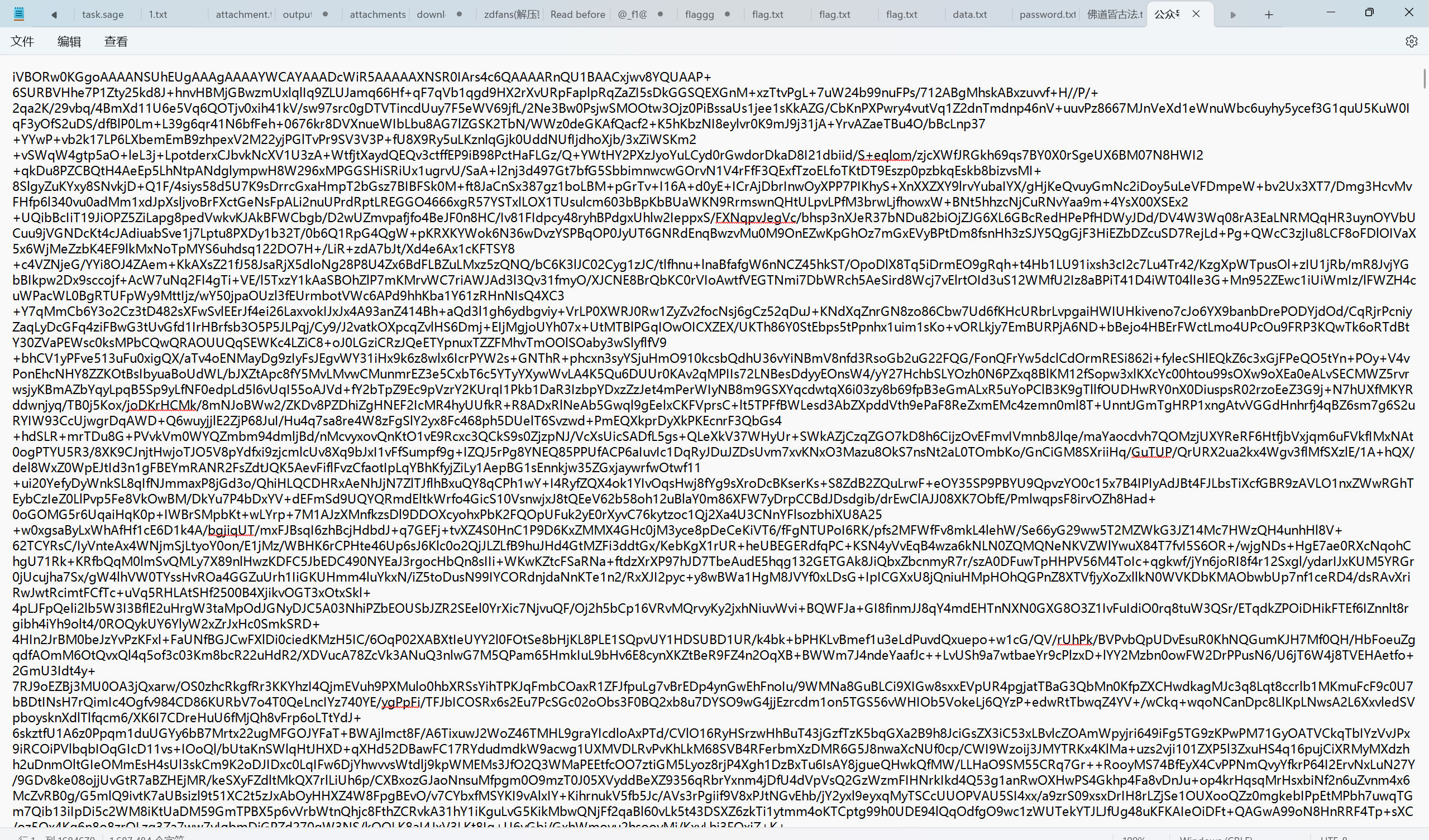

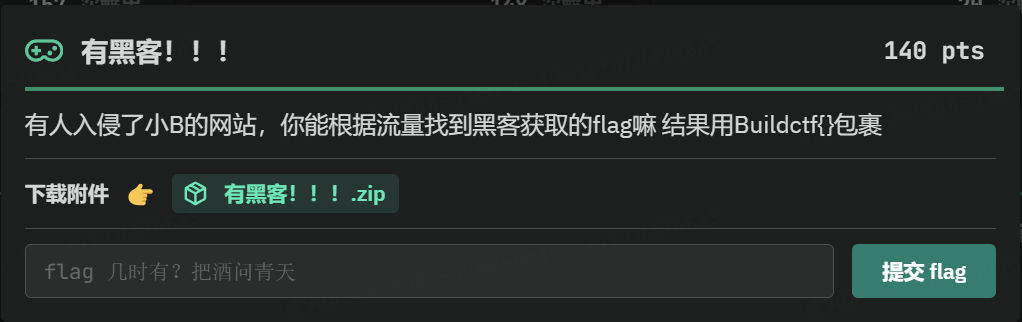

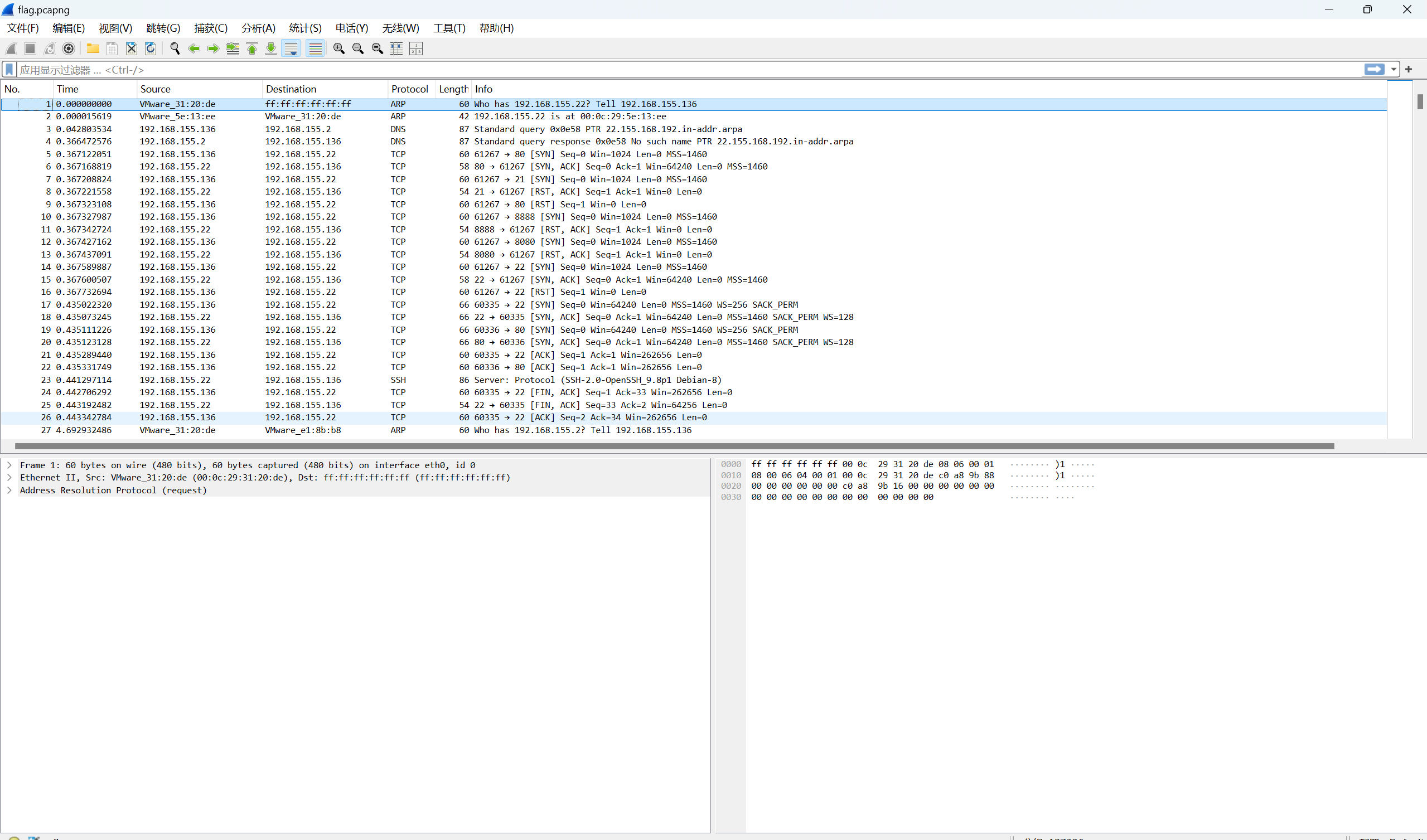

有黑客!!!

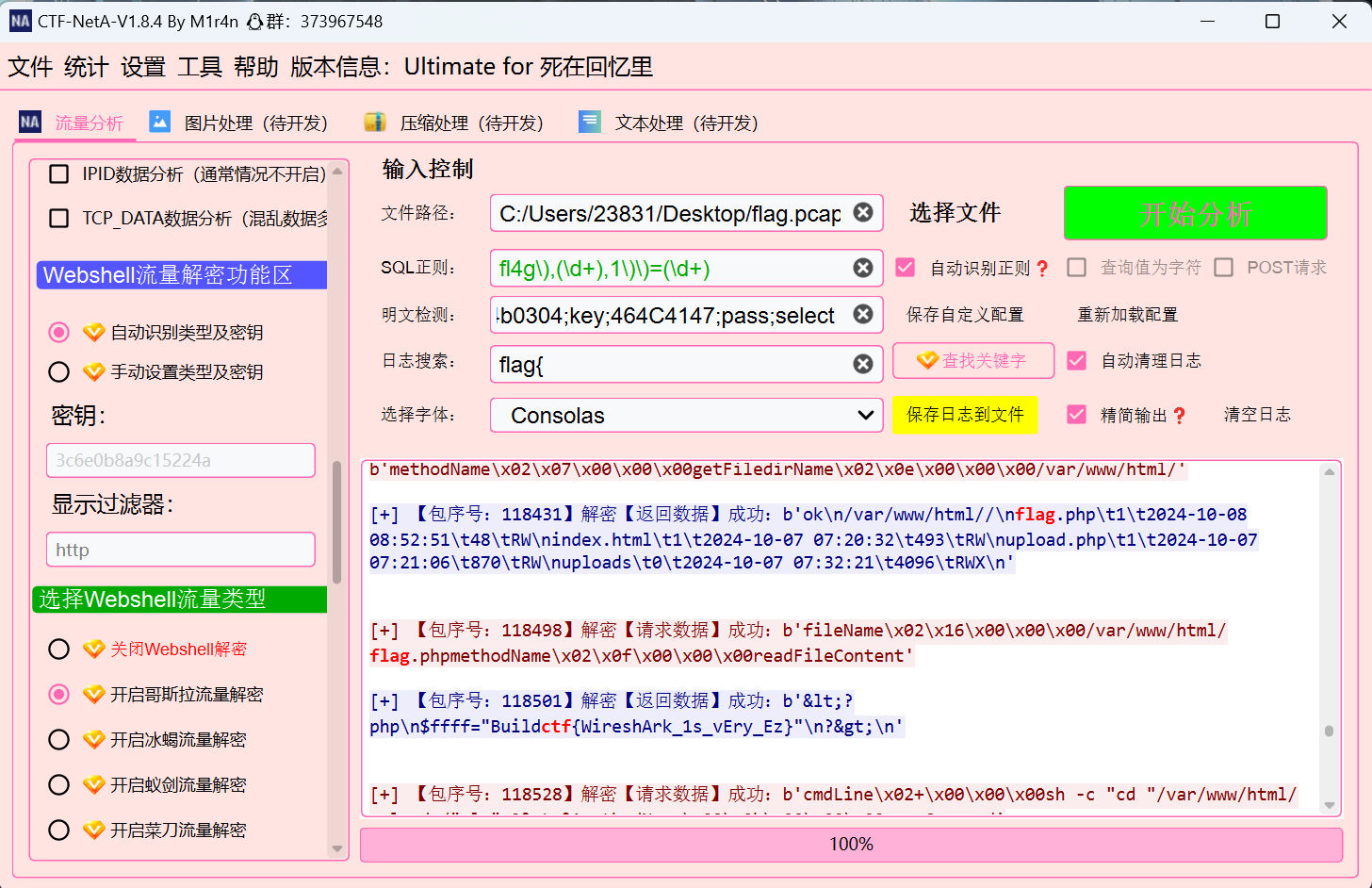

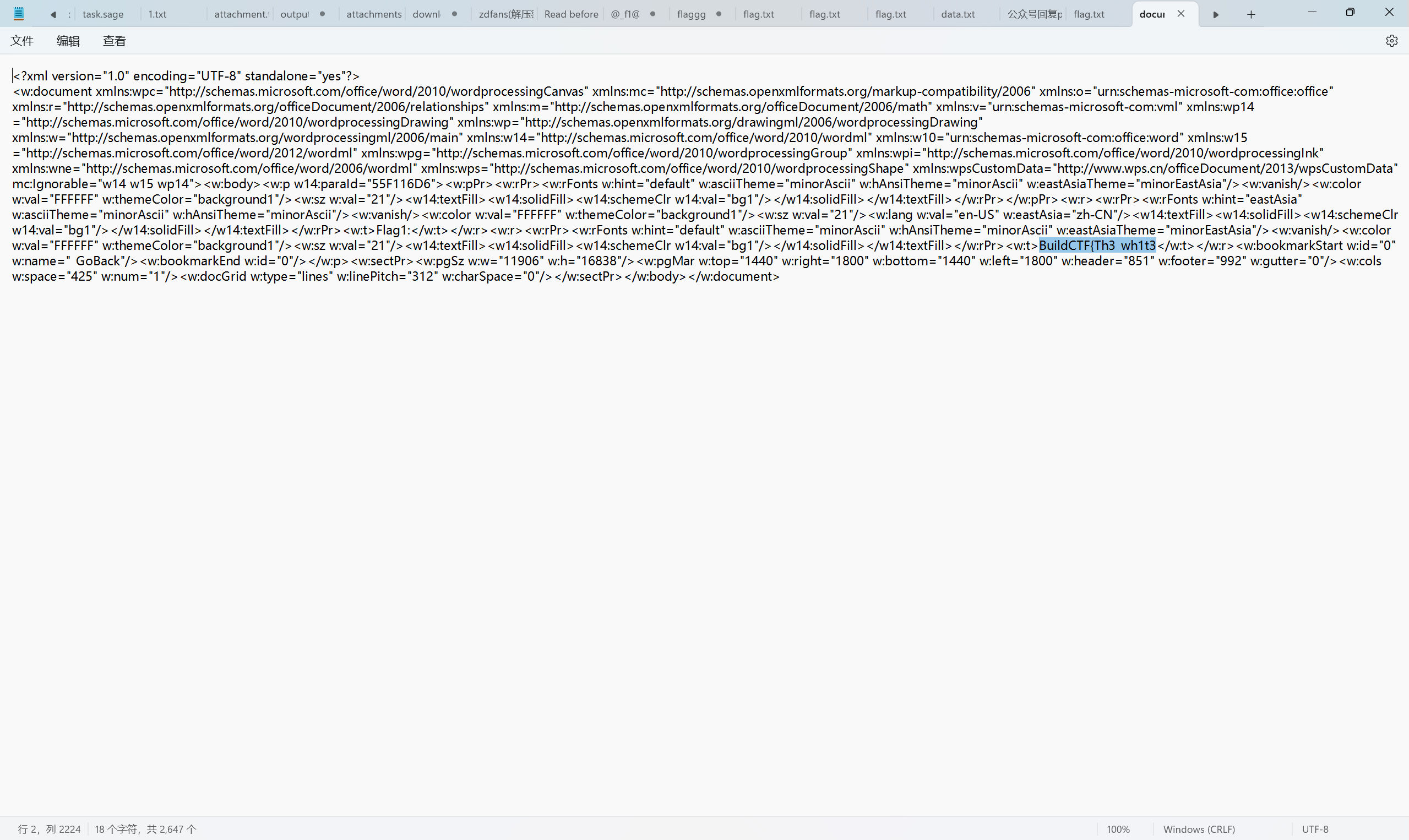

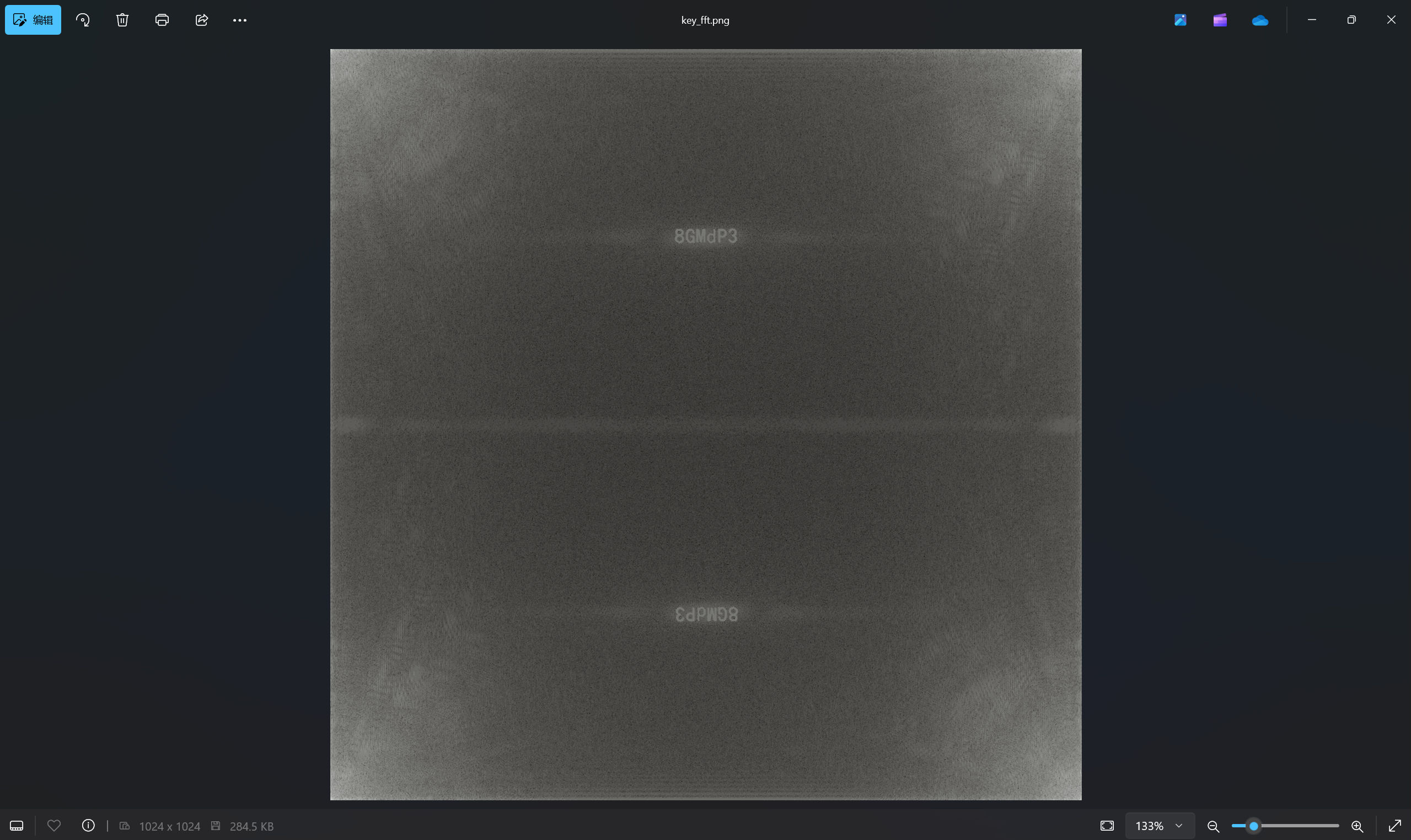

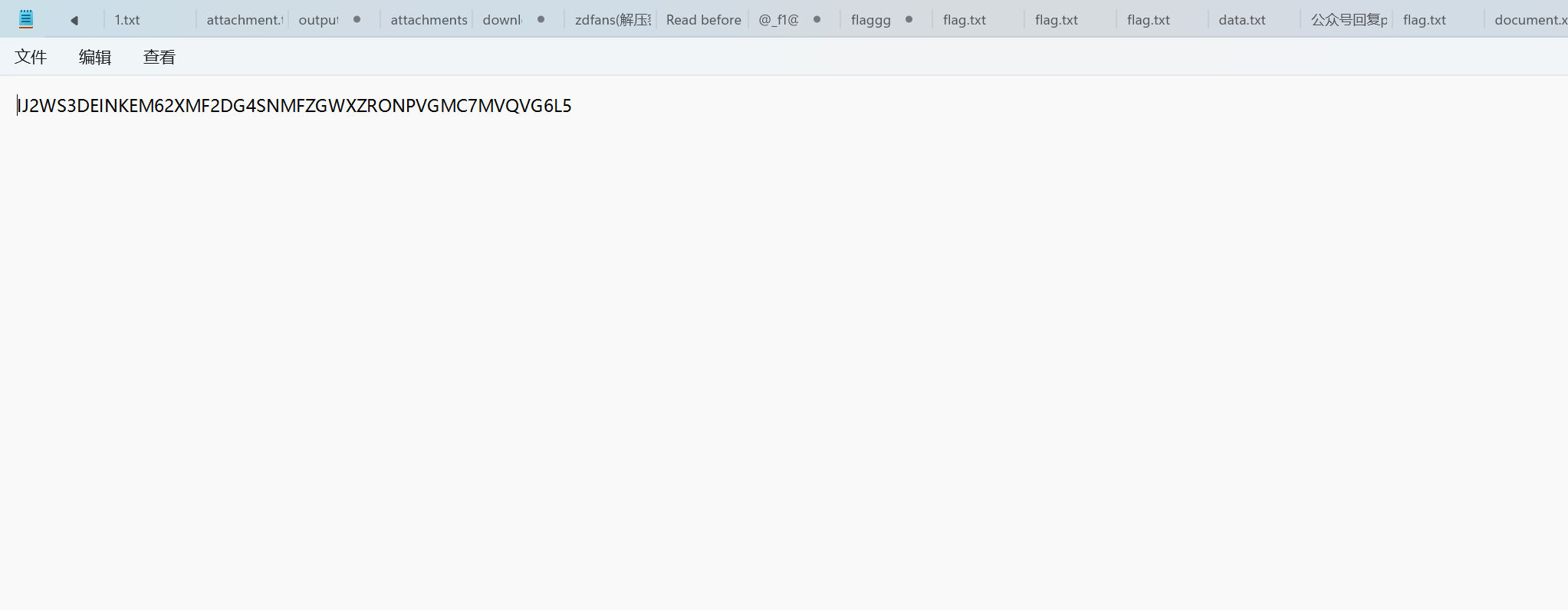

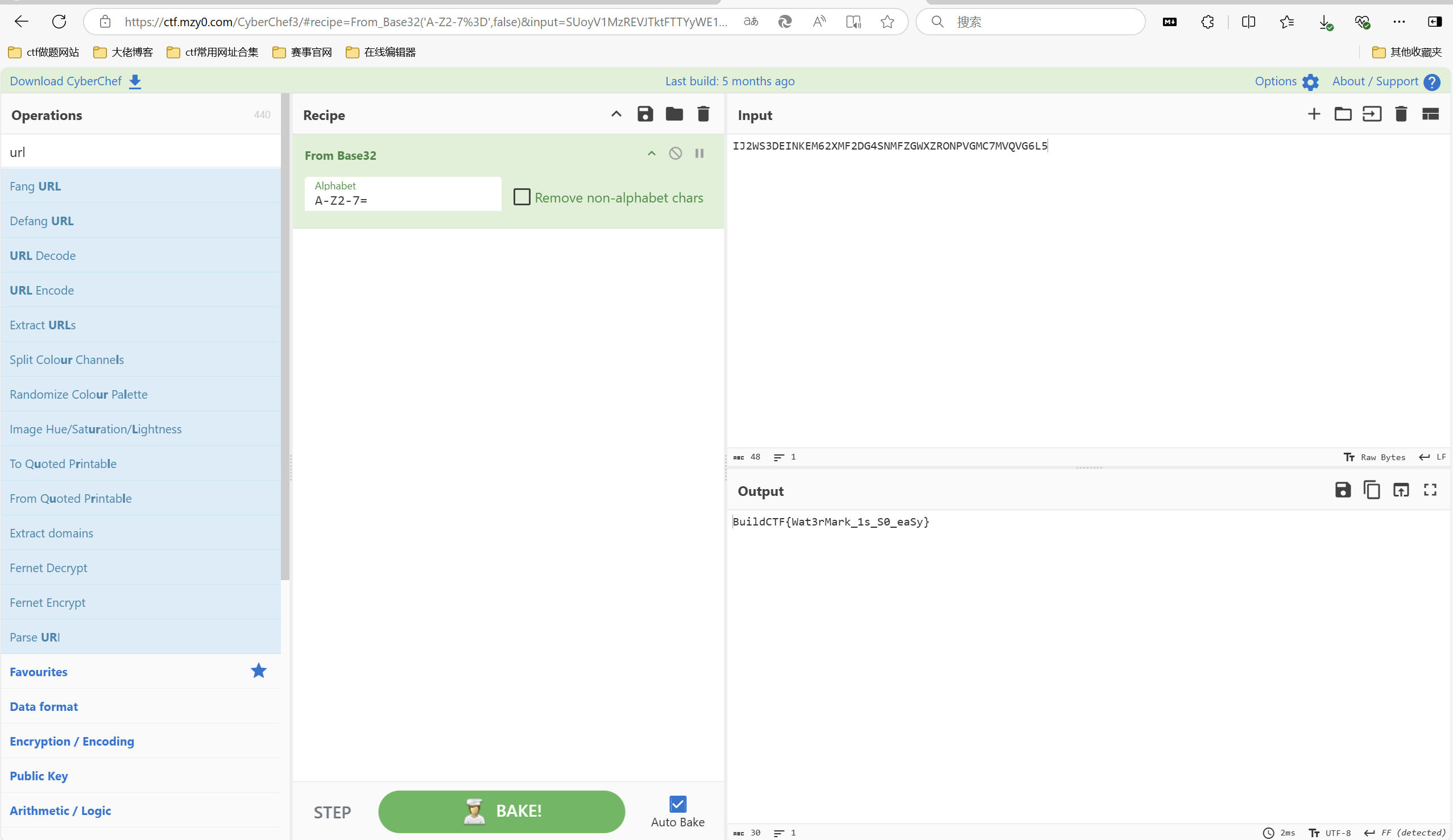

白白的真好看

老色批

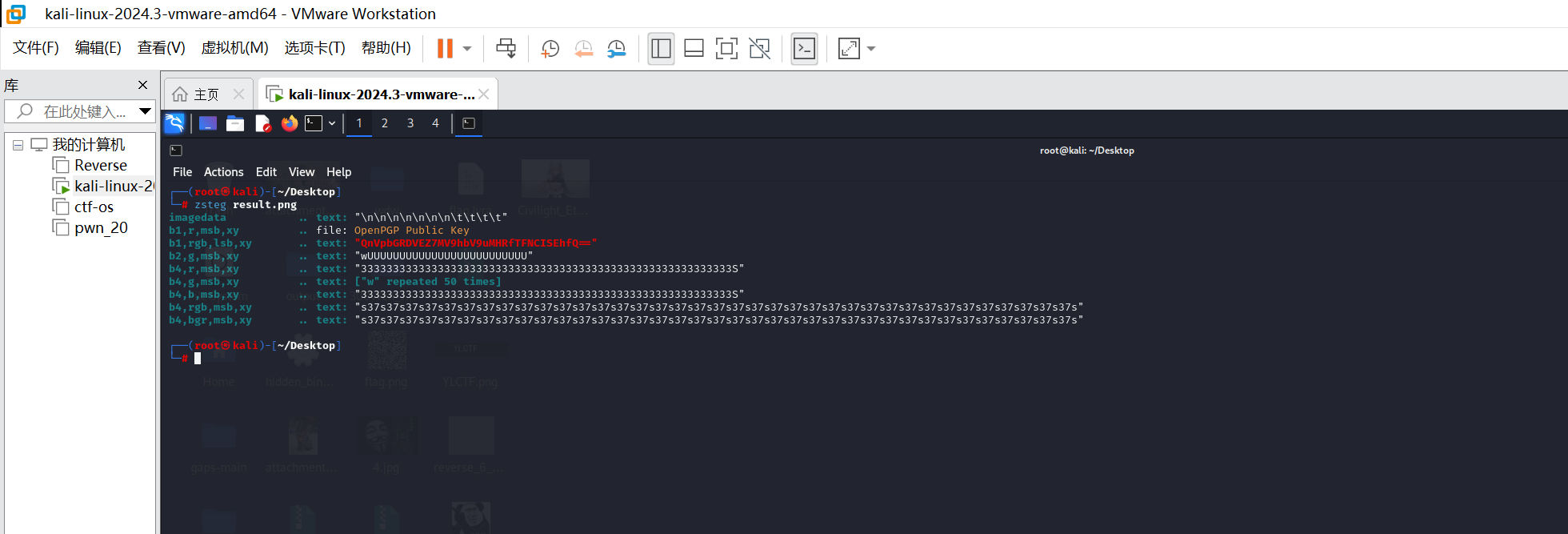

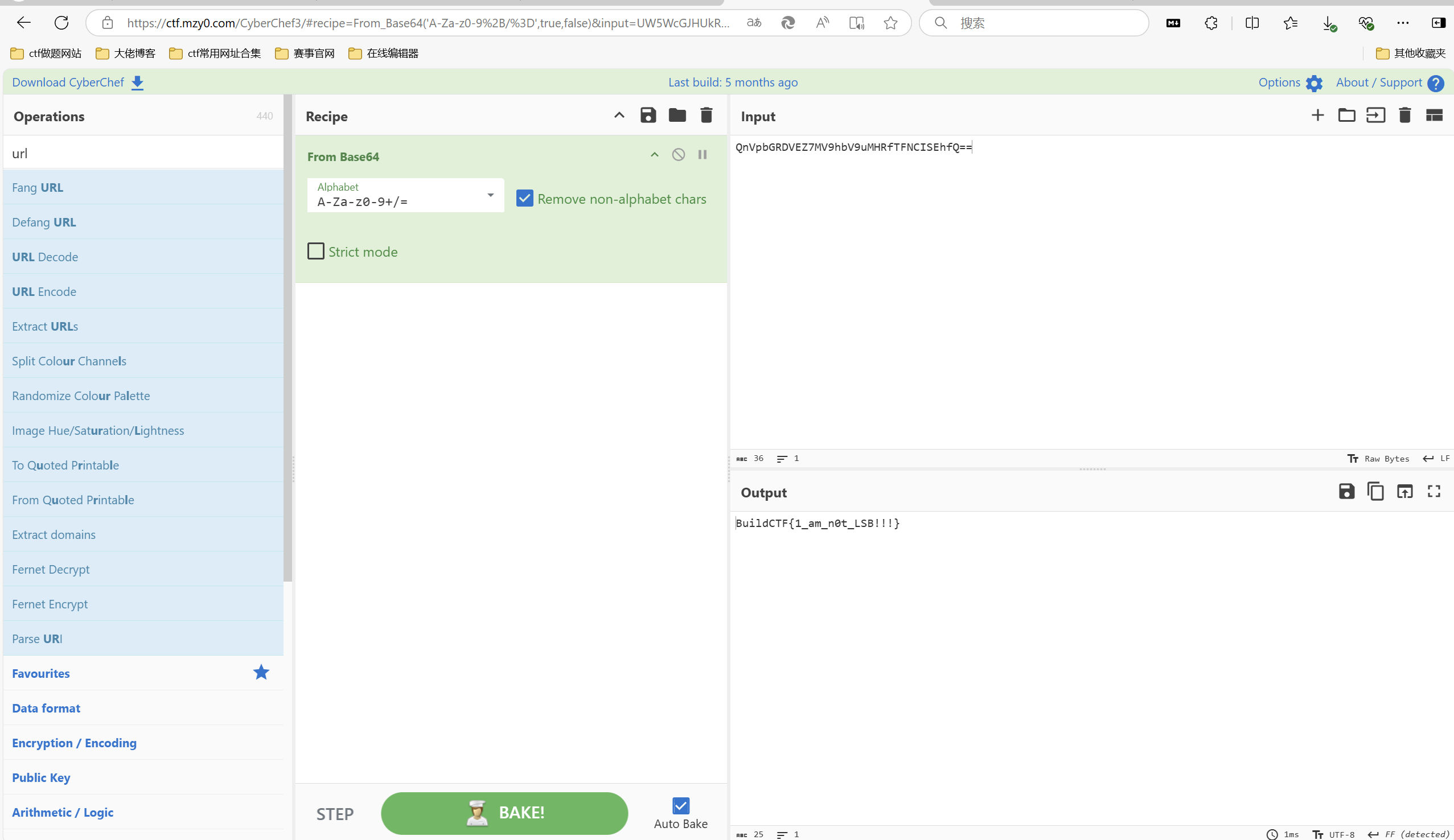

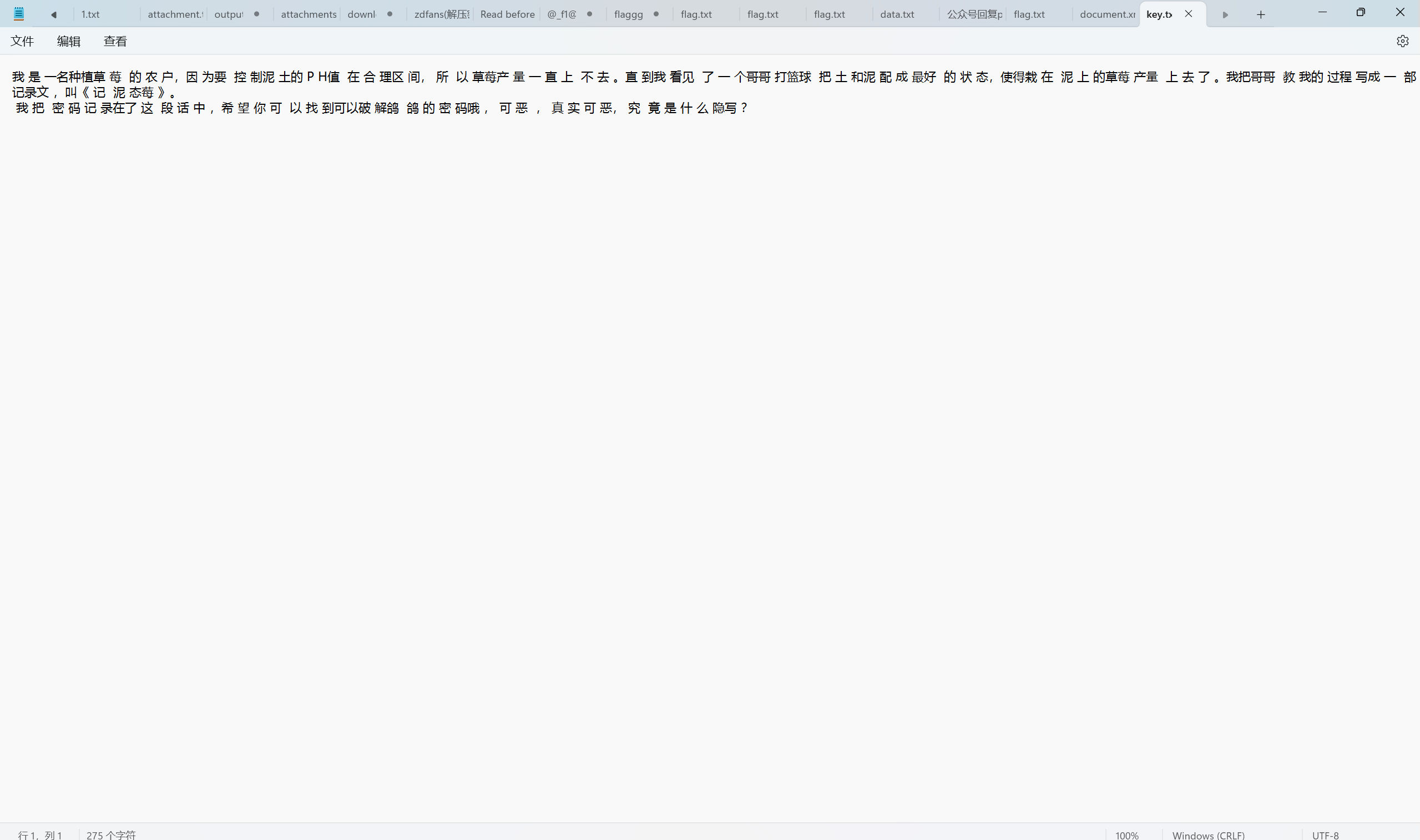

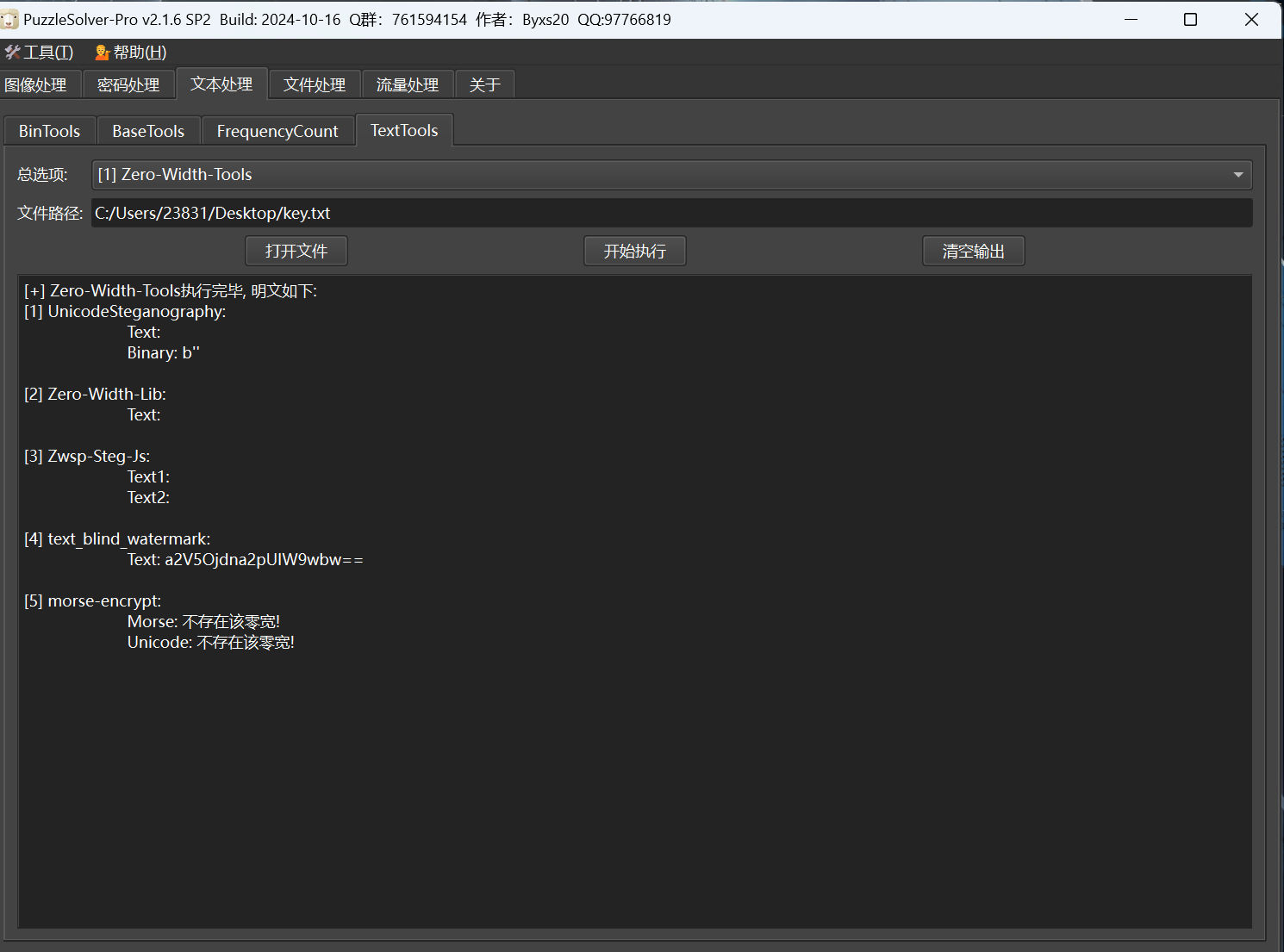

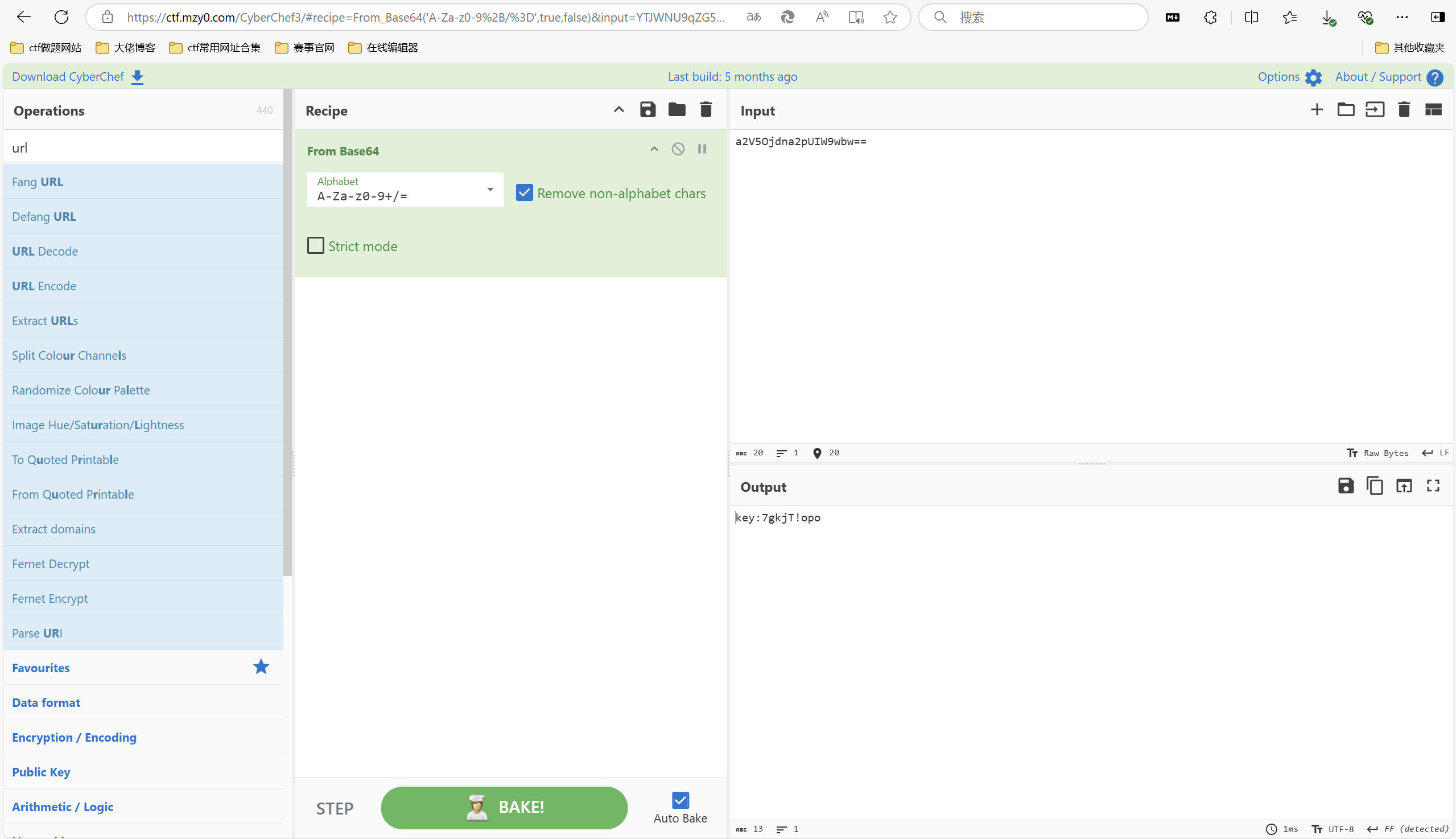

下载附件

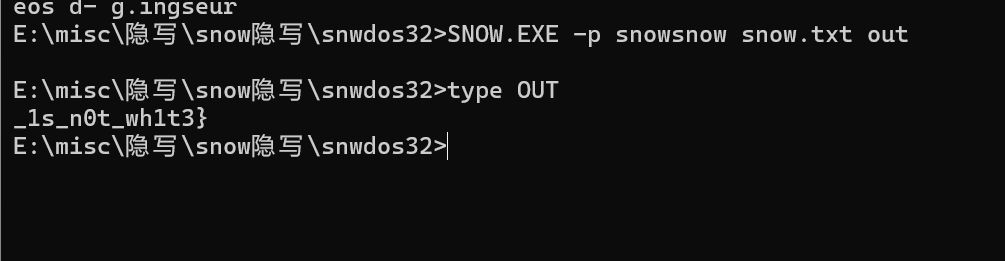

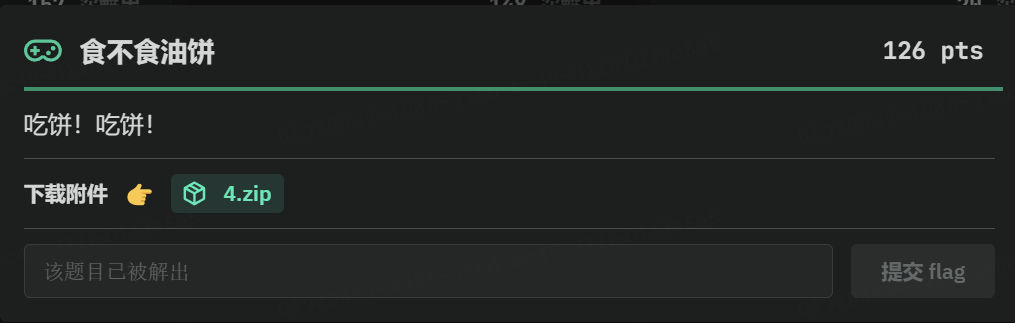

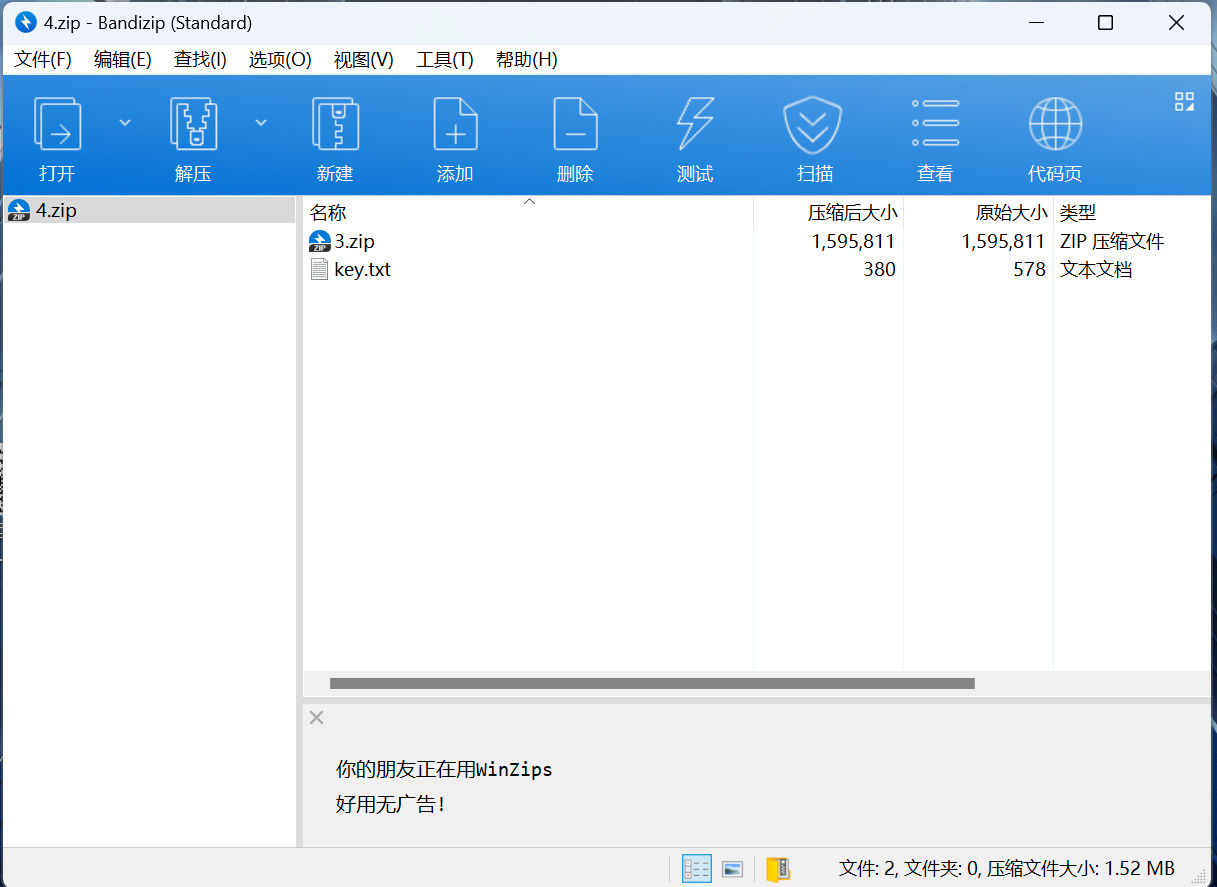

食不食油饼